Есть компания, которая строит месторождение или нефтяную буровую платформу.

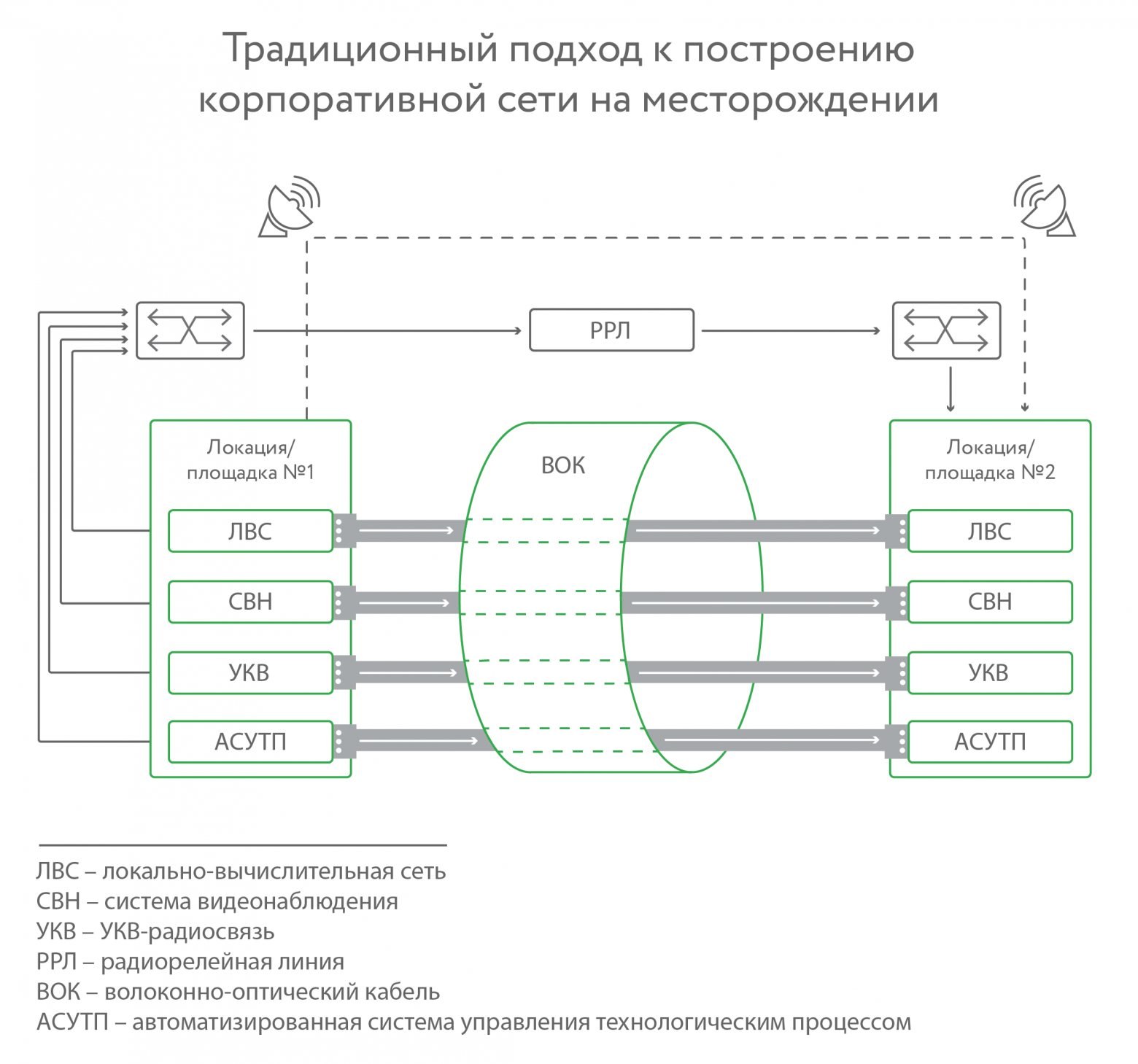

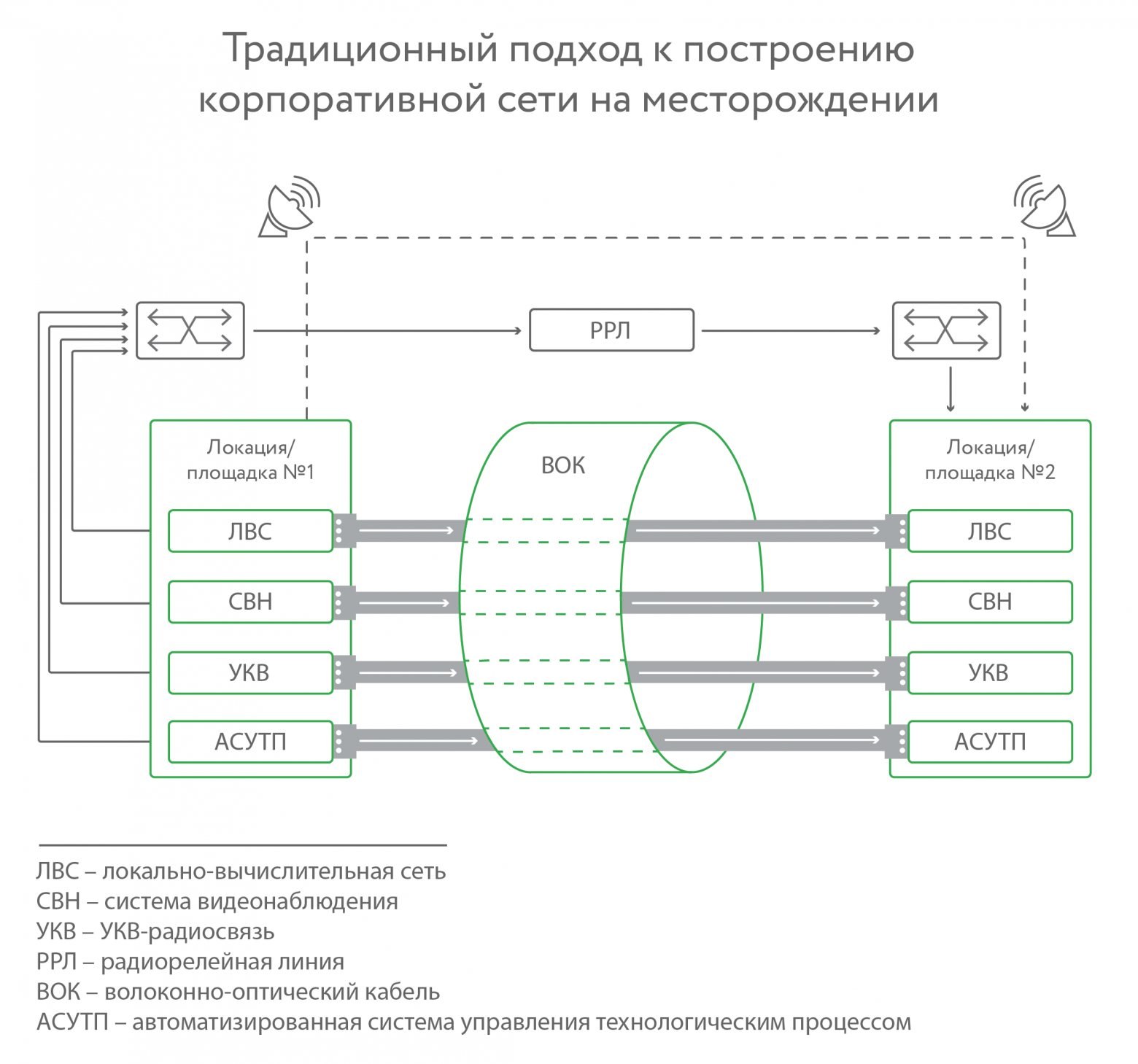

У них отдельная локальная сеть для видеонаблюдения, отдельная для АСУ ТП, отдельная для доступа в Интернет и отдельная локальная сеть (по сути) для телефонии.

Как будто в такой корпоративной (производственной) сети вместо межсетевых экранов мы использовали физическое разделение сетей.

В результате на многих предприятиях имеется с десяток подобных решений.

Владельцы переплачивают за дублирующий функционал.

Вот так выглядит «единая» локальная сеть.

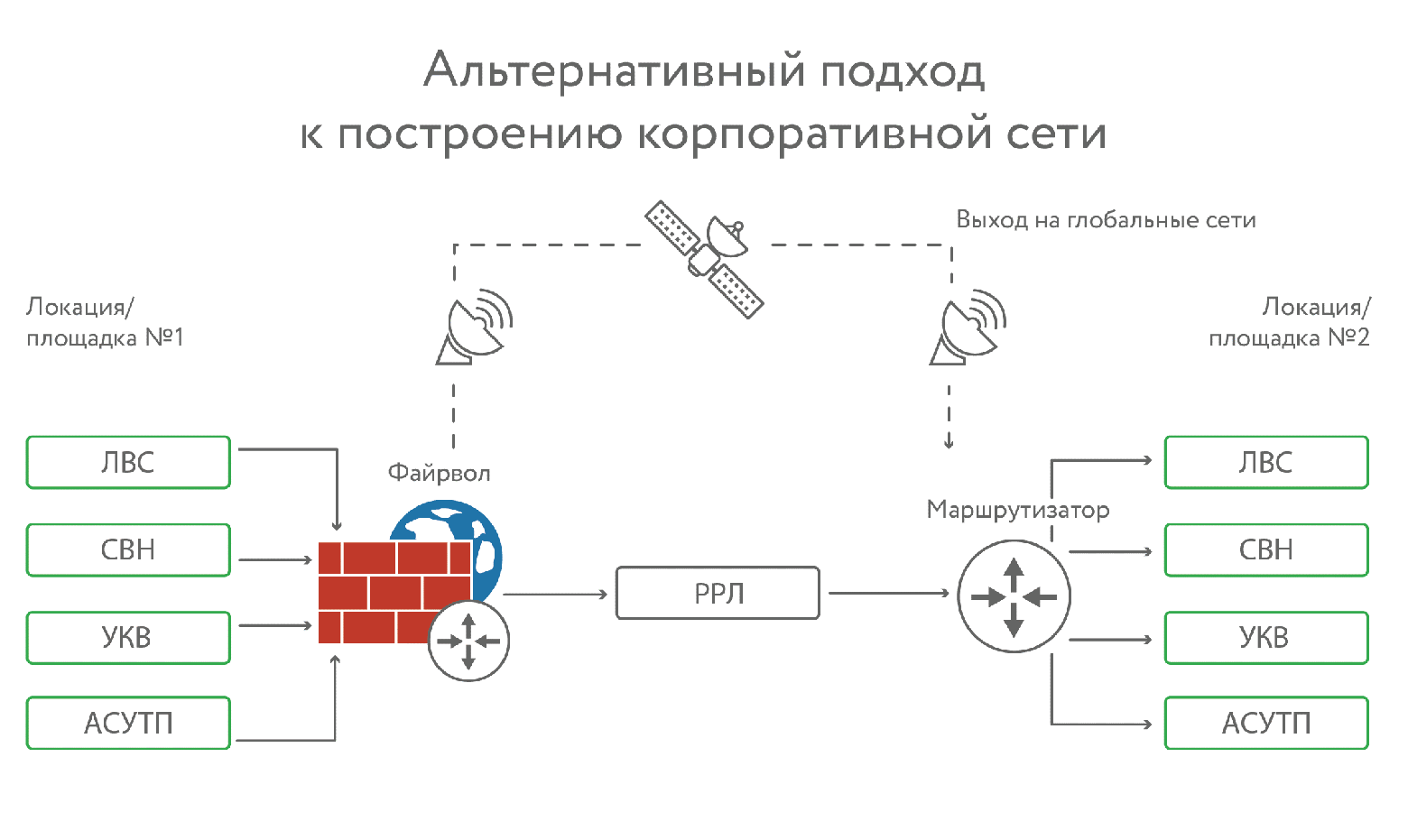

Гораздо эффективнее сделать одну сеть, где все это объединено.

И второе, чтобы был запас.

Мы это сделали, и сейчас я вам расскажу, что это получилось.

Как сделать лучше

Мы выполнили тяжелые и сложные проекты для ряда горнодобывающих компаний.Существуют десятки поставщиков и сотни различных решений, и все они взаимосвязаны.

Есть оптика, радиореле, Wi-Fi, радиодоступ по другим технологиям, промышленный Ethernet, обычные телефонные станции, IoT-датчики для АСУ ТП и многое другое.

Стабильного решения по фен-шуй нет ни у кого: страшный зоопарк из «Наследия» дает о себе знать.

В этой сфере часто происходят слияния и поглощения и получается, что сливаются два разных зоопарка.

Оказывается, это зоопарк на площади.

Наша задача — убедить заказчика в том, что межсетевое соединение безопасно.

Это главный стопор прогресса, например, в нефтяной сфере: здесь, как нигде, используется принцип «если работает — не трогай».

Во-первых, часть ICS всегда использует другие коммутаторы, чем остальная часть сети.

Это серьёзное подорожание, но оно исторически правильное.

Предполагается, что АСУ ТП будет работать в любых условиях, поскольку хотя бы формально она отключена от сети Интернет. При этом физическая изоляция сетей не гарантирует изоляцию от вредоносного ПО: инженеры регулярно подключаются к оборудованию внутреннего сегмента с зараженными компьютерами из внешнего.

Защита сетей АСУ критически важна, и вам все равно придется принимать те же меры, как если бы она просто торчала.

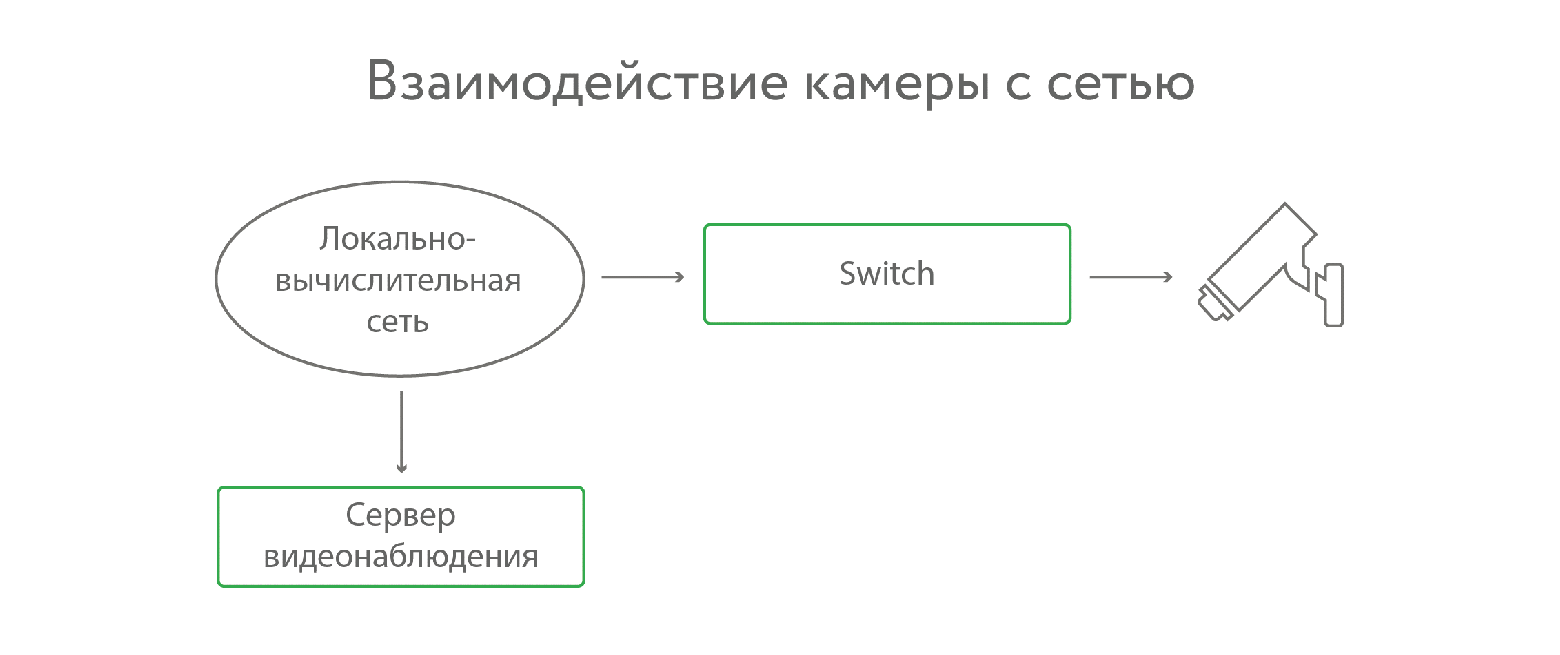

Видеонаблюдение: считается, что его нет необходимости защищать так же, как сегмент АСУ ТП.

Да, либо сеть строится отдельно и по аналогу (очень дорого), либо считается, что она условно защищена.

В моей практике можно отвернуть камеру и получить доступ к сети.

Или поменяйте картинку, и ближайшие полгода до конца зимы никто не узнает. Проверяется наличие камер и наличие изображений.

Многие люди чувствуют себя в такой безопасности: картина может не измениться в течение 100 лет. Тундра и тундра.

Надо поездить и посмотреть, что где.

В результате мы ответили на все вопросы силовиков.

Давайте перейдем к деталям.

Пример

Первый вариант, когда есть только радиореле.

Это хорошо, но если идут сильные осадки (дождь, снег) или начинается сильный ветер, то начинаются неисправности.

Сильный ветер может раскрутить антенну, защитить от дождя и снега и создать помехи.

Если пойдет ледяной дождь или что-то еще, лед может испортить антенну.

Радиорелейная связь будет хорошо работать в идеальных погодных условиях.

В плохих погодных условиях (а в России производство, как правило, происходит в суровых погодных условиях) необходимо его дублировать.

С нашей точки зрения лучший вариант - оптика + радиореле.

Но оптика тоже может сломаться; они рвутся чаще, чем вы думаете.

Вне зависимости от того, закопают его или повесят на подставки.

А за один ремонт трубы могут порваться в десятках мест.

Результат

В нашем примере есть нефтепровод – около ста километров.Мы объединили сети в единый комплекс, как на схеме выше.

Отказоустойчивость достигается за счет радиорелейных мостов; имеется резервирование телефонии за счет транкинговой сети (интегрированной через рации для вызова абонентов телефонной сети).

Результат:

- Пропускная способность оптоволоконного кабеля сократилась вдвое;

- Активное оборудование сократилось в три раза;

- Каждый объект (узел) потребляет в три раза меньше электроэнергии.

Вот, например, IP-камера, частая точка входа вредоносного ПО:

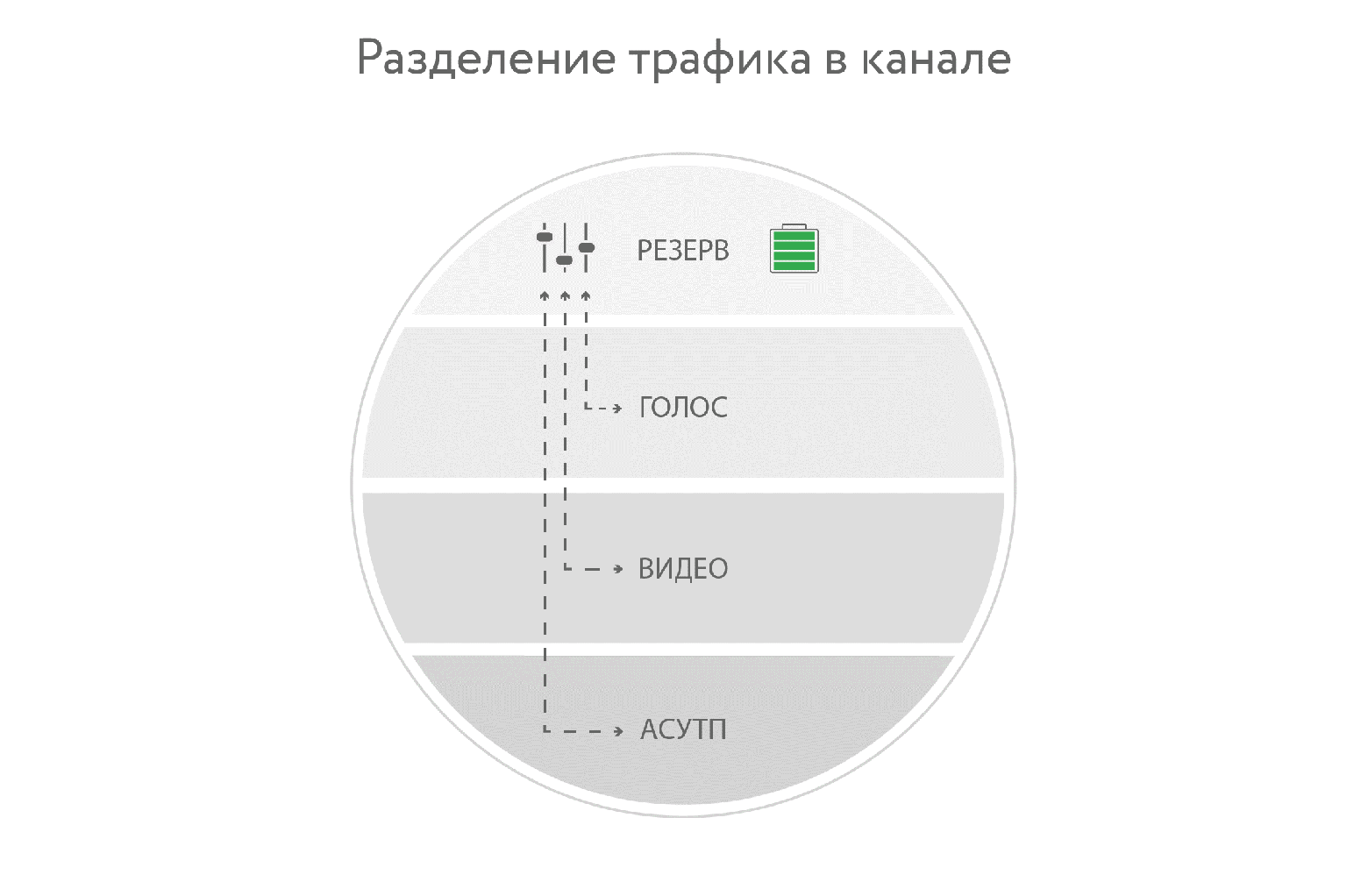

Как разграничивается трафик? Сейчас я вырезал VLAN. Условно наивысший приоритет имеет АСУ ТП, затем видео и телефония, далее идет остальной трафик.

Почему набор VLAN безопасен по сравнению со старым добрым физическим разграничением? Когда вы разделяете физически, у вас есть собственное оборудование для каждой задачи.

Это абсолютно безопасно.

Если злоумышленники ударят по одной железке, они не ударят по следующей.

Вам нужно добраться до сегмента управления.

Есть общая точка взлома – это управление сетью.

Соответственно, если точка отказа единая, то какая разница, вилки рубятся на одной железке или все крутится на разных? Пользователи изолированы, пользователей из соседних виланов не видят. Вероятностные характеристики некоторых проблем в виртуальных сетях ненамного превышают аналогичную оценку в физических разделенных сетях.

Свитчи можно сделать изолированными, кластеры свитчей, оптические каналы будут дублироваться.

Таким образом, вероятность неудачи сведена к минимуму.

До недавнего времени служба безопасности настаивала на том, чтобы сети видеонаблюдения, системы управления технологическими процессами и т. д. находились в физически выделенных сетях, это определенная точка зрения.

И в этом определенно есть здравый смысл.

Но это дорого.

Можно сильно снизить цену за счет очень небольшого снижения отказоустойчивости.

Вторая причина заключается в том, что при наличии трех разных сетей крайне редко они дублируются всеми тремя.

Мы предложили вариант объединения отказоустойчивых коммутаторов и отказоустойчивых локальных сетей — ключевые роли здесь дублируются, но, соответственно, мы разделили все сети виртуально.

Они произвели расчет и показали, что на самом деле такое решение дешевле примерно на треть.

Можно минимизировать количество установленной оптики и минимизировать время восстановления.

Потому что, если у вас сломано оптоволокно, например, 8-волоконное, время восстановления составит примерно полчаса; если он 32-волоконный, то он намного длиннее.

Также снижает затраты на техническое обслуживание.

каналы

Есть гарантированные группы.Приходит 10G, он разбит на части для гарантии и максимального использования.

Все эти расчеты индивидуальны.

В любом случае оптика расположена в полевых условиях – например, в той же системе течеискания используется оптоволоконный кабель.

При изменении температуры грунта с лежащим там волокном становится ясно, что масло вытекло.

Поэтому проблем с коммутацией и узким каналом внутри локальной сети просто нет. Да, можно построить его на меди или старых технологиях, но это нерационально.

Итак, клетчатка – это данность.

Спутниковые каналы у них довольно избыточны, для критической телеметрии и той же автоматизированной системы управления технологическими процессами.

Датчик сработал – реакция была немедленная, даже если вокруг была война.

Вот аварийное переключение:

Оборудование

Примерно так выглядит технологический шкаф, установленный у заказчика.

Для понимания.

Нижняя граница

В результате мы можем собрать весь зоопарк в одно решение за счет виртуального разделения сетей.Это в два раза лучше по кабелю и в три раза лучше по зоопарку оборудования на узлах по количеству единиц.

Информационная безопасность снижается незначительно, повышается отказоустойчивость за счет полного дублирования ключевых узлов.

Более простое, быстрое и дешевое обслуживание.

Дорогие коммутаторы используются для АСУ ТП, через которые трафик АСУ ТП проходит с наивысшим приоритетом.

Потом отправляют остальное.

За объективно небольшой компромисс в безопасности можно получить существенное упрощение поддержки, унификацию решения, экономию электроэнергии и капитальных затрат. Теги: #Виртуализация #Сетевые технологии #ИТ-инфраструктура #сети #ICS #Интернет #гиперконвергенция

-

Новый Polar A370: Предпремьерный Обзор

19 Oct, 24 -

Как «Сделать» Почтовый Сервис Вручную

19 Oct, 24 -

И Снова Бесплатная Цена На Books.ru.

19 Oct, 24 -

Live Mobile За Неделю В Москве

19 Oct, 24