Одним прекрасным весенним вечером, когда идти домой не хотелось, а неуемное желание жить и учиться зудело и жгло, как раскаленный утюг, возникла идея ковыряться в заманчивой шальной особенности на брандмауэре под названием « Политика IP DOS ".

После предварительных ласк и ознакомления с мануалом я настроил его в режим Проход и регистрация , посмотреть на выхлоп в целом и на сомнительную полезность этой настройки.

Через пару дней (чтобы статистика накопилась, конечно, а не потому, что забыл) я посмотрел логи и, приплясывая на месте, хлопнул в ладоши — записей достаточно, не балуйтесь.

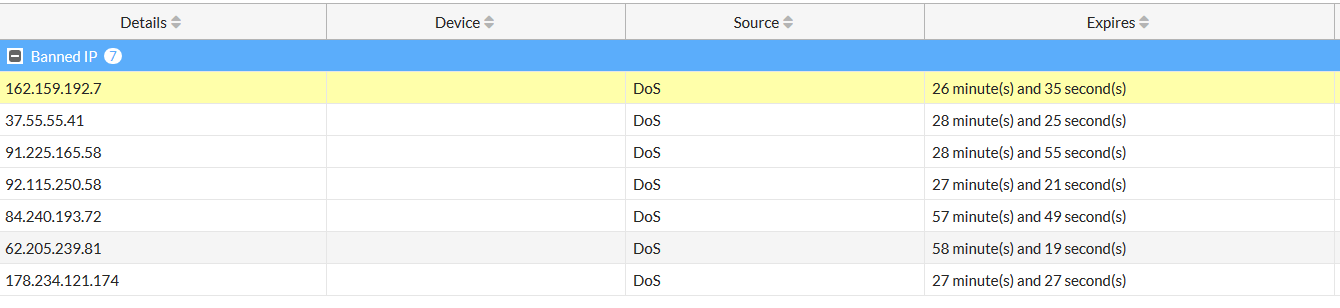

Казалось бы, проще не бывает - включите политику блокировки всех флудов, сканирований, установок полуоткрытый сеансы с запретом на час и спать спокойно с осознанием того, что граница на замке.

Но на 34-м году жизни юношеский максимализм преодолел и где-то в глубине мозга прозвучал тонкий голос: «Поднимем веки и посмотрим, чьи адреса наш любимый фаервол признал злостными флудерами? Ну, в порядке ерунды».

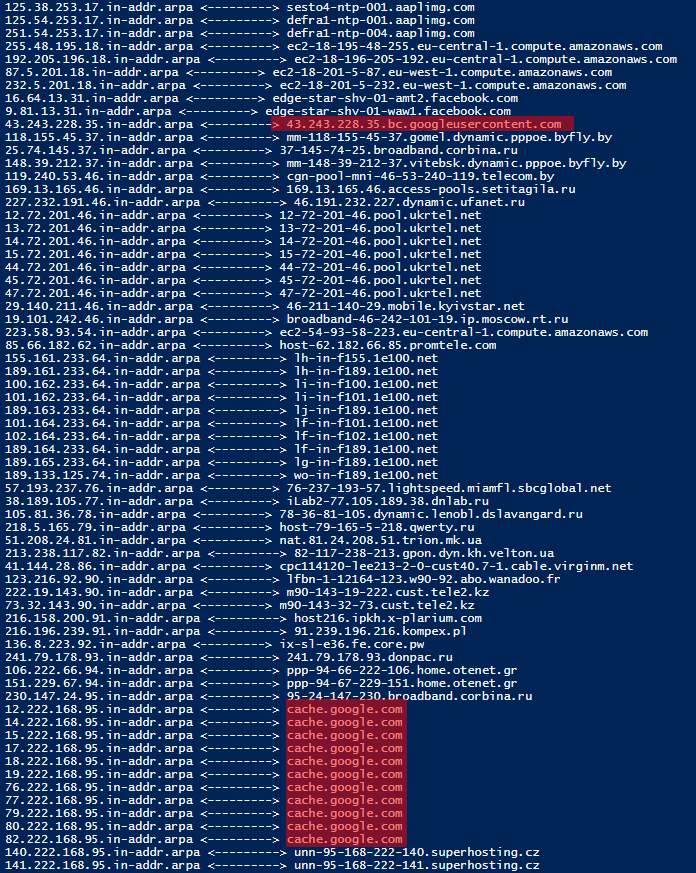

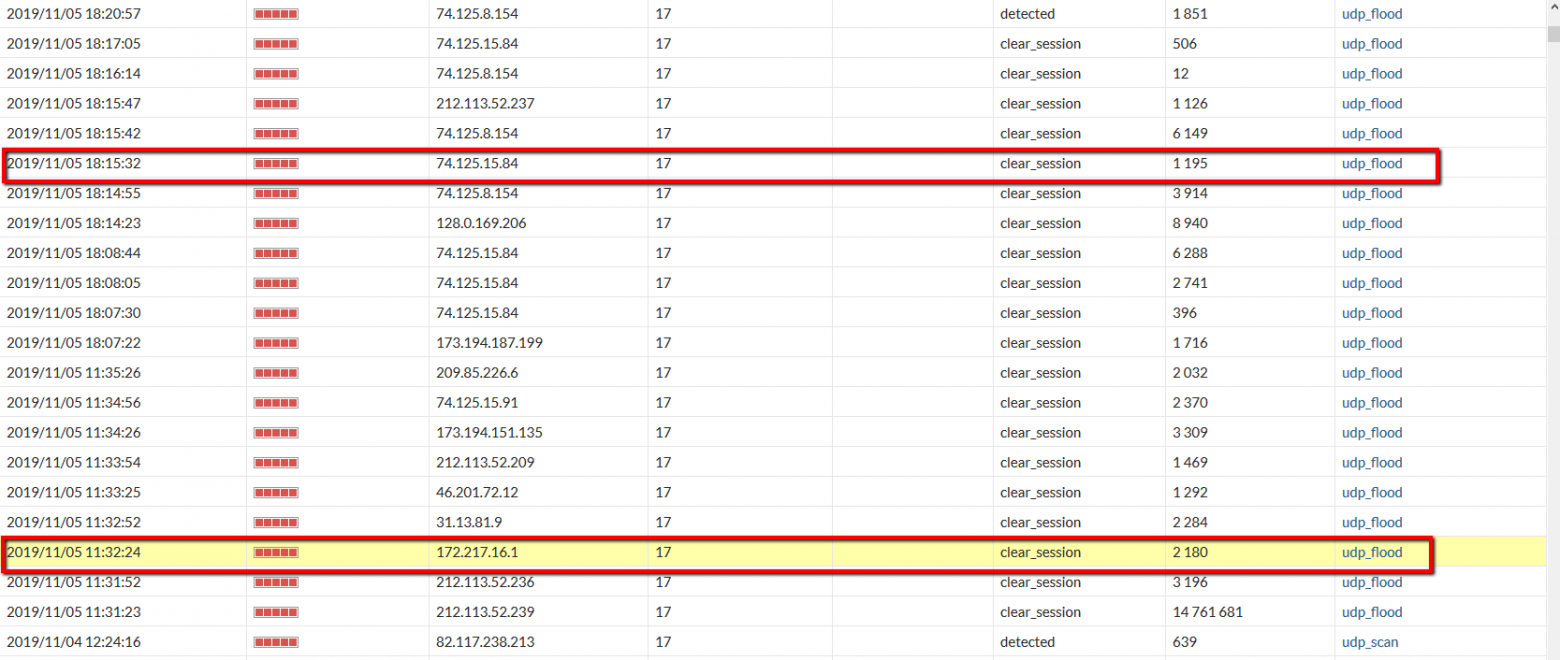

Анализировать полученные данные начинаем со списка аномалий.

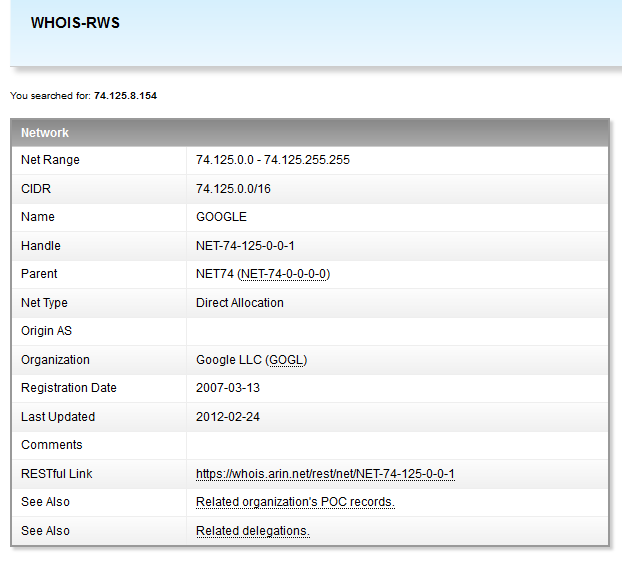

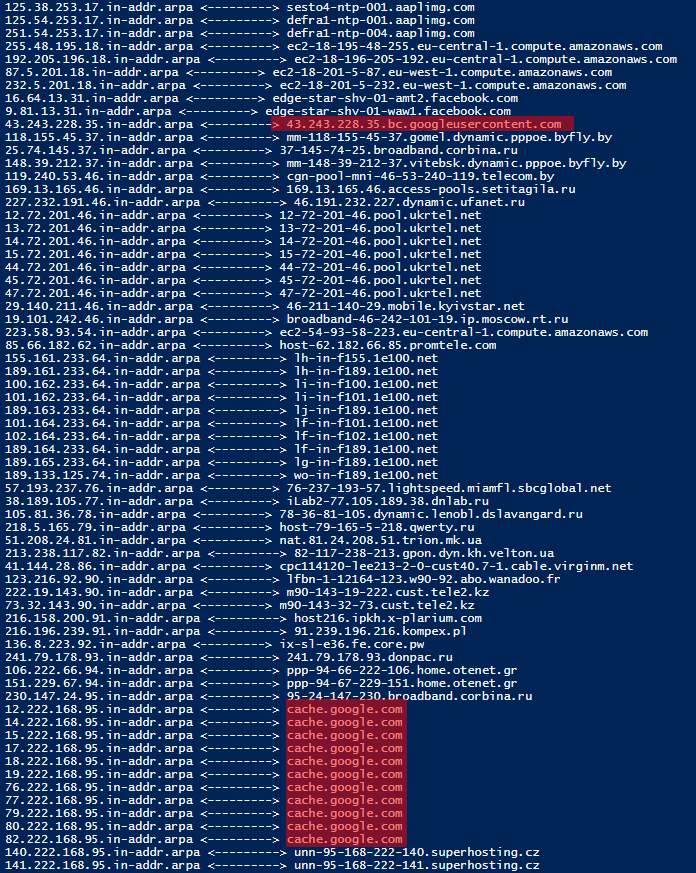

Я запускаю адреса через простой скрипт PowerShell и глаза натыкаются на знакомые буквы Google .

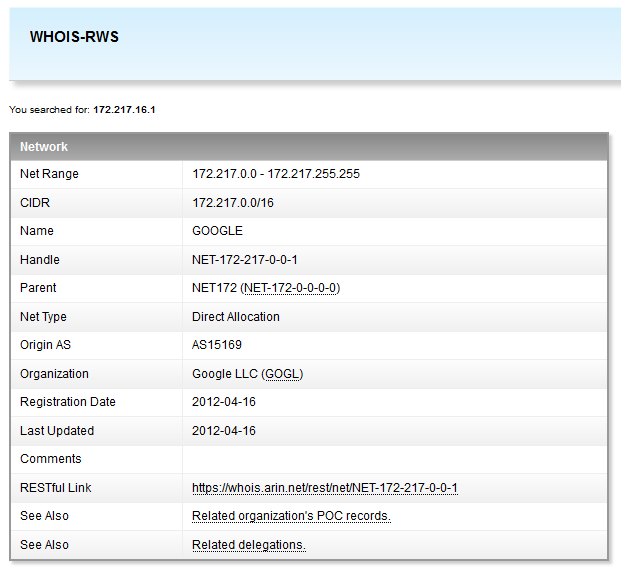

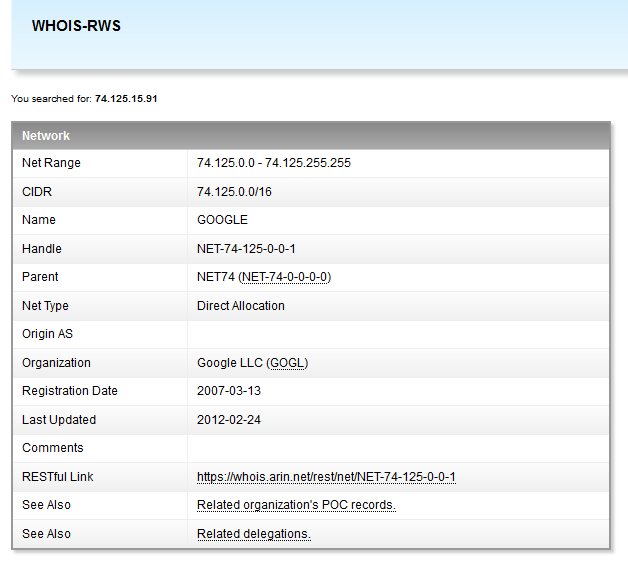

Я протираю глаза и моргаю минут пять, чтобы убедиться, что мне не показалось - действительно, в списке тех, кого фаервол посчитал злостными флудерами, тип атаки - UDP-флуд , адреса принадлежащие хорошей корпорации.

Чешу затылок, попутно настраивая захват пакетов на внешнем интерфейсе для последующего анализа.

В голове мелькают светлые мысли: «Как это в Google Scope что-то заражено? И это то, что я обнаружил? Да это, это и награды, и почести, и красная дорожка, и свое казино с блэкджеком, и, ну, вы понимаете.

» Разбор полученного файла Вайршарк - хм.

Да, действительно с адреса из области применения Google UDP-пакеты загружаются с порта 443 на случайный порт моего устройства.

Но, погодите.

Тут протокол меняется с UDP на GQUIC .

Семен Семеныч.

Я сразу вспоминаю репортаж из Высокая нагрузка Александр Тобол» UDP против TCP или будущее сетевого стека"( связь ).

С одной стороны, наступает легкое разочарование – ни лавров, ни почестей тебе, господин.

С другой стороны, проблема ясна, осталось понять, куда и сколько копать.

Пара минут общения с Good Corporation – и все становится на свои места.

В попытке улучшить скорость доставки контента компания Google анонсировал протокол еще в 2012 году QUIC , позволяющий убрать большую часть недостатков TCP (да-да-да, в этих статьях - Ррраз И Два Говорят о совершенно революционном подходе, но, скажем честно, мне хочется, чтобы фото с котами загружались быстрее, а не все эти революции сознания и прогресс).

Как показали дальнейшие исследования, многие организации сейчас переходят на этот вариант доставки контента.

Проблема в моем случае и, думаю, не только в моем случае, заключалась в том, что в итоге пакетов становится слишком много и фаервол воспринимает их как флуд. Вариантов решения было несколько: 1. Добавить в список исключений Политика DoS Область адресов на брандмауэре Google .

При одной мысли о диапазоне возможных адресов его глаз начал нервно дергаться — идею отложили как безумную.

2. Увеличьте порог срабатывания для политика флуда udp - тоже не комильфо, а вдруг прокрадется кто-то совсем злой.

3. Запретить звонки из внутренней сети через UDP на 443 порт наружу.

Прочитав больше о реализации и интеграции QUIC В Гугл Хром Последний вариант был принят как указание к действию.

Дело в том, что любим всеми везде и беспощадно (не понимаю почему, лучше иметь наглого рыжего Fire Fox -овская морда получит за израсходованные гигабайты оперативки), Гугл Хром изначально пытается установить соединение, используя свой кровно заработанный QUIC , но если чуда не происходит, то возвращается к проверенным методам типа ТЛС , хотя ему этого крайне стыдно.

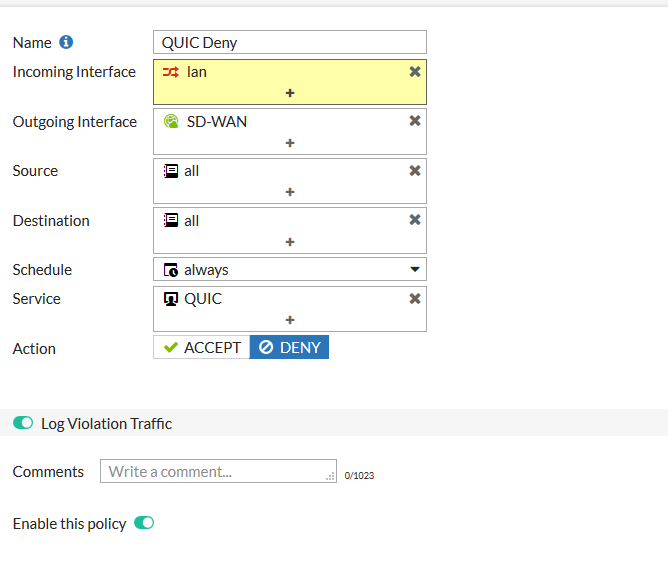

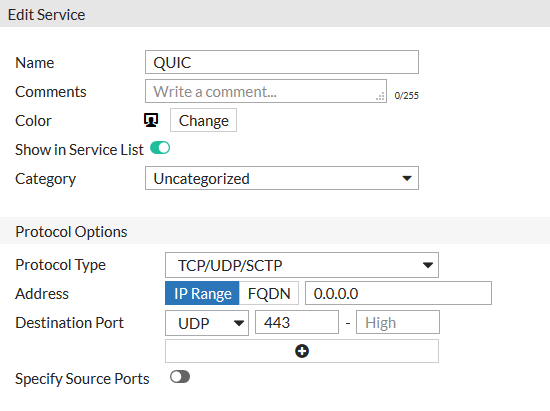

Создайте запись для службы на брандмауэре.

QUIC :

Мы создаем новое правило и размещаем его где-то выше в цепочке.

После включения правила в списке аномалий тишина и покой, за исключением действительно злостных нарушителей.

Спасибо всем за внимание.

Использованные ресурсы: 1. Репортаж Александра Тобола 2. Описание протокола QUIC от Инфопульс 3. Википедия 4. КБ от Fortinet Теги: #информационная безопасность #Сетевые технологии #Google #сетевое оборудование #Системное администрирование #Администрирование серверов #брандмауэр #quic #network #fortigate #сетевая безопасность

-

Как У Вас Появился Timeweb.ru!

19 Oct, 24 -

Разговор О Файлообменниках

19 Oct, 24 -

Новые Проблемы Для Google В Европе

19 Oct, 24