Программы-вымогатели остаются серьезной угрозой и постоянно развиваются.

Одним из новейших типов таких угроз является Snake (также известный как EKANS, то есть «Змея» наоборот).

Впервые это вредоносное ПО появилось в конце декабря прошлого года, и его наиболее интересной особенностью является то, что оно нацелено на среды промышленных систем управления (ICS): не отдельные машины, а всю сеть.

Впервые образец этого программного обеспечения, написанного на языке программирования Go, был обнаружен в коммерческих репозиториях вредоносного ПО.

Он предназначен для завершения определенных процессов на зараженных компьютерах, включая несколько процессов, связанных с операциями NMC, а также для удаления теневых копий томов для устранения резервных копий Windows. Хотя расшифровка в настоящее время недоступна, системы, работающие Активная защита Акронис – Системы защиты от вредоносного ПО на базе искусственного интеллекта, интегрированные в наши решения киберзащиты – успешно обнаружить Змею как «атаку нулевого дня» и нейтрализовать ее.

Процесс заражения и ряд технических подробностей

Точкой входа Snake является небезопасная конфигурация протокола удаленного рабочего стола (RDP).Он распространяется через спам и вредоносные вложения, но также могут распространяться через ботнеты, пакеты эксплойтов, вредоносную рекламу, веб-инъекции, поддельные обновления, а также переупакованные и зараженные установщики.

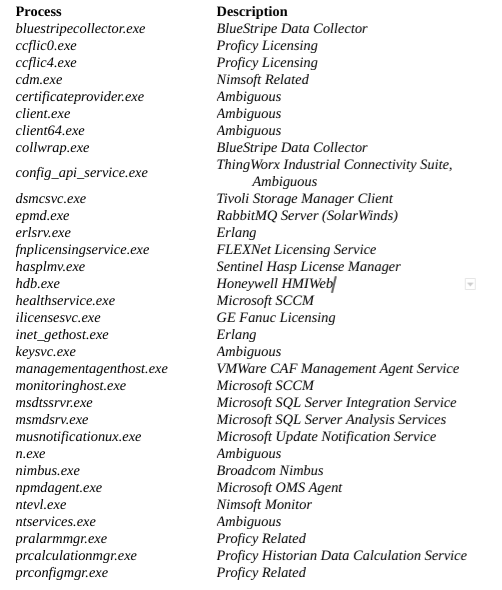

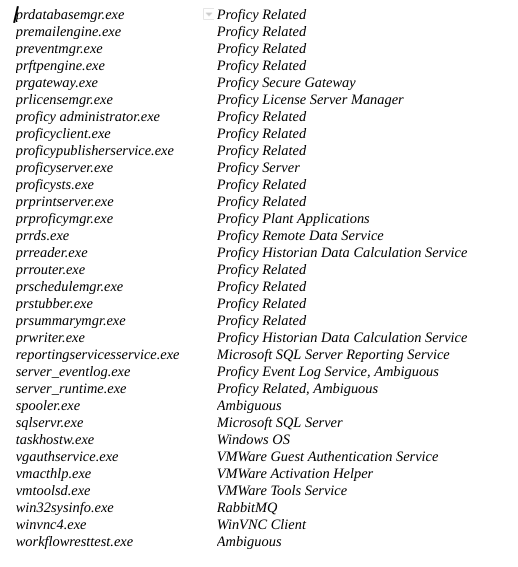

Согласно нашему анализу, при запуске Snake удаляет копии теневого тома компьютера, а затем завершает различные процессы, связанные с диспетчерским управлением и системами сбора данных, виртуальными машинами, системами промышленного контроля, инструментами удаленного управления, программным обеспечением для управления сетью и т. д. .

Удаление резервных копий Windows — это тенденция установки и ожидаемая функциональность любого нового вируса-вымогателя.

Программа-вымогатель проверяет значение мьютекса жертвы «EKANS».

Если оно присутствует, эта вредоносная программа перестает работать с сообщением «Уже зашифровано!» (Уже зашифровано!).

В противном случае устанавливается значение мьютекса и выполняется шифрование с использованием стандартных библиотек шифрования.

Основная функциональность на зараженных системах достигается за счет вызовов через интерфейс управления Windows (WMI), который начинает выполнять операции шифрования.

Прежде чем приступить к операциям шифрования файлов, Snake останавливает (уничтожает) все процессы, перечисленные в жестко запрограммированном списке в строках кода вредоносного ПО.

Полный список, оценивающий функцию процесса или взаимосвязи, представлен ниже:

При шифровании файлов на зараженной машине Snake будет пропускать файлы, расположенные в системных папках Windows:

- Системный диск

- :\$Recycle.Bin

- :\Данные программы

- :\Пользователи\Все пользователи

- :\Программные файлы

- :\Локальные настройки

- :\Ботинок

- :\Информация о системном томе

- :\Восстановление

- \Данные приложения\

- Виндир

Процесс шифрования обычно медленный и в случае фактического заражения выполняется в нерабочее время.

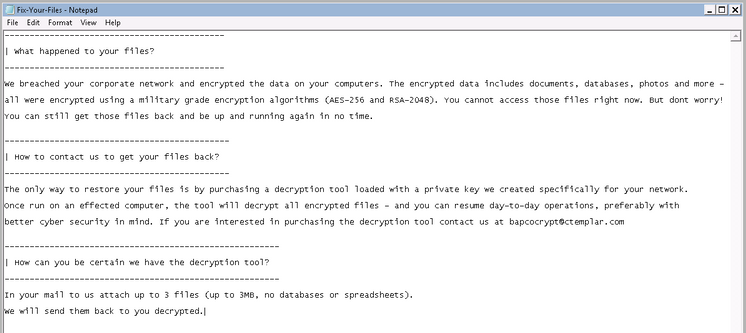

После завершения процесса шифрования программа оставляет файл с требованием выкупа под названием Fix-Your-Files.txt.

Доступ пользователя к зашифрованной системе сохраняется на протяжении всего процесса; система не перезагружается, не выключается и не закрывает каналы удаленного доступа.

Это отличает Snake/EKANS от более разрушительных программ-вымогателей, таких как LockerGoga. Программа-вымогатель использует электронную почту на базе CTemplar, почтовую службу, ориентированную на конфиденциальность, похожую на Protonmail.

Acronis Active Protection обнаруживает атаки нулевого дня

Если раньше вредоносное ПО, нацеленное на CSP, разрабатывалось исключительно под эгидой государственных органов, то теперь, с появлением Snake/EKANS, можно сказать, что в игру вступили киберпреступники, стремящиеся к финансовой выгоде.Процесс анализа уязвимостей вредоносной программы все еще продолжается, но на данный момент невозможно расшифровать затронутые ею файлы.

Но есть и хорошие новости: Acronis Active Protection способна обнаружить Snake и остановить вредоносный процесс в режиме реального времени, а также вернуть все поврежденные файлы.

Вы можете себе представить, какой ущерб может нанести это программное обеспечение, если оно попадет в промышленную среду и парализует системы управления дорожным движением или электростанции.

Теги: #информационная безопасность #вредоносное ПО #змея #ЭКАНС

-

Исследование: Будущее Рынка Дронов

19 Oct, 24 -

Почему Хабралюди Выбирают Пчелу, А Не Яйца?

19 Oct, 24