На прошлой неделе исследователи из ETH Zurich представлен на конференции Usenix новое исследование по безопасности платежных карт. Они показали ныне закрытую уязвимость, позволяющую совершать покупки на крупные суммы с помощью карт Mastercard и Maestro.

Сценарий следующий: исследователь приложил смартфон к украденной карте, перенес считанные бесконтактным способом данные на другой смартфон, в ходе чего информация с карты была незначительно изменена.

Второе устройство пришлось поднести к платежному терминалу, работа которого осуществляется без ПИН-кода.

Экспертам удалось обойти ограничение на сумму платежа без подтверждения ПИН-кода и совершить покупку на 400 франков (435 долларов США).

Этот метод использует ранее обнаруженную (а также закрытую) уязвимость карт Visa. Атака на Mastercard и Maestro была возможна благодаря наличию общего для карт разных провайдеров протокола связи.

О предыдущих исследованиях группы мы написал в прошлом году.

Уже тогда была разработана система передачи данных с карты на терминал с помощью двух смартфонов.

Исследователи перенесли информацию с карты без изменений, но поменяли статус на «авторизованный» и «не требует ввода ПИН», что позволило оплатить дорогостоящую покупку без дополнительной авторизации.

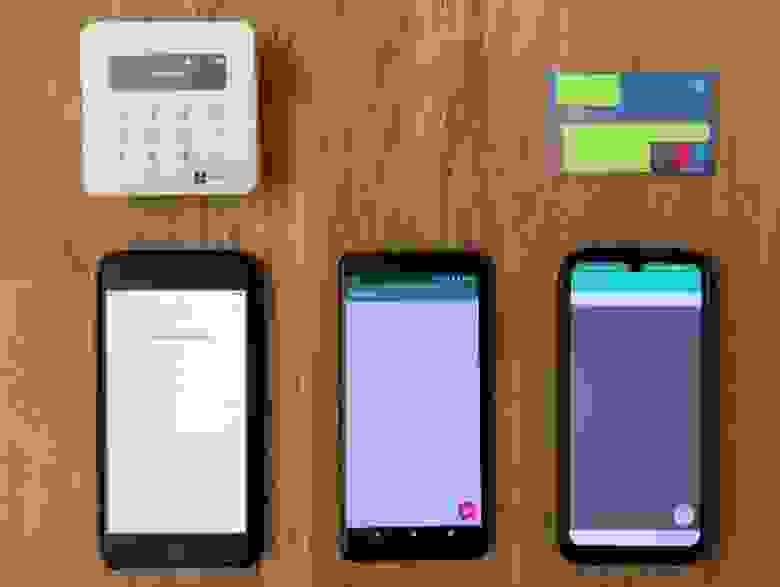

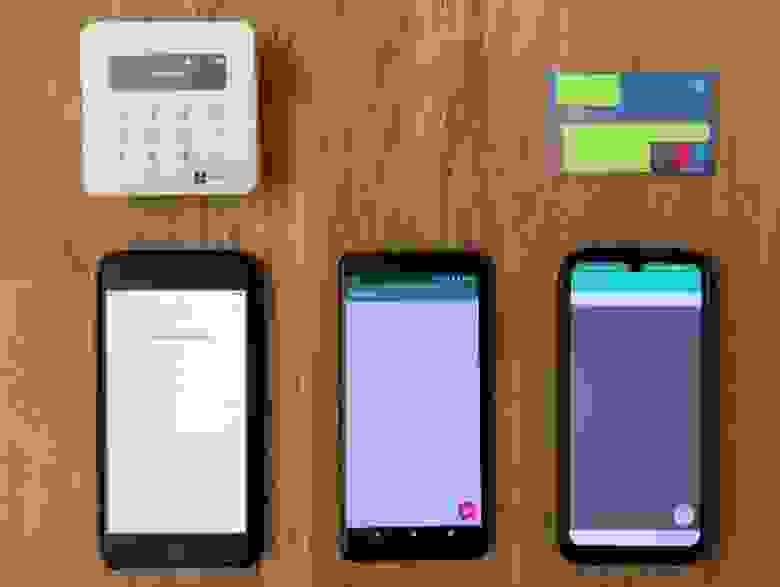

А вот как выглядит очередная атака.

В общем, все то же самое: нужно поднести кредитную карту (на этот раз Maestro) к смартфону, затем информация передается на другой смартфон, а с него на платежный терминал (использовался терминал для малого бизнеса, поэтому в кадре три смартфона).

Обе атаки похожи друг на друга.

Исследователи обнаружили, что Maestro и Mastercard имеют одинаковую уязвимость, хотя эти карты ранее были протестированы и первоначальная атака не сработала.

Но поскольку протокол связи общий, то можно было добиться оплаты без ПИН-кода путем замены Идентификатора приложения.

Другими словами, терминал работал с картой Maestro, думая, что читает карту Visa, и в этой конфигурации старый метод снова заработал.

К счастью, исследователи подтвердили, что после изменений на стороне сервера этот метод больше не работает. Атака интересна еще и тем, что владелец терминала не может обнаружить мошенническую транзакцию.

С его точки зрения все выглядит как обычная оплата покупки по телефону.

Что еще произошло

?Эксперты «Лаборатории Касперского» анализировать Троянец, проникший в сборку модифицированного мессенджера WhatsApp, известного как FMWhatsapp. В Великобритании злоумышленники взломан крупный продавец оружия Guntrader: база данных 111 000 индивидуальных клиентов, включая геолокацию, стала общедоступной.Разработчики Самсунг может быть заблокирован работа любого смарт-телевизора при подключении к интернету.

Об этом стало известно после беспорядков в Южной Америке, когда был разграблен склад техники этого производителя.

Серьезная уязвимость обнаруженный в программном обеспечении Parallels Desktop: теоретически это может привести к выполнению произвольного кода.

Проблема возникла из-за некорректной работы системы файлообменника между хостом (MacOS X) и виртуальной ОС (Windows): в версиях до 16 по умолчанию был разрешен доступ ко всей папке пользователя, включая данные конфигурации для ряд приложений.

В Parallels Desktop 17 проблема решена путем предоставления доступа только к таким папкам, как «Рабочий стол», «Документы» и т. д. Тринадцать ошибок закрыто в решении BIG-IP от F5, включая решение, обеспечивающее полный контроль над системой.

Теги: #информационная безопасность #emv #visa #visa #mastercard #maestro

-

Журнал «Полный Круг» №22 (Rus)

19 Oct, 24 -

Gdg Devfest Красноярск 2015: Фотоотчет

19 Oct, 24 -

Порноиндустрия Как Пример Для Медиабизнеса

19 Oct, 24