Еще одна вещь, о которой я забыл упомянуть: ACL не только фильтрует трафик по принципу «разрешить/запретить», но и выполняет множество других функций.

Например, ACL используется для шифрования VPN-трафика, но для сдачи экзамена CCNA вам нужно только знать, как он используется для фильтрации трафика.

Вернемся к задаче №1.

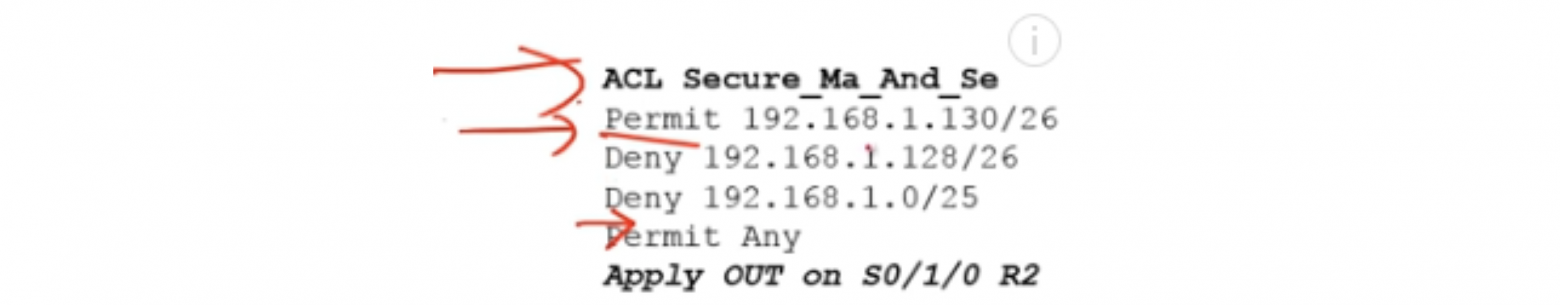

Мы выяснили, что трафик отдела бухгалтерии и продаж можно заблокировать на выходном интерфейсе R2 с помощью следующего списка ACL.

Не беспокойтесь о формате этого списка, он просто служит примером, который поможет вам понять, что такое ACL. Мы получим правильный формат, как только начнем работать с Packet Tracer.

Задача №2 звучит так: серверная может общаться с любыми хостами, кроме хостов отдела управления.

То есть компьютеры серверной комнаты могут иметь доступ к любым компьютерам в отделах продаж и бухгалтерии, но не должны иметь доступа к компьютерам в отделе управления.

Это означает, что ИТ-персонал серверной не должен иметь удаленного доступа к компьютеру руководителя отдела управления, а в случае возникновения проблем приходить к нему в кабинет и устранять проблему на месте.

Обратите внимание, что эта задача непрактична, поскольку я не знаю, почему серверная комната не сможет обмениваться данными по сети с отделом управления, поэтому в данном случае мы просто рассматриваем учебный пример.

Чтобы решить эту проблему, сначала необходимо определить путь трафика.

Данные из серверной комнаты поступают на входной интерфейс G0/1 маршрутизатора R1 и через выходной интерфейс G0/0 передаются в отдел управления.

Если мы применим условие Deny 192.168.1.192/27 к входному интерфейсу G0/1, а как вы помните, стандартный ACL размещен ближе к источнику трафика, мы заблокируем весь трафик, в том числе в отдел продаж и бухгалтерию.

Поскольку мы хотим блокировать только трафик, направленный в отдел управления, мы должны применить ACL к выходному интерфейсу G0/0. Эту проблему можно решить, только разместив ACL ближе к месту назначения.

При этом трафик из сети бухгалтерии и отдела продаж должен беспрепятственно доходить до отдела управления, поэтому последней строкой списка будет команда Разрешить любой - разрешить любой трафик, кроме трафика, указанного в предыдущем условии.

Перейдем к Задаче №3: Ноутбук Ноутбук 3 из отдела продаж не должен иметь доступа ни к каким устройствам, кроме тех, которые находятся в локальной сети отдела продаж.

Предположим, что обучаемый работает на этом компьютере и ему не следует выходить за пределы своей локальной сети.

В этом случае вам необходимо применить ACL к входному интерфейсу G0/1 маршрутизатора R2. Если мы присвоим этому компьютеру IP-адрес 192.168.1.3/25, то условие Deny 192.168.1.3/25 должно выполняться, и трафик с любого другого IP-адреса не должен блокироваться, поэтому последней строкой списка будет Permit. любой.

Однако блокировка трафика не окажет никакого влияния на Ноутбук2.

Следующей задачей будет Задача №4: доступ к серверной сети может иметь только компьютер PC0 финансового отдела, но не отдела управления.

Если вы помните, ACL из Задачи №1 блокирует весь исходящий трафик на интерфейсе S0/1/0 маршрутизатора R2, но Задание №4 говорит, что нам нужно обеспечить прохождение только трафика PC0, поэтому мы должны сделать исключение.

Все задачи, которые мы сейчас решаем, должны помочь вам в реальной ситуации при настройке ACL для офисной сети.

Для удобства я использовал классический тип записи, но советую все строки записать вручную на бумаге или набрать на компьютере, чтобы можно было внести исправления в записи.

В нашем случае по условиям Задания №1 был составлен классический список ACL. Если мы хотим добавить в него исключение для PC0 типа Permit , мы можем разместить эту строку только четвертой в списке после строки «Разрешить любое».

Однако, поскольку адрес этого компьютера входит в диапазон адресов проверки условия Deny 192.168.1.128/26, то его трафик будет заблокирован сразу после выполнения этого условия и до четвертой строки проверки маршрутизатор просто не дойдет, разрешив трафик с этого IP-адреса.

Поэтому мне придется полностью переделать список ACL Задачи №1, удалив первую строку и заменив ее на строку Permit 192.168.1.130/26, разрешающую трафик с ПК0, а затем заново ввести строки, запрещающие весь трафик.

из бухгалтерии и отдела продаж.

Таким образом, в первой строке мы имеем команду для конкретного адреса, а во второй — общую для всей сети, в которой этот адрес находится.

Если вы используете современный тип ACL, вы можете легко внести в него изменения, поместив в качестве первой команды строку Permit 192.168.1.130/26. Если у вас классический ACL, вам нужно будет удалить его полностью, а затем заново ввести команды в правильном порядке.

Решение Задачи №4 — разместить строку Permit 192.168.1.130/26 в начале ACL из Задачи №1, потому что только в этом случае трафик от PC0 будет свободно покидать выходной интерфейс маршрутизатора R2. Трафик ПК1 будет полностью заблокирован, поскольку его IP-адрес подлежит запрету, указанному во второй строке списка.

Теперь мы перейдем к Packet Tracer, чтобы выполнить необходимые настройки.

Я уже настроил IP-адреса всех устройств, поскольку упрощенные предыдущие схемы были немного сложны для понимания.

Кроме того, я настроил RIP между двумя маршрутизаторами.

В данной топологии сети связь между всеми устройствами 4-х подсетей возможна без каких-либо ограничений.

Но как только мы применим ACL, трафик начнет фильтроваться.

Я начну с ПК1 финансового отдела и попытаюсь пропинговать IP-адрес 192.168.1.194, принадлежащий Серверу0, расположенному в серверной.

Как видите, пинг проходит успешно и без проблем.

Я также успешно пингую Laptop0 из отдела управления.

Первый пакет отбрасывается из-за ARP, остальные 3 пингуются свободно.

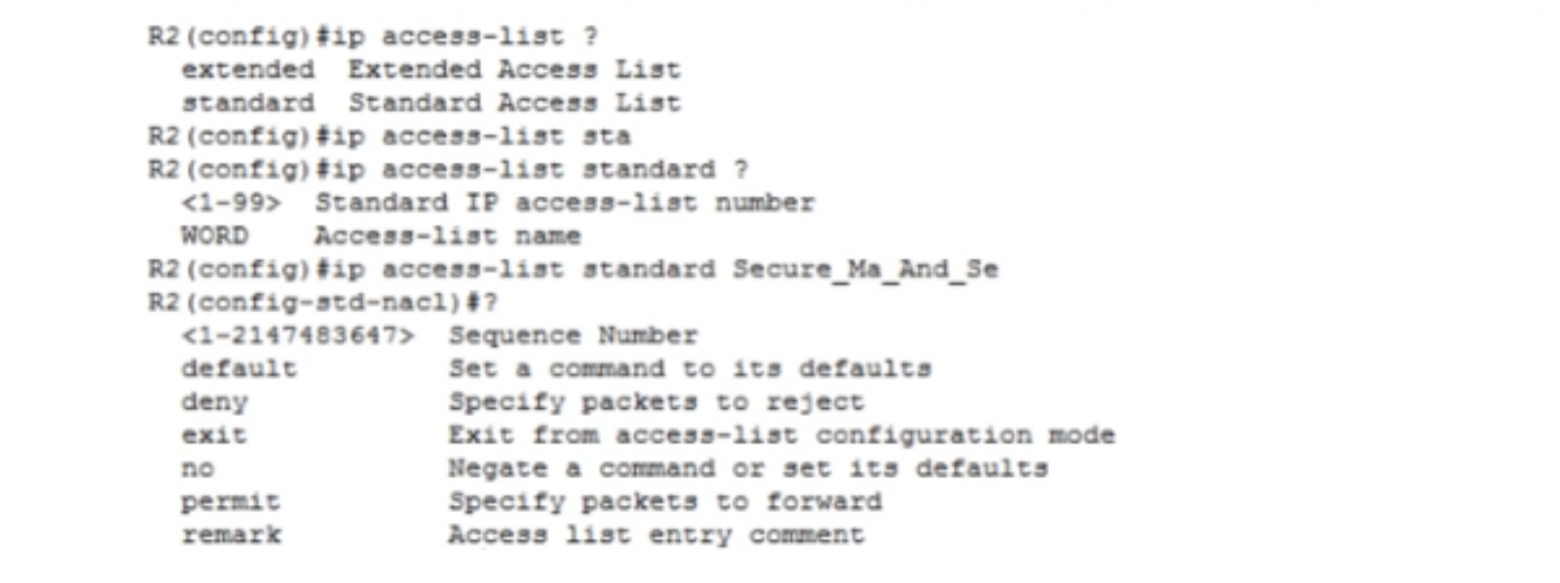

Чтобы организовать фильтрацию трафика, я захожу в настройки роутера R2, активирую режим глобальной настройки и собираюсь создать современный список ACL. Еще у нас есть классически выглядящий ACL 10. Для создания первого списка я ввожу команду, в которой необходимо указать то же имя списка, которое мы записали на бумаге: ip access-list Standard ACL Secure_Ma_And_Se. После этого система запрашивает возможные параметры: я могу выбрать запрет, выход, нет, разрешение или замечание, а также ввести Порядковый номер от 1 до 2147483647. Если я этого не сделаю, система присвоит его автоматически.

Поэтому я не ввожу этот номер, а сразу перехожу к команде Permit Host 192.168.1.130, так как это разрешение действительно для конкретного устройства PC0. Я также могу использовать обратную маску подстановочных знаков, сейчас я покажу вам, как это сделать.

Далее я ввожу команду Deny 192.168.1.128. Поскольку у нас /26, я использую обратную маску и дополняю ею команду: Deny 192.168.1.128 0.0.0.63. Таким образом я запрещаю трафик в сеть 192.168.1.128/26. Аналогично блокирую трафик из следующей сети: Deny 192.168.1.0 0.0.0.127. Весь остальной трафик разрешен, поэтому я ввожу команду разрешить любой.

Далее мне нужно применить этот список к интерфейсу, поэтому я использую команду int s0/1/0. Потом набираю ip access-group Secure_Ma_And_Se, и система предлагает выбрать интерфейс - in для входящих пакетов и out для исходящих.

Нам нужно применить ACL к выходному интерфейсу, поэтому я использую команду ip access-group Secure_Ma_And_Se out. Перейдем к командной строке PC0 и пропингуем IP-адрес 192.168.1.194, который принадлежит серверу Server0. Пинг прошел успешно, поскольку мы использовали специальное условие ACL для трафика PC0. Если я сделаю то же самое с ПК1, система выдаст ошибку: «хост назначения недоступен», так как трафику с остальных IP-адресов бухгалтерии заблокирован доступ к серверной комнате.

Зайдя в CLI маршрутизатора R2 и набрав команду show ip Address-lists, вы можете увидеть, как маршрутизировался сетевой трафик финансового отдела — он показывает, сколько раз был пройден пинг согласно разрешению и сколько раз он был заблокирован согласно запрету.

Мы всегда можем зайти в настройки роутера и посмотреть список доступа.

Таким образом, условия Заданий №1 и №4 выполнены.

Позвольте мне показать вам еще одну вещь.

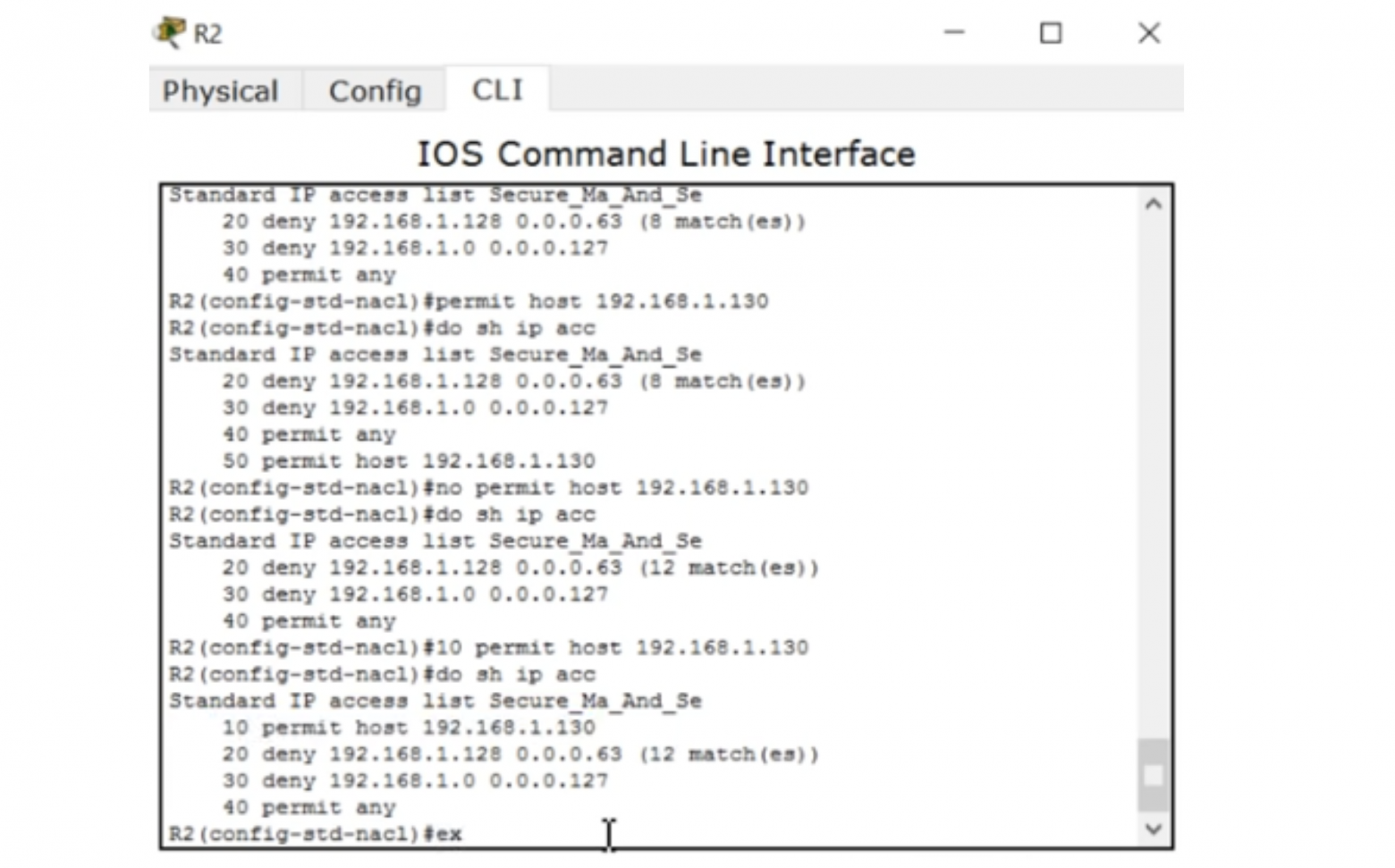

Если я хочу что-то исправить, я могу зайти в режим глобальной настройки настроек R2, ввести команду ip access-list Standard Secure_Ma_And_Se и затем команду «хост 192.168.1.130 не разрешен» — нет разрешения хоста 192.168.1.130.

Если мы еще раз посмотрим на список доступа, то увидим, что строка 10 исчезла, у нас остались только строки 20, 30 и 40. Таким образом, вы можете редактировать список доступа ACL в настройках роутера, но только в том случае, если он составлен не в классическом виде.

Теперь перейдем к третьему ACL, поскольку он также касается маршрутизатора R2. Там указано, что любой трафик от Ноутбука3 не должен покидать сеть отдела продаж.

В этом случае Ноутбук2 должен без проблем связаться с компьютерами финансового отдела.

Чтобы проверить это, я пропинговал IP-адрес 192.168.1.130 с этого ноутбука и убедился, что все работает. Теперь я зайду в командную строку Laptop3 и пропингую адрес 192.168.1.130. Пинг прошел успешно, но он нам не нужен, так как по условиям задачи Ноутбук3 может общаться только с Ноутбуком2, который находится в той же сети отдела продаж.

Для этого вам необходимо создать еще один ACL классическим методом.

Я вернусь к настройкам R2 и попытаюсь восстановить удаленную запись 10 с помощью команды Permit Host 192.168.1.130. Вы видите, что эта запись появляется в конце списка под номером 50. Однако доступ все равно не будет работать, поскольку строка, разрешающая конкретный хост, находится в конце списка, а строка, запрещающая весь сетевой трафик, находится вверху.

списка.

Если мы попытаемся пропинговать Ноутбук0 отдела управления с ПК0, мы получим сообщение «Узел назначения недоступен», несмотря на то, что в списке ACL имеется разрешающая запись под номером 50. Поэтому, если вы хотите отредактировать существующий ACL, вам необходимо ввести команду no Permit хоста 192.168.1.130 в режиме R2 (config-std-nacl), убедиться, что строка 50 исчезла из списка, и ввести команду 10 Permit. хост 192.168.1.130. Мы видим, что список вернулся к исходному виду, и эта запись заняла первое место.

Порядковые номера помогают редактировать список в любом виде, поэтому современная форма ACL гораздо удобнее классической.

Теперь я покажу, как работает классическая форма списка ACL 10. Для использования классического списка необходимо ввести команду access–list 10? и, следуя подсказке, выбрать нужное действие: запретить, разрешить или отметить.

Затем ввожу строку access-list 10 Deny Host, после чего набираю команду access-list 10 Deny 192.168.1.3 и добавляю обратную маску.

Поскольку у нас есть хост, то прямая маска подсети — 255.255.255.255, а обратная — 0.0.0.0. В результате, чтобы запретить трафик хоста, я должен ввести команду access-list 10 Deny 192.168.1.3 0.0.0.0. После этого нужно указать разрешения, для чего я набираю команду access–list 10 разрешено любое.

Этот список нужно применить к интерфейсу G0/1 роутера R2, поэтому я последовательно ввожу команды в g0/1, ip access-group 10. Независимо от того, какой список используется, классический или современный, используются одни и те же команды.

чтобы применить этот список к интерфейсу.

Чтобы проверить правильность настроек, я захожу в терминал командной строки Laptop3 и пытаюсь пропинговать IP-адрес 192.168.1.130 — как видите, система сообщает, что хост назначения недоступен.

Напомню, что для проверки списка можно использовать как команды show ip access-lists, так и show access-lists. Нам необходимо решить еще одну проблему, которая касается маршрутизатора R1. Для этого я захожу в CLI этого роутера, перехожу в режим глобальной настройки и ввожу команду ip access-list Standard Secure_Ma_From_Se. Так как у нас сеть 192.168.1.192/27, то ее маска подсети будет 255.255.255.224, а это значит, что обратная маска будет 0.0.0.31 и нам нужно ввести команду Deny 192.168.1.192 0.0.0.31. Поскольку весь остальной трафик разрешен, список заканчивается командой «разрешить любой».

Чтобы применить ACL к выходному интерфейсу маршрутизатора, используйте команду ip access-group Secure_Ma_From_Se out.

Теперь я перейду к терминалу командной строки Server0 и попытаюсь пропинговать Ноутбук0 отдела управления по IP-адресу 192.168.1.226. Попытка оказалась неудачной, но если я пропинговал адрес 192.168.1.130, то соединение установилось без проблем, то есть мы запретили серверному компьютеру общаться с отделом управления, но разрешили общение со всеми остальными устройствами в других отделах.

Таким образом, мы успешно решили все 4 задачи.

Позвольте мне показать вам кое-что еще.

Заходим в настройки роутера R2, где у нас есть 2 типа ACL – классический и современный.

Допустим, я хочу отредактировать ACL 10, стандартный список доступа IP 10, который в своей классической форме состоит из двух записей 10 и 20. Если я использую команду do show run, я вижу, что сначала у нас есть современный список доступа из 4 записи без номеров под общим заголовком Secure_Ma_And_Se, а ниже расположены две записи ACL 10 классической формы, повторяющие название одного и того же access-list 10.

Если я хочу внести некоторые изменения, например удалить запись запрещенного хоста 192.168.1.3 и добавить запись для устройства в другой сети, мне нужно использовать команду удаления только для этой записи: no access-list 10 Deny Host 192.168 .

1.3. Но как только я ввожу эту команду, все записи ACL 10 полностью исчезают. Именно поэтому классический вид ACL редактировать очень неудобно.

Современный метод записи гораздо удобнее в использовании, так как допускает свободное редактирование.

Чтобы усвоить материал этого видеоурока, советую просмотреть его еще раз и попытаться решить обсуждаемые задачи самостоятельно, без каких-либо подсказок.

ACL — важная тема в курсе CCNA, и многих смущает, например, процедура создания обратной маски Wildcard. Уверяю вас, просто поймите концепцию трансформации маски, и все станет намного проще.

Помните, что самое важное в понимании тем курса CCNA — это практическое обучение, ведь только практика поможет вам понять ту или иную концепцию Cisco. Практика — это не копипаст моих команд, а решение задач по-своему.

Задайте себе вопросы: что нужно сделать, чтобы перекрыть поток трафика отсюда туда, где применить условия и т. д., и постарайтесь на них ответить.

Спасибо, что остаетесь с нами.

Вам нравятся наши статьи? Хотите увидеть больше интересных материалов? Поддержите нас, разместив заказ или порекомендовав друзьям, Скидка 30% для пользователей Хабра на уникальный аналог серверов начального уровня, который мы придумали для вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от 20$ или как правильно расшарить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40 ГБ DDR4).

Dell R730xd в 2 раза дешевле? Только здесь 2 x Intel TetraDeca-Core Xeon, 2 x E5-2697v3, 2,6 ГГц, 14C, 64 ГБ DDR4, 4 твердотельных накопителя по 960 ГБ, 1 Гбит/с, 100 ТВ от 199 долларов США в Нидерландах! Dell R420 — 2x E5-2430, 2,2 ГГц, 6C, 128 ГБ DDR3, 2 твердотельных накопителя по 960 ГБ, 1 Гбит/с, 100 ТБ — от 99 долларов США! Прочтите об этом Как построить корпоративную инфраструктуру класса, используя серверы Dell R730xd E5-2650 v4 стоимостью 9000 евро за копейки? Теги: #cisco #cisco #Сетевые технологии #Хостинг #ИТ-инфраструктура #CCNA #CCNA #CCNA #CCNA #CCNA #CCNA #CCNA

-

Два Сервера Dnla На Одном Wd My Book Live

19 Oct, 24 -

«Тонкий Мир» Глава 9

19 Oct, 24 -

Колония. Главы 20 И 21

19 Oct, 24 -

3D-Принтер Как Услуга – Имеет Ли Смысл?

19 Oct, 24 -

Сертификат Совы

19 Oct, 24 -

Xsd: Частичная Проверка

19 Oct, 24