Предлагаю ответить на вопрос: «Как часто вы внимательно читаете положения об обработке персональных данных при установке игры или, например, подписке на услугу крупной компанииЭ» Скорее всего, не часто.

Большинство из нас соглашаются на обработку наших персональных данных, не вникая во все пункты этих соглашений, желая как можно быстрее потребить контент. Мы полагаемся на хорошую репутацию компаний: такие серьезные организации не передадут наши данные третьим лицам.

Иногда мы убеждаемся в обратном, возмущаемся, но никаких противоправных действий не совершается.

Затем снова так же бездумно соглашаемся на все условия.

Неприятным последствием согласия со всеми условиями может стать превращение в Человека-Бродега.

ЧЕЛОВЕКТИПАД ) из мультсериала «Южный парк».

Но кому-то такое развитие событий может понравиться.

1501 серия мультсериала «Южный парк» Для защиты конфиденциальных данных пользователей компания Intel разработала механизм EPID (Enhanced Privacy Identification), который используется на серверах, компьютерах, смартфонах и других устройствах.

Прежде чем углубляться в принципы его работы, следует определить, что такое «конфиденциальность» на самом деле?

О понятии конфиденциальности

- Да, мы никому не продадим ваши персональные данные, но взамен получим от вас максимум пользы.Мы будем отслеживать вашу активность и предлагать вам товары, которые вам обязательно понравятся.

Сегодня такого поведения больше ждут от компаний.

Кому-то это может даже показаться полезным, но в большинстве своем такие предложения воспринимаются как спам на почте.

Политика конфиденциальности также подвержена изменениям, и с обновлением могут появиться пункты, которые определенно могут насторожить параноидального потребителя.

Иногда даже скачанный калькулятор запрашивает разрешение на доступ к контактам и галерее на мобильном устройстве и, казалось бы, почему.

Все это представляет угрозу конфиденциальности.

Что гарантирует конфиденциальность? Возможно, самый простой ответ: анонимность - в идеальном безличном мире данные всех людей одинаковы.

Если мы говорим о конфиденциальности, то анонимность может быть пассивной и активной.

- Пассивная анонимность возникает, когда потребитель не желает сохранять информацию о себе, и сервис этому соответствует. Обеспечение пассивной анонимности полностью ложится на плечи компании.

Например, пользователь запрещает сохранять историю просмотров в онлайн-кинотеатре.

Тот же пользователь захочет поделиться названиями просмотренных им фильмов с друзьями и скрыть их от коллег.

- На практике потребители до сих пор не полностью доверяют поставщикам услуг, и для защиты конфиденциальности используются специальные технологии.

Именно это и имеется в виду активная анонимность .

Активная анонимная аутентификация решает две проблемы : непосредственно аутентификация (аутентификация) и, как ни странно, анонимность: провайдер точно не хочет отслеживать действия пользователя, он не могу сделай это.

Кроме того, провайдер не способен отличить действия одного пользователя от другого, он может лишь убедиться в принадлежности пользователя к группе людей, имеющих доступ к сервису.

Дешево и сердито.

Хотя, если злоумышленнику удастся взломать хотя бы один аккаунт (а вместе с ним и всю группу), то посмотрим, насколько дешево это обойдется компании.

В связи с этим компании также хотят предоставить возможность отказ от услуги (англ.

отзыв) конкретного пользователя или группы, не затрагивая других.

Это можно отличить как третья проблема активная анонимность.

Как люди справлялись с ситуацией до того, как был изобретен EPID?

Серийный номер процессора как необходимое условие появления EPID

Еще в 1999 году компания Intel представила в своем Pentium III новую функцию: в процессе производства в каждый процессор записывалась уникальная 64-битная строка, обозначающая серийный номер процессора (PSN).PSN не удалось изменить.

Однако по умолчанию это число можно легко увидеть, введя команду «CPUID», т.е.

установленные программы могли таким образом получить доступ к таким конфиденциальным вещам, как PSN. Казалось бы, зачем вообще нужен PSN? Но его можно использовать в двухфакторной аутентификации (метод идентификации пользователя путем запроса двух разных типов аутентификационных данных) на втором ее этапе, как подтверждение использования лицензионных программ и, например, как механизм слежения за устройствами.

в корпоративных сетях, т.к.

процессор заменяется гораздо реже, чем другое оборудование.

Если процессор, конечно, пришлось заменить, то и все сервисы, которые привязаны к старому PSN, придется обновлять, что доставит неприятности.

Также, если PSN был перехвачен, злоумышленник получает второй компонент аутентификации, что тоже очень неприятно.

Более того, нет никакой гарантии, что программы, у которых нет явный разрешение на получение PSN, не используйте его в своих интересах.

Поэтому в процессорах, следующих за Pentium III, PSN был удален, но необходимость в защите данных все равно осталась.

Непосредственно ЭПИД

Intel EPID был разработан в 2008 году.Эта технология позволяет решить три проблемы активной анонимности: аутентификация, анонимность И отказ от услуги.

Математически EPID основан на арифметике конечных полей и эллиптических кривых (англ.

Elliptic Curve Crypthography, ECC).

Экосистема EPID включает в себя три объекта:

- EPID-authority (англ.

EPID-authority, он же Issuer)

.Он отвечает за создание групповых и закрытых ключей, а также за отказ обслуживать пользователей или группы.

Он имеет ключ ECC для подписи открытых ключей, параметров EPID и списков отзыва;

- Платформа, также известная как Участник .

Чаще всего имеется в виду сам потребитель;

- Верификатор .

Поставщик, предоставляющий премиум-услуги конкретному пользователю.

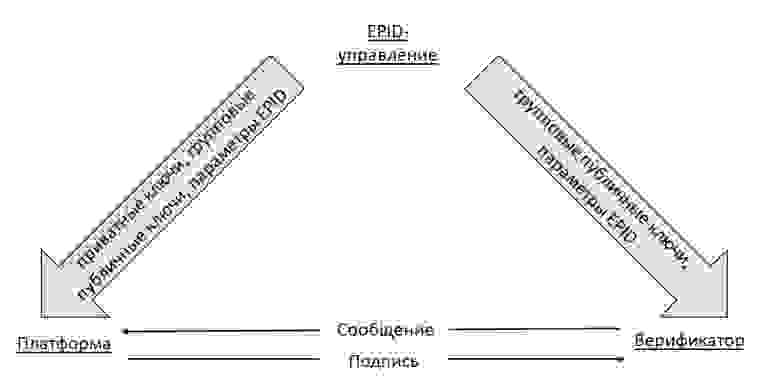

Рисунок 1 показаны связи между ними.

Рис.

1. Взаимосвязь между объектами экосистемы EPID [1] На этапе настройки управление EPID создает групповые личные и открытые ключи.

Закрытые групповые ключи используются для создания новых личных ключей для пользователей и поэтому хранятся в секрете.

Закрытые ключи платформы безопасно доставляются на конечные устройства, а затем удаляются из системы управления EPID. Управление EPID также управляет сервером для всех верификаторов, откуда получает групповые открытые ключи и другие параметры.

Один верификатор может обслуживать платформы из разных групп, поэтому все верификаторы должны знать все групповые ключи, которые они получают по запросу.

Платформам также необходимы собственные групповые ключи и параметры EPID для создания подписей.

Как только верификатор и платформы получат необходимую им информацию, платформа может подписывать сообщения от верификатора, а верификатор может проверить, что подпись действительна.

Как и в случае со всеми механизмами аутентификации, проверяющий, то есть платформа, должен иметь подтверждающие данные и показывать проверяющему, что они у нее есть.

С другой стороны, верификатор, то есть поставщик услуг, должен заранее знать достаточно, чтобы проверить точность данных, предоставляемых платформой.

Более подробный механизм работы EPID будет рассмотрен ниже.

Простой пример : данными подтверждения может быть пароль, потребитель знает пароль и вводит его.

Верификатору есть с чем сравнить введенный пароль.

При аутентификации с открытым ключом учетные данные представляют собой закрытый ключ.

Верификатор отправляет запрос на платформу, которая предоставляет цифровую подпись, созданную с использованием закрытого ключа и запроса.

Верификатор должен иметь открытый ключ для определения подлинности подписи.

К сожалению, эта аутентификация не является анонимной.

Верификатор определяет платформу по уникальный вспомогательные данные.

Как и в этих примерах, платформа EPID имеет уникальный закрытый ключ и сохраняет его в секрете.

Платформа и верификатор знают открытый ключ группы.

В отличие от традиционной криптографии с открытым ключом, EPID имеет следующие характеристики:

- Закрытый ключ EPID представляет собой случайное число.

Закрытый ключ ECC также является случайным числом, тогда как закрытый ключ RSA не является случайным.

Генерация ключей в EPID происходит быстрее, чем в RSA;

- Одному закрытому ключу EPID соответствует один открытый ключ — групповой открытый ключ.

Однако каждому групповому ключу соответствует множество частных ключей.

Если приватных ключей много, то такая группа считается «более анонимной», чем группа с небольшим количеством соответствующих приватных ключей.

Уникальный закрытый ключ в зашифрованном виде «вшивается» в каждый чип на этапе производства.

Intel является управляющим EPID в экосистеме EPID. Используя закрытый ключ, Intel проверяет, имеет ли платформа право на получение услуг компании.

Математическая составляющая

Алгоритм EPID использует четыре математические группы:.

Первые три из них представляют собой группы эллиптических кривых, а

является группой над конечным полем.

-

занимает 512 бит, каждый элемент группы представляет собой пару

Где

- целые числа от до

включительно — простое число; -

занимает 1536 бит. Каждый элемент

представляет

, Где

- целые числа от до

включительно — простое число; -

занимает 512 бит, каждый элемент группы представляет собой пару

Где

- целые числа от до

включительно — простое число; -

занимает 1536 бит. Каждый элемент

представляет

Где

- целые числа от до

включительно, является простым числом.

Например, групповой открытый ключ состоит из следующих элементов:

- Идентификатор группы, 32 бита;

-

(512 бит): элемент из

; -

(512 бит): элемент из

; - (1536 бит): элемент из

;

- Идентификатор группы, 32 бита;

- (512 бит): элемент из

; - (256 бит): целое число от до

где один из параметров

; - (256 бит): целое число от до

; - (256 бит): целое число от до

.

Несмотря на то, что ключ и параметры общедоступной группы известны всем, платформа должна гарантировать, что верификатору можно доверять.

Открытый ключ и параметры группы подписываются управлением EPID с использованием ECDSA. Алгоритм цифровой подписи эллиптической кривой ).

Платформа проверяет подпись управления ECDSA EPID перед обращением к верификатору.

Подготовка к использованию EPID

Несмотря на то, что приватные ключи сразу «зашиты» в устройства, они не знают своего публичного группового ключа.Чтобы начать использовать EPID, необходимо выполнить процесс первоначальной подготовки.

Достаточно пройти его один раз за все время использования устройства.

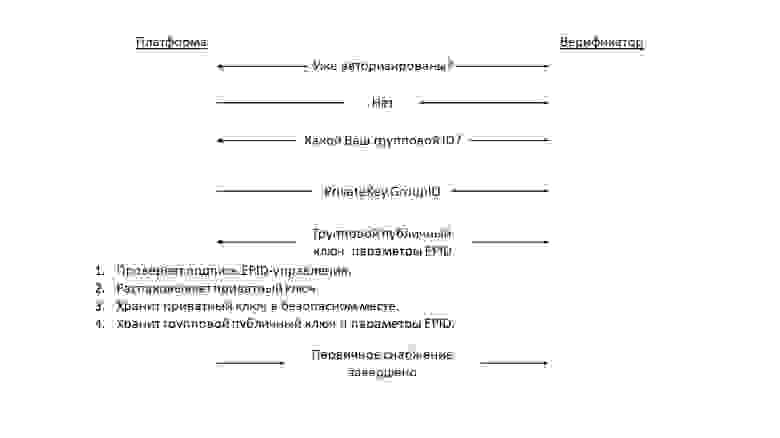

Механизм работы показан на рис.

2, в ходе которого верификатор предоставляет конечному устройству открытый ключ группы и другие параметры EPID.

Рис.

2. Протокол первичной подачи параметров [1] Отказать в обслуживании может только руководство ЭПИД.

Если у верификатора есть основания для отказа в обслуживании платформы, то он направляет запрос руководству ЭПИД.

В зависимости от того, что известно о платформе, существует три алгоритма отказа: по закрытому ключу, по подписи или по группе.

Если группа, к которой принадлежит платформа, не находится в так называемом «списке запретов» (GROUP-RL), то для группы создается список отклоненных подписей (SIG-RL) и закрытых ключей (PRIV-RL).

- Если известен закрытый ключ платформы из «незабаненной» группы, то будет проверено, является ли он генератором какой-либо групповой подписи.

Если да, то соответствующие подписи удаляются с листа и ключ помещается в ПРИВ-РЛ.

Если нет, то ключ помещается в PRIV-RL.

- Если платформа ведет себя неестественно: отправляет слишком много запросов или отправляет везде одну и ту же подпись, то верификатор может поместить эту подпись в SIG-RL. Если известна подпись из «незабаненной» группы, то проверяется, создана ли эта подпись кем-то из ПРИВ-РЛ.

Если нет, то подпись добавляется в SIG-RL, если да, то ничего не делайте.

Верификатор может использовать опцию отслеживания всех подписей с одной платформы для обнаружения подозреваемого.

- Если есть необходимость поместить всю группу в GROUP-RL, то она помещается в этот список, стирая списки PRIV-RL и SIG-RL для этой группы.

Создание подписи

Сама электронная подпись создается с использованием следующих параметров:- Закрытый ключ платформы;

- Групповой открытый ключ;

- Само сообщение;

- Доказательство того, что ранее созданные подписи не были включены в список отказов в обслуживании, т. е.

SIG-RL.

- Подпись с платформы;

- Само сообщение;

- Сертификат удостоверяющего центра (сертификат центра сертификации), подтверждающий подлинность управления EPID;

- Групповой открытый ключ;

- ГРУППА-РЛ;

- ПРИВ-РЛ;

- СИГ-РЛ.

Области применения

Отличным примером использования технологии EPID является аутентификация устройства.Как только устройство поступит в продажу и достигнет пользователя, оно должно пройти аутентификацию, чтобы получать те же обновления от компании-производителя.

Технология защиты личных данных Intel с одноразовым паролем (OTP) также использует технологию EPID для двойной аутентификации.

EPID также используется в сфере управления цифровыми правами, когда необходимо подтвердить, что устройство имеет минимальный уровень защиты для потоковой передачи.

EPID используется для аутентификации устройств Интернета вещей — быстрорастущей отрасли с растущим количеством устройств.

Все они нуждаются в надежном признании: устройства все чаще используются в медицине, в целях безопасности, в финансовом секторе и других сферах, требующих защиты данных.

Заключение

Многие пользователи хотят чувствовать себя защищенными в Интернете.Технологии имеют свое место, и многие люди используют их по плохим причинам.

Это приводит к утечке пользовательских данных, что не всегда безвредно.

Для защиты пользователей была разработана технология EPID, позволяющая пользователям аутентифицировать себя у поставщика услуг, оставаясь анонимными.

EPID уже используется в процессорах Intel и потоковых сервисах.

Intel также запатентовала эту технологию для использования в процессорах других компаний, таких как Microchip и Cypress Semiconductor. Ресурсы, использованные при написании этой статьи:

- Руан Х.

Представлена технология встроенной безопасности платформы – Apress, Беркли, Калифорния, 2014 г.– стр.

263 – ISBN 978-1-4302-6572-6

- https://www.intel.com/content/www/us/en/developer/articles/technical/intel-enhanced-privacy-id-epid-security-technology.html

- Брикелл ?.

, Ли Дж.

Расширенный идентификатор конфиденциальности: схема прямой анонимной аттестации с расширенными возможностями отзыва //Материалы семинара ACM 2007 г.

по конфиденциальности в электронном обществе.

– 2007. – С.

21-30.

- Брикелл ?.

, Ли Дж.

Расширенный идентификатор конфиденциальности на основе билинейного спаривания //IACR Cryptol. Электронная печать Арка.

– 2009. – Т.

2009. – С.

95.

- https://intel-epid-sdk.github.io/ecosystem/

-

И Ботаники Занимаются Бизнесом

19 Oct, 24 -

Еженедельный Геймдев: #21 — 6 Июня 2021 Г.

19 Oct, 24 -

Nginx Занял 51% Веб-Серверов В Рунете

19 Oct, 24 -

Управление Мобильностью – Здесь И Сейчас

19 Oct, 24