Киберпреступники крадут личные данные миллионов онлайн-покупателей.

Новый тип ботнета, который угрожает компаниям электронной коммерции, называется «AuthBots» из-за его непрекращающихся попыток взломать механизмы аутентификации.

AuthBots используются для проведения крупномасштабных атак путем взлома веб-сайтов или подброса учетных данных и захвата учетных записей пользователей.

Используя армию ботов, запущенных с незаконно присвоенных IP-адресов, AuthBots произвела почти 2,3 миллиарда атак на страницы авторизации бизнеса в электронной коммерции только за первые три квартала 2019 года.

Исследователи кибербезопасности из Radware впервые заметили подобные следы ботов на многих сайтах электронной коммерции в конце 2018 года и начали отслеживать ботнеты.

Следующий отчет иллюстрирует быстрое развитие и эволюцию ботнетов AuthBot и их разрушительное влияние на всю экосистему электронной коммерции.

Этот анализ может учитывать лишь небольшую часть реального ущерба, причиненного ботнетами AuthBot. Общее продолжающееся негативное воздействие на экосистему онлайн-торговли может быть еще большим, поскольку анализ исследователей Radware ограничивается данными с торговых площадок, которые они отслеживают.

Обзор активности ботнета AuthBot

Впервые обнаружил: конец 2018 года Шкала: Около 2,3 млрд атак на страницы авторизации сайтов электронной коммерции за период с первого по третий квартал 2019 года.Инфраструктура: 52 миллиона атак AuthBot исходили из 10 популярных центров обработки данных/публичных облаков.

Методы: (1) Подмена учетных данных реальными регистрационными данными, украденными/купленными на других ресурсах (атака с подстановкой учетных данных) (2) Взлом учетных данных или (3) атака перебором.

Передовые методы обхода инструментов обнаружения ботов

- Подделка геолокации и IP-адресов через прокси-серверы

- Более половины атак AuthBot исходят из центров обработки данных/публичных облаков.

- Более половины задействованных IP-адресов расположены в США.

- Распространение с использованием сотен случайно назначенных IP-адресов и резидентных прокси.

- Имитирует реальное поведение пользователя — нажатия клавиш и движения мыши.

- Использование машинного обучения и роботов

- Автоматизация процессов (RPA), позволяющая ботам работать как отдельные программные модули.

- Последовательное соединение (последовательное подключение) для централизованного управления через один сервер

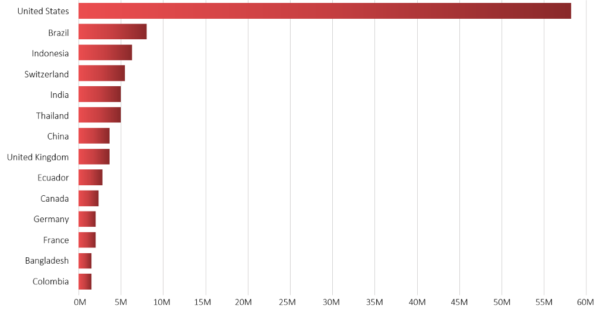

Рис.

1 Происхождение AuthBots: Страны происхождения

Ущерб бизнесу

- С первого по третий квартал 2019 года значительная часть трафика бот-сети AuthBot приходилась на страницы входа в компании электронной коммерции.

- В результате успешных атак с использованием ботнетов AuthBot из захваченных аккаунтов были похищены персональные идентификационные данные и данные платежных карт.

Рис.

2. Ущерб бизнесу от ботнетов AuthBot в месяц

Рекомендации по предотвращению атак ботнета AuthBot

Ботнеты AuthBot в первую очередь относятся к четвертому поколению «плохих» ботов.Эти боты могут подключаться с тысяч IP-адресов из разных геолокаций и имитировать поведение реального пользователя.

Для идентификации и отражения AuthBots необходимы передовые технологии, например, использование специализированных сервисов от поставщиков решений по управлению ботами.

Однако компании электронной коммерции могут принять ряд превентивных мер по ограничению распространения ботнетов на своих сайтах еще до внедрения полноценного специализированного решения.

1. Блокировка трафика из публичных облаков/дата-центров, в которых размещаются вредоносные боты.

Значительный процент AuthBots запускается из публичных облаков/дата-центров.

Организации могут блокировать подозрительные центры обработки данных/публичные облачные сервисы.

Однако блокировка всего трафика, исходящего от центров обработки данных или поставщиков услуг, без учета поведения пользователей может привести к ложным срабатываниям.

Например, значительное количество пользователей коммерческих организаций, в сетях которых установлены шлюзы интернет-безопасности (SWG) для фильтрации пользовательского трафика, будут классифицироваться как трафик из центров обработки данных, где расположены шлюзы безопасности.

2. Мониторинг неудачных попыток входа в систему и внезапных всплесков трафика.

Ботнеты AuthBot атакуют страницы входа в систему, используя атаки подстановки учетных данных или атаки взлома учетных данных.

Оба варианта предполагают использование множества разных данных или комбинаций имен пользователей и паролей, что увеличивает количество неудачных попыток входа в систему.

Наличие AuthBots на сайте также резко увеличивает посещаемость сайта.

Мониторинг неудачных авторизаций и неожиданных всплесков трафика поможет вам принять своевременные меры и предотвратить ущерб от ботнетов.

3. Инструменты обнаружения автоматизированных действий ботов, маскирующихся под поведение реальных легитимных пользователей.

Ботнеты AuthBot имитируют движения мыши, производят случайные нажатия клавиш и навигацию по страницам, аналогичную поведению реальных пользователей.

Для предотвращения таких атак требуется внедрение расширенных мер безопасности, включая модели глубокого поведенческого анализа, снятие отпечатков пальцев устройств/браузеров и системы отчетности, чтобы предотвратить блокировку реальных пользователей.

Специальные решения для защиты от ботов помогут вам выявить эти сложные автоматические атаки и принять упреждающие меры.

Для сравнения, традиционные средства киберзащиты, такие как брандмауэры и брандмауэры веб-приложений (WAF), ограничиваются отслеживанием поддельных файлов cookie, пользовательских агентов и репутации IP. Кроме того, установка или внедрение специализированного решения по управлению ботами не только позволяет надежно защитить страницы авторизации от ботнетов AuthBot, но и помогает исключить другие виды автоматических атак, осуществляемых после авторизации.

Эти типы атак включают в себя синтаксический анализ с целью сбора данных для последующего анализа (веб-скрейпинг), а также злоупотребление и нарушение работы служб интернет-магазина (злоупотребление при оформлении заказа и отказ в инвентаризации).

Теги: #информационная безопасность #электронная коммерция #Исследования и прогнозы в ИТ #Управление электронной коммерцией #защита от ботов #ботнеты

-

Старый «Кинопоиск» Вернется На Время

19 Oct, 24 -

Noscript Против Adblock Plus

19 Oct, 24 -

Hosttracker Api: Новые Возможности Сервиса

19 Oct, 24