Платформа Azure была разработана с учетом требований безопасности и удовлетворения всех требований разработчиков.

Узнайте, как использовать встроенные службы для безопасного хранения данных приложений, чтобы только авторизованные службы и клиенты могли получить доступ к данным.

Введение

Безопасность является одним из наиболее важных аспектов любой архитектуры.Защита бизнес-данных и данных клиентов имеет решающее значение.

Утечка данных может испортить репутацию компании и нанести значительный финансовый ущерб.

В этом модуле мы обсудим ключевые вопросы архитектурной безопасности при разработке облачной среды.

Изучая, как разрабатывать облачные решения, ориентированные на безопасность, мы увидим, как один вымышленный пользователь Azure применяет эти принципы на практике.

Lamna Healthcare — национальный поставщик медицинских услуг.

Его ИТ-отдел недавно начал перевод большинства своих ИТ-систем в Azure. Организация использует собственные приложения, приложения с открытым исходным кодом и готовые приложения для различных архитектур и технологических платформ.

Мы узнаем, что нужно сделать, чтобы перенести системы и данные в облако без ущерба для безопасности.

Примечание Хотя концепции, обсуждаемые в этом модуле, не являются исчерпывающими, они включают в себя некоторые важные концепции, связанные с созданием решений в облаке.Microsoft публикует широкий спектр шаблонов, руководств и примеров для разработки приложений на платформе Azure. Настоятельно рекомендуется просмотреть содержимое Центра архитектуры Azure, прежде чем приступать к планированию и проектированию архитектуры.

Цели обучения

В этом модуле вы научитесь выполнять следующие задачи:- Узнайте, как использовать эшелонированную защиту для обеспечения безопасности вашей архитектуры.

- Узнайте, как защитить свою личность.

- Узнайте, какие технологии доступны для защиты вашей инфраструктуры Azure.

- Узнайте, как и где использовать шифрование для защиты ваших данных.

- Узнайте, как защитить архитектуру на сетевом уровне.

- Узнайте, как использовать передовые методы обеспечения безопасности приложений для интеграции элементов управления безопасностью в ваше приложение.

Глубокоэшелонированная защита

Не существует панацеи от всех угроз и единого решения всех проблем.Предположим, что в Lamna Healthcare вопрос безопасности ушёл из поля зрения.

Стало ясно, что этому направлению следует уделить большое внимание.

Сотрудники Lamna не знают, с чего начать и могут ли они просто купить решение для защиты своей окружающей среды.

Они считают, что им нужен целостный подход, но не знают, что именно это такое.

Здесь мы подробно обсудим ключевые концепции глубокоэшелонированной защиты, определим ключевые технологии безопасности и подходы для поддержки стратегии глубокоэшелонированной защиты, а также поговорим о том, как применять эти концепции при проектировании архитектуры сервисов Azure.

Многоуровневый подход к безопасности

Глубокоэшелонированная защита — это стратегия, использующая ряд механизмов для замедления атаки, направленной на получение несанкционированного доступа к информации.Каждый уровень обеспечивает защиту, поэтому, если злоумышленник пройдет через один уровень, следующий уровень предотвратит дальнейшее проникновение.

Microsoft использует многоуровневый подход к безопасности как в физических центрах обработки данных, так и в службах Azure. Целью глубокоэшелонированной защиты является обеспечение безопасности информации и предотвращение кражи данных лицами, не имеющими разрешения на доступ к ним.

Общими принципами, которые используются для определения состояния безопасности, являются конфиденциальность, целостность и доступность, известные под общим названием CIA (конфиденциальность, целостность, доступность).

- Конфиденциальность - принцип наименьших привилегий.

Доступ к информации имеют только лица, получившие прямое разрешение.

Эта информация включает защиту паролей пользователей, сертификатов удаленного доступа и содержимого сообщений электронной почты.

- Честность — предотвращение несанкционированной модификации неактивных или передаваемых данных.

Общий подход, используемый при передаче данных, заключается в создании уникального отпечатка данных для отправителя с использованием алгоритма одностороннего хеширования.

Хэш отправляется получателю вместе с данными.

Хэш данных пересчитывается и сравнивается получателем с оригиналом, чтобы данные не были потеряны или изменены во время передачи.

- Доступность — обеспечение доступности услуг авторизованным пользователям.

Атаки типа «отказ в обслуживании» являются наиболее распространенной причиной потери доступности пользователей.

Кроме того, в случае стихийных бедствий системы проектируются так, чтобы избежать единой точки отказа и развернуть несколько экземпляров приложения в географически удаленных местах.

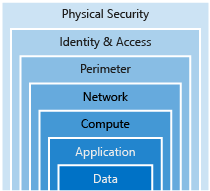

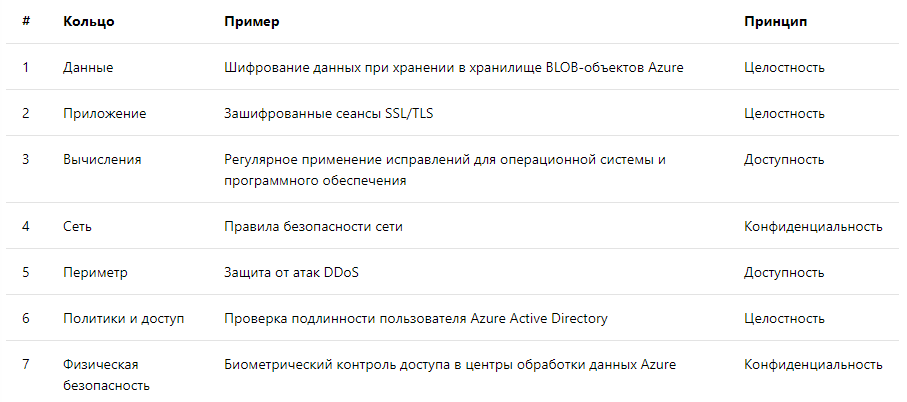

Уровни безопасности

Глубокоэшелонированную защиту можно представить как несколько концентрических колец с данными в центре.Каждое кольцо добавляет дополнительный уровень безопасности ваших данных.

Такой подход исключает необходимость использования одного уровня защиты, замедляет атаку и предоставляет телеметрические оповещения, чтобы вы могли принять меры — вручную или автоматически.

Давайте рассмотрим каждый из уровней.

Данные

Злоумышленники почти всегда охотятся за данными:- которые хранятся в базе данных;

- которые хранятся на диске виртуальных машин;

- которые хранятся в приложении SaaS, например Office 365;

- которые хранятся в облачном хранилище.

Нормативные требования часто требуют определенных мер контроля и процедур для обеспечения конфиденциальности, целостности и доступности данных.

Приложения

- Убедитесь, что приложения безопасны и не содержат уязвимостей.

- Храните конфиденциальные секреты приложений на защищенном носителе.

- Сделайте безопасность обязательным требованием при разработке всех приложений.

Поощряйте все команды разработчиков обеспечивать безопасность приложений по умолчанию.

Требования безопасности должны быть непреложными.

Вычислительные услуги

- Безопасный доступ к виртуальным машинам

- Внедряйте безопасность конечных точек и обновляйте все исправления.

Целью этого уровня является обеспечение безопасности ваших вычислительных ресурсов, и у вас есть надлежащие средства контроля, позволяющие свести к минимуму проблемы безопасности.

Сеть

- Ограничьте взаимодействие между ресурсами посредством сегментации и контроля доступа.

- Установить бан по умолчанию

- Ограничьте входящий и исходящий интернет-трафик, где это возможно.

- Реализуйте безопасные подключения к локальным сетям.

Разделяйте ресурсы и используйте элементы управления сетевого уровня, чтобы ограничить взаимодействие только необходимыми компонентами.

Ограничивая обмен данными, вы снижаете риски перемещения компьютеров по сети.

Периметр

- Используйте защиту от распределенного отказа в обслуживании (DDoS) для фильтрации крупномасштабных атак до того, как они приведут к отказу в обслуживании конечных пользователей.

- Используйте межсетевые экраны по периметру для обнаружения сетевых атак и получения предупреждений о них.

Выявление, смягчение последствий таких атак и сообщение о них являются важными элементами сетевой безопасности.

Политики и доступ

- Контролируйте доступ к инфраструктуре, управляйте изменениями

- Используйте единый вход и многофакторную аутентификацию.

- Следите за событиями и изменениями

Физическая охрана

- Обеспечение физической безопасности зданий и контроль доступа к вычислительному оборудованию в дата-центре — первая линия защиты.

Это гарантирует, что злоумышленники не смогут преодолеть другие уровни, и защитит данные от потери и кражи.

Каждый уровень может реализовывать одну или несколько задач в соответствии с моделью конфиденциальности, целостности и доступа.

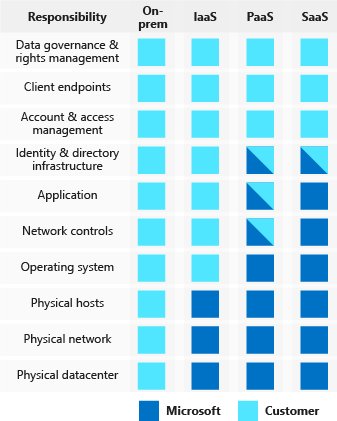

Общая ответственность

Вычислительные среды переходят от центров обработки данных, управляемых клиентами, к облачным центрам обработки данных, и вместе с ними меняются и обязанности.Безопасность теперь является общей ответственностью между поставщиками облачных услуг и клиентами.

Постоянное улучшение

Ландшафт угроз меняется в реальном времени и в больших масштабах, поэтому архитектура безопасности никогда не бывает идеальной.Microsoft и наши клиенты должны иметь возможность реагировать на эти угрозы разумно, быстро и на должном уровне.

Центр безопасности Azure Предоставляет клиентам унифицированные возможности управления безопасностью и расширенную защиту от угроз для распознавания событий безопасности и реагирования на них локально и в Azure. В свою очередь, клиенты Azure должны постоянно пересматривать и развивать свою архитектуру безопасности.

Углубленная защита в Lamna Healthcare

Lamna Healthcare активно внедряет глубокоэшелонированную защиту во всех ИТ-отделах.Поскольку организация несет ответственность за большие объемы конфиденциальных медицинских данных, она знает, что комплексный подход является лучшим вариантом.

Для защиты корпоративных данных компания создала виртуальную рабочую группу, состоящую из представителей каждого отдела ИТ и безопасности.

Задача группы — ознакомить инженеров и архитекторов с уязвимостями и методами их устранения, а также обеспечить информационную поддержку работы с проектами в организации.

Естественно, эта работа никогда не будет завершена.

Поэтому, чтобы поддерживать необходимый уровень защиты, компания планирует регулярно пересматривать политики, процедуры, технические аспекты и архитектуру в постоянном поиске способов повышения безопасности.

Полученные результаты

Мы рассмотрели, что такое глубокоэшелонированная защита, какие у нее есть уровни и какова задача каждого уровня.Эта стратегия архитектурной безопасности гарантирует комплексную защиту всей среды, а не одного уровня или технологии.

Дальнейшие части

Чтобы пройти это бесплатное обучение полностью, перейдите по ссылке связь .Там вы найдете эти части:

- Введение

- Глубокоэшелонированная защита

- Управление идентификацией

- Защита инфраструктуры

- Шифрование

- Сетевая безопасность

- Полученные результаты

- Пять основных элементов безопасности, которые следует учитывать перед внедрением

- Управляйте секретами во внутренних приложениях с помощью Azure Key Vault.

- Защитите ресурсы Azure с помощью условного доступа

-

Широкая Утилизация Компьютеров

19 Oct, 24 -

Нет Вирусов? Давайте Найдем Его!

19 Oct, 24 -

Экзорцизм Для Людей «Плюс Один»

19 Oct, 24