Недавно мы наблюдали всплеск активности банковского трояна DanaBot, обнаруженного ранее в этом году.

Вредоносное ПО изначально использовалось в атаках на Австралию, затем операторы переключились на Польшу и расширили географию — сейчас мы наблюдаем кампании в Италии, Германии, Австрии, а в сентябре 2018 года — на Украине.

DanaBot — банковский троян с модульной архитектурой, впервые описанный Доказательство в мае 2018 года после того, как его обнаружили в спам-кампаниях в Австралии.

Троянец написан на Delphi, имеет многокомпонентную и многоэтапную архитектуру, большая часть функций реализована в виде плагинов.

На момент первого обнаружения вредоносное ПО находилось в стадии активной разработки.

Новые атаки

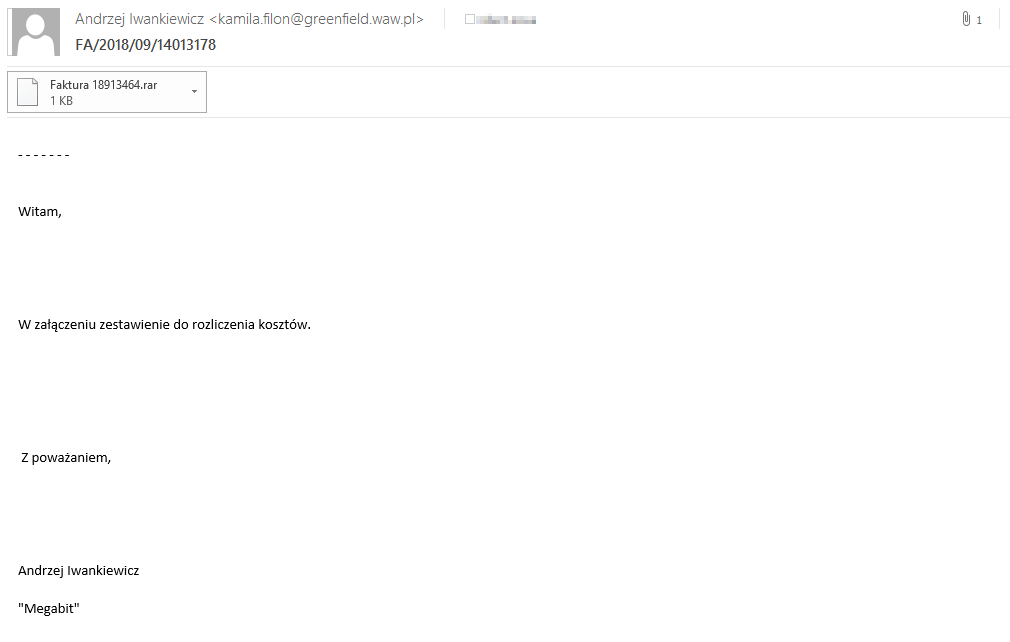

Всего через две недели после первых кампаний в Австралии DanaBot был обнаружен в таргетированной атаке Польский пользователи.По нашим исследованиям, эта атака продолжается до сих пор и остается самой крупной и активной на данный момент. Чтобы скомпрометировать жертв, операторы используют электронные письма, имитирующие счета от различных компаний (см.

изображение ниже).

Использует комбинацию сценариев PowerShell и VBS, известную как Брушапогрузчик .

Рисунок 1. Пример спам-письма от кампании DanaBot в Польше в сентябре 2018 г.

В начале сентября ESET запустила несколько небольших кампаний, нацеленных на банки в Италии, Германии и Австрии.

Была использована та же схема распространения трояна, что и в польской кампании.

Помимо этого, 8 сентября 2018 г.

компания ESET обнаружила новую атаку DanaBot, нацеленную на украинских пользователей.

Программное обеспечение и веб-сайты, использованные в этих атаках, перечислены в конце сообщения.

На рисунке ниже показано резкое увеличение количества обнаружений DanaBot в конце августа и сентябре 2018 года, согласно данным телеметрии ESET.

Рисунок 2. Обнаружение DanaBot продуктами ESET за последние два месяца

Улучшения плагина

DanaBot имеет модульную архитектуру.Большинство его функций основаны на плагинах.

Следующие плагины были упомянул в рамках кампании, ориентированной на австралийских пользователей, в мае 2018 г.

: — ВНК – устанавливает соединение с компьютером жертвы и удаленно управляет им; — Нюхач – внедряет вредоносный скрипт в браузер жертвы, обычно при посещении банковских сайтов; — Вор – собирает пароли от широкого спектра приложений (браузеров, FTP-клиентов, VPN-клиентов, клиентов чатов и электронной почты, онлайн-покера и т. д.); — ТЗ – устанавливает прокси-сервер TOR и обеспечивает доступ к сайтам .

onion. Согласно нашему исследованию, злоумышленники внесли изменения в плагины DanaBot после ранее описанных кампаний.

В августе 2018 года злоумышленники начали использовать плагин TOR для обновления списка командных серверов y7zmcwurl6nphcve.onion. Этот плагин потенциально может быть использован для создания скрытого канала связи между злоумышленником и жертвой, хотя у нас пока нет доказательств такого использования.

Кроме того, злоумышленники добавили 64-битную версию в список плагинов Stealer, составленный 25 августа 2018 года, расширив список программного обеспечения, которое потенциально может стать целью атаки DanaBot. Наконец, в начале сентября 2018 года был добавлен плагин RDP. Он основан на проекте RDPWrap Программное обеспечение с открытым исходным кодом, которое обеспечивает подключение к удаленному рабочему столу на компьютерах Windows, которые обычно его не поддерживают. Есть несколько причин, по которым разработчики DanaBot добавили помимо VNC еще один плагин для удаленного доступа.

Во-первых, RDP с меньшей вероятностью будет заблокирован брандмауэрами.

Во-вторых, RDPWrap позволяет нескольким пользователям одновременно использовать один и тот же компьютер, позволяя злоумышленникам проводить разведку, пока жертва использует компьютер.

Заключение

Мы выяснили, что DanaBot до сих пор активно используется и развивается, а недавно протестирован в Европе.Новые функции, представленные в ходе недавних кампаний, указывают на то, что операторы DanaBot продолжают использовать модульную архитектуру для увеличения охвата и воздействия.

Продукты ESET обнаруживают и блокируют все компоненты и плагины DanaBot.

Программное обеспечение

Программное обеспечение для таргетинга в европейских кампаниях *electrum*.

exe*

*electron*.

exe*

*expanse*.

exe*

*bitconnect*.

exe*

*coin-qt-*.

exe*

*ethereum*.

exe*

*-qt.exe*

*zcash*.

exe*

*klient*.

exe*

*comarchcryptoserver*.

exe*

*cardserver*.

exe*

*java*.

exe*

*jp2launcher*.

exe*

Целевое программное обеспечение в украинской кампании По состоянию на 8 сентября 2018 г.

кампания DanaBot нацелена на следующее корпоративное банковское программное обеспечение и инструменты удаленного доступа: *java*.

exe* *jp2launcher*.

exe* *srclbclient*.

exe* *mtbclient*.

exe* *start.corp2*.

exe* *javaw.*exe* *node*.

exe* *runner*.

exe* *ifobsclient*.

exe* *bank*.

exe* *cb193w*.

exe* *clibankonlineen*.

exe* *clibankonlineru*.

exe* *clibankonlineua*.

exe* *eximclient*.

exe* *srclbclient*.

exe* *vegaclient*.

exe* *mebiusbankxp*.

exe* *pionner*.

exe* *pcbank*.

exe* *qiwicashier*.

exe* *tiny*.

exe* *upp_4*.

exe* *stp*.

exe* *viewpoint*.

exe* *acdterminal*.

exe* *chiefterminal*.

exe* *cc*.

exe* inal*.

exe* *uniterm*.

exe* *cryptoserver*.

exe* *fbmain*.

exe* *vncviewer*.

exe* *radmin*.

exe*

Целевые домены

Обратите внимание, что в конфигурации используются подстановочные знаки, поэтому список содержит только те порталы, которые можно идентифицировать.

Италия - credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.it

Германия - bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.de

Австрия - sparkasse.at

- raiffeisen*.

at

- bawagpsk.com

Украина

Домены добавлены 14 сентября 2018 г.

: - bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.ua

Домены добавлены 17 сентября 2018 г.

: - online.pumb.ua

- creditdnepr.dp.ua

Веб-почта - mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.

eu - webmail*.

it

Криптовалютные кошельки *\wallet.dat*

*\default_wallet*

Примеры конфигураций кампаний в Польше, Италии, Германии и Австрии

Индикаторы заражения

Серверы, используемые DanaBot Обратите внимание, что Active указывает на наличие вредоносного контента по состоянию на 20 сентября 2018 г.

45.77.51.69 (Active)

45.77.54.180 (Active)

45.77.231.138 (Active)

45.77.96.198 (Active)

178.209.51.227 (Active)

37.235.53.232 (Active)

149.154.157.220 (Active)

95.179.151.252 (Active)

95.216.148.25 (Inactive)

95.216.171.131 (Inactive)

159.69.113.47 (Inactive)

159.69.83.214 (Inactive)

159.69.115.225 (Inactive)

176.119.1.102 (Inactive)

176.119.1.103 (Active)

176.119.1.104 (Active)

176.119.1.109 (Inactive)

176.119.1.110 (Active)

176.119.1.111 (Active)

176.119.1.112 (Active)

176.119.1.114 (Inactive)

176.119.1.116 (Active)

176.119.1.117 (Inactive)

104.238.174.105 (Active)

144.202.61.204 (Active)

149.154.152.64 (Active)

Примеры хешей

Обратите внимание, что новые сборки основных компонентов выпускаются примерно каждые 15 минут — это означает, что это могут быть не самые последние доступные хэши.

Вектор заражения в Европе: 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE (VBS/TrojanDownloader.Agent.PYC) Вектор заражения в Украине: 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 (JS/TrojanDropper.Agent.NPQ) Дроппер: 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 (Win32/TrojanDropper.Danabot.I) Загрузчик: AB0182423DB78212194EE773D812A5F8523D9FFD (Win32/TrojanDownloader.Danabot.I) Основной модуль (x86): EA3651668F5D14A2F5CECC0071CEB85AD775872C (Win32/Spy.Danabot.F) Основной модуль (x64): 47DC9803B9F6D58CF06BDB49139C7CEE037655FE (Win64/Spy.Danabot.C) Плагины RDP: C31B02882F5B8A9526496B06B66A5789EBD476BE (Win32/Spy.Danabot.H) Стилер (x86): 3F893854EC2907AA45A48FEDD32EE92671C80E8D (Win32/Spy.Danabot.C) Стилер (x64): B93455B1D7A8C57F68A83F893A4B12796B1E636C (Win64/Spy.Danabot.E) Сниффер: DBFD8553C66275694FC4B32F9DF16ADEA74145E6 (Win32/Spy.Danabot.B) VNC: EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 (Win32/Spy.Danabot.D) TOR: 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 (Win32/Spy.Danabot.G) Теги: #Антивирусная защита #вредоносное ПО #danabot #банковский троян

-

Советы По Установке Удаленного Доступа К Пк

19 Oct, 24 -

Рид, Томас

19 Oct, 24 -

Dot — Носимые Гаджеты Для Слепых

19 Oct, 24 -

Сохранение Связанных Моделей В Yii

19 Oct, 24 -

Россияне Разучились Знакомиться На Улице

19 Oct, 24 -

Интересная Статистика От Hflabs

19 Oct, 24 -

Июньский Шведский Стол

19 Oct, 24