Разработка темы началась.

Здесь И Здесь , расскажу еще об одном механизме аутентификации на веб-ресурсах.

Механизм прост, он основан на использовании ЦП, а для хранения ключей используется USB-токен.

Основная задача алгоритмов, описанных в предыдущих статьях, заключалась в защите пароля от перехвата и надежном хранении секрета (например, хеша пароля) в базе данных сервера.

Однако есть еще одна серьезная угроза.

Это небезопасная среда, в которой мы используем пароли.

Угрозу представляют программные и аппаратные кейлоггеры, шпионское ПО, отслеживающее формы ввода браузера, атака MitM, контролирующая не только протокол аутентификации, но и саму структуру html-страницы, на которой вводится пароль, и даже просто шпионящий за вами сосед. что ни одна схема аутентификации по паролю не может соответствовать.

не сможет сопротивляться.

Эту проблему в свое время решили, придумав многофакторную аутентификацию.

Суть его в том, что для успешной аутентификации необходимо знать секрет и владеть каким-либо предметом (в нашем случае USB-токеном и его ПИН-кодом).

Вот что они предлагают Разработчики средства информационной безопасности.

USB-токен - аппаратное устройство, способное генерировать пару ключей и выполнять электронную цифровую подпись; для выполнения операций требуется ввод PIN-кода.

При формировании МЦП используется криптография эллиптических кривых.

Не требует установки драйверов, определяется как HID-устройство.

Кроссбраузерный плагин — может работать с USB-токеном, имеет программный интерфейс для доступа к криптографическим функциям.

Для установки не требуются права администратора.

Предлагаемые компоненты являются своеобразным конструктором для встраивания различных криптографических функций в веб-приложения.

С их помощью можно реализовать функции шифрования, аутентификации и ЦП с высоким уровнем безопасности.

Например, схема аутентификации может выглядеть так.

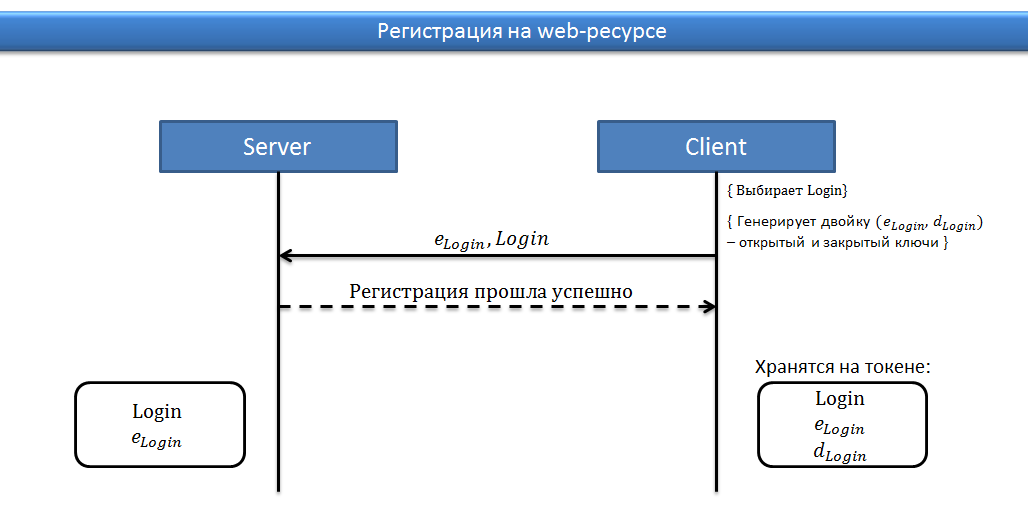

Постановка на учет:

- Клиент генерирует пару ключей в токене е, д ;

- Открытый ключ е клиент отправляет на сервер;

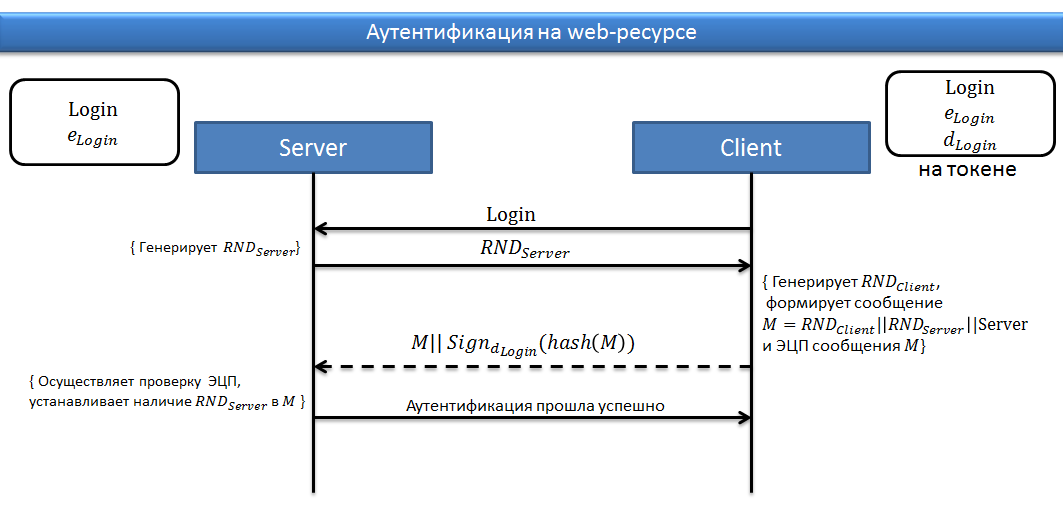

Аутентификация:

- Клиент отправляет логин на сервер;

- Сервер генерирует РНД и отправляет его клиенту;

- Клиент генерирует РНД и отправляет подписанное сообщение на сервер ( RND-сервер||RND-клиент||Имя-сервера );

- Сервер аутентифицирует ЦП, используя открытый ключ клиента;

Для тех, кто с недоверием относится к «велосипедам» — погуглите «Протокол двухпроходной односторонней аутентификации ISO с открытым ключом».

По-прежнему - демонстрация .

Для работы необходимо иметь USB токен и установить плагин.

Токены для тестирования вы можете получить у меня, их 10 штук - пишите в личное сообщение.

Вы можете купить здесь .

Теги: #веб-аутентификация #информационная безопасность #криптография #гост #информационная безопасность

-

Углекислый Газ На Мкс

19 Oct, 24 -

486-Й От Китайской Республики

19 Oct, 24