Сегодня криптоконтейнеры используются для хранения конфиденциальной информации как на персональных компьютерах пользователей, так и в корпоративной среде компаний и организаций и могут быть созданы практически с помощью любой программы шифрования.

Их широкое распространение объясняется, прежде всего, удобством работы с зашифрованными файлами и возможностью реализации шифрования «на лету».

Однако не все пользователи осознают, насколько уязвимыми становятся файлы в криптоконтейнере после его подключения в качестве логического диска операционной системы и насколько легко их оттуда украсть.

Это и послужило причиной написания данной статьи, в которой на конкретном примере будет показано, как можно украсть информацию, находящуюся в криптоконтейнере, созданном с помощью почти культовой в Рунете (и не только) программы шифрования TrueCrypt. Впрочем, то же самое справедливо и для любой другой программы, позволяющей создавать криптоконтейнеры и не имеющей других дополнительных функций для защиты хранящихся в них зашифрованных данных.

Давайте посмотрим на следующий пример.

Предположим, есть некая ААА-организация, хранящая ценную информацию на своем сервере (использующем обычный ПК), к которому имеют доступ несколько сотрудников этой организации.

Конфиденциальные файлы хранятся в криптоконтейнере, созданном с помощью TrueCrypt. Чтобы сотрудники, имеющие доступ к этой информации, могли работать с ней на протяжении всего рабочего дня, криптоконтейнер в начале монтируется в него (например, системным администратором данной организации) и демонтируется в конце.

Руководство компании уверено, что, поскольку их конфиденциальные файлы хранятся на криптоконтейнере в зашифрованном виде, они надежно защищены.

Чтобы понять, какая опасность грозит этой организации, давайте ненадолго представим себя в роли не очень честной конкурирующей компании BBB, желающей завладеть конфиденциальной информацией ААА.

Реализовать свои планы можно в несколько этапов: 1. Скачать Темная комета КРЫСА — скрытая утилита удаленного администрирования, официально созданная для легитимного управления удаленной системой.

Трудно сказать, насколько чисты были на самом деле помыслы Жана-Пьера Лесье, разработчика DarkComet. Возможно, так же, как в свое время Альберт Эйнштейн не мог представить, что открытая им атомная энергия сначала найдет практическое применение в атомной бомбе, он также не предполагал, что его разработки вскоре будут эффективно использоваться хакерами по всему миру, а сирийские правительство, например, использует программу против оппозиции в Сирийский конфликт .

DarkComet имеет множество функций: - Файловый менеджер; — менеджер открытых окон, запущенных задач, активных процессов; — управление стартапом и сервисами; — удаленное управление реестром; - Установка и удаление программ; — захват управления удаленной машиной с использованием технологии VNC; — создание скриншотов с удаленного экрана; — перехват звука с микрофона и видео со встроенных или внешних камер и т. д. Разумеется, все это позволяет использовать DarkComet как отличную шпионскую программу и превращает ее в мощное оружие в руках киберпреступников.

Несмотря на то, что создатель DarkComet RAT решил закрыть свой проект, его разработку до сих пор можно свободно скачать в Интернете.

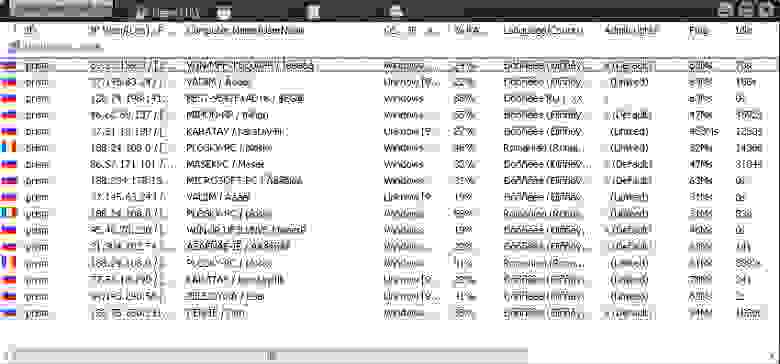

Вот как выглядит главное окно программы:

2. После скачивания и установки программы вам необходимо будет создать хостинг, на который мы будем скачивать файлы с компьютера жертвы.

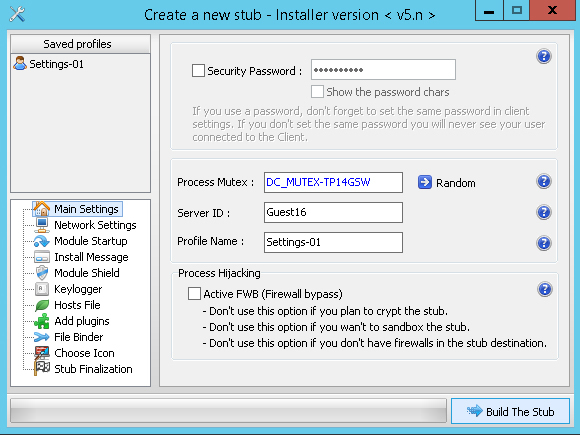

3. С помощью DarkComet создаем exe-файл (заглушку), который заразит компьютер жертвы ( DarkCometRat > Серверный модуль > FullEditor ).

В Настройки сети зарегистрировать ранее созданный хост и установить другие необходимые настройки (подробнее Здесь ).

Либо заказываем создание такого файла на бирже (около 100$).

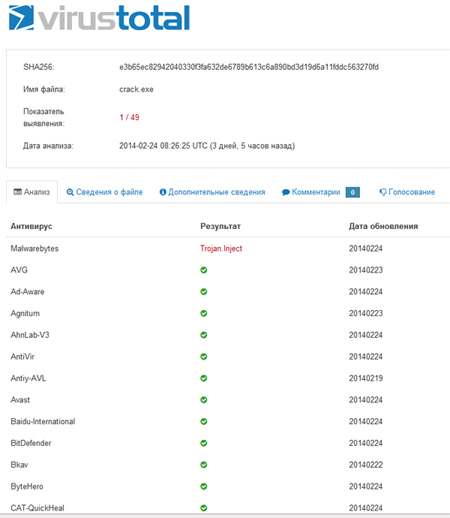

4. Естественно, исполняемый файл, созданный в DarkComet RAT, детектируется антивирусами как вредоносное ПО, поэтому для успешного заражения компьютера жертвы нам необходимо зашифровать его с помощью шифратора (или заказать за 50-100$).

С помощью шифратора исходный файл программы шифруется, а в начале его пишется код, который при запуске расшифровывает и запускает основную программу.

Зашифровывая программу, шифратор защищает ее от всех самых известных антивирусов и методов поиска по сигнатурам.

5. Убедитесь, что антивирусные программы не считают зашифрованный файл вирусом.

Проверку можно сделать по адресу Всего вирусов , Например:

В данной статье мы не выкладываем напрямую зашифрованный файл, чтобы не предъявлять обвинений в распространении вирусов, в частности, со стороны администрации Хабра.

Однако, если кто-то хочет убедиться, что на момент создания exe-файл на самом деле не считался антивирусами вирусом, мы можем предоставить ссылку на него, и вы сможете убедиться в этом сами, сравнив хеш-суммы на видео и на видео.

файл.

6. Теперь нам нужно, чтобы наш вирус попал на компьютер жертвы.

Есть много разных способов сделать это.

Например, компьютер можно заразить по электронной почте.

В течение рабочего дня сотрудники получают на свою корпоративную почту десятки и даже сотни писем.

Конечно, такой поток корреспонденции не позволяет уделить должное внимание каждому письму, и большинство сотрудников относятся к обработке таких сообщений как к перемещению бумаг из одной стопки в другую, что значительно облегчает проведение атак.

Когда злоумышленник отправляет простой запрос по почте, его жертва очень часто автоматически делает то, что ее просят, не задумываясь о своих действиях.

Это всего лишь один пример.

Можно использовать любые другие методы социальная инженерия , исходя из особенностей психологии человека.

7. Как только вирус после открытия исполняемого файла попадает на компьютер жертвы, злоумышленник получает полный доступ к атакуемому компьютеру.

Как известно, любое приложение, которое обращается к зашифрованному файлу, расположенному в подключенном криптоконтейнере, получает его расшифрованную копию.

Файловый менеджер DarkComet не станет исключением – с его помощью вы сможете скопировать любую информацию с криптодиска.

Все файлы мы получаем в расшифрованном виде, они доступны для чтения и редактирования.

Затем вы сможете использовать их в своих интересах.

Кстати, есть еще один недостаток криптоконтейнеров — их большие размеры, сотни мегабайт, что значительно облегчает задачу киберпреступника по поиску защищенных файлов.

Вот и все.

Конфиденциальная информация копируется и компрометируется, конкурирующая компания может использовать ее в своих корыстных целях, а атакуемая организация даже не подозревает, что данные были украдены.

Более наглядно процесс кражи информации из криптоконтейнера TrueCrypt продемонстрирован в этом видео:

Заключение

Криптоконтейнер обеспечивает надежную защиту информации только при его отключении (демонтаже); в момент подключения (монтирования) с него может быть украдена конфиденциальная информация и злоумышленник получит ее в расшифрованном виде.Поэтому, если криптоконтейнер все же используется для хранения ценных данных, его следует подключать на минимальные промежутки времени и отключать сразу после завершения работы.

Кибербезопасность

В Шифрование файлов CyberSafe для повышения безопасности мы добавили Доверенная система приложений , который подробно описан в Эта статья .Суть в том, что для папки, в которой хранятся зашифрованные файлы, с помощью CyberSafe назначается дополнительный список доверенных программ, которые могут получить доступ к этим файлам.

Соответственно, всем остальным приложениям будет отказано в доступе.

Таким образом, если к зашифрованному файлу обращается файловый менеджер DarkComet RAT, другой инструмент удаленного администрирования или любая другая программа, не включенная в доверенную группу, они не смогут получить доступ к защищенным файлам.

В случае использования CyberSafe для шифрование сетевых папок , файлы на сервере всегда хранятся в зашифрованном виде и никогда не расшифровываются на стороне сервера — их расшифровка осуществляется исключительно на стороне пользователя.

Теги: #защита информации #защита данных #Криптография #криптодиски #криптоконтейнеры #шифрование #шифрование данных #шифрование дисков #шифрование информации #информационная безопасность #информационная безопасность #Криптография

-

Nintendo Ds Lite: Новая Игровая Консоль

19 Oct, 24 -

Преимущества Vpn-Сервисов

19 Oct, 24 -

Конвейерное Производство Android-Приложений

19 Oct, 24