О выпуске 12-й версии Sysmon было объявлено 17 сентября на Страница Sysinternals .

Фактически, в этот день также были выпущены новые версии Process Monitor и ProcDump. В этой статье я расскажу о ключевом и спорном нововведении 12 версии Sysmon — типе событий с Event ID 24, в который логируется работа с буфером обмена.

Информация о событиях такого типа открывает новые возможности для мониторинга подозрительной активности (а также новых уязвимостей).

Итак, вы сможете понять, кто, где и что именно пытались скопировать.

Ниже приведено описание некоторых полей нового события и пару вариантов использования.

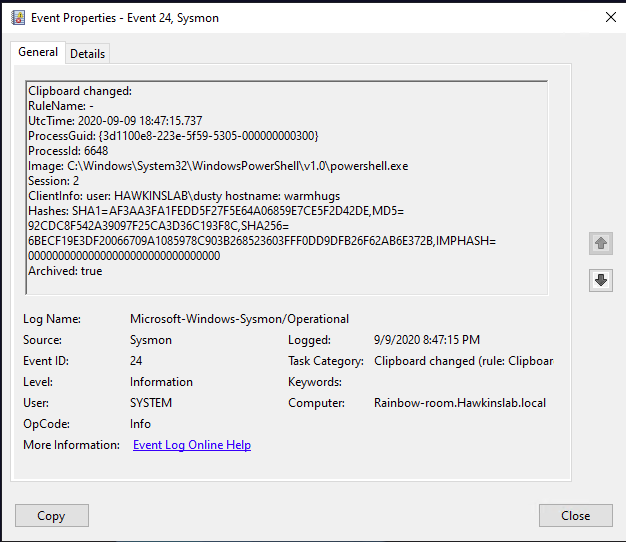

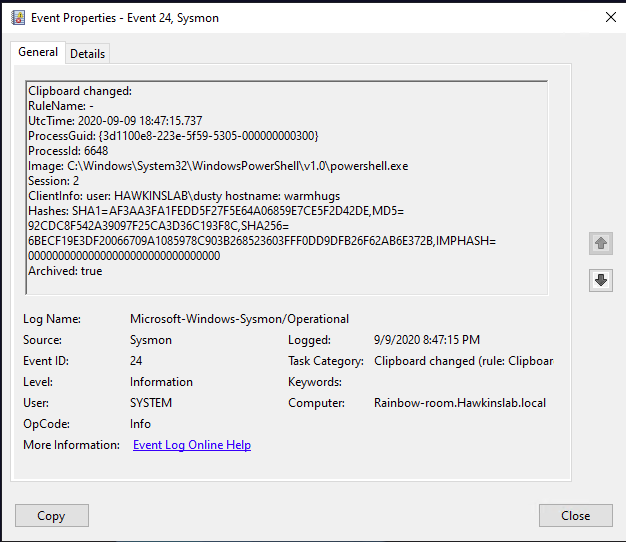

Новое событие содержит следующие поля: Изображение: процесс, данные которого были записаны в буфер обмена.

Сессия: сеанс, в котором был записан буфер обмена.

Это может быть система(0) при работе онлайн или удаленно и т.д. Информация о клиенте: содержит имя пользователя сеанса и, в случае удаленного сеанса, исходное имя хоста и IP-адрес, если он доступен.

Хэши: определяет имя файла, в котором был сохранен скопированный текст (аналогично работе с событиями типа FileDelete).

В архиве: статус, был ли текст из буфера обмена сохранен в каталоге архива Sysmon. Последние несколько полей вызывают тревогу.

Дело в том, что начиная с 11 версии Sysmon может (при соответствующих настройках) сохранять в свою директорию архива различные данные.

Например, событие с кодом 23 регистрирует события удаления файлов и может сохранять их все в одном архивном каталоге.

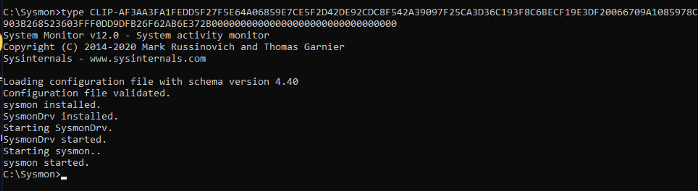

Тег CLIP добавляется к имени файлов, созданных в результате работы с буфером обмена.

Сами файлы содержат точные данные, которые были скопированы в буфер обмена.

Вот как выглядит сохраненный файл

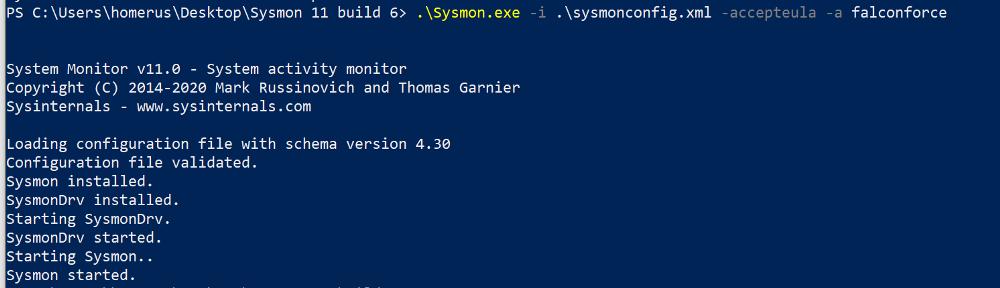

Сохранение в файл включено во время установки.

Вы можете настроить белые списки процессов, для которых текст не будет сохраняться.

Вот как выглядит установка Sysmon с соответствующими настройками каталога архива:

Здесь, думаю, стоит вспомнить менеджеры паролей, которые тоже используют буфер обмена.

Наличие Sysmon в системе с менеджером паролей позволит вам (или злоумышленнику) перехватить эти пароли.

Предполагая, что вы знаете, какой процесс выделяет скопированный текст (а это не всегда процесс менеджера паролей, а может быть какой-нибудь svchost), это исключение можно добавить в белый список и не сохранять.

Возможно, вы не знаете, но текст из буфера обмена захватывается удаленным сервером, когда вы переключаетесь на него в режиме сеанса RDP. Если у вас что-то есть в буфере обмена и вы переключаетесь между сеансами RDP, эта информация будет путешествовать вместе с вами.

Подведем итог возможностям Sysmon по работе с буфером обмена.

Зафиксированный:

- Текстовое копирование вставленного текста через RDP и локально;

- Захват данных из буфера обмена различными утилитами/процессами;

- Скопируйте/вставьте текст из/в локальную виртуальную машину, даже если этот текст еще не был вставлен.

- Копирование/вставка файлов с/на локальную виртуальную машину;

- Копирование/вставка файлов через RDP

- Вредоносная программа, захватывающая ваш буфер обмена, записывает данные только в сам буфер обмена.

Если запись содержимого в буфер обмена все еще включена, важно фиксировать каждое обращение к каталогу архива и выявлять потенциально опасные (не инициированные sysmon.exe).

Для записи, анализа и реагирования на перечисленные выше события вы можете использовать инструмент ИнТраст , который сочетает в себе все три подхода и, кроме того, является эффективным централизованным хранилищем всех собранных необработанных данных.

Мы можем настроить его интеграцию с популярными SIEM-системами, чтобы минимизировать затраты на их лицензирование, передав обработку и хранение сырых данных в InTrust. Чтобы узнать больше об InTrust, прочитайте наши предыдущие статьи или оставьте заявку в форме обратной связи .

Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM) Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы с помощью Quest InTrust Как InTrust может помочь снизить количество неудачных попыток авторизации через RDP Обнаруживаем атаку вымогателей, получаем доступ к контроллеру домена и пытаемся противостоять этим атакам Что полезного можно извлечь из логов рабочей станции под управлением Windows (популярная статья) Кто сделал это? Автоматизируем аудит информационной безопасности Теги: #информационная безопасность #ИТ-инфраструктура #Системное администрирование #Софт #безопасность #siem #siem #SIEM #информационная безопасность #sysmon #галс софт #галс софт #intrust #управление журналами #quest #sysinternals #clm

-

Сент-Китс И Невис

19 Oct, 24 -

Новостные Байты Из Всемирной Паутины

19 Oct, 24 -

Марс

19 Oct, 24 -

Я Проклинаю Windows Vista!

19 Oct, 24 -

Отчаянный Вопрос

19 Oct, 24 -

Panasonic Представила 4-Кратный Диск Blu-Ray

19 Oct, 24