Учёба свежая волна спама в России , мы заметили еще одну атаку.

С середины января 2019 года известно Акция «Люблю тебя» модифицирован и перенаправлен в Японию, где он используется для распространения шифратора GandCrab 5.1.

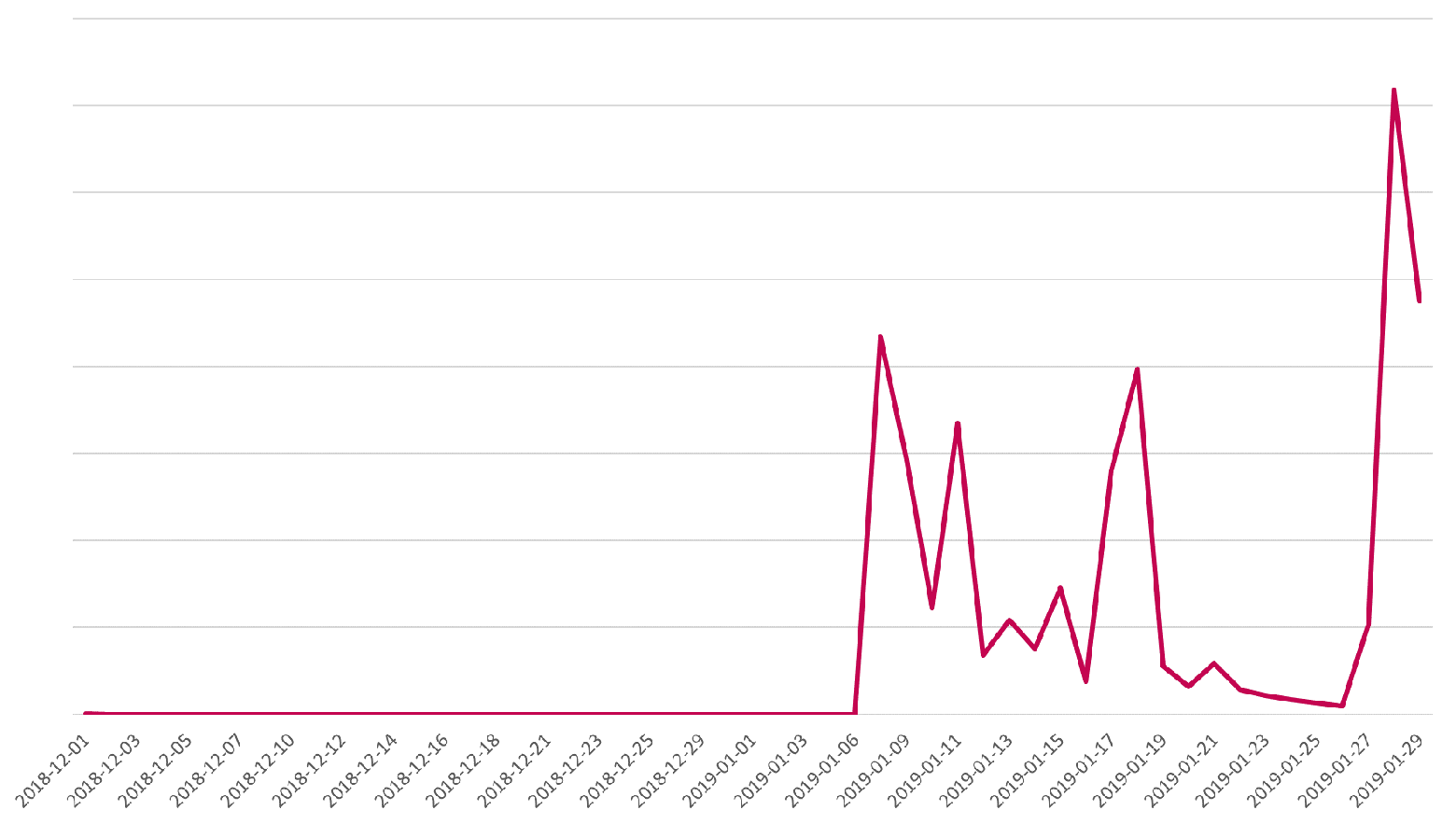

По данным телеметрии, последняя версия «Люблю тебя» стартовала 28 января 2019 года и имела примерно вдвое большую активность, чем оригинал (см.

график ниже).

Как и в середине января, набор вредоносных программ с некоторыми обновлениями распространяется через спам.

Так, мы видели попытки загрузки криптомайнера, ПО для изменения настроек системы, вредоносного загрузчика, червя Phorpiex, а также шифратора GandCrab версии 5.1.

Рисунок 1. Обнаружение вредоносных вложений JavaScript, распространяемых в рамках кампании «Люблю тебя» и ее последней волны е

По состоянию на 29 января 2019 г.

подавляющее большинство обнаружений происходит в Японии (95%): каждый час обнаруживаются десятки тысяч вредоносных писем.

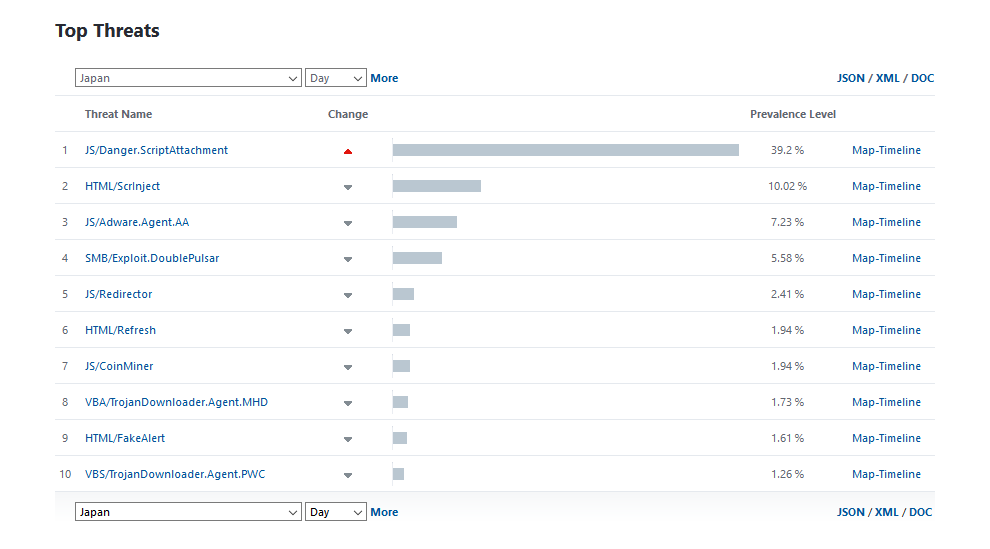

В тот же день JS/Danger.ScriptAttachment (классификация ESET вредоносного кода JavaScript, распространяемого через вложения электронной почты) стала четвертой наиболее обнаруживаемой угрозой в мире и угрозой № 1 в Японии (см.

ниже).

Рисунок 2. JS/Danger.ScriptAttachment был угрозой №1 в Японии по состоянию на 29 января.

Сценарий атаки

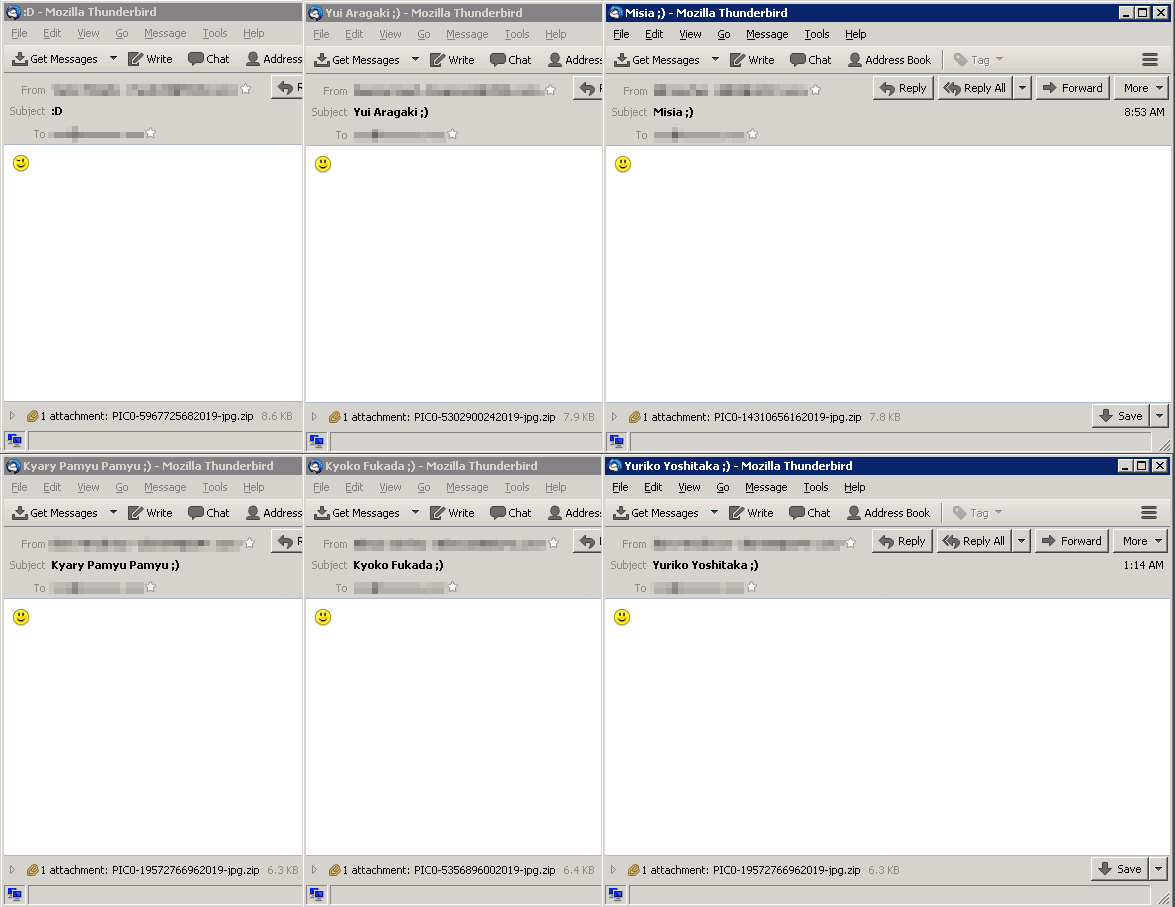

В последней кампании злоумышленники изменили текст рассылок, перейдя от «Люблю тебя» в теме письма к заголовкам, связанным с Японией.Многие смайлы в теме и теле письма остаются прежними.

Темы писем, которые мы увидели в ходе анализа: — Юи Арагаки ;) - Кяри Памю Памю ;) — Кёко Фукада ;) — Юрико Ёситака ;) — Шина Ринго ;) — Мися ;) (звезды японского шоу-бизнеса) Исследованные вредоносные вложения представляют собой ZIP-архивы, замаскированные под изображения с именами в формате PIC0-[9-значный-номер]2019-jpg.zip. На рисунке ниже показаны примеры таких букв.

Рисунок 3. Примеры спам-рассылок из «японской» кампании

ZIP-архив содержит файл JavaScript с именем в том же формате, но заканчивающимся только на .

js. После извлечения и запуска JavaScript загружает полезную нагрузку первого этапа с командного сервера злоумышленников — EXE-файл, распознаваемый продуктами ESET как Win32/TrojanDownloader.Agent.EJN. Путь URL-адресов, на которых размещаются эти полезные данные, заканчивается на bl*wj*b.exe (имя файла изменено) и krabler.exe; эта полезная нагрузка загружается в C:\Users\[имя пользователя]\AppData\Local\Temp[random].

exe. Полезная нагрузка первого этапа загружает одну из следующих окончательных полезных нагрузок с того же C&C-сервера: — Кодер GandCrab версии 5.1. — криптомайнер — червь Форпиекс - загрузчик, работающий в соответствии с языковыми настройками (загружает полезную нагрузку только в том случае, если языковые настройки зараженного компьютера соответствуют Китаю, Вьетнаму, Южной Корее, Японии, Турции, Германии, Австралии или Великобритании) — Программное обеспечение для изменения настроек системы GandCrab 5.1 шифрует файлы, добавляя к их именам случайное пятизначное расширение.

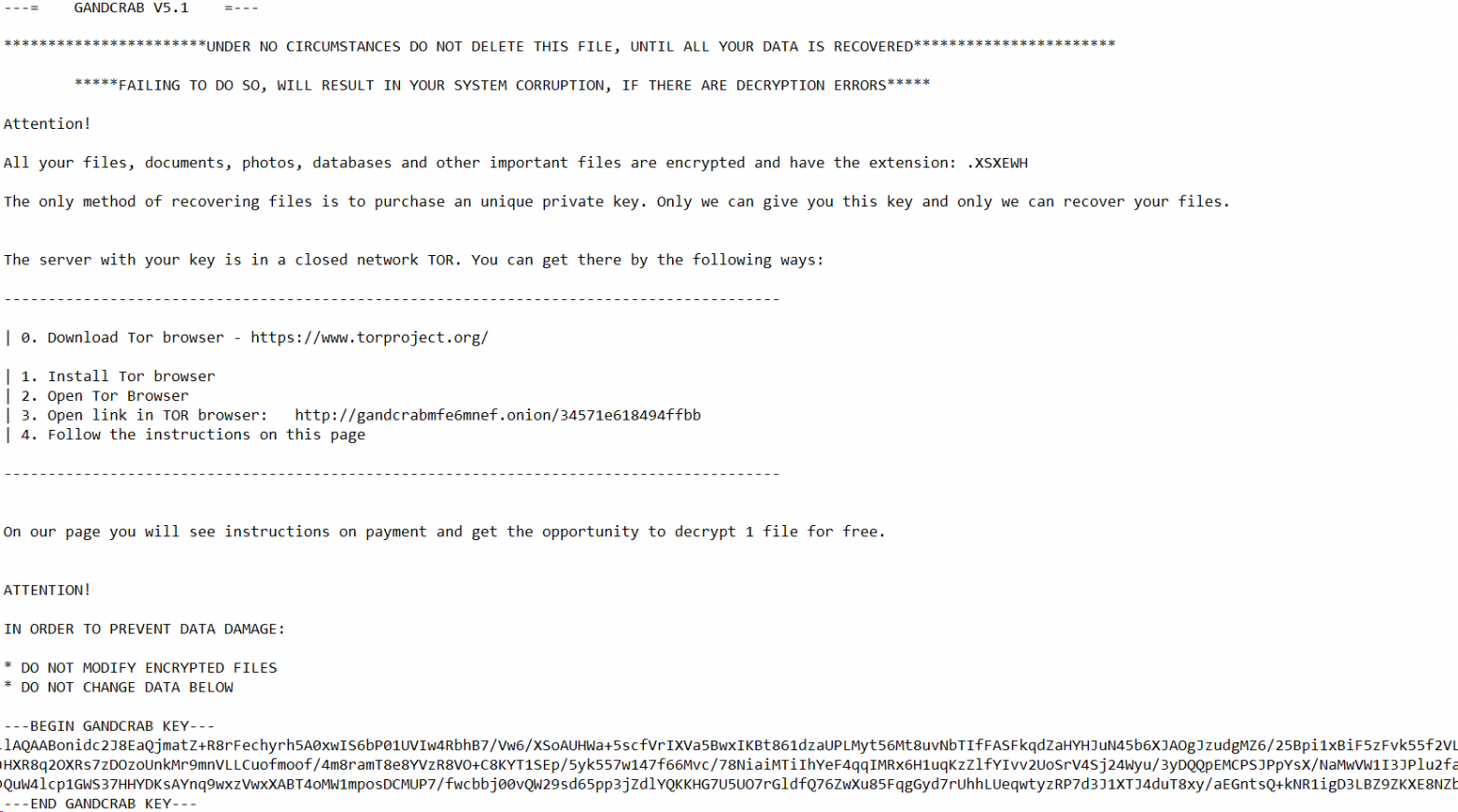

Требование выкупа, содержащее это расширение в именах и содержимом файлов, генерируется в каждой папке, затронутой программой-вымогателем.

Рисунок 4. Требование выкупа GandCrab v5.1

Полезная нагрузка этой кампании загружается с IP-адреса 92.63.197[.

]153, геолокация которого соответствует Украине.

Адрес использовался в кампании «Люблю тебя» с середины января.

Индикаторы компрометации

Примеры хешей вредоносных ZIP-вложений 8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026Обнаружение ESET: JS/Danger.ScriptAttachment Примеры хэшей загрузчика JavaScript

cfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9Обнаружение ESET: JS/TrojanDownloader.Agent.SYW или JS/TrojanDownloader.Nemucod.EDK. Примеры хэшей полезной нагрузки первого этапа

47C1F1B9DC715D6054772B028AD5C8DF00A73FFCОбнаружение ESET: Win32/TrojanDownloader.Agent.EJN. Примеры окончательных хешей полезной нагрузки Шифратор GandCrab

885159F6F04133157871E1D9AA7D764BFF0F04A3Win32/Filecoder.GandCrab.E Криптомайнер

14E8A0B57410B31A8A4195D34BED49829EBD47E9Win32/CoinMiner.BEX Червь Форпиекс

D6DC8ED8B551C040869CD830B237320FD2E3434AWin32/Phorpiex.J Погрузчик

AEC1D93E25B077896FF4A3001E7B3DA61DA21D7DWin32/TrojanDownloader.Agent.EEQ Программное обеспечение для изменения настроек системы

979CCEC1DF757DCF30576E56287FCAD606C7FD2CWin32/Agent.VQU Командный сервер, используемый в кампании

92.63.197[.

]153

Теги: #Антивирусная защита #Спам и антиспам #спам #вредоносное ПО #GandCrab

-

Роль Погодных Приложений В Реальной Жизни

19 Oct, 24 -

Книга: Проектирование Api

19 Oct, 24 -

Как Пройти Тест Mtcna (Микротик) 100%

19 Oct, 24 -

Критические Ситуации, Что Делать.

19 Oct, 24