Привет, Хабр! Мы часто говорим о методах восстановления данных на магнитных и твердотельных накопителях, резервном копировании, создание RAID-массивов и другие хитрости, которые помогают нам не остаться без важной информации в самый неподходящий момент нашей цифровой жизни.

А что, если в какой-то момент нам понадобится уничтожить данные на одном из SSD-накопителей и вернуть их в исходное состояние, как будто они только что вышли из коробки?

Или наоборот. Например, вам нужно было безопасно стереть все данные на твердотельном «диске».

Более того, восстановить их было невозможно.

Иначе никогда не угадаешь, сколько здесь любопытных людей и охотников за данными.

Что делать в таких ситуациях? Достаточно ли просто отформатировать SSD как традиционный HDD (если вы, конечно, не пошалили с прошивкой «жести») или требуется что-то еще? К сожалению, простое форматирование ячеек памяти не может считаться высокой гарантией надежного стирания данных.

В случае с SATA-накопителями поможет функция ATA Secure Erase, о которой мы говорилось в другой статье .

Но что делать с дисками m.2/mSATA? Вот здесь-то и приходит на помощь функция Crypto Erase, которая реализована на таких устройствах, как Kingston. УВ500 , А2000 , КС2000 , КС600 .

Безопасность — ключевая особенность этих дисков, включая 256-битное самошифрование на основе AES, совместимость с решениями безопасности TCG Opal 2.0, стандарт безопасности IEEE1667 и встроенную поддержку Microsoft eDrive и BitLocker. С помощью вышеперечисленных SSD-накопителей конечные пользователи смогут защитить все данные от посторонних глаз, даже если накопитель будет снят с основного компьютера и установлен в чужой ПК.

Нетрудно догадаться, что такие накопители в основном предназначены для использования в бизнес-среде для предотвращения, например, попыток промышленного шпионажа.

Столь же сложно представить, что для обеспечения максимальной безопасности эти накопители просто должны иметь возможность стирать данные навсегда.

В нашем случае эта функция называется TCG Revert.

SSD с самошифрованием: как это работает?

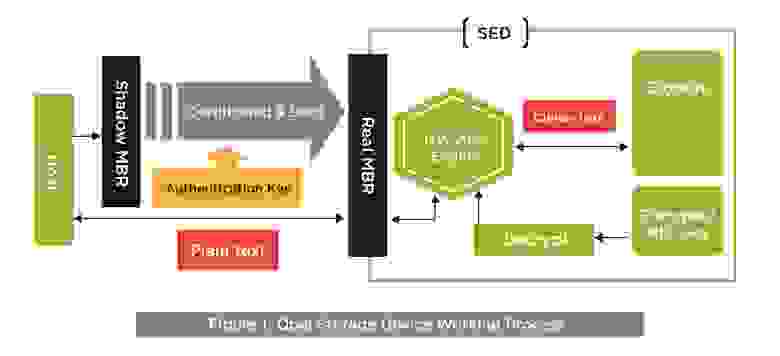

Диски с самошифрованием (SED) присутствуют на рынке уже много лет, но лишь немногие люди на самом деле в полной мере используют возможности этих дисков.Эти твердотельные накопители используют механизм шифрования, встроенный в контроллер диска, для шифрования каждого файла, хранящегося в ячейках флэш-памяти.

Этот метод аппаратного шифрования обеспечивает высокий уровень безопасности данных, невидим для пользователя, не может быть отключен и не влияет на производительность.

Современные накопители с самошифрованием основаны на отраслевом стандарте SSC V1.0 Trusted Computing Group (TCG) Enterprise. В старых продуктах механизм аппаратного шифрования просто использовал ключ шифрования, предоставленный пользователем.

В случае TCG Opal 2.0 аппаратный механизм использует случайный «ключ шифрования ключа» (KEK), сгенерированный генератором случайных чисел.

Этот ключ недоступен ни для одного внешнего интерфейса и используется для шифрования MEK (или «ключей шифрования мультимедиа»), которые всегда хранятся в зашифрованном виде внутри контроллера SSD с самошифрованием.

Что такое TCG опал?

Класс подсистемы безопасности TCG — это аппаратная функция самошифрующихся твердотельных накопителей с самошифрованием, которая помогает ускорить шифрование данных на диске.В отличие от программного обеспечения, аппаратное шифрование освобождает процессор или операционную систему от нагрузки процесса шифрования и дешифрования, поэтому общая производительность не снижается.

Сама спецификация Opal SSC предоставляет набор стандартов управления безопасностью для защиты данных от кражи и взлома недобросовестными сторонами, которые могут получить доступ к устройству хранения или хост-системе, в которой оно установлено.

Стоит отметить, что функция TCG Opal не работает сама по себе, а требует установки на накопитель специального программного обеспечения (от Symantec, McAfee, WinMagic и других компаний), обеспечивающего настройку параметров безопасности и инициализацию пользователя.

каждый раз при включении компьютера.

Спецификации Opal SSC предназначены для защиты хранящихся данных, когда устройство хранения выключено и пользователь вышел из системы.

В этом случае не следует связывать состояние покоя со «спящим режимом», когда пользователь не выходит из системы.

Как итог: вам придется идти на компромиссы и отказаться от удобного использования режима StandBy. Также стоит учитывать, что твердотельные накопители с самошифрованием не предназначены для защиты от доступа к данным после разблокировки устройства хранения с использованием действительных учетных данных.

В состоянии покоя основная область диска полностью заблокирована и недоступна.

Однако при загрузке системы зашифрованный диск запускает теневую копию основного загрузочного раздела для выполнения предзагрузочной идентификации.

Эта теневая MBR представляет собой небольшую операционную систему, которая запрашивает у пользователя пароль диска, который затем передается контроллеру SSD с помощью команд OPAL. Если пароль действителен, диск разблокируется, а затем загружается фактическая операционная система.

В результате только авторизованные пользователи могут получить доступ к данным на устройстве, к которому они добавили защиту паролем; это сводит к минимуму вероятность кражи, подделки или потери данных.

Как навсегда стереть данные с SSD?

Некоторые SSD-накопители, в том числе самошифрующиеся, просто невозможно стереть из-за такого аппаратного шифрования.При этом существует эффективное решение, позволяющее осуществить так называемое криптографическое «стирание» информации посредством операции PSID Revert. По сути, вся процедура очистки сводится к уничтожению всех ключей шифрования.

Таким образом, данные уже невозможно расшифровать.

Обратите внимание, что этот метод нельзя использовать на твердотельных накопителях без поддержки TCG Opal. Он также не будет работать, если не активированы опции TCG Opal и eDrive. Более подробную инструкцию по работе с TCG Opal применительно к накопителям Kingston можно найти здесь.

на официальном сайте компании .

В этой статье мы лишь затронем тему полного удаления данных с SSD, не вдаваясь в тонкости предварительных настроек, которые необходимо произвести перед использованием Opal-совместимых накопителей.

Итак.

, от слов к делу.

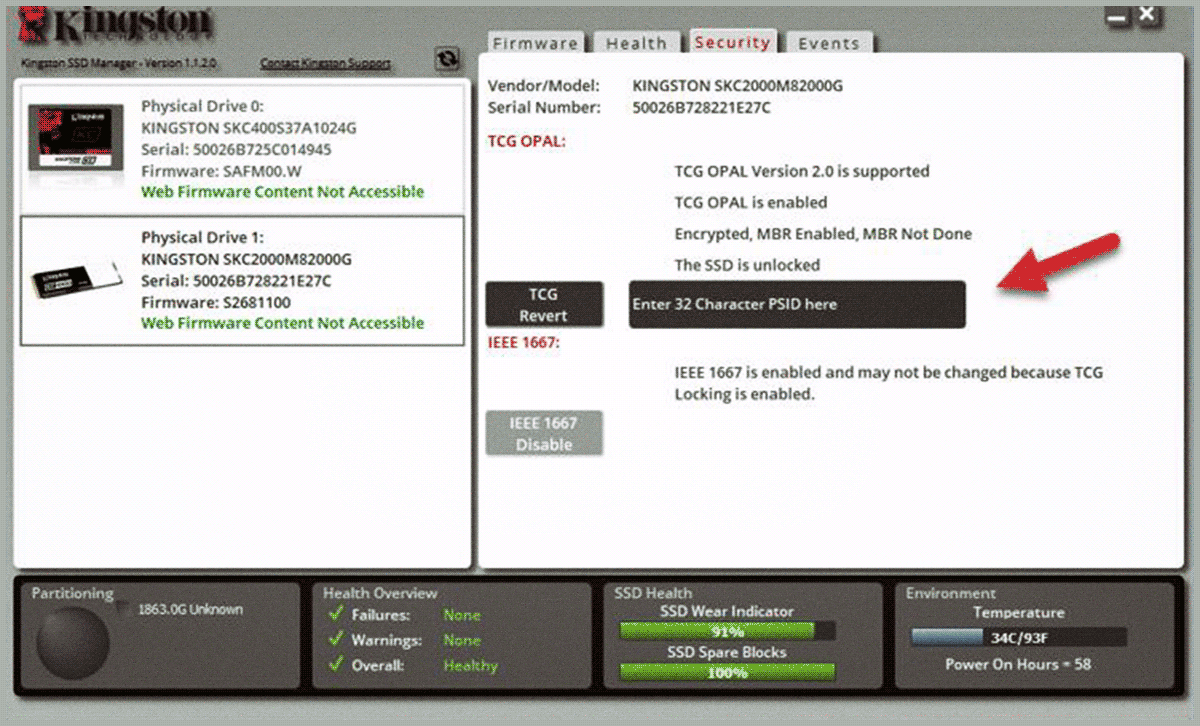

Чтобы стереть все данные с твердотельного накопителя Kingston KC2000 500 ГБ методом Revert, вам нужно будет назначить указанный выше «диск» дополнительным диском в Windows 8, 10 или Windows Server 2012. Когда все будет готово, все, что вам нужно сделать, это скачать утилиту с официального сайта производителя Менеджер твердотельных накопителей Kingston , установите его на основной диск и запустите (для накопителей других производителей также предусмотрены аварийные утилиты с аналогичным функционалом, поэтому метод криптографического стирания будет аналогичным).

Среди настроек обслуживания диска есть опция, которая нам нужна, чтобы сбросить диск.

Найти его можно на вкладке «Безопасность», где нужно будет выбрать команду «Восстановить TCG».

Чтобы подтвердить доступ к SSD, введите номер PSID — уникальный 32-значный идентификатор SSD (его можно найти на самом накопителе) в текстовое поле справа от TCG Revert и активируйте опцию сброса.

После завершения операции сброса программа выдаст сообщение об успешном завершении операции.

В противном случае (если сообщение не появляется: например, вы допустили ошибку и ввели неправильный номер PSID) настройки необходимо сбросить заново.

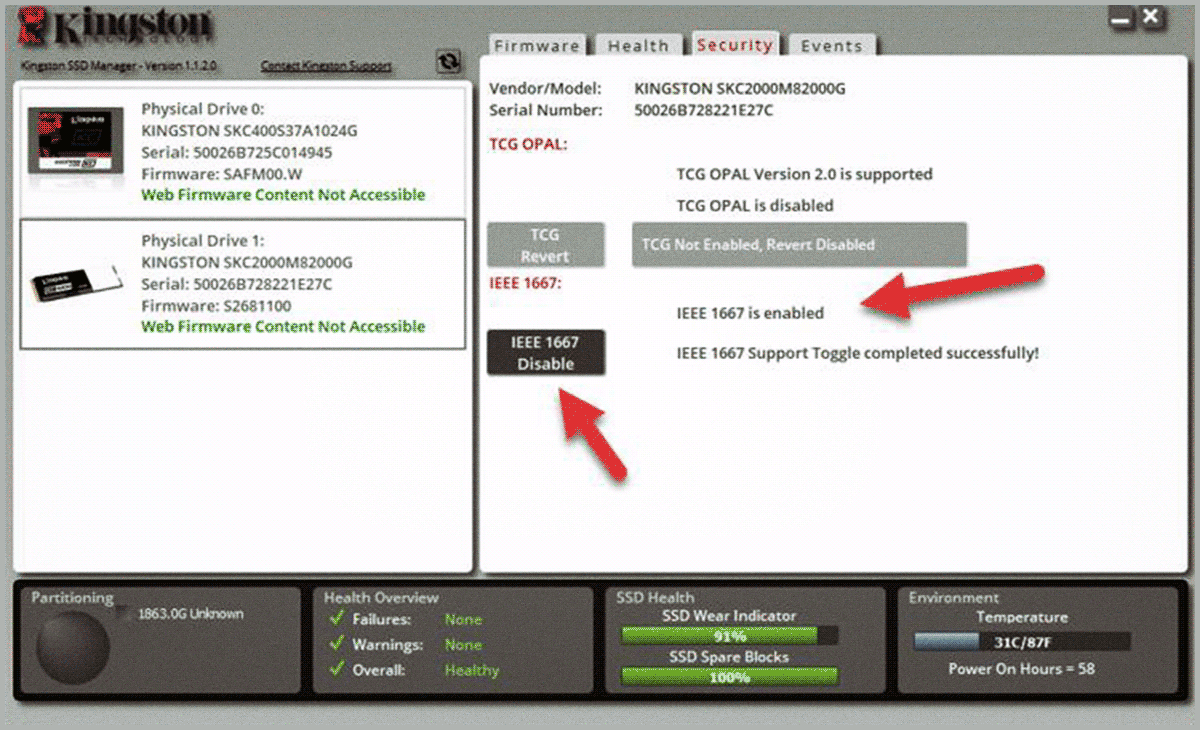

В результате процедуры все данные на накопителе будут криптографически удалены, а SSD вернется к заводским настройкам.

Остается только отключить поддержку IEEE1667, и накопитель готов к повторному использованию без каких-либо опасений, что информацию на нем можно будет восстановить.

Более того, любое совместимое приложение безопасности можно использовать для повторной активации OPAL или eDrive на таком SSD. Для получения дополнительной информации о продукции Kingston Technology обращайтесь к официальному представителю компании Kingston Technology. Сайт компании .

Теги: #информационная безопасность #Компьютерное оборудование #Накопители #безопасность данных #безопасность данных #Настольные компьютеры #удаление данных #Kingston SSD #TCG Opal #стирание данных #256-битное шифрование #метод аппаратного шифрования #PSID Revert

-

Хакеры И Методы Социальной Инженерии

19 Oct, 24 -

Анафора

19 Oct, 24 -

Эвдем Родосский

19 Oct, 24 -

Восстановительное Правосудие

19 Oct, 24 -

Будьте Осторожны С Dealextreme.com

19 Oct, 24