Когда в декабре 2016 года немецкий промышленный конгломерат сообщил о нападении на него, выяснилось, что за утечкой данных стоит профессиональная преступная группа, занимающаяся промышленным шпионажем.

По данным немецкой прессы, атака была осуществлена на основе внедренного файла семьи.

Винти , который с февраля 2016 года предоставлял злоумышленникам постоянный доступ к сети конгломерата.

Под катом мы рассмотрим внедренный вредоносный файл Winnti в том виде, в котором его использовали две известные преступные группировки BARIUM и LEAD. Мы посмотрим, как они внедрили файл в различные системы, а также узнаем, какие методы исследователи Microsoft использовали для его отслеживания.

Чтобы показать, как бороться с этой и подобными угрозами, мы рассмотрим, как работает сервис Расширенная защита от угроз (ATP) Защитник Windows помечает действия, связанные с BARIUM, LEAD и другими известными преступными группировками, и предоставляет им расширенную информацию об угрозах.

Мы проследим за процессом установки файла внедрения Winnti и выясним, как ATP в Защитнике Windows записывает методы и инструменты, используемые в данный момент, предоставляя четкую контекстную информацию для расследования и реагирования на фактическую атаку.

Затем мы обсудим, как централизовать ответ в рамках улучшенной службы ATP Защитника Windows, доступной в обновлении.

Обновление для создателей Windows 10 , позволяет быстро остановить угрозы.

В частности, сервис блокирует связь в целях управления и контроля, запрещает встроенным файлам устанавливать дополнительные компоненты и распространять угрозу на другие компьютеры в сети.

Преступные группировки Виннти: БАРИЙ и СВИНЕЦ

Аналитики Microsoft Threat Intelligence связали вредоносное ПО Winnti с различными преступными группировками.Эти выводы сделаны на основе ряда артефактов атаки (колллекции вредоносных программ, сопутствующей инфраструктуры, интернет-персонажей, профилей жертв и т. д.), с помощью которых интеллектуальный граф безопасности Microsoft классифицирует вредоносную активность, приписывая ее определенным исполнителям.

Каждая из этих групп получает кодовое название одного из элементов таблицы Менделеева.

В случае с вредоносным ПО Winnti его активно используют группы BARIUM и LEAD. Несмотря на общий инструмент атаки, сценарии вторжения этих группировок существенно различаются.

BARIUM начинает свои атаки с построения отношений с потенциальными жертвами в социальных сетях, особенно с теми, кто работает в сфере развития бизнеса или управления персоналом.

Установив личный контакт, члены BARIUM приступают к целенаправленному фишингу жертвы.

Это предполагает использование различных простых векторов установки программного обеспечения, включая файлы вредоносных ярлыков (LNK) со скрытым содержимым, скомпилированные файлы HTML-справки (CHM) или документы Microsoft Office с макросами и эксплойтами.

На начальном этапе вторжения используется внедренный файл.

Win32/Барлай , который часто использует профили в социальных сетях, сайты для совместного редактирования документов и блоги для управления и контроля.

Далее файл Winnti используется для постоянного доступа.

Большинство зарегистрированных на данный момент жертв работали в сфере электронных игр, мультимедиа и интернет-контента, хотя среди них также были сотрудники технологических компаний.

Группа «ЛИД», напротив, зарекомендовала себя как профессионал в области промышленного шпионажа.

За последние несколько лет жертвами LEAD стали:

- Транснациональные диверсифицированные гиганты в таких областях, как текстильная, химическая и электронная промышленность.

- Фармацевтические компании.

- Компания химической промышленности.

- Университетский факультет авиационной техники и исследований.

- Компания, занимающаяся разработкой и производством автомобильных двигателей.

- Компания по кибербезопасности, защищающая системы управления промышленностью.

Участники LEAD также похитили сертификаты подписи программного обеспечения, чтобы подписать свое вредоносное ПО при последующих атаках.

В большинстве случаев в атаках LEAD не использовались передовые технологии эксплойтов.

Кроме того, группа не стремилась установить контакт с потерпевшим перед нападением.

Вместо этого они просто отправляли потенциальным жертвам электронное письмо с установщиком Winnti, используя базовые методы социальной инженерии, чтобы убедить получателя запустить прикрепленное вредоносное ПО.

В ряде случаев LEAD получал доступ к цели, изучая логин и учетные данные доступа с помощью атак методом перебора, выполнения SQL-инъекций или эксплойтов на незащищенных веб-серверах.

Затем установщик Winnti был напрямую скопирован на взломанный компьютер.

Шпионаж за Виннти

Microsoft Analytics показывает, что угроза Winnti связана со вторжениями, произошедшими за последние 6 месяцев в Азии, Европе, Океании, на Ближнем Востоке и в США (см.рисунок 1).

Последняя серия наблюдаемых атак произошла в декабре 2016 года.

Рисунок 1. География использования Winnti с июля по декабрь 2016 г.

Хотя отслеживание таких угроз, как Winnti, требует традиционных исследований, аналитики Microsoft Threat Intelligence выводят его на новый уровень с помощью машинного обучения.

Когда злоумышленники использовали Winnti для обеспечения доступа к веб-серверам, они замаскировали вредоносный файл как надежный и доверенный и оставили его на виду.

Подобное также произошло во время двух известных атак в 2015 году — тогда злоумышленники назвали внедрённую DLL-библиотеку ASPNET_FILTER.DLL, что похоже на название DLL-библиотеки для фильтра ASP.NET ISAPI (см.

Таблицу 1).

Несмотря на явные различия между доверенным файлом и вредоносным файлом, фильтрация последнего потребует тщательного анализа набора данных с миллионами возможных имен файлов, издателей программного обеспечения и сертификатов.

Чтобы сократить этот набор данных и отделить серьезные вредоносные аномалии от неопасных данных, исследователи Microsoft использовали комбинацию обнаружения аномалий и контролируемого машинного обучения.

Таблица 1. Доверенный файл ASPNET_FILTER.dll и замаскированный образец Winnti

Меры против атак Winnti

ATP в Защитнике Windows помогает специалистам по сетевой безопасности применять многогранный подход к борьбе с атаками со стороны таких злоумышленников, как LEAD и BARIUM. Следующие примеры были разработаны с использованием установщика Winnti, использованного во время атак в декабре 2016 года.

Активные оповещения о вторжениях

Microsoft Threat Intelligence постоянно отслеживает группы LEAD и BARIUM, чтобы выявить тактику, методы и процедуры, которые они используют в своих атаках.Особое внимание уделено средствам и инфраструктуре, с помощью которой осуществляются эти атаки.

ATP в Защитнике Windows постоянно отслеживает защищенные системы, выявляя такие индикаторы вредоносной активности и предупреждая персонал Центра операций безопасности (SOC) об их присутствии.

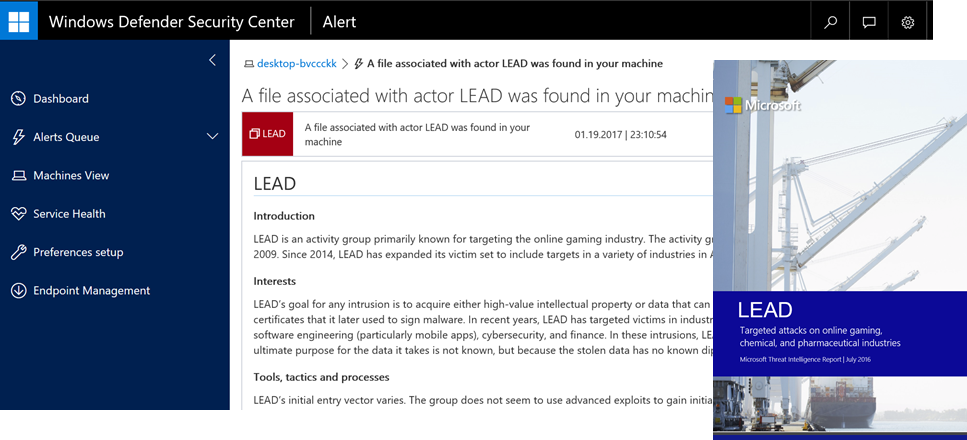

Рисунок 2. Предупреждение об угрозе в ATP в Защитнике Windows

Чтобы обеспечить контекст для подобных оповещений, ATP в Защитнике Windows также предоставляет краткую информацию об истории, целях, методах и инструментах группы (рис.

3) со ссылками на более подробную документацию для технически подкованных пользователей.

Рисунок 3. Краткая информация о группе Lead и расширенная документация

ATP в Защитнике Windows также может обнаруживать ранее неизвестные атаки, отслеживая поведение системы на наличие индикаторов вредоносного поведения, в том числе:

- Установка, сохранение и активация вредоносного ПО.

- Скрытые процессы управления и контроля (через троянские бэкдоры).

- Кража учетных данных.

- Распространение на другие компьютеры внутри сети.

Большинство вредоносных программ, работающих с использованием этих методов, изменяют необходимые ключи реестра таким образом, что это не соответствует профилю доверенной программы.

Winnti не является исключением, и в результате ATP Защитника Windows может генерировать предупреждения об аномальном поведении во время процесса установки Winnti (рис.

4).

Рисунок 4. Оповещения о создании аномальных служб

Чтобы улучшить охват и уменьшить количество ложных срабатываний, используется интеллектуальный график безопасности, позволяющий отличить подозрительное поведение от безобидного.

Таким образом, оповещения создаются только тогда, когда есть полная уверенность в том, что тот или иной файл или процесс опасен.

При этом учитывается возраст файла, его глобальное распространение, наличие действительной цифровой подписи, а также метод создания сервиса.

Визуализированная контекстная информация ATP в Защитнике Windows предоставляет подробную визуализированную техническую информацию об оповещениях, вызванных специальной службой анализа угроз, привязанной к группам активности или просто подозрительному поведению.

Визуальная информация позволяет персоналу SOC собирать информацию об оповещениях и связанных с ними артефактах, понимать масштабы взлома и готовить комплексный план действий.

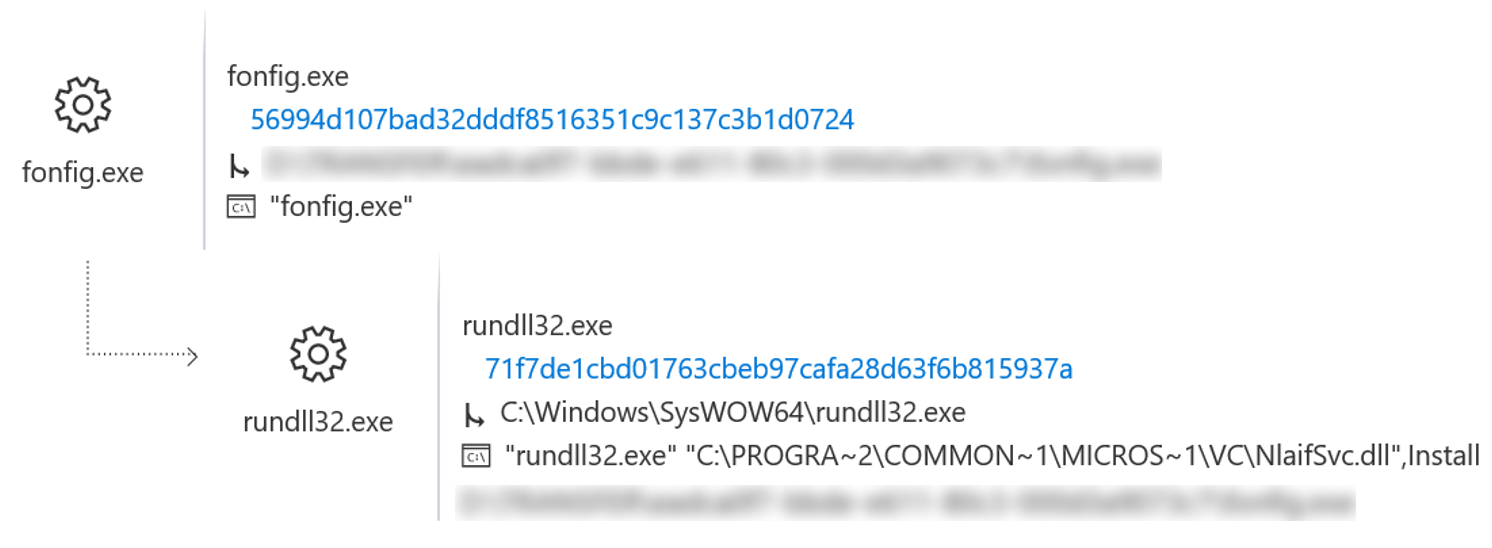

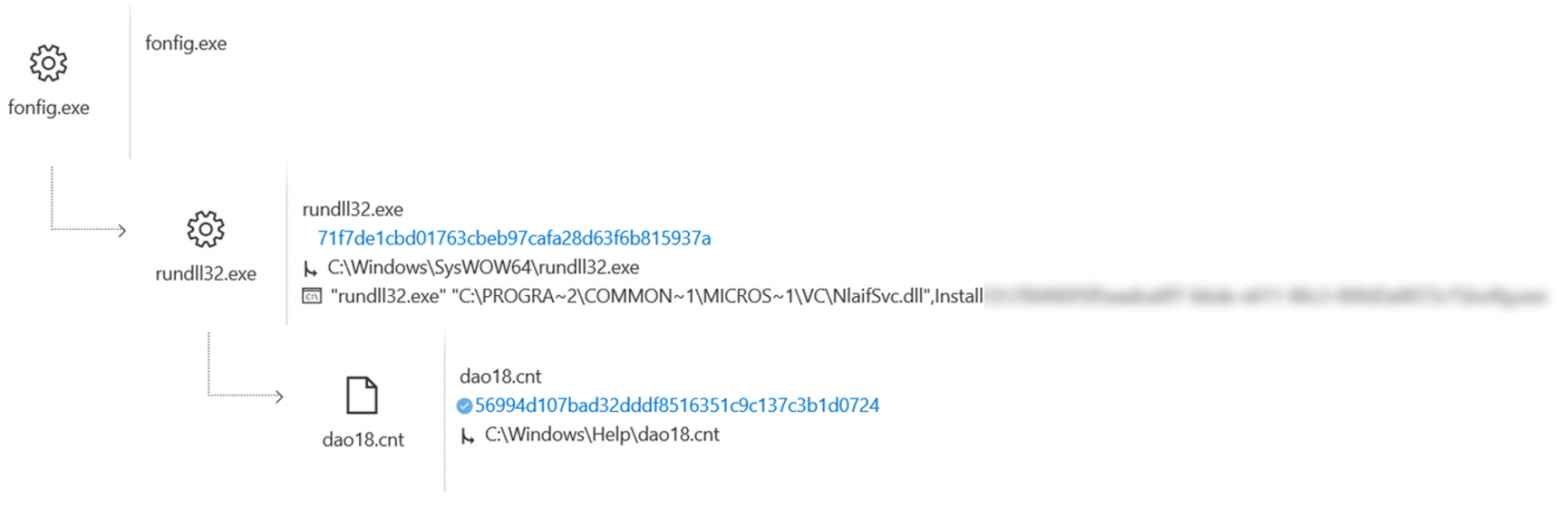

На снимках экрана ниже показано, как ATP в Защитнике Windows четко отображает установку Winnti, где установщик сбрасывает DLL на диск (рис.

5), загружает DLL с помощью рундлл32 (рис.

6), настраивает DLL как службу (рис.

7) и сохраняет свою копию в C:\Windows\Справка (рис.

8).

Рисунок 5. Установщик Winnti сбрасывает DLL

Рисунок 6. Установщик Winnti загружает DLL с помощью rundll32.

Рисунок 7. Winnti настраивает себя как службу постоянного хранения данных.

Рис.

8. Программа установки скопирована в C:\Windows\Help\.

ATP в Защитнике Windows отображает эти действия в виде дерева процессов на временной шкале зараженного компьютера.

Используя дерево процессов, аналитики могут легко выделить подробную информацию о том, как внедренная библиотека сбрасывается установщиком, какая команда используется для запуска rundll32.exe и загрузки DLL, а также какие изменения вносятся в реестр для настройки DLL как услуга.

Эта информация дает представление о том, какие первоначальные инструменты можно использовать для оценки масштабов нарушения.

Варианты реагирования на угрозу

В обновлении Windows 10 Creators Update представлены некоторые дополнительные параметры ATP Защитника Windows, которые дают персоналу SOC возможность немедленно устранить риски обнаруженной угрозы.Если злоумышленник атакует компьютер с установленным ATP Защитника Windows, персонал SOC может изолировать этот компьютер от сети, блокируя управление и контроль над копией вредоносного ПО, тем самым предотвращая установку злоумышленниками дополнительных вредоносных программ и их перемещение на другие компьютеры в сети.

При этом соединение со службой ATP Защитника Windows сохраняется.

Пока компьютер изолирован, сотрудники SOC могут дать команду зараженному компьютеру собрать рабочие данные, такие как кэши DNS или журналы событий безопасности, которые они затем используют для проверки предупреждений, доступа к статусу вторжения и принятия дальнейших мер.

Рисунок 9. Варианты реагирования на угрозу атакуемому компьютеру

Остановка и помещение копии Winnti в карантин — еще один ответ, который может остановить атаку на один компьютер.

Нет никаких доказательств того, что LEAD и BARIUM используются для полномасштабного целевого фишинга, поэтому сотрудники SOC вряд ли столкнутся с атаками вредоносных программ со стороны этих групп на несколько компьютеров одновременно.

Однако ATP в Защитнике Windows также поддерживает блокировку копий вредоносного ПО на предприятии, останавливая полномасштабные атаки на ранних стадиях (рис.

10).

Рисунок 10. Варианты ответа на файловую угрозу Winnti

Вывод: сокращение времени обнаружения нарушений для снижения воздействия.

Согласно новым отчетам, обнаружение и устранение риска атак на промышленные конгломераты могут занять месяцы.

Времени, прошедшего с момента возникновения нарушения до его обнаружения, может быть достаточно, чтобы злоумышленники определили, что важная информация была найдена и скопирована.

Благодаря улучшенным возможностям обнаружения нарушений ATP в Защитнике Windows сотрудники SOC могут сократить это время до часов или даже минут, что значительно снижает воздействие постоянного злоумышленника, получающего доступ к сети.

ATP в Защитнике Windows предоставляет исчерпывающую информацию о группах активности, ответственных за атаку, позволяя клиентам понять аспекты атаки, такие как общие прикладные приемы социальных наук и региональные шаблоны атак, которые не могут быть зафиксированы с помощью датчиков сети и конечных точек.

Имея актуальную визуализированную информацию, аналитики могут изучать поведение вредоносных программ на зараженных компьютерах, вплоть до планирования ответных мер.

Наконец, с предстоящим обновлением Creators Update ATP в Защитнике Windows получит дополнительные возможности обнаружения таких угроз, как Winnti, а также централизованные меры реагирования на угрозы, такие как изоляция компьютеров и блокировка файлов для быстрой изоляции известных точек атаки.

Служба ATP Защитника Windows встроена в ядро Windows 10 Корпоративная, и вы можете оценить ее производительность.

Теги: #информационная безопасность #microsoft #хакеры #безопасность #winnti #Защитник Windows #преступники

-

Чижевский Александр Леонидович.

19 Oct, 24 -

Социальные Сети: Что Такое Социальные Сети?

19 Oct, 24 -

Adobe Illustrator — Опасно!

19 Oct, 24 -

Последнее Обновление Windows И Dhcp

19 Oct, 24 -

Сайты Бесплатных Объявлений Убивают Газеты

19 Oct, 24