Группа по исследованию угроз Black Carbon недавно обнаружила новое семейство программ-вымогателей под названием PowerWare. Они нацелены на структуры, использующие Microsoft Word и PowerShell. PowerShell — это язык сценариев для операционных систем Microsoft.

PowerWare — это новый экземпляр программы-вымогателя, использующий собственные инструменты операционной системы, такие как PowerShell. Как правило, «традиционные» варианты вымогателей устанавливают в систему новые вредоносные файлы, которые в некоторых случаях легче обнаружить.

PowerWare использует PowerShell, основную утилиту современных систем Windows, для выполнения всей грязной работы.

Используя PowerShell, этот шифровальщик пытается избежать создания новых файлов на диске и маскирует свои действия под действия уже установленных легальных скриптов.

Обманчиво простой код PowerWare — это новый подход к программам-вымогателям, отражающий растущую тенденцию среди авторов вредоносных программ выходить за рамки стандартных решений для вредоносных программ.

Распространенность и популярность программ-вымогателей в последнее время ошеломляют: тысячам организаций приходится платить выкуп, чтобы разблокировать свои зашифрованные файлы.

За последние несколько дней успешные и громкие атаки программ-вымогателей были выявлены в трех американских больницах.

Компания Carbon Black Threat Research обнаружила PowerWare после неудачной атаки на организацию здравоохранения, входившую в клиентскую базу Carbon Black. Это включало в себя фишинговую кампанию по электронной почте.

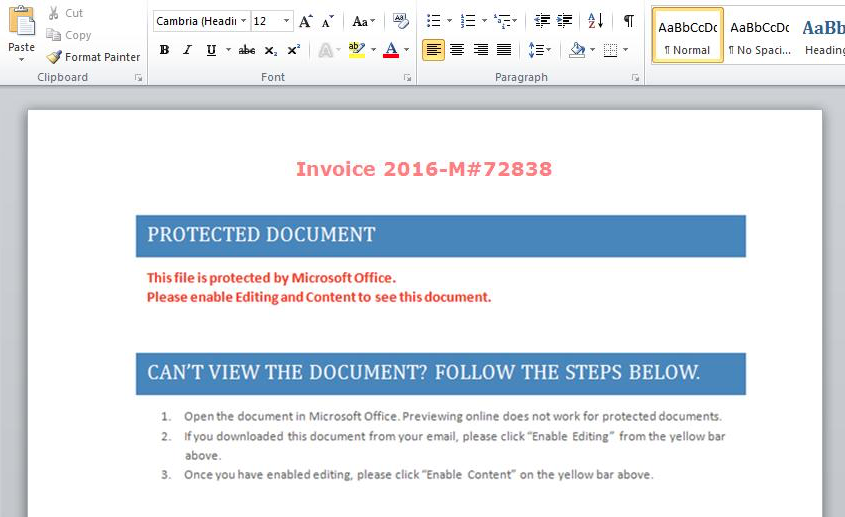

Исследования показали, что PowerWare загружается с помощью Microsoft Word как документа с макросами.

В документе Word используются макросы для создания cmd.exe, который вызывает PowerShell один за другим с необходимыми параметрами.

Варианты загрузки и распространения вредоносного кода PowerWare. Довольно интересный момент — авторы PowerWare изначально просят выкуп в размере 500 долларов, который в течение двух недель увеличивается до 1000 долларов.

PowerWare – как это происходит

В тестовом образце PowerWare используется «вредоносный» документ Word.

В этом примере, когда пользователь включает макросы, создается cmd.exe и сразу же запускает несколько экземпляров PowerShell. Один из них загружает сценарий программы-вымогателя, другой запускает PowerShell, используя сценарий в качестве входных данных.

Процесс запуска PowerWare в командной строке вы можете увидеть на скриншоте ниже.

Ниже приведен отрывок из сценария PowerWare. Первые строки генерируют несколько случайных чисел, которые будут использоваться для вычисления ключа шифрования, а также UUID, назначенного этой конечной точке.

Затем URL-адрес для отправки определяется ключом.

Эта информация отправляется в виде обычного текста на управляющий хост злоумышленника по протоколу HTTP. (Примечание: Для тех, кто уже подвергся такой атаке, есть хорошая новость — вы можете устранить вредоносный скрипт самостоятельно, когда он отправит запрос домой.

Скрипт делает это с помощью простого текстового протокола, что позволяет легко отследить перемещение трафика становится простым вопросом определения правильного домена и IP-адреса из сетевого трафика для получения ключа шифрования.

Carbon Black предоставляет своим пользователям информацию о том, как защитить себя от этого типа программ-вымогателей.

)

Далее следует команда создания фактического ключа, который будет использоваться в шифровании, векторе инициализации и других криптографических параметрах.

Наконец, скрипт проходит через файловую систему, шифруя каждый файл с указанным расширением (расширения перечислены ниже).

Злоумышленники также включили HTML-файл в каждую папку, содержащую зашифрованные файлы с именем FILES_ENCRYPTED-READ_ME.HTML. В файлах подробно описано все, что жертва может сделать, чтобы вернуть свои данные.

Ключевая фраза:

Вам лучше поторопиться! Через пару недель цена вырастет вдвое!

Открытие PowerWare

Пользователи Carbon Black Enterprise Protection могут заблокировать исходный исполняемый файл cmd.exe из Word. Действует правило, которое блокирует выполнение cmd.exe при запуске winword.exe. Хорошим решением может быть создание тех же правил для других офисных приложений, таких как excel.exe, powerpnt.exe и Outlook.exe. Как всегда при создании правил, рекомендуется сначала создать их как правила отчетов и отслеживать консоль, чтобы оценить любые потенциальные последствия.Если вы уверены, что правила не повредят работе вашей среды, вы можете установить ее действие в режим «Блокировать».

Аналогичное правило заключается в том, что браузеры блокируют запуск приложений PowerShell. Это также должно помочь защититься от других типов вредоносных программ, использующих документы Office. Чтобы быть обнаруженными, следующие запросы Carbon Black Enterprise Protection должны идентифицировать активность, а также (другие типы вредоносных программ): имя_процесса: cmd.exe PARENT_NAME: winword.exe имя_чилового_процесса: powershell.exe: имя_процесса: powershell.exe filemod_count: [1000 *] Хотя в этом примере в качестве посредника используется cmd.exe, вам следует просмотреть созданный напрямую PowerShell — имя_процесса: powershell.exe ИМЯ_РОДА: winword.exe. И даже файл cmd.exe, созданный из офисных приложений для более общего обнаружения: Имя_процесса: cmd.exe и (PARENT_NAME: winword.exe или PARENT_NAME: excel.exe или PARENT_NAME: Powerpnt.exe или PARENT_NAME: Outlook.exe).

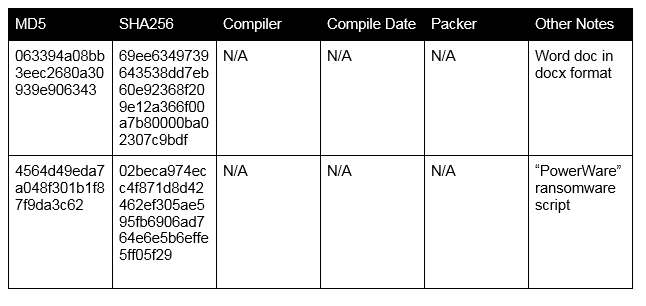

Подробности по файлам

Детали сети

PowerWare шифрует следующие форматы:

Оригинал статьи вы можете найти на официальном сайте.

Теги: #информационная безопасность #шифрование данных #взлом #PowerShell #microsoft word #powerware #vimogaters #vimogaters #Carbon Black #cmd.exe #winword.exe #excel.exe #powerpnt.exe #outlook.exe

-

Менгер, Карл

19 Oct, 24 -

Как Устроить Праздник Для Компании

19 Oct, 24