AvosLocker — относительно новая программа-вымогатель.

Его операторы переняли все «продвинутые» методы, уже отработанные коллегами по цеху.

Сюда входит как многоуровневое вымогательство, так и модель «программы-вымогатели как услуга».

AvosLocker — одна из нескольких семей, желающих вступить во владение компанией после ухода REvil. И хотя он (пока) не так заметен, как LockBit или Conti, атаки на критически важную инфраструктуру в США, Канаде и Великобритании уже заставили ФБР обратить на него внимание.

И не зря: низкий уровень обнаружения и нетрадиционное использование известных тактик делают эту угрозу угрозой, которую стоит отслеживать сегодня.

Главное об AvosLocker

AvosLocker впервые был обнаружен в июле 2021 года.За последние несколько месяцев у него появилось несколько новых возможностей.

Вот основные характеристики этого вымогателя:

- для подключения к машинам жертв используется инструмент удаленного администрирования AnyDesk, затем операторы вручную управляют компьютером, устанавливая на него программы-вымогатели и похищая данные;

- Ключевая особенность AvosLocker — работа в безопасном режиме — злоумышленники используют ее как часть тактики уклонения: перезагрузив компьютер, они отключают определенные драйверы и работают в безопасном режиме, что позволяет им скрыться от систем безопасности, которые не могут работать в этом режиме; операторы настроили систему таким образом, чтобы AnyDesk работал даже в безопасном режиме (подобную тактику ранее использовала группа REvil);

- украденные данные выставляются на аукцион — в этом операторы AvosLocker снова взяли пример с REvil, что может быть способом группировки дальнейшей монетизации одной успешной атаки или спасения неудачной.

Отрасли и страны

Активность AvosLocker наблюдается во всем мире.В Индии и Канаде зафиксировано наибольшее количество обнаружений с 1 июля 2021 года по 28 февраля 2022 года.

AvosLocker был наиболее активен в секторе продуктов питания и напитков, за ним следовали технологический и финансовый секторы (обратите внимание, что размер выборки невелик).

Наибольшее количество обнаружений AvosLocker зафиксировано в феврале 2022 года; это продолжило резкий рост, наблюдавшийся ранее в этом году.

Отрасли и страны, атакованные AvosLocker с 1 июля 2021 г.

по 28 февраля 2022 г.

Источник (далее): Trend Micro Smart Protection Network

Не все платят выкуп

Мы просмотрели сайт утечки AvosLocker и обнаружили, что в период с 1 декабря 2021 года по 28 февраля 2022 года они опубликовали данные 15 организаций, которые были успешно атакованы, но не заплатили выкуп.Почти все они были из Северной Америки, и более половины из них представляли собой небольшие компании.

Распределение «непокорных» жертв AvosLocker по странам и отраслям Цепочка заражения AvosLocker может различаться в зависимости от цели.

На диаграмме ниже показано разнообразие тактик и инструментов, используемых этим вирусом-вымогателем.

Цепочка заражения AvosLocker Давайте подробнее рассмотрим этапы работы AvosLocker.

Первоначальный доступ

Для проникновения в систему AvosLocker использует уязвимость в Zoho ManageEngine ServiceDesk Plus. Получив доступ, операторы вредоносного ПО загружают на компьютер жертвы веб-оболочку и AnyDesk. В некоторых случаях доступ к жертвам осуществлялся через RDP с использованием скомпрометированных учетных записей.

Уклонение от обнаружения и доступ к учетным данным

AvosLocker использует драйвер Avast Anti-Rootkit Driver и сценарий PowerShell для отключения определенных антивирусных процессов.Отключение антивирусов, способных работать в безопасном режиме Windows, осуществляется с помощью bat-файла.

AvosLocker получает учетные данные пользователя с помощью Mimikatz и XenArmor Password Recovery Pro Tool. Операторы программ-вымогателей используют команды Nmap, NetScan и Windows (ipconfig, nslookup и другие) для обнаружения хостов в целевой сети.

Боковое движение и контроль

AvosLocker управляет целевыми системами с помощью AnyDesk, а также распространяет и выполняет сценарии на компьютерах-жертвах с помощью PDQ Deploy.Влияние

Выполнив подготовительные действия, операторы AvosLocker приступают к процедуре шифрования данных.В настоящее время существуют версии программы-вымогателя как для Windows, так и для Linux, причем версия для Linux также завершает работу виртуальных машин ESXi. В недавних инцидентах версия Windows запускалась в безопасном режиме после перезагрузки, чтобы программы безопасности не могли обнаружить себя.

Для работы в безопасном режиме AvosLocker добавляет запись в раздел реестра RunOnce. Дальнейшее расследование выявило несколько способов запуска AvosLocker через RunOnce:

- прямое выполнение программы-вымогателя,

- запуск сценария PowerShell, который загружает и запускает программу-вымогатель,

- Запустите сценарий PowerShell, который расшифрует и запустит программу-вымогатель из запутанного файла .

jpg.

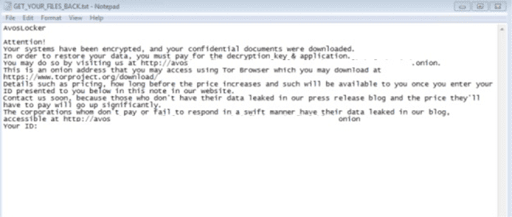

Образец записки о выкупе AvosLocker.

Рекомендации

Хотя AvosLocker еще не набрал обороты и еще не так заметен, как другие семейства программ-вымогателей, похоже, он идет по стопам более авторитетных игроков, применяя эффективную тактику REvil. Одного этого должно быть достаточно, чтобы внимательно следить за AvosLocker, чтобы быть в курсе последних тенденций и тактик, используемых сегодня операторами программ-вымогателей.Организации могут помочь защитить системы от таких угроз, создав систему безопасности, которая систематически распределяет ресурсы для создания надежной защиты.

Вот несколько эффективных методов, которые можно использовать: — аудит и инвентаризация:

- провести инвентаризацию активов и данных,

- идентифицировать авторизованные и неавторизованные устройства и программное обеспечение,

- аудит журналов событий и инцидентов;

- управлять конфигурациями оборудования и программного обеспечения;

- Предоставляйте административные привилегии только тогда, когда это действительно необходимо;

- контролировать сетевые порты, протоколы и сервисы;

- включить настройки безопасности на брандмауэрах и маршрутизаторах;

- создать список разрешенных программ на компьютерах пользователей и запретить выполнение всех остальных;

- регулярно проводить оценки уязвимостей,

- устанавливать патчи или применять виртуальные патчи для операционных систем и приложений,

- обновить программное обеспечение и приложения до последних версий;

- реализовать меры по защите данных, резервному копированию и восстановлению,

- включить многофакторную аутентификацию;

- использовать анализ «песочницы» для блокировки вредоносной электронной почты, развертывать новейшие решения безопасности на всех уровнях системы, включая электронную почту, конечные точки, Интернет и сеть,

- Следите за ранними признаками атаки, такими как появление в системе подозрительных инструментов;

- Используйте передовые технологии обнаружения, в том числе технологии на основе искусственного интеллекта и машинного обучения.

-

Троянец Travel.mail.ru

19 Oct, 24 -

Cms На Базе Codeigniter – Текущая Ситуация

19 Oct, 24 -

Первый Опыт Работы С Google Maps Api

19 Oct, 24