Анализ сетевой инфраструктуры играет большую роль в расследовании вредоносных кампаний.

Информация о том, какие IP-адреса соответствовали доменному имени в разные периоды времени, позволяет идентифицировать новые серверы злоумышленников.

Решение обратной задачи (ретроспектива доменов, разрешившихся по данному IP-адресу) дает новые домены, для которых процедуру поиска можно повторять, раскручивая цепочку все дальше и дальше.

Вся полученная информация помогает составить представление о географии узлов, выявить «любимых» хостеров и регистраторов, а также заметить характерные значения полей, которые злоумышленник указывает при регистрации другого домена.

Казалось бы, бесполезная метаинформация может пригодиться через несколько дней, недель или даже месяцев.

Ведь при анализе вредоносного ПО рано или поздно встает вопрос об атрибуции, принадлежности инструмента той или иной преступной группировке: и тут на помощь приходят все косвенные признаки, в том числе данные о сетевых показателях.

В этой статье мы рассмотрим наиболее характерные особенности сетевой инфраструктуры группировки TA505 и покажем пересечения с другой хакерской группировкой Buhtrap.

Регистраторы доменных имен

Всего мы проанализировали 372 домена группы и выявили 22 организации, предоставляющие услуги по приобретению доменных имен.Наибольший интерес для злоумышленников представляли следующие ресурсы:

- WhoisGuard, Inc. — 28 доменных имен,

- Eranet International Limited – 26 доменных имен.

Это ни в коем случае не первый раз использование услуг этой компании для анонимизации и затруднения расследований.

Распределение доменов группы TA505, зарегистрированных с помощью сервиса WhoisGuard, по семействам вредоносных программ группы

Кроме того, мы обнаружили использование других подобных сервисов — PROTECTSERVICE, LTD, Whois Privacy Protection Foundation, Domains by Proxy, LLC — хотя и в меньшей степени.

Компания Эранет Интернэшнл Лимитед является одним из крупнейших регистраторов Гонконга.

Стоит отметить, что при регистрации большинства доменов у этого провайдера злоумышленники использовали динамический DNS — в результате IP-адреса, к которым разрешалось доменное имя, очень часто менялись, что затрудняло поиск дальнейших следов.

Распространение доменов группы TA505, зарегистрированных с помощью сервиса Eranet International Limited, по семействам вредоносных программ группы

Владельцы регистрации доменных имен

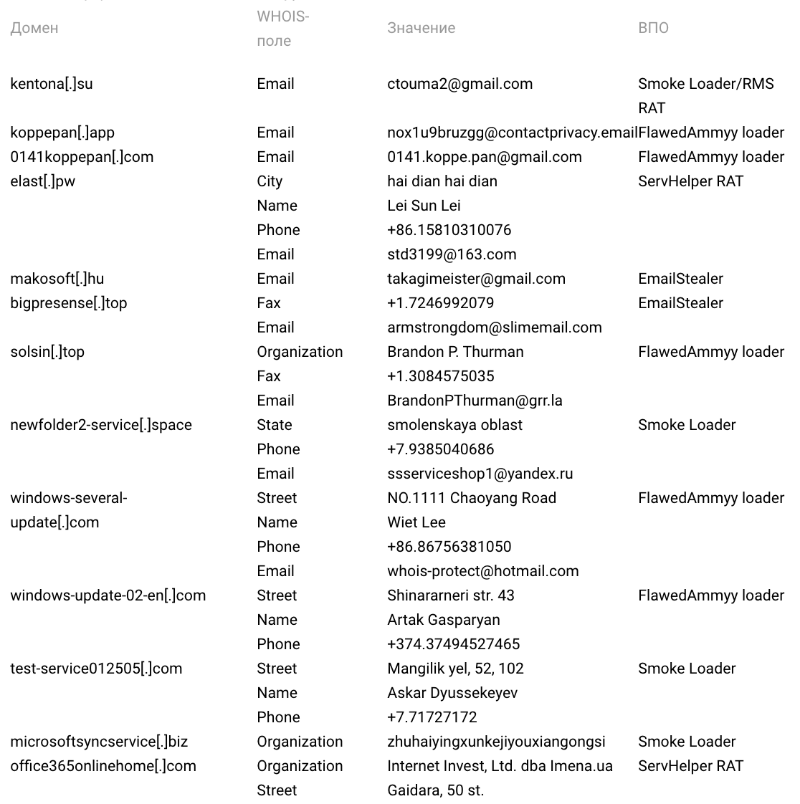

В ходе исследования информации WHOIS для доменных имен в некоторых случаях удавалось получить уникальные значения для некоторых полей.

Информация WHOIS для доменных имен группы TA505:

Конечно, не всем полям можно слепо доверять.

Однако значения некоторых из них могут дать интересную информацию.

Например, по электронной почте [email protected] Вы можете пойти в список другие домены, зарегистрированные с тем же значением.

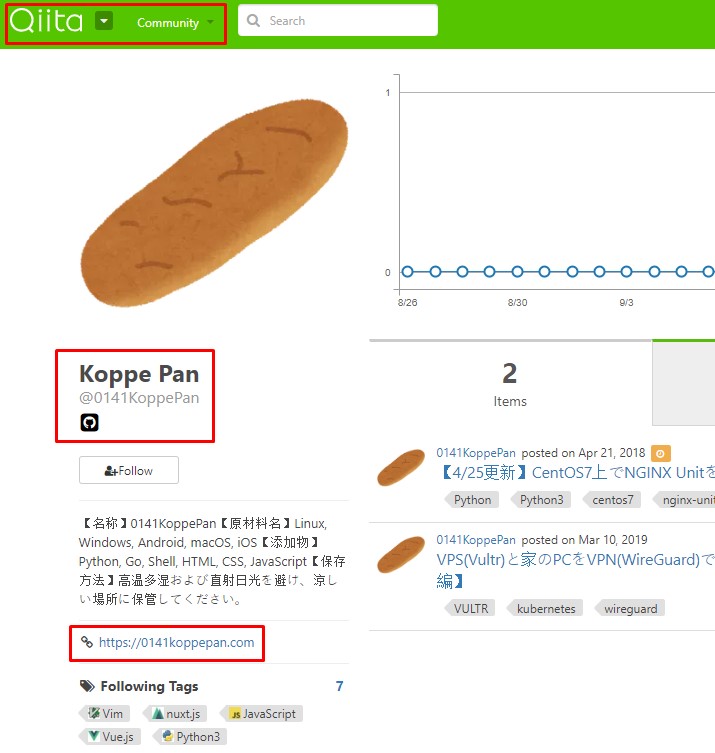

Другой почтовый ящик [email protected] ведет ко множеству различных ресурсов: аккаунт на Гитхаб , Пар , Японский хакерский форум Киита со ссылкой на вредоносный домен в профиле, YouTube канал , учетная запись Skype (действующий: 141.koppe.pan) и т. д.

Страница владельца регистрации подозрительного домена на хакерском форуме Qiita

Глубокий анализ данных WHOIS мы оставим за рамками этой статьи.

Отметим лишь, что злоумышленники часто прибегают к использованию взломанных легитимных ресурсов для развертывания вредоносного ПО первой стадии.

Ниже приведены примеры таких доменов:

- greenthumbsup[.

]jp

- Fakers.co[.

]jp

- нанепашмет[.

]com

- Нагоми-753[.

]jp

- илюй[.

]в

Автономные системы (АС)

Для полноты картины приведем топ автономных систем (АС), владеющих IP-адресами серверов управления.Разумеется, одна автономная система владеет множеством хостов: как легальных, так и нет, включая различные семейства вредоносных программ различного происхождения.

Приведенную ниже статистику следует воспринимать как репрезентативную для предпочтений злоумышленника.

В сочетании с другими фактами это может быть материалом для атрибуции.

Автономные системы, часто используемые группой TA505:

Пересечение с группой Бутрап

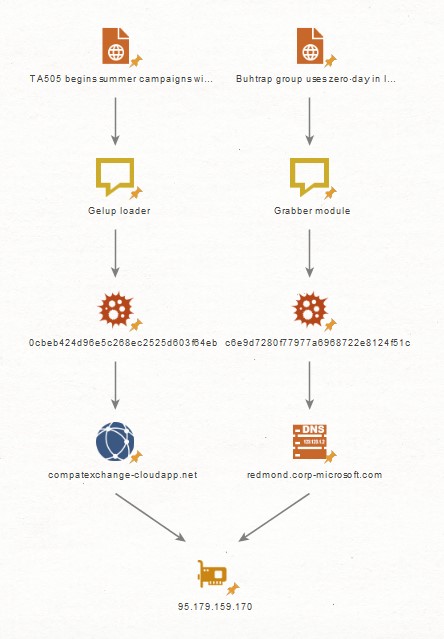

11 июля 2019 г.наши коллеги из ESET выпустили статья о недавней атаке группы Buhtrap с использованием уязвимости нулевого дня в компоненте Windows Win32k. Одним из описанных модулей был так называемый модуль-граббер для кражи паролей пользователей из почтовых клиентов, браузеров и т.п.

Через некоторое время мы нашли аналогичный описанному модуль (MD5: c6e9d7280f77977a6968722e8124f51c) с таким же управляющим сервером в теле (redmond.corp-microsoft[.

]com).

Сервер управления в модуле граббера Buhtrap

По данным ресурса PaSiveTotal , этот хост преобразуется в IP-адрес 95[.

]179.159.170 по состоянию на 6 июня 2019 г.

Чуть раньше, 2 июля 2019 года, наши коллеги из Proofpoint сообщил о новых инструментах группы ТА505, один из которых называется Андромут (также известный как Gelup) и является загрузчиком FlawedAmmyy RAT. Один из вариантов загрузчика (MD5: 0cbeb424d96e5c268ec2525d603f64eb), с которым мы столкнулись, использует домен compatexchange-cloudapp[.

]net в качестве управляющего сервера.

Сервер управления в Gelup от TA505 после расшифровки

К данные Ресурс PaSiveTotal, этот хост преобразуется в IP-адрес 95[.

]179.159.170 по состоянию на 8 июня 2019 г.

Оба домена зарегистрированы у одного и того же регистратора (Tucows Domains Inc.) с разницей в два дня и привязаны к одному и тому же IP-адресу.

Учитывая тот факт, что только в течение июня обе группы проводили регулярные атаки, можно сделать вывод, что Buhtrap и TA505 используют общий хост в качестве управляющего сервера.

Добавим, что домен compatexchange-cloudapp[.

]net использовался не только в загрузчике выше, но и в старых версиях компонентов Buhtrap.

Первое пересечение TA505 и Бутрапа в инфраструктуре

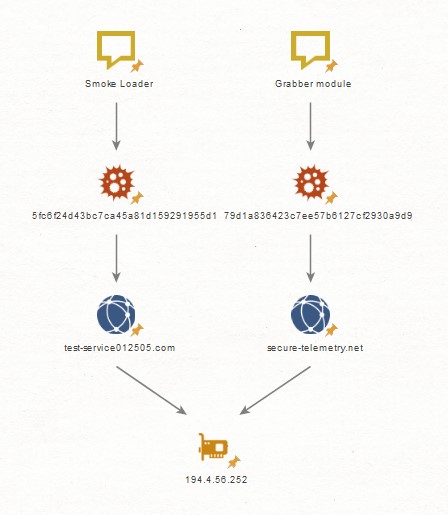

Некоторое время спустя мы столкнулись с еще одним подобным пересечением: на этот раз домены другого граббера от Buhtrap и Smoke Loader от TA505 встретились аналогичным образом: домен test-service012505[.

]com Smoke Loader (MD5: 5fc6f24d43bc7ca45a81d159291955d1) и домен безопасная телеметрия домена[.

]net Grabber (MD5: 79d1a836423c7ee57b6127cf2930a9d9) от 17 и 16 июля 2019 года соответственно разрешаются на IP-адрес 194[.

]4.56.252.

Второе пересечение улиц TA505 и Бутрап в инфраструктуре

выводы

Ознакомились с особенностями сетевой инфраструктуры группы ТА505. Мы рассмотрели характерные особенности регистраторов доменных имен и хостеров для серверов управления.Мы отметили некоторые интересные особенности указания клиентской информации при регистрации доменов; это могло бы послужить отправной точкой для более детальных исследований.

Мы рассмотрели инфраструктурные пересечения между группами TA505 и Buhtrap. Ситуацию с общими серверами можно объяснить по-разному: группы могут совместно использовать серверы по соглашению; группы могут иметь единый управляющий орган, координирующий их действия; обе группы могут арендовать серверы у третьих лиц (а они, в свою очередь, экономят на ресурсах).

Мы продолжим следить за деятельностью обеих группировок и будем искать новую информацию об их возможных связях и совместной деятельности.

Авторы : Алексей Вишняков и Максим Анфиногенов, Positive Technologies МОК ТА505 С2: 0141koppepan[.

]com bigpresense[.

]топ elast[.

]pw Fakers.co[.

]jp greenthumbsup[.

]jp илюй[.

]в кентона[.

]су коппепан[.

]приложение макософт[.

]ху microsoftsyncservice[.

]biz Нагоми-753[.

]jp нанепашмет[.

]com новая папка2-сервис[.

]пространство office365onlinehome[.

]com солсин[.

]топ test-service012505[.

]com windows-several-update[.

]com windows-update-02-en[.

]com c6e9d7280f77977a6968722e8124f51c — Модуль захвата Buhtrap redmond.corp-microsoft[.

]com – C&C граббера 0cbeb424d96e5c268ec2525d603f64eb — загрузчик Gelup от TA505 compatexchange-cloudapp[.

]net – Gelup C&C 95.179.159[.

]170 - общий хост TA505 и Buhtrap 79d1a836423c7ee57b6127cf2930a9d9 — Модуль захвата Buhtrap Secure-Telemetry[.

]net – C&C граббера 5fc6f24d43bc7ca45a81d159291955d1 — Загрузчик Smoke Loader от TA505 test-service012505[.

]com – Smoke Loader C&C 194[.

]4.56.252 — общий хост TA505 и Buhtrap

Предыдущие статьи серии:

- Операция ТА505: как мы анализировали новые инструменты от создателей трояна Dridex, шифровальщика Locky и ботнета Neutrino

- Операция TA505, часть вторая: изучение бэкдора ServHelper с помощью NetSupport RAT

-

Анализ Дампа Памяти Windows

19 Oct, 24 -

World Of Warcraft Русская Версия.

19 Oct, 24 -

Обзор Курсов Deep Learning

19 Oct, 24