Тихим субботним вечером мама мирно серфила на Youtube об уходе за цикламеном, и вдруг слева от видео появился баннер (скриншота, к сожалению, не будет, потому что баннер не удалось воспроизвести), призывающий обновить Skype .

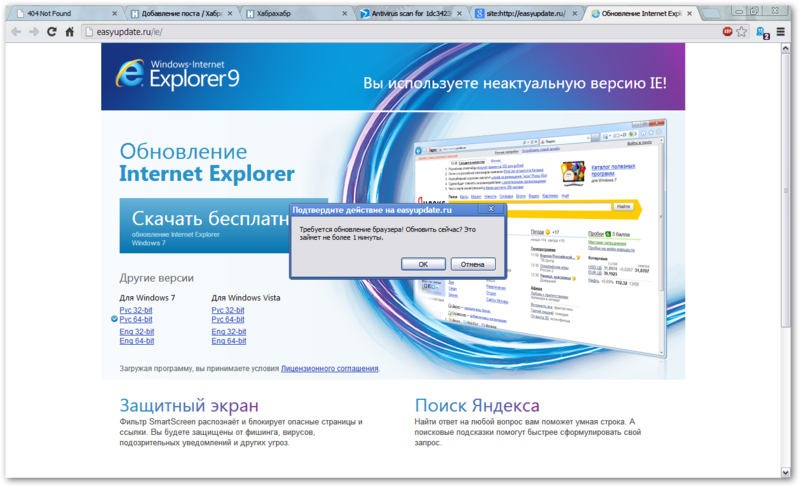

После нажатия на него произошел редирект на _http:// easyupdate.ru/skype/ , выглядя примерно так.

Моя мама не очень опытный пользователь и фразы типа «Ваша версия Скайпа устарела, ее поддержка закончится 04.03.2013, после чего вы больше не сможете общаться через Скайп» ее очень пугают, поэтому она нажала «Отменить» и позвонил мне.

Сначала я решил, что поговорим о банальном обновлении Skype и со вздохом подключился через Teamviewer, намереваясь просто нажать пару кнопок и отключиться.

К моему стыду, несмотря на весь мой многолетний опыт, мне удалось даже запустить скачанное с easyupdate.ru «обновление», однако увидев после запуска, что файл почему-то подписан издателем ООО «Мэйл.

Ру», и не скайп, я забанил его в последний момент исполнения и понял, что вечер будет интересным и долгим.

Похвалив маму за бдительность, я начал изучать новейшую схему наполнения ботнета.

Тайна цифровой подписи

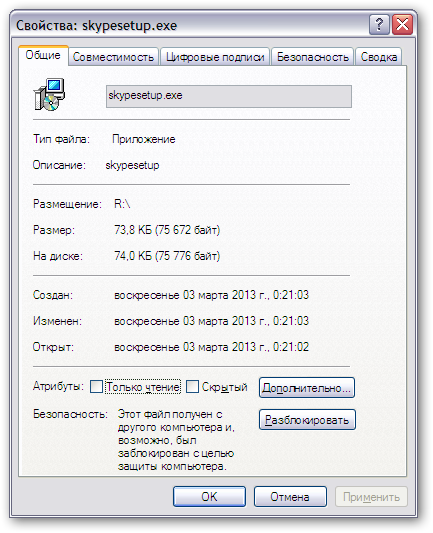

Итак, прежде всего, давайте посмотрим на свойства файла:

Странно, всего 74 КБ, как-то мало даже для веб-установщика.

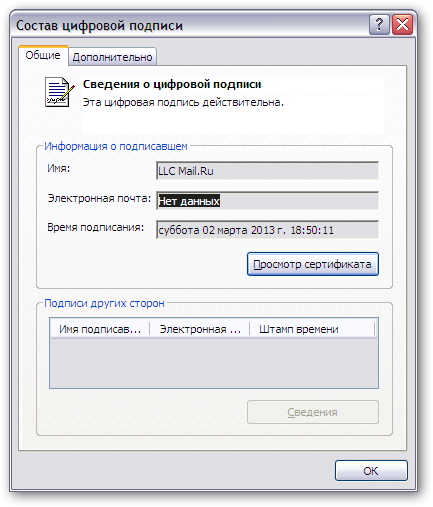

Давайте посмотрим на ЭЦП, что это за «ООО Mail.Ru», может быть, кто-то опять протащил через Thawte похожее название юрлица?

Странно, сертификат ЭЦП очень похож на настоящий от Mail.Ru:

Срок действия у них одинаковый, с 09.12.2011 по 07.02.2014, однако ЭЦП Агента Mail.ru содержит подписи других сторон: Symantec Time Stamping Services Signer. Все exe-файлы подписываются на лету перед отправкой в браузер для скачивания, об этом свидетельствует динамически изменяющееся время подписи файла.

Итого у нас есть три варианта: 1. Это настоящая цифровая подпись Mail.ru, закрытый ключ которой каким-то образом был украден и теперь используется для подписи вредоносного ПО.

2. Это настоящая цифровая подпись Mail.ru, которую сам Mail.ru почему-то использует для подписи вредоносного ПО.

3. Это поддельная цифровая подпись Mail.ru, которую каким-то образом удалось скомпрометировать (что маловероятно, ведь RSA 2048 бит)

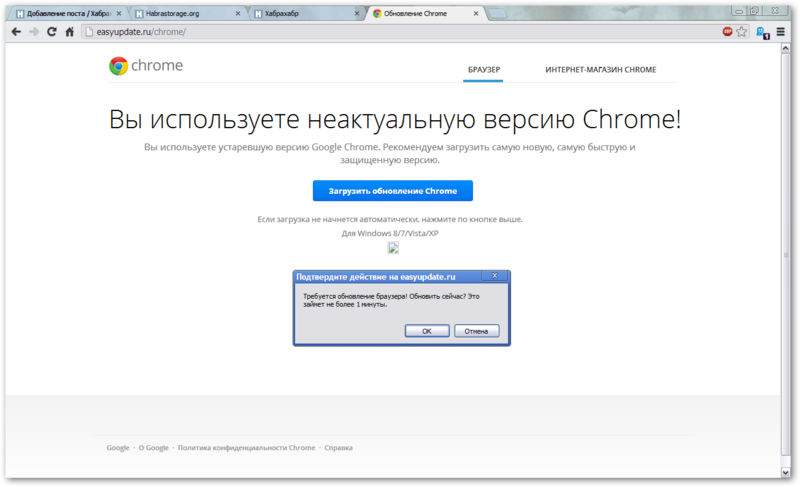

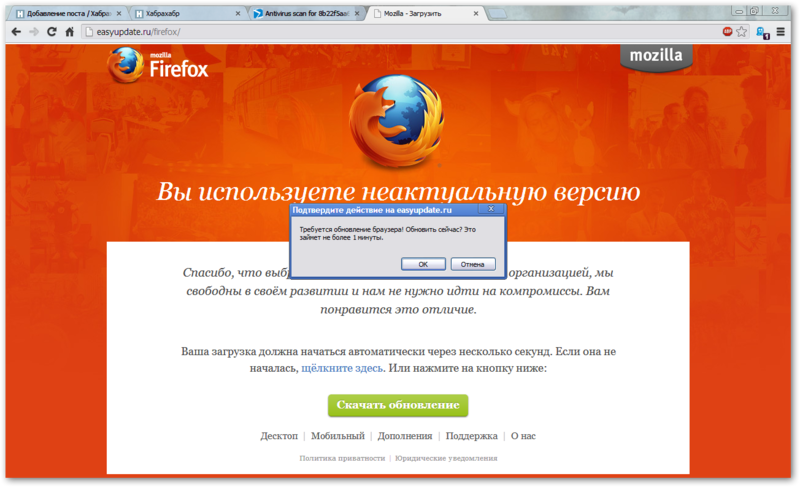

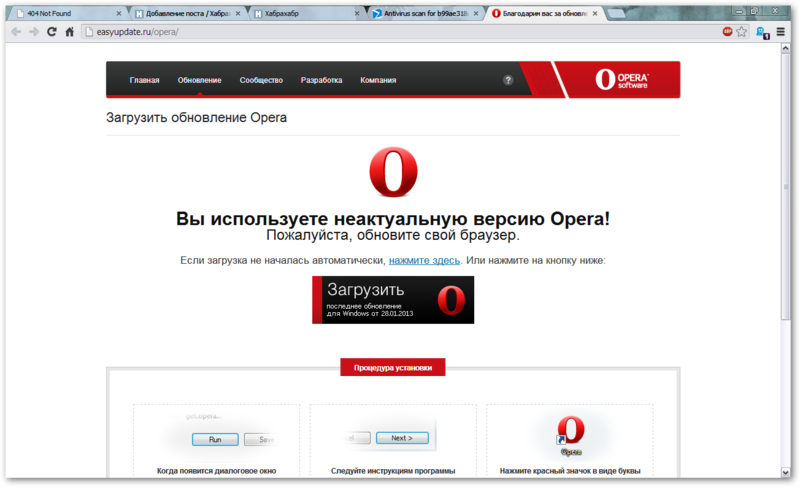

Погуглив easyupdate.ru и не найдя в результатах ничего полезного, я просмотрел все ссылки по запросу site:easyupdate.ru и обнаружил, что помимо Skype лендинги доступны для всех популярных браузеров:

Они очень похожи на симпатичное всплывающее окно подтверждения Javascript, которое начинает загрузку exe-файла, даже не удосуживаясь проверить, какую кнопку нажал пользователь: «ОК» или «Отмена».

Вирустотал

Таким образом мы получили 5 образцов (ссылки ведут на результаты сканирования файлов Virustotal): chromesetup.exe , Firefox-setup.exe , ie-setup-full.exe , Opera_int_setup.exe И skypesetup.exe Opera_int_setup.exe и ie-setup-full.exe до меня еще не сканировались, то есть распространение инфекции началось совсем недавно, но на остальные файлы отреагировало 8-9 антивирусов из 46. По какой-то причине Касперский был единственным, кто классифицировал exe как «не вирус»: «not-a-virus:HEUR:Downloader.Win32.LMN.a».Возможно, на это решение положительно повлияла цифровая подпись, но оно лучше, чем решение встроенного в Windows антивируса Microsoft, который вообще не увидел никакой угрозы в образцах.

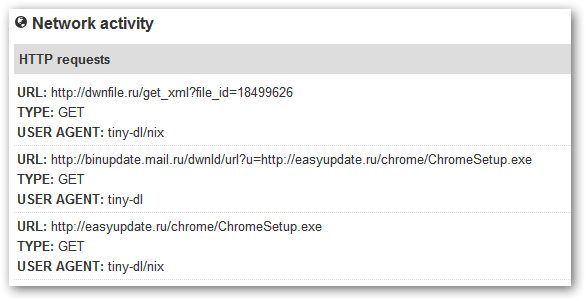

Для chromesetup.exe доступна информация о поведении, видимо, предоставленная одной из антивирусных компаний, в частности о сетевой активности:

Итак, у нас есть два странных домена и ссылка на поддомен Mail.ru, давайте рассмотрим их подробнее: easyupdate.ru зарегистрирован 30 января 2013 года со скрытой информацией о владельце (Частном лице), данная услуга доступна и бесплатна у большинства российских регистраторов доменов.

В корне сайта нас встречает 404:

404 Не Найдено Запрошенный ресурс не найден на этом сервере! Работает на веб-сервере LiteSpeed LiteSpeed Technologies не несет ответственности за администрирование и содержание этого веб-сайта!Вторая ссылка, по-видимому, использовала такую уязвимость, как URL-перенаправление на одном из поддоменов Mail.ru, однако, судя по всему, уязвимость уже устранена.

Возможно, злоумышленники решили, что такая ссылка будет легче проходить через межсетевой экран.

Домен dwnfile.ru зарегистрирована 1 февраля 2013 года, информация о владельце скрыта.

В тексте лендингов также присутствуют ссылки на следующие домены: uprgadotesbest.com - зарегистрирован 26 декабря 2012 года через PrivacyProtect.org и на данный момент имеет статус «Заблокировано» uploadeasy.ru - домен вообще не зарегистрирован, видимо забыли в суете выкатывания его в производство, киберсквоттеры, заходите! Все домены зарегистрированы через Reg.ru. Кроме того, троянец отключает использование прокси в реестре, что явно повлияет на работу IE и Chrome; Firefox и Opera имеют свои собственные настройки прокси.

Партнер

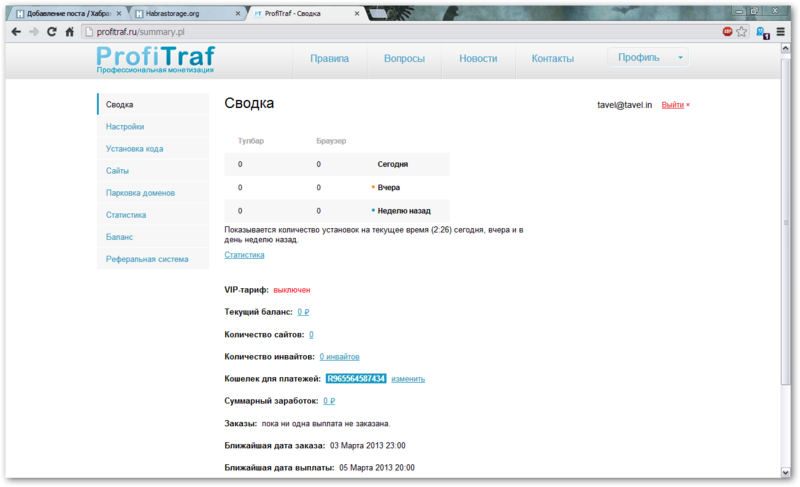

Далее ссылка _http:// dwnfile.ru/get_xmlЭfile_id=18499626 возвращает нам XML со следующим содержимым:Посмотрев этот простой контент, становится очевидно, что мы имеем дело с очередной партнерской программой для так называемых «установок», параметр guid — это уникальный идентификатор бота в будущем ботнете, а партнер в данном контексте — партнер, лицо, зарегистрировавшееся в партнерской программе, получившее в своем аккаунте ссылки на файлы для распространения и распространяющее эти файлы в меру их порочности, получая при этом определенный процент дохода владельцев партнерской программы и ботнета от ничего не подозревающих пользователи.<Эxml version="1.0" encoding="utf-8"?> <file> <dltype>simple</dltype> <name><![CDATA[chromesetup.exe]]></name> <url><![CDATA[ http://easyupdate.ru/chrome/ChromeSetup.exe ]]></url> <partner_new_url><![CDATA[ http://dwnfile.ru/software_installЭguid=$__GUID&sig=$__SIG&file_id=18499626 ]]></partner_new_url> <partner_online_url><![CDATA[ http://dwnfile.ru/online_activityЭguid=$__GUID&sig=$__SIG&sid=1469&pid=775 ]]></partner_online_url> <referer>profitraf1</referer> <internet></internet> <referer_inet>profitraf4</referer_inet> <internet_silent></internet_silent> <file_size><![CDATA[0]]></file_size> <partner_new_url_inet><![CDATA[ http://dwnfile.ru/software_installЭguid=$__GUID&sig=$__SIG&ovr=$__OVR&file_id=18499626&browser=1 ]]></partner_new_url_inet> <mpcln><![CDATA[9516]]></mpcln> </file>

Погуглив идентификаторprofitraf1, заходим в саму партнерскую программу: Profitraf.ru

Регистрация осуществляется только по приглашению, но появилось первое приглашение, которое я нашел в Google, и я вошел:

Нас встречает приятный дизайн, статистика, баланс и даже реферальная система, все очень канонично.

В разделе «Установка кода» написано:

Для работы с партнерской программой вам необходимо изменить ссылки на любой загружаемый контент (mp3, документ, видео – абсолютно любой файл), расположенный на вашем сайте.Итак, вы можете подключить свой сайт, поменять там ссылки на указанные и получать прибыль.Ссылки изменены таким образом, что вместо вашего домена они указывают на специальный загрузчик, расположенный на домене profidownload.ru. В этой ссылке оригинальная ссылка (которая ранее была на сайте) написана особым образом.

При нажатии пользователем сначала загружается и запускается загрузчик, который загружает исходный файл на компьютер пользователя.

Одновременно с загрузкой устанавливаются панель инструментов и браузер.

Для пользователя это происходит практически незаметно.

А вот еще одна цитата, на этот раз из огромной, 215-страничной темы этой партнерской программы на крупнейший форум вебмастеров в рунете :

Мы предлагаем абсолютно прозрачную, «белую» схему заработка – без СМС-подписок, платных архивов и прочих «серых» схем.И тогда мне наконец стало понятно, откуда взялась цифровая подпись Mail.ru на вредоносном ПО, попавшем на компьютер моей матери.Мы распространяем браузер и тулбар (дополнение для браузеров) крупнейшей компании Рунета — Mail.Ru. Каждый сайт проходит строгую модерацию и только после проверки нашими специалистами допускается к участию в программе.

Нет сомнений, что это вредоносная программа; достаточно изучить результаты тестирования образцов антивирусными компаниями.

И эта зараза может принять весьма массовый характер, если учесть выбранные методы маскировки под обновления наиболее популярных программ для Windows.

Неутешительные результаты

Хочу отметить, что лично я был очень расстроен, обнаружив в конце своего домашнего расследования саму корпорацию Mail.ru, так как изначально этот вариант казался мне самым невероятным.Конечно, даже если эта история станет достоянием общественности, официально вина будет переложена на «недобросовестного» партнера, но, на мой взгляд, компания, которая предоставляет свою цифровую подпись каждому встречному для несанкционированной загрузки троянского ПО на компьютеры ничего не подозревающие пользователи достойны звания «ботмастер года».

Где отечественные вирусописатели без сертификатов? Они никогда не создадут такой огромный ботнет, как у Mail.ru. И кто знает, как вышеупомянутая корпорация решит монетизировать своих незадачливых пользователей, когда дела у нее станут еще хуже, чем сейчас.

Обновление от 12 марта Сегодня ни один домен злоумышленника не может быть решен.

Это может быть связано с тем, что данная тема даже в песочнице была проиндексирована Google и стала появляться в результатах поиска по запросу «easyupdate.ru».

Спасибо Майрон для приглашения.

Теги: #Троян #цифровая подпись #mail.ru #ботнет года #информационная безопасность

-

Академия

19 Oct, 24 -

Как Я Пришел В Ux

19 Oct, 24 -

На Пути К Идеальной Клавиатуре

19 Oct, 24 -

Долой Склероз!

19 Oct, 24 -

Нло-Захват

19 Oct, 24