«Лаборатория Касперского» выпустила новый изучать атаки на IoT-устройства, где достаточно подробно описаны как методы сбора информации о таких атаках, так и результаты.

Статистика собирается с так называемых «приманок» — устройств, которые с разной степенью надежности представляют для злоумышленников настоящий роутер, IP-камеру или что-то еще.

Основные цифры исследования приведены в этот новости: в среднем каждый Honeypot производил 20 тысяч атак каждые 15 минут. Всего в первом полугодии 2019 года было зафиксировано 105 миллионов атак с использованием только протокола Telnet, однако вредоносная активность исходила лишь с 276 тысяч IP-адресов.

Чаще всего атаки инициировались с хостов, расположенных в Китае, Бразилии, а также Египте и России.

Количество уникальных IP-адресов уменьшилось по сравнению с прошлым годом, а интенсивность атак возросла: некоторые зараженные устройства настроены на постоянную отправку запросов в попытке расширить зомби-сеть IoT. В исследовании под атаками понимаются как сложные попытки взлома с использованием эксплойтов, так и примитивный перебор пароля.

Настройка приманок — это отдельное искусство, которое довольно подробно описано в этом отчете.

География важна — даже распределение точек сбора информации по всему миру.

Целесообразно использовать IP-адреса, принадлежащие провайдерам последней мили, а не хостерам, и регулярно их менять.

Скорее всего, инициаторы IoT-атак следят за приманками и, возможно, даже обмениваются базами данных IP-адресов, поэтому со временем вы можете перестать получать объективную картину атак.

В статье кратко описаны три типа приманок: самые простые фиксируют факт атаки (по какому протоколу входили, как именно, что пытались сделать), более функциональные более детально отслеживают действия злоумышленников после атаки.

взломать.

В качестве последнего упоминаются два проекта с открытым исходным кодом, облегчающие их реализацию: Каури И Дионея .

Наконец, самые сложные, трудно автоматизируемые ловушки неотличимы от реальной системы с точки зрения злоумышленника.

«Лаборатория Касперского» также использует многопортовый приманку, которая отслеживает подключения и попытки взлома на всех портах TCP и UDP. В среднем ежедневно «стукивается» до 6000 сессий по нестандартным адресам помимо традиционных Web, Telnet и SSH. Результаты анализа запросов к такой ловушке показаны на графике выше.

Подавляющее большинство соединений использует протокол TCP.

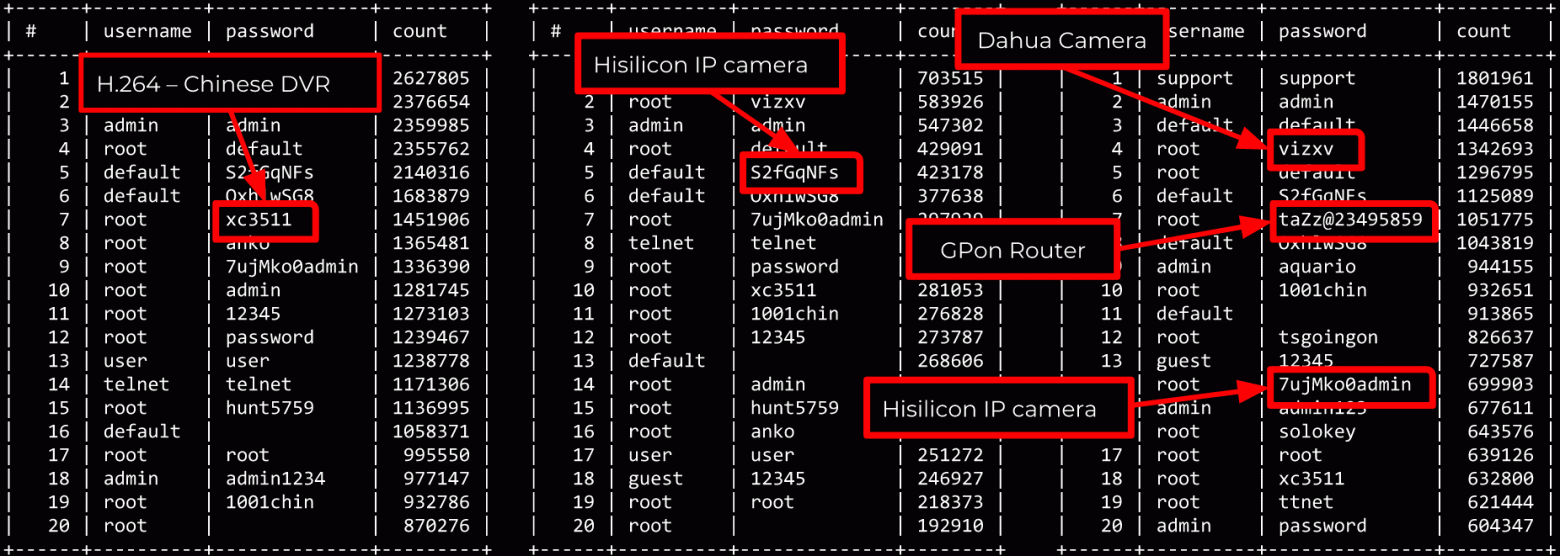

Интерес представляет статистика часто используемых пар логин-пароль.

Наиболее популярные комбинации — поддержка/поддержка, администратор/администратор и по умолчанию/по умолчанию.

На четвертом месте по частоте использования стоит пароль для IP-камер root/vizxv. В 2019 году участились попытки взлома GPON-маршрутизаторов, к тому же имеющих жестко запрограммированный пароль.

Поскольку автономные устройства используют широкий спектр архитектур, довольно часто злоумышленники пытаются последовательно загрузить и выполнить вредоносные бинарники, скомпилированные для разных систем.

Среди вредоносного ПО эксплойты семейства Mirai продолжают занимать лидирующие позиции.

Главный вывод исследователей: для эффективной защиты большого парка устройств (например, у интернет-провайдера или крупной организации) необходимо собирать и обрабатывать данные от ловушек практически в реальном времени.

Основная задача приманок — обнаружить начало атаки нового типа, использующей известную уязвимость или уязвимость нулевого дня в устройствах.

Это может быть ошибка в веб-интерфейсе маршрутизатора, пароль по умолчанию в IP-камере или даже более сложные уязвимости в автономном устройстве.

Если ваше устройство по каким-то причинам доступно извне и имеет какую-то уязвимость, рано или поздно до него доберутся: все, что имеет белый IP, проверяется постоянно, десятки тысяч раз в день.

Что еще произошло:

- Дешевая защитная пленка.

обманывает Ультразвуковой сканер отпечатков пальцев установлен в телефоне Samsung Galaxy S10. Отпечаток пальца сохраняется на пленке и датчик распознает его, не требуя присутствия владельца.

- В Германии офис информационной безопасности признанный Браузер Firefox является самым безопасным.

Были оценены чувствительные к безопасности функции, такие как поддержка политик TLS и HSTS, изоляция веб-страниц, аутентификация обновлений и тому подобное.

Например, в Chrome меньше возможностей для блокировки телеметрии.

Обнаружил эту ошибку в понедельник.

Переполнение драйвера Linux rtlwifi на P2P (Wifi-Direct) при анализе кадров уведомления об отсутствии.

Ошибка существует уже как минимум 4 года.

https://t.co/rigXOEId29 pic.x.com/vlVwHbUNmf — Нико Вайсман (@nicowaisman) 17 октября 2019 г.

- Серьезная ошибка найденный в драйвере rtlwifi для беспроводных модулей на базе чипсета Realtek. Драйвер встроен в ядро Linux, и уязвимость может вызвать отказ в обслуживании (и выполнение кода, но такой сценарий маловероятен).

Пластырь существует , но еще не был официально выпущен.

- Новости стеганографии: найденный настоящая вредоносная программа, скрывающая код в аудиофайлах WAV.

- После эксплойта checkm8 для устройств Apple iOS: исследователи найденный сайт, обещающий посетителям джейлбрейк с возможностью установки неофициального программного обеспечения.

По сути, все заканчивается установкой приложения из App Store – симулятора игрового автомата.

Могло быть и хуже: если бездумно следовать инструкциям на мошеннических сайтах, то можно стандартными средствами передать управление своим iPhone злоумышленникам с последующим вымогательством.

-

Долгожданная Тушь Dior

19 Oct, 24 -

Подводные Камни Издателя Пакетов Wsus

19 Oct, 24 -

Создание Компании. Продажи. Часть 1

19 Oct, 24 -

Радио В Стиле C S2E2

19 Oct, 24