Сегодня утром, после чашки горячего шоколадного кофе, мне в голову пришла идея сменить привычный браузер Chrome на Firefox. Причиной этому был, вероятно, не кофе, а аномальная медлительность моего браузера в последнее время.

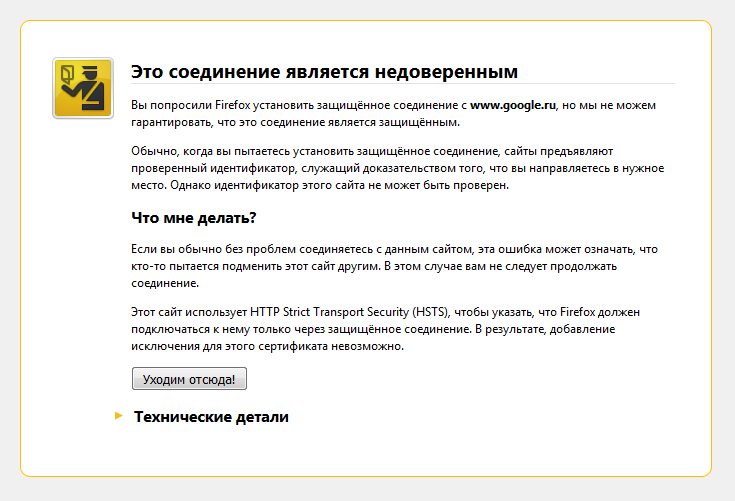

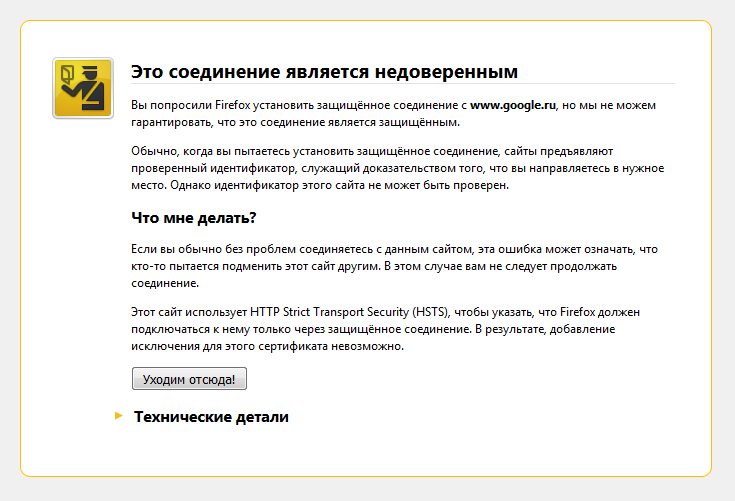

После первого запуска предательски ввожу в адресную строку «google.ru» и вижу следующую ошибку:

Браузер даже не дает вам права игнорировать ошибку.

По привычке первое, на что упал мой взгляд, — это дата и время.

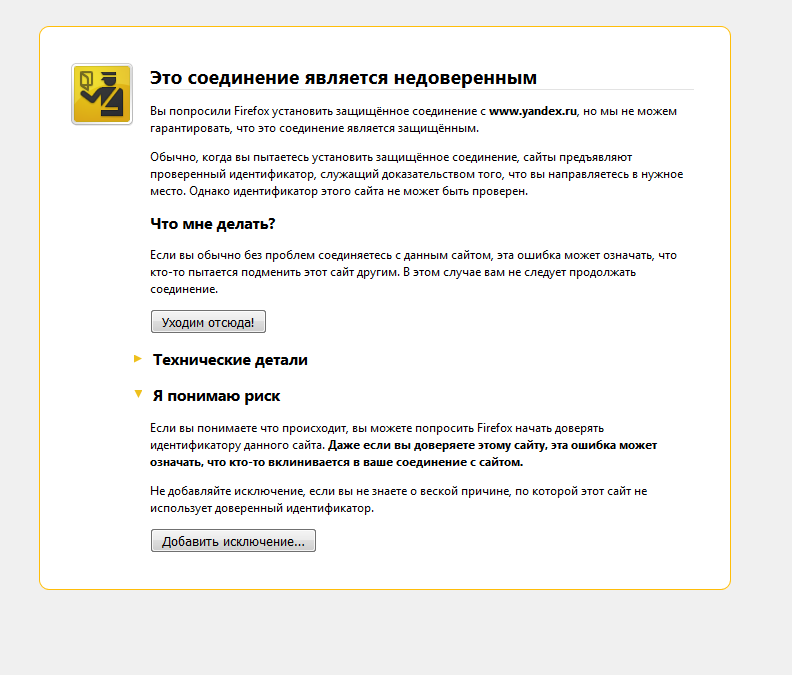

Убедившись, что настройки времени на компьютере выставлены правильно, я переключился на другой ресурс «яндекс.

ру»:

Здесь дела обстояли немного лучше; Firefox уже предлагает добавить сертификат в доверенное хранилище.

Тут пришлось включить мозги, потому что.

Я активно пользуюсь сервисом Яндекс.

Деньги и любые утечки для меня значимы.

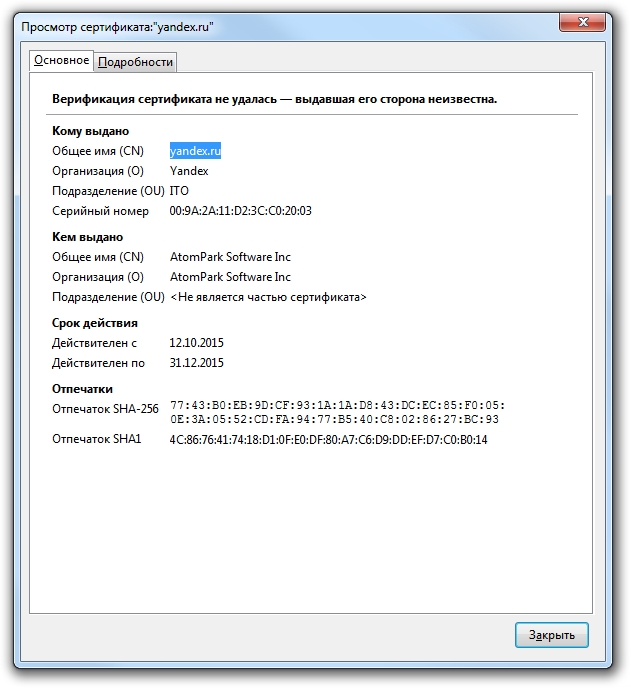

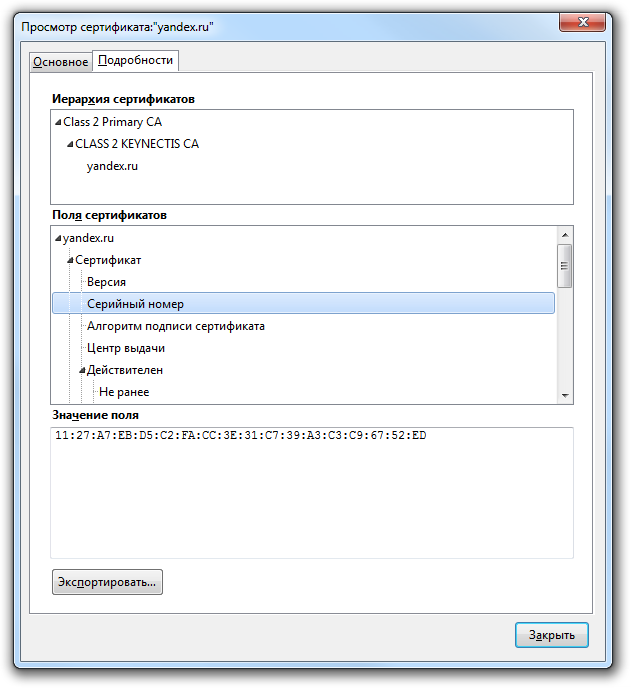

Первым делом я решил проверить, что именно не нравится браузеру в сертификате:

Сторона, выдавшая сертификат, не является доверенной.

И такая картина на всех ресурсах, использующих защищенное соединение HTTPS. Много теории: Чтобы использовать зашифрованный канал связи, ваш браузер использует протокол SSL (или TLS) (его использует HTTPS), который, в свою очередь, использует сертификат аутентификации.

Этот сертификат хранит информацию как для шифрования данных, так и для идентификации веб-сервера, к которому вы обращаетесь.

Помимо всей остальной информации, хранящейся в сертификате (тип шифрования, альтернативные имена и т.д.), нас интересует публичный ключ, решающий задачу №1 - шифрование в открытых сетях и информация об органе, выдавшем этот сертификат. , который решает проблему №2 — доверие к открытому ключу.

Опишу это на примерах.

Сценарий 1: 1. Сервис Яндекса хочет организовать безопасный канал связи со своими пользователями и генерирует для этого пару ключей (открытый и закрытый).

2. Я как клиент сервиса Яндекс получаю от него публичный ключ и шифрую им все свои данные.

При этом я уверен, что прочитать данные сможет только владелец закрытого ключа; в нашем случае владельцем является сервис Яндекс.

Таким образом, сервис Яндекса решает проблему шифрования в открытых сетях.

А если между вами и сервисом Яндекса встанет какой-нибудь троянский вирус (например, в качестве сквозного прокси-сервера)…??? Сценарий 2: 1. Троянец получает публичный ключ от сервиса Яндекс.

2. Троянец генерирует пару своих ключей и передает вам открытую часть от имени сервиса Яндекс.

3. Все сообщения, адресованные от вас сервису Яндекса, перехватываются и расшифровываются трояном, а троянец, в свою очередь, шифрует эти данные ключом от Яндекса и передает ему.

Здесь возникает проблема №2, а именно: проблема доверия к открытому ключу .

Эту проблему решает третья сторона, которой доверяет и сервис Яндекса, и клиент. В данном случае запись указывала на AtomPark Software Inc, которая выдала сервису Яндекса такой же сертификат подлинности.

Давайте вернемся к моему сертификату и убедимся, что мы доверяем третьей стороне.

В поле Common Name (CN) группы «Выдано» есть запись «AtomPark Software Inc».

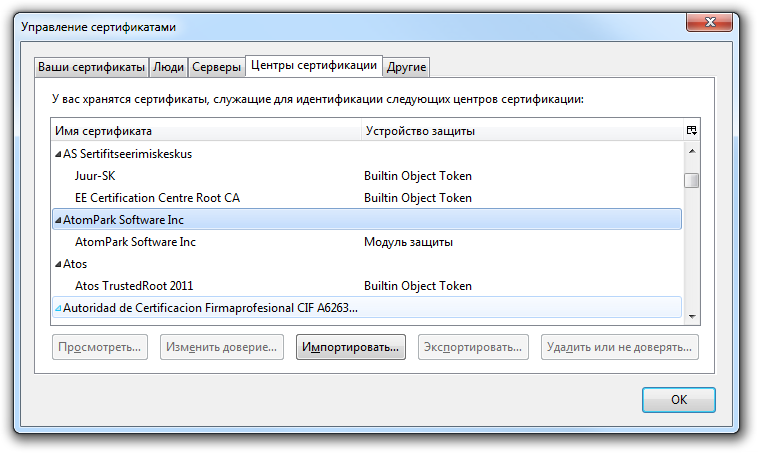

Первым признаком доверия к этому центру сертификации является наличие его корневого сертификата в хранилище центра сертификации.

В Mozille этот список можно открыть так: Настройки-> Дополнительно-> Сертификаты-> Просмотр сертификатов-> Центры сертификации.

Я нашел сертификат по названию:

На первый взгляд все в порядке.

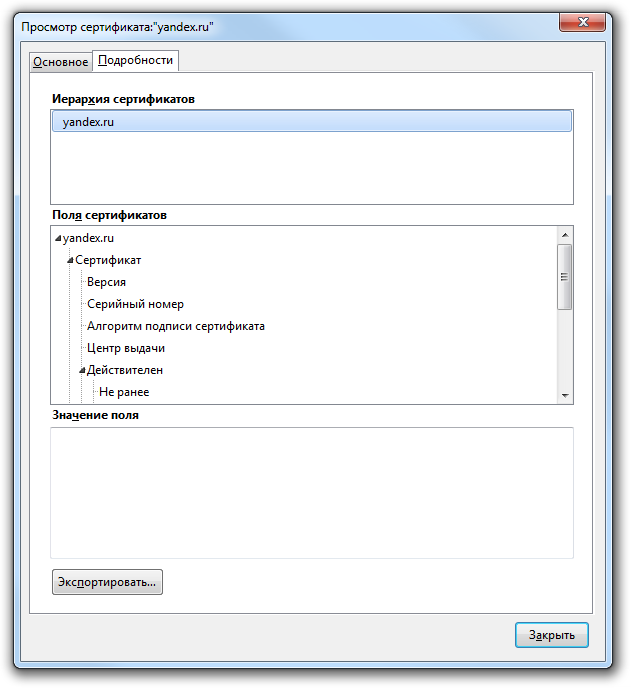

Я решил проверить отпечатки сертификатов SHA1. Я зашёл в иерархию и увидел следующее:

В иерархии сертификатов корневым сертификатом является сам сертификат (самозаверяющий).

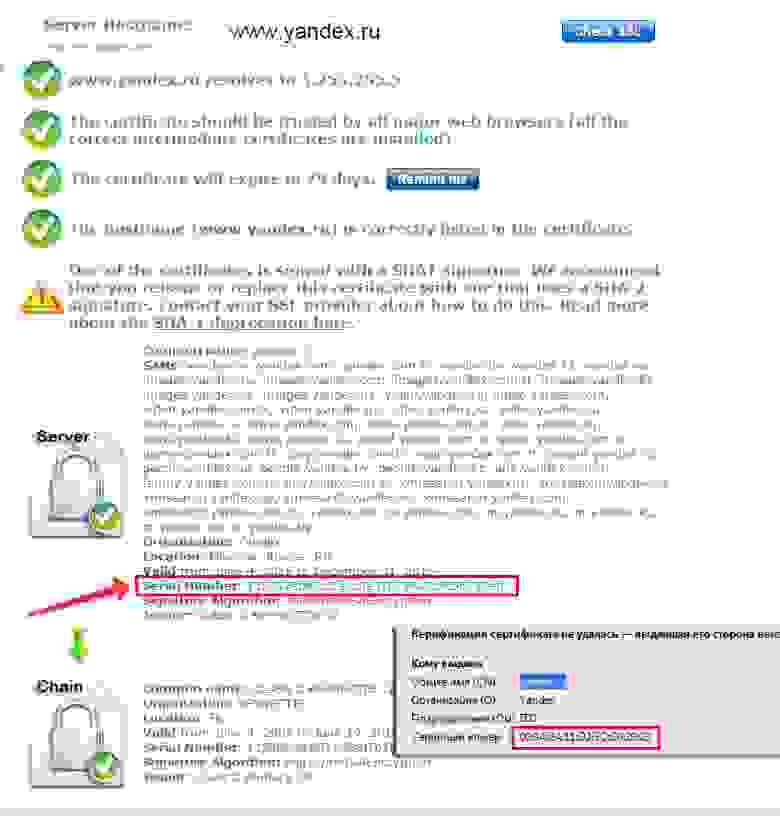

Чтобы окончательно убедиться, что это недействительный сертификат, я выполнил онлайн-проверку текущего сертификата из браузера Chrome. sslshopper.com и проверил серийные номера:

Теперь нужно было найти этого трояна.

В настройках прокси всё было понятно, но антивирус не дал никаких результатов.

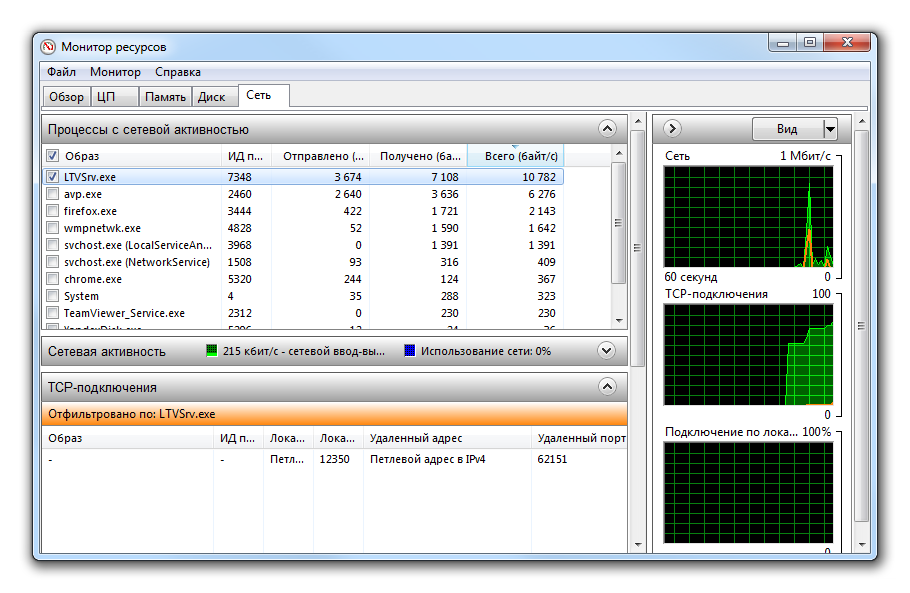

Я занялся мониторингом сети и заметил одно приложение, которое было активно всякий раз, когда я обращался к веб-сервисам:

Самая первая ссылка в Интернете раскрыла все карты.

Оказалось, что недавно наше руководство внесло некоторые изменения в политику защиты конфиденциальной информации.

Было принято решение установить для всего персонала программу StaffCop, которая контролирует деятельность сотрудников.

После отключения этой службы решились проблемы не только с сертификатами, но и с моим основным браузером Chrome. Несмотря на длинное описание, проблема на самом деле решилась очень быстро, и я надеюсь, что последовательность моих действий кому-нибудь поможет.

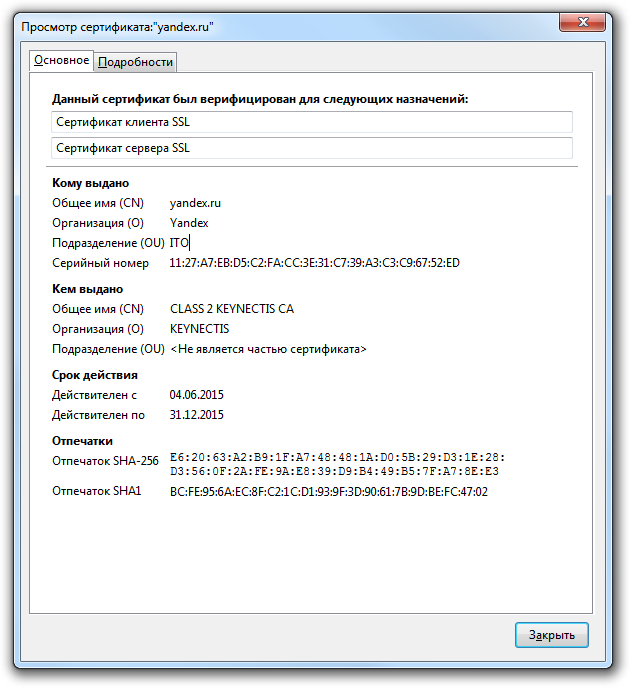

И наконец, как должны выглядеть «правильные» сертификаты:

Теги: #сетевая безопасность #сертификаты #Mozilla #ИТ-компании #ИТ-компании

-

Еженедельный Геймдев: #62 — 20 Марта 2022 Г.

19 Oct, 24 -

Мой Подход К Дизайну Сайтов

19 Oct, 24 -

Gnome 2.24.1 Выпущен!

19 Oct, 24 -

Микрорезюме – Кто Они?

19 Oct, 24