Итак, продолжу статью о мониторинге безопасности облачных провайдеров.

В первая часть Я рассказал об опыте Cisco в работе с внешними облачными сервисами, а также о наблюдениях Cisco, с которыми мы столкнулись при построении или аудите SOC наших клиентов.

Взяв в качестве примера в первой части три самых популярных решения от Amazon, Microsoft и Google, которые являются платформами IaaS/PaaS, сегодня пришло время поговорить о мониторинге платформ SaaS — Dropbox, Salesforce.com, Slack и Apple Business Manager, а также а также о том, какие SIEM сегодня лучше всего подходят для мониторинга облачных платформ.

Пример: Мониторинг информационной безопасности в SaaS на базе Dropbox

Если на базе AWS, Azure или GCP вы можете создать практически полный аналог вашей корпоративной инфраструктуры, только в облаке, то есть есть облачные сервисы, выполняющие одну конкретную задачу, например, файловое хранилище, как это делает Dropbox. Этот сервис давно вышел за рамки обычного пользовательского хранилища, предоставив своим корпоративным пользователям целый набор механизмов безопасности:- идентификация и аутентификация пользователей

- контроль доступа к файлам

- удаленное удаление данных

- доверенное управление устройствами

- интеграция с внешними решениями информационной безопасности (DLP, SSO, DRM, eDiscovery, SIEM и т. д.)

- регистрация событий безопасности.

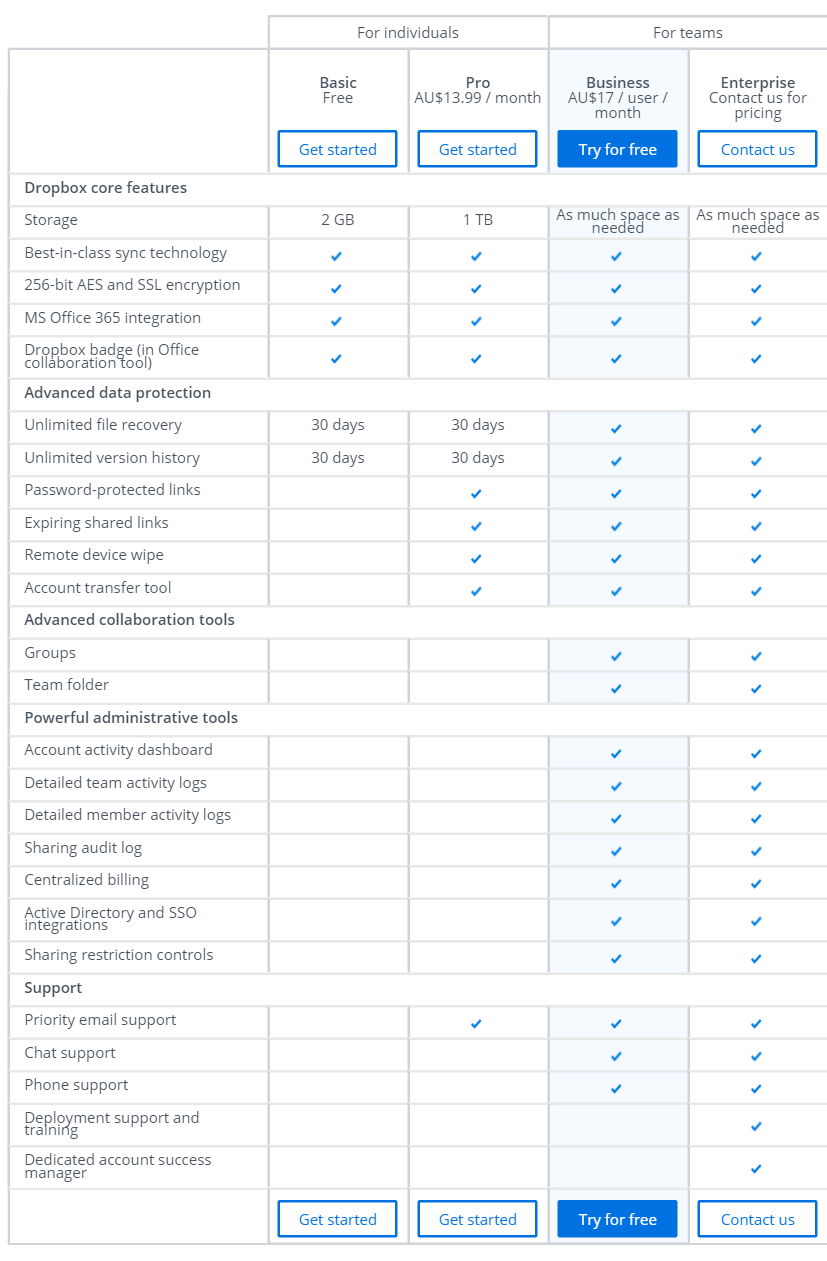

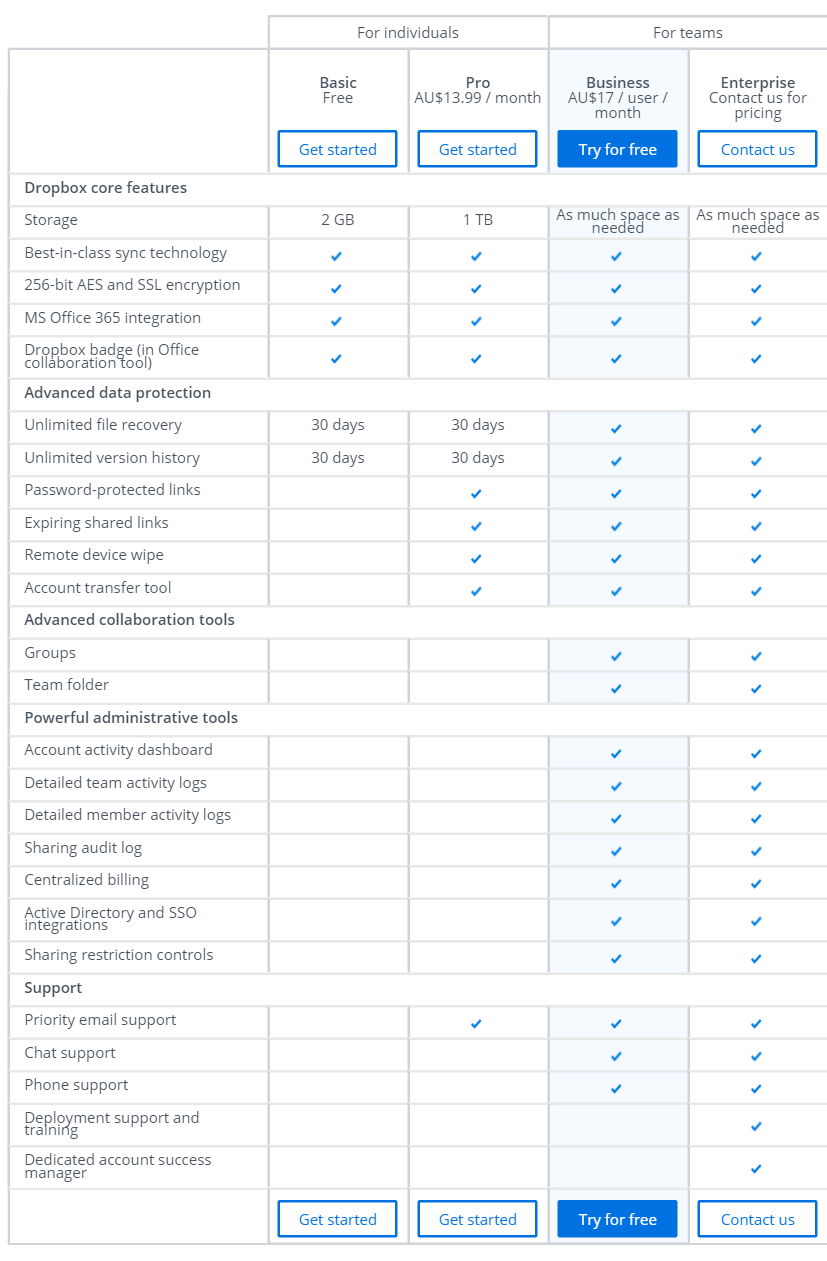

В журналах Dropbox Business (ни в Basic, ни в Pro нет этой функции) регистрируются следующие типы событий безопасности:

- настройки защиты паролем

- успешные и неудачные попытки входа в файловое хранилище

- контроль привилегированного доступа и действий администратора

- действия с файлами (добавление, редактирование, удаление, перенос, скачивание и т.д.)

- подключение к файловому хранилищу сторонних приложений

- устройства, с которых осуществляется доступ к Dropbox

- добавление/удаление участников в группы доступа

- создание папок/файлов, доступных снаружи

Вы можете анализировать события безопасности в Dropbox либо через административную консоль Dropbox Business (но не ждите там больших разоблачений), либо с помощью внешнего решения для мониторинга, которое управляет API Dropbox Business. Доступ к журналам недоступен ни в одном тарифном плане Dropbox Business, но только начиная с расширенной лицензии (вспомните Office365, который также не имеет доступа к журналам, начиная с базовой бизнес-лицензии).

Как и в случае с AWS, стоит спросить, поддерживает ли ваш SIEM Dropbox? Например, в Splunk есть отдельный модуль для работы с Dropbox, который с помощью REST API позволяет отслеживать следующие события безопасности:

- авторизоваться

- активность по добавлению/удалению/запросам пользователей

- активность устройств, подключающихся к Dropbox

- деятельность по обмену файлами внутри и за пределами компании

- активность в приложении

- и так далее.

Пример мониторинга информационной безопасности в SaaS на базе Slack и Salesforce.com.

Мы понимаем, что сегодня существует огромное количество облачных платформ, которые бизнес может использовать для решения своих задач и за которыми мы хотели бы следить с точки зрения их безопасности.Мы не будем углубляться в каждую из этих платформ (да я и не ставил такой задачи, желая лишь обратить внимание на особенности задачи мониторинга информационной безопасности облачных платформ), но постараемся завершить обзор пример конкретных платформ с двумя более распространёнными в бизнесе решениями — Slack и Salesforce.com. Slack интегрируется с более чем 50 инструментами безопасности (от защиты контента и конфиденциальности до мониторинга сертификатов и контроля доступа), но с точки зрения мониторинга широкого спектра событий безопасности Slack не имеет достаточного количества готовых интеграций — на сайте это список ограничен малоизвестными Symantec CloudSOC, Cisco CloudLock (обсуждается ниже) и Chronicle. Пожалуй, это все.

Но имея сертификаты ISO 27001, SOC2/3, Fed-RAMP и ряд других, Slack не могла не реализовать расширенный функционал для мониторинга своей инфраструктуры, часть которого доступна клиентам.

В частности, используя API журналов аудита (доступен только для пользователей Slack Enterprise Grid и недоступен в планах Free, Standard и Plus), вы можете «извлекать» широкий спектр данных из вашей инфраструктуры Slack и загружать их в свои SIEM-системы.

к активности пользователей, но не к мониторингу контента (для этих задач необходимо использовать специализированные решения DLP или eDiscovery).

При этом в Slack нет механизма, аналогичного AWS GuardDuty — он доставляет события «как есть» и не говорит вам, плохие они или хорошие, только вы сами можете это определить, написав свои правила корреляции в своем SIEM или использование внешних решений, имеющих набор предопределенных шаблонов несанкционированной активности в Slack (как, например, в Cisco CloudLock).

Каждое событие в журнале Slack имеет 4 ключевых элемента — действие, сгенерировавший его пользователь (субъект), сущность, связанная с событием (рабочая область, приложение, пользователь, канал, файл) и местоположение (контекст).

, в пределах которого произошло это действие (отдельное рабочее пространство или вся организация).

Всего Slack записывает около 70 различных действий.

Например, так выглядит событие регистрации пользователя в Slack:

Теги: #информационная безопасность #cisco #cisco #облачные сервисы #мониторинг #soc #dropbox #облачное хранилище #siem #siem #SIEM #salesforce.com #cloudlock{ "entries":[

-

Дешевая Фотобумага Для Струйной Печати

19 Oct, 24 -

Как Разделить Pdf На Отдельные Файлы

19 Oct, 24 -

Разработка Лекарств Или Дизайн Лекарств

19 Oct, 24 -

Советы По Защите Диссертации. Часть 2

19 Oct, 24 -

Размышления О Микроблогах

19 Oct, 24