Приветствуем наших читателей на страницах блога iCover ! Как известно, объемы продаж ритейлеров в дни масштабных акций увеличиваются на порядки.

И именно в эти дни у хакеров появляется прекрасная возможность опробовать в самых «полевых» условиях перспективные виды кибероружия, созданные для активного перераспределения денежных потоков.

Группа вирусных аналитиков рассказала именно о таком вредоносном ПО — новом трояне ModPOS, а точнее его последней версии, мастерски адаптированной для ритейлеров США и Восточной Европы.

И об этом звере, дорогие читатели, стоит узнать о нем «заранее».

Как вы, наверное, уже догадались из названия трояна, предполагаемое назначение ModPOS — POS-терминалы, а точнее, терминалы крупных ритейлеров.

Это троянец со своей уникальной историей.

Долгое время ModPOS прятался от любых существующих антивирусов и был активен в основном в периоды распродаж.

Родословная

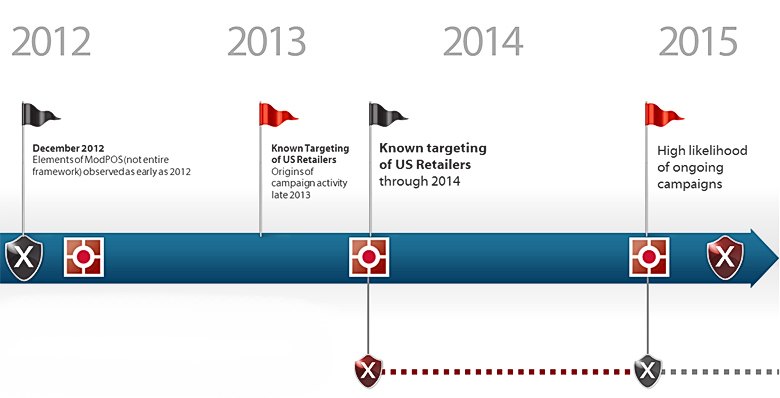

Первые случаи заражения ранним ModPOS, как показало исследование, имели место еще в 2012 году.А отдельные фрагменты вредоносного ПО привлекают внимание вирусных аналитиков с 2013 года.

При этом ModPOS умудрился затеряться на довольно долгое время.

время среди сотен тысяч и десятков миллионов образцов шпионского ПО, автоматически обрабатываемых антивирусными сетями.

При этом проблемы с идентификацией ModPOS в виртуальной машине осложнялись изощренными методами предотвращения отладки и обфускации кода.

Чтобы восстановить исходный код, детально изучить его и получить представление об общей структуре ModPOS и функциях отдельных его сегментов, вирусным аналитикам пришлось выполнить невероятное количество ручных операций.

марафон, продолжительность 4 года.

modpos — это история противостояния (иллюстрация: партнеры isight).

По словам старшего аналитика iSight Марии Нобоа: «Обычно реверс-инжиниринг вредоносного ПО занимает около двадцати минут. В случае с ModPOS нам потребовалось около трёх недель только для того, чтобы подтвердить его вредоносный характер.

Столько же времени мы потратили на восстановление его структуры и попытки понять механизмы его работы.

Это самая сложная угроза, с которой мы когда-либо сталкивались».

Авторы разработки МодПОС продемонстрировали исключительную компетентность.

Таким образом, как говорится в исследовании, всего лишь один фрагмент шелл-кода содержал более шестисот функций.

Созданный троянец, по мнению аналитиков группы, занимавшейся его расшифровкой, отличался высочайшей функциональностью и модульностью с особым упором на обфускацию кода, изощренное сокрытие следов работы, использование нестандартных методов сокрытия текущей активности.

и гарантированное восстановление в случае удаления отдельных его компонентов.

«Можно сказать, что это не отдельный троян, а масштабный фреймворк — сложная платформа, включающая в себя множество модулей и плагинов.

Вместе они позволяют злоумышленникам собрать исчерпывающую информацию о целевой компании, включая всю платежную информацию непосредственно из систем продаж и личные учетные данные менеджеров», — делится впечатлениями Нобоа.

ModPOS — качественно новое расширение в сегменте кражи данных с банковских карт, где основная часть мошеннических операций традиционно осуществлялась и продолжает осуществляться с использованием скиммеров (накладок на клавиатуру банкомата в тандеме с миниатюрной камерой) или шиммеров.

(ультратонкие скиммеры, встроенные непосредственно в кард-ридер).

Троянец ModPOS способен трансформироваться с учетом уникальных особенностей конкретной системы, которую он заражает. Это определяет ту особенность, что хеши его модулей никогда не бывают одинаковыми, как и автоматически сгенерированные подписи.

За как минимум три года ему удалось обойти не только возможности сканеров сигнатур, но и эвристических анализаторов, а заодно и инструментов поведенческого анализа, поскольку ModPOS работал на самом низком уровне.

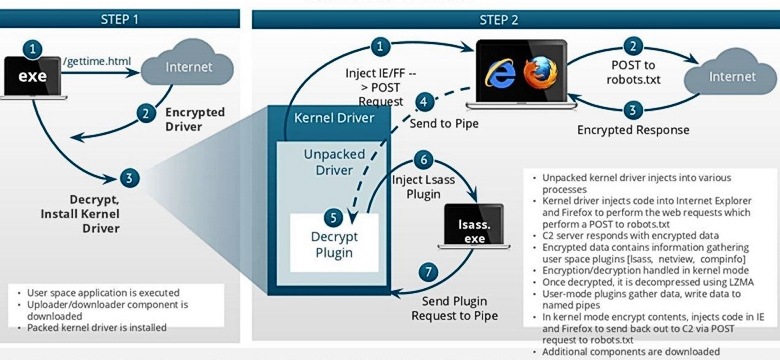

Алгоритм modpos (иллюстрация: партнеры isight).

Выступая в роли руткита уровня ядра, ModPOS реализует собственные драйверы, которые могут перехватывать функции системы и использовать шифрование для противодействия попыткам анализа кода и сокрытия его реальных действий.

Среди модулей ModPOS были обнаружены сниффер, кейлоггер и загрузчик новых компонентов.

Аналитики группы iSIGHT, изучавшие ModPOS, пришли к выводу, что использование международного стандарта транзакций с банковскими картами (EMV) в качестве средства защиты от трояна неэффективно.

ModPOS имеет возможность напрямую копировать данные из платежных терминалов и оперативной памяти.

Более того, вредоносная программа способна имитировать транзакции после удаления карты.

Достаточной устойчивостью к ModPOS обладают только те платежные системы, которые обеспечивают сквозное шифрование цепочки от терминала до платежного центра.

На руку мошенникам также играет то, что во многих местах до сих пор установлены терминалы старого образца, работающие в режиме совместимости.

Не обращая внимания на чип, они считывают данные с магнитной полосы карты по старинке, как это было везде до интеграции EMV. Анализ кода ModPOS, проведенный специалистами iSIGHT, по их мнению, позволяет предположить, что разработка была ориентирована в первую очередь на платежные системы американских ритейлеров.

При этом также были выявлены команды для взаимодействия с узлами сети, IP-адреса которых расположены в Восточной Европе.

Анализ полученной информации и расшифровка кода ModPOS позволили iSIGHT Partners составить базу данных платежных систем, которые с высокой степенью вероятности уже стали жертвами вредоносного ПО.

Их владельцы уже уведомлены.

Экспертная группа активно сотрудничает с Центром киберугроз R-CISC в надежде, что совместные усилия позволят существенно ускорить обнаружение и нейтрализацию ModPOS.

Источники:computerra.ru, isightpartners.com.

Дорогие читатели, мы всегда рады встрече и ждем вас на страницах нашего блога.

Мы готовы и дальше делиться с вами последними новостями, обзорными статьями и другими публикациями и постараемся сделать все возможное, чтобы время, проведенное с нами, было для вас полезным.

И, конечно, не забудьте подписаться на наши разделы .

Другие наши статьи и мероприятия

- Рассматриваем большой нефлагман — Meizu M2 Note.

- Xiaomi Power Bank 16000 или Xiaomi Power Bank 5000? Обзор новинок

- Хорошая скидка на AV-ресиверы премиум-класса.

- Плеер Astell&Kern AK380 с наушниками в подарок!

-

Кулинарные Игры Онлайн

19 Oct, 24 -

Энергетическая Теория Обучения

19 Oct, 24 -

Анонсирован Samsung I900 Omnia

19 Oct, 24 -

Управление Mozilla Firefox Через Gpo

19 Oct, 24 -

Приложение-Конвертер Vixy.net

19 Oct, 24