Microsoft выпустила серию обновлений для своих продуктов, устраняющих 31 уникальную уязвимость (4 исправления со статусом «Критический» и 3 исправления со статусом «Важное»).

Расширенное уведомление об исправлении уязвимости, выпущенное 6 февраля, не содержало информации об обновлениях браузера Internet Explorer. Однако вчера Microsoft включила во вторник исправлений два критических исправления (дефекты Internet Explorer и VBScript), одно из которых МС14-010 закрывает 24 уязвимости удаленного выполнения кода (RCE) во всех версиях браузера IE6-11 на WinXP-8.1 x32/x64. Второй МС14-011 исправляет критическую уязвимость RCE (VBScript Scripting Engine) во всех версиях ОС WinXP-8.1. Для применения исправлений требуется перезагрузка.

Подробный отчет о затронутых уязвимостях, компонентах продукта и их версиях можно найти на соответствующем сайте.

страница бюллетени безопасности.

Обновления устраняют уязвимости в продуктах Windows, Internet Explorer, .

NET Framework и программном обеспечении безопасности.

Обратите внимание, что ранее, на прошлой неделе, MS обновила Flash Player как часть IE10+ через Центр обновления Windows, чтобы закрыть CVE-2014-0497 (Adobe APSB14-04).

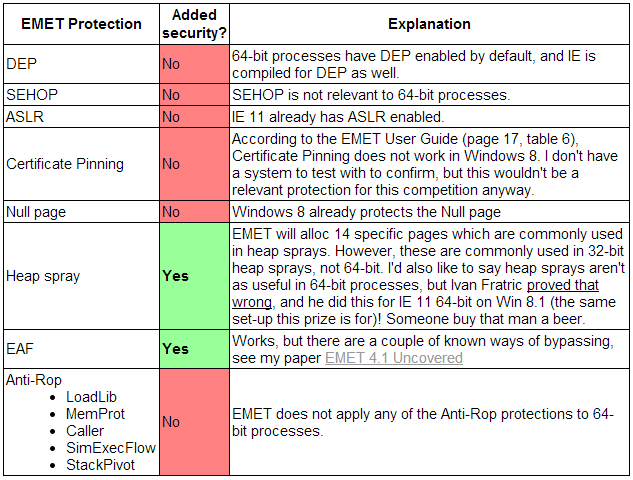

На прошлой неделе мы написал о Pwn2Own 2014, где участникам предлагается удаленно выполнить код через Internet Explorer 11 x64 в Windows 8.1 x64 с включенным EMET, а затем повысить свои системные привилегии.

Один из исследователей безопасности 0xдаббад00 отметил в своем посте, что на самом деле настройки EMET в случае IE10+ x64 практически бесполезны, поскольку О Большинство из них уже включены в Windows 8 x64. Таким образом, на самом деле 32-битную версию IE (или другого подобного ПО) лучше защищать через EMET.

Рис.

EMET против файлов, скомпилированных MS x64, на Win8/8.1 x64, скриншот из блога исследователя 0xдаббад00 .

Для пользователей эта информация не несет существенной полезной нагрузки, так как мы еще мы рекомендуем использовать EMET как бесплатное средство защиты от эксплойтов, в том числе на Windows 8+ x64 .

Сегодня не все браузеры или программное обеспечение используют собственные 64-битные модули (Google Chrome имеет возможности песочницы, но поставляется только в 32-битной версии, Mozilla Firefox также не имеет поддержки 64-битной Windows), не говоря уже о Поддержка HEASLR (/ХИГЭНТРОПЫВА).

Помимо выпуска обновления безопасности, 11 февраля официально объявлен Днем безопасного Интернета в 2014 году.Майкрософт Обновлять МС14-010 закрывает 24 уязвимости во всех версиях Internet Explorer 6-11. Уязвимости относятся к типу удаленного выполнения кода (повреждение памяти) и могут быть использованы злоумышленниками для удаленной доставки кода через специально созданную веб-страницу (drive-by).В этом году мы просим людей сделать 1 вещь, чтобы оставаться в большей безопасности в Интернете.

Хотя вы можете ожидать, что моя рекомендация «Сделать 1 вещь» будет заключаться в установке обновлений безопасности, я предполагаю, что для читателей этого блога этот запрос будет излишним.

Вместо этого я попрошу вас также установить последнюю версию Enhanced Mitigation Experience Toolkit (EMET).

Одна из уязвимостей, CVE-2014-0268, может быть использована злоумышленниками для повышения своих привилегий в системе (Elevation of Privilege).

Критический.

Обновлять МС14-011 закрывает RCE-уязвимость CVE-2014-0271, которая присутствует во всех версиях Windows XP – 8.1 x32/x64. Уязвимость присутствует в компоненте движка VBScript (v.5.6 – 5.8) и позволяет злоумышленникам удаленно выполнять код через браузер (Internet Explorer).

Критический.

Код эксплойта будет сложно создать .

Обновлять МС14-007 закрывает уязвимость RCE CVE-2014-0263 (повреждение памяти) в компоненте Direct2D в Windows 7–8–8.1/RT 8.1. Уязвимость может быть использована злоумышленниками для удаленной доставки кода через браузер Internet Explorer. Критический.

Вероятно, код эксплойта .

Обновлять МС14-008 исправляет уязвимость RCE CVE-2014-0294 в Microsoft Forefront Protection для Exchange 2010. Злоумышленники могут выполнить произвольный код в системе, отправив специально созданное сообщение электронной почты (если в системе активирована защита MS Forefront Protection).

Критический.

Вероятно, код эксплойта .

Обновлять МС14-009 исправляет две уязвимости типа несанкционированного повышения привилегий во всех версиях компонента .

NET Framework 1.0 SP3 - 4.5.1 во всех операционных системах WinXP-8.1 и одну уязвимость обхода функций безопасности CVE-2014-0295 (улучшения ASLR для vsavb7rt.dll).

Уязвимости можно использовать через специально созданные веб-страницы, позволяющие злоумышленникам повысить свои привилегии до системных.

Важный.

CVE-2014-0295 активно эксплуатируется.

.

Обновлять МС14-005 Устраняет одну уязвимость CVE-2014-0266, связанную с раскрытием информации, в Microsoft XML Core Services 3.0. Важный.

Уязвимость эксплуатируется в открытом доступе .

Обновлять МС14-006 исправляет уязвимость отказа в обслуживании CVE-2014-0254 в подсистеме TCP/IP версии 6 (IPv6); злоумышленники могут вызвать зависание целевой системы (Windows 8/RT), отправив большое количество специально созданных пакетов IPv6. Важный.

Код эксплойта маловероятен .

1 – Вероятность использования кода эксплойта Вероятность использования уязвимости очень высока; злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2. Код эксплойта будет сложно создать.

Вероятность эксплуатации средняя, поскольку злоумышленникам вряд ли удастся добиться ситуации устойчивой эксплуатации, а также из-за технического характера уязвимости и сложности разработки эксплойта.

3 – Код эксплойта маловероятен Вероятность эксплуатации минимальна, и злоумышленники вряд ли смогут разработать успешно работающий код и использовать эту уязвимость для проведения атаки.

Мы рекомендуем нашим пользователям как можно скорее установить обновления и, если вы еще этого не сделали, включить автоматическую доставку обновлений с помощью Центра обновления Windows (эта функция включена по умолчанию).

быть в безопасности.

Теги: #патч вторника #информационная безопасность

-

Создавать Украшения Теперь Будет Легко

19 Oct, 24 -

Рефакторинг — Это Не Задача Backlog

19 Oct, 24 -

Атомы: Строительные Блоки Молекул

19 Oct, 24 -

Хабраюзерские Истории?

19 Oct, 24