Microsoft объявила о выпуске серии патчей, направленных на устранение уязвимостей в своих продуктах.

Объявлено ранее в предварительном выпуске (6 июня) исправления безопасности охватывают в общей сложности 23 уникальные уязвимости (одно исправление со статусом «Критический» и 4 со статусом «Важное»).

Подробный отчет (включая сопоставление исправлений с идентификатором CVE) можно найти.

Здесь .

Критическое обновление МС13-047 направлен на устранение таких уязвимостей, как Удаленное выполнение кода , которые присутствуют во всех версиях браузера Internet Explorer, начиная с версии 6 и заканчивая последней IE 10 (для всех Windows XP — 8 — RT, x32 и x64, для серверных версий ОС как Moderate).

Для применения исправления требуется перезагрузка.

Помимо Internet Explorer были обновлены компоненты ОС различных версий и последняя версия Microsoft Office 2011 для Mac. Компания выпускает исправления безопасности для своих продуктов каждый второй вторник месяца, анонсируя их в два этапа.

За несколько дней до выхода самих обновлений размещается минимальная информация, включающая информацию об обновляемых продуктах, список обновлений, которые будут поставлены, и типы уязвимостей, которые необходимо устранить.

Выпуск самих обновлений сопровождается публикацией расширенной информации, например идентификаторов уязвимостей ( Индекс возможности использования ), исправимые компоненты изделия, методика эксплуатации.

Прошлый месяц ознаменовался дискуссией между Google и Microsoft о сроках раскрытия информации об уязвимостях 0day.

Комментарии Баранов Артем , аналитик ESET в России:

Стоит отметить, что этот набор обновлений содержит наименьшее количество патчей, чем все остальные, выпущенные компанией в этом году.При этом мы снова видим обновление, устраняющее кросс-IE уязвимость, т.е.

уязвимость, которая присутствует во всех версиях браузера и относится к типу Remote Code Execution. В прошлом месяце компания закрыла аналогичную уязвимость «использование после освобождения» в браузере IE8, которая использовалась для установки Poison Ivy RAT на компьютеры государственных служащих США.

В этом месяце мы не увидели исправления для CVE-2013-3660, уязвимости повышения привилегий, которая позволяет повысить привилегии пользователя до системного уровня во всех версиях ОС от NT до Windows 8. Подробности этой уязвимости с кодом эксплуатации были опубликованы в в прошлом месяце от исследователя Тэвис Орманди ( @taviso ) от команды безопасности Google. Уязвимость позволяет загрузить произвольный код в адресное пространство системы и затем выполнить его, минуя ограничения, налагаемые ОС.

Отметим, что раскрытие метода эксплуатации уязвимости 0day с публикацией рабочего кода вызвало споры в сообществе безопасности.

В частности Google в своем блоге опубликовано ваша позиция по период раскрытия информации 0day уязвимость, имеющая статус «эксплуатируется в дикой природе»:

Наша постоянная рекомендация заключается в том, что компаниям следует устранить критические уязвимости в течение 60 дней — или, если исправление невозможно, они должны уведомить общественность о риске и предложить обходные пути.Мы призываем исследователей публиковать свои выводы, если исправление обнаруженных проблем займет больше времени.

Однако, основываясь на нашем опыте, мы считаем, что более срочные меры — в течение 7 дней — подходят для критических уязвимостей, находящихся в стадии активной эксплуатации.

Причина такого специального обозначения заключается в том, что каждый день, когда активно эксплуатируемая уязвимость остается нераскрытой для общественности и не исправленной, все больше компьютеров будут скомпрометированы.

.

В результате, по прошествии 7 дней без исправлений или рекомендаций, мы будем поддерживать исследователей, предоставляя подробную информацию, чтобы пользователи могли предпринять шаги для защиты.

Наша рекомендация [ относительно сроков исправления уязвимости ] адресованное компаниям, заключается в том, что они должны устранить критические уязвимости в течение 60 дней, в противном случае компании должны оповещать общественность о возникающих рисках и предлагать обходные пути для решения проблемы.Демонстрация того, как работает эксплойт [ личное видео Xylit0l ] www.youtube.com/watchЭv=z99Flb9WguU .Мы призываем исследователей публиковать свои выводы, если исправление занимает больше времени, чем это.

Однако, исходя из нашего опыта, мы считаем, что в случае критических уязвимостей, которые уже активно эксплуатируются, этот период исправления не должен превышать 7 дней.

Причиной этой специальной меры является тот факт, что нераскрытая уязвимость 0day, которая эксплуатируется каждый день, приводит к компрометации большого количества систем.

.

Наконец, если через 7 дней уязвимость останется не исправленной, мы поддержим исследователей, которые намерены опубликовать подробности для общественности, позволяя.

пользователям предпринять собственные шаги для защиты своих систем.

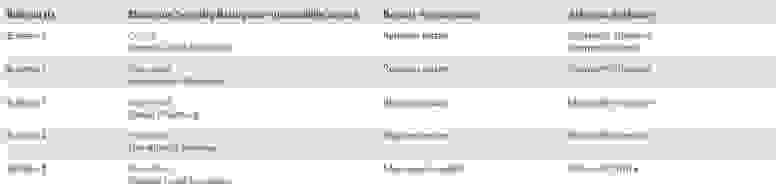

Общий список обновлений и продуктов.

Остальные четыре обновления, отмеченные как «Важные», направлены на устранение уязвимостей в ОС и Microsoft Office.

Обновлять МС13-048 устраняет уязвимость CVE-2013-3136 в 32-битных версиях ОС, начиная с Windows XP SP3 и заканчивая Windows 8. Устраняемая уязвимость относится к типу Раскрытие информации и относится к ядру ОС.

В результате успешной эксплуатации злоумышленник может получить доступ на чтение к памяти, доступной из режима ядра.

Код эксплойта маловероятен.

Обновлять МС13-049 устраняет уязвимость типа CVE-2013-3138 Отказ в обслуживании в системах Windows 8, Server 2012, RT, а также для Windows Vista — Seven как Moderate. Исправление касается драйвера протокола TCP/IP tcpip.sys, который может некорректно обрабатывать пакеты во время TCP-соединения, что может привести к зависанию всей системы.

Код эксплойта маловероятен.

Обновлять МС13-050 устраняет уязвимость типа CVE-2013-1339 Повышение привилегий в ОС, начиная с Windows Vista и выше, и относится к службе диспетчера очереди печати.

Вероятно, используется код эксплойта.

Обновлять МС13-051 направлен на устранение уязвимости CVE-2013-1331 в Microsoft Office (удаленное выполнение кода).

Старая версия Office 2003 и новейшая версия для Mac — Microsoft Office для Mac 2011 — подлежат обновлению.

Уязвимость связана с переполнением буфера при открытии специально созданного файла.

Имеет статус эксплуатируемого в дикой природе.

Вероятно, используется код эксплойта.

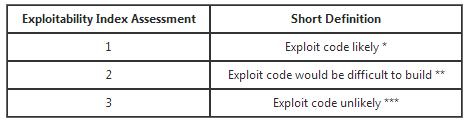

Ниже приведена разбивка уровней уязвимости, используемых MS при определении индекса уязвимости Microsoft.

1 – Вероятность использования кода эксплойта

Вероятность использования уязвимости очень высока; злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2. Код эксплойта будет сложно создать.

Вероятность эксплуатации средняя, поскольку злоумышленникам вряд ли удастся добиться ситуации устойчивой эксплуатации, а также из-за технического характера уязвимости и сложности разработки эксплойта.

3 – Код эксплойта маловероятен Вероятность эксплуатации минимальна, и злоумышленники вряд ли смогут разработать успешно работающий код и использовать эту уязвимость для проведения атаки.

Мы рекомендуем нашим пользователям как можно скорее установить обновления и, если вы еще этого не сделали, включить автоматическую доставку обновлений с помощью Центра обновления Windows (эта функция включена по умолчанию).

быть в безопасности.

Теги: #Центр обновления Windows #CVE-2013-3660 #patchtuesday #patchtuesday #patchtuesday #информационная безопасность

-

Htc 8S, Первые Впечатления

19 Oct, 24 -

#18 Мосдроид Аргон На Ламоде — Анонс

19 Oct, 24 -

Propel Оживает

19 Oct, 24 -

Workreactor: Фриланс Против Бизнеса

19 Oct, 24 -

Когнитивная Анатомия Языков В Itunes

19 Oct, 24