Массачусетский Институт Технологий.

Курс лекций №6.858. «Безопасность компьютерных систем».

Николай Зельдович, Джеймс Микенс.

2014 год Безопасность компьютерных систем — это курс, посвященный проектированию и внедрению безопасных компьютерных систем.

Лекции охватывают модели угроз, атаки, ставящие под угрозу безопасность, а также методы обеспечения безопасности, основанные на последних научных работах.

Темы включают безопасность операционной системы (ОС), возможности, управление информационными потоками, языковую безопасность, сетевые протоколы, аппаратную безопасность и безопасность веб-приложений.

Лекция 1: «Введение: модели угроз» Часть 1 / Часть 2 / Часть 3 Лекция 2: «Контроль хакерских атак» Часть 1 / Часть 2 / Часть 3 Лекция 3: «Переполнение буфера: эксплойты и защита» Часть 1 / Часть 2 / Часть 3 Лекция 4: «Разделение привилегий» Часть 1 / Часть 2 / Часть 3 Лекция 5: «Откуда берутся ошибки системы безопасности» Часть 1 / Часть 2 Заполнение учетных данных iframe значительно увеличивает масштаб атаки, а посещение вредоносной страницы может очень быстро поставить под угрозу большие наборы учетных данных.

Исследователи безопасности обнаружили уязвимости в непроверенных менеджерах паролей, таких как расширения.

Хром Для Окна , а также более поздние исследования исследователей, в том числе из Массачусетский технологический институт , показал уязвимость расширения Последний проход для браузера Сафари .

Давайте посмотрим на междоменные запросы.

Как вы думаете, возможно ли, чтобы форма входа на сайт, заполненная менеджером паролей, https://example.com будет представлен для входа на сайт https:// www.isecpartners.com , может ли менеджер паролей передавать данные третьему лицу? Да, может, и это позволяет найти уязвимость или функцию, позволяющую злоумышленнику создать форму входа в домен, после чего вредоносная форма входа отправляется на подлинный сайт. https:// www.isecpartners.com .

Следует иметь в виду, что все доверенные менеджеры паролей безопасно отправляют пароли между несколькими доменами.

То, что верно для доменов, справедливо и для поддоменов.

Особенность субдоменов в том, что их «чувствительность» безопасности может сильно отличаться от проверок безопасности, выполняемых доменами.

Субдомены, такие как блог.

* , Форум.

* или почта.

* могут иметь совершенно разные требования к безопасности.

Если рассматривать субдомены как эквивалент домена, это увеличивает поверхность атаки.

Следует иметь в виду, что все протестированные менеджеры паролей рассматривают субдомены как эквивалент домена страницы.

Вы должны быть осторожны при определении страниц входа.

Интернет-приложения меняются, и это приводит к перемещению страниц входа.

Поэтому их подлинность следует проверять еще тщательнее, чем подлинность поддоменов.

Имейте в виду, что большинство веб-приложений имеют небольшой набор страниц входа.

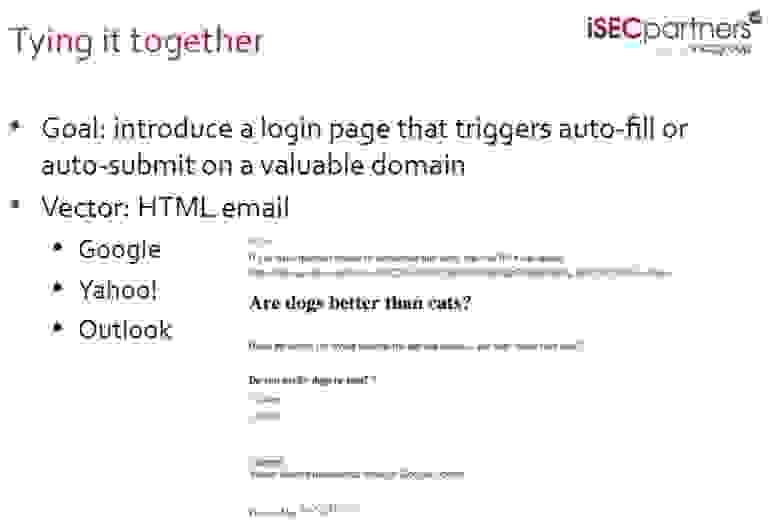

Их можно связать вместе, чтобы появление страницы входа вызывало автозаполнение или автоматическую отправку формы в один основной домен.

В этом случае менеджер паролей заполнит любую форму авторизации для любого встреченного поддомена.

Вектором атаки в данном случае может стать электронная почта.

HTML .

Например, Google , Yahoo И Перспективы используйте такую вещь, как заполнение онлайн-формы.

На слайде показан пример со следующим текстом: «если у вас возникли трудности с заполнением или отправкой этой формы, вы можете заполнить ее онлайн по этой ссылке» и содержится ссылка на форму, которая направляет пользователя на домен.

docs.google.com .

Более того, далее на странице написано: «Никогда не отправляйте пароли с помощью Google Forms!»

Поскольку люди часто используют электронную почту для отправки форм, злоумышленники сосредоточились на пользователях этих трех сервисов.

Вы заполняете форму, например, отвечая на различные опросы, и используете свой почтовый ящик, чтобы отправить ее.

Как эти сервисы противостоят атакам? Лучше всего противостоит хакерам Перспективы ( live.com ).

Он предотвращает возможность атаки, запрещая предоставление третьим лицам любых оригинальных материалов, включая формы и личную информацию пользователей.

На втором месте находится Google , который просто предостерегает пользователей от совершения подобных действий, что не исключает возможности кражи пароля.

Yahoo позволяет красть пароли без каких-либо предупреждений.

Опасность встроенного механизма автозаполнения и создания форм аутентификации заключается в том, что сервисы не всегда предупреждают об опасности отправки их третьему лицу или опасности использования этих функций на страницах других интернет-ресурсов.

Например, при прохождении опроса выше есть подозрительная функция Представлять на рассмотрение .

Отвечая на вопрос, кто лучше, собаки или кошки, и нажимая кнопку Представлять на рассмотрение , вы не только подтверждаете выбранный вами ответ, но и одновременно подтверждаете, что отправили злоумышленнику свой логин и пароль.

Yahoo это худший сервис с точки зрения безопасности, особенно если вы используете менеджер паролей Последний проход .

Мобильные версии браузеров еще менее безопасны.

Никаких расширений здесь нет, но исследователи безопасности обнаружили плагин для мобильной версии браузера.

Хром уполномоченный Букмарклеты Javascript .

Он запускает поддельный код безопасности на враждебных веб-сайтах, которые вы посещаете.

Фактически, это маскирует их опасность, создавая ощущение ложной безопасности, которое может причинить вам большой вред. Посмотреть другие расширения браузера и узнать результаты исследований атак и парольной защиты можно, перейдя по ссылкам организаций в области исследований безопасности.

Я хочу, чтобы вы поняли: как только вы поймете основы работы с менеджерами паролей, вы сможете самостоятельно обнаружить почти все недостатки безопасности в этих приложениях.

Вам необходимо понимать, какой функционал разработчик заложил в приложение и как это работает на практике.

Если вы это сделаете, вам будет намного проще находить уязвимости.

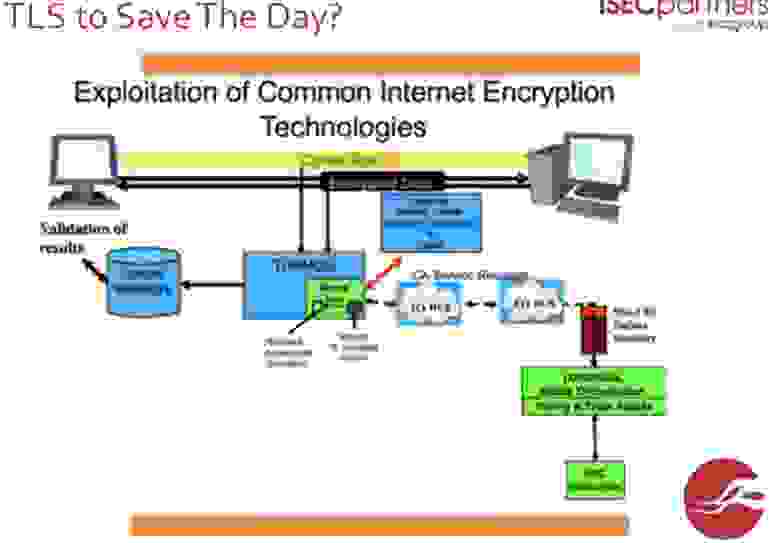

Рассмотрим нападение на ТЛС уполномоченный ПРЕСТУПЛЕНИЕ , что является сокращением от Утечка информации о степени сжатия стала проще .

Это уязвимость безопасности, позволяющая декодировать сеансы.

HTTPS , включая пользовательские файлы cookie, перехватывающие зашифрованный трафик между сервером и браузером.

Все версии уязвимы ТЛС , включая ТЛС 1.2 .

В ходе этой атаки хакер перехватывает пользовательский трафик, добавляет к нему свои данные и отправляет запросы на сервер.

Алгоритм сжатия сжимает его при повторении части текста.

После отправки данных на сервер хакер смотрит длину сообщения и если она уменьшилась, то выбрана правильная последовательность.

Таким образом вы можете выбирать в запросе отдельные строки и параметры, например значения cookie.

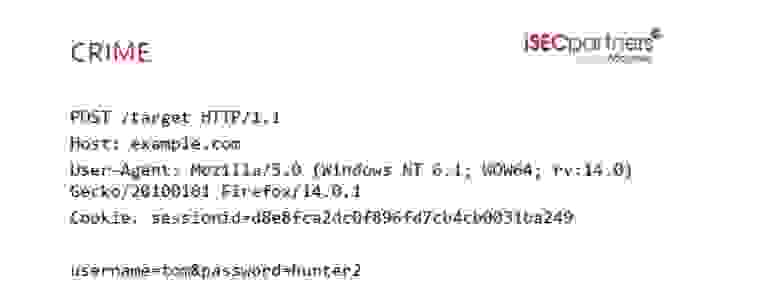

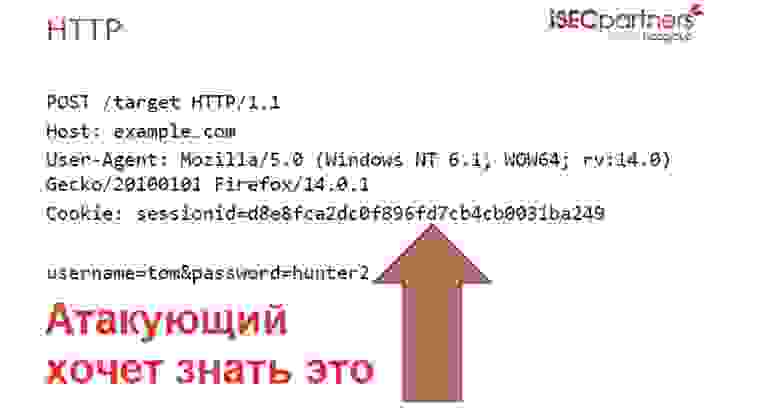

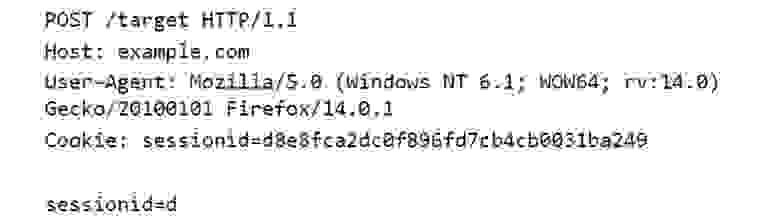

Данная атака основана на том, что ваш браузер взаимодействует с сайтом при помощи внутреннего интерфейса – протокола HTTP. При этом, если я зайду на сайт example.com , браузер отправляет ему мои файлы cookie со всей информацией, доступной в ранее заполненной форме авторизации, включая имя пользователя и пароль.

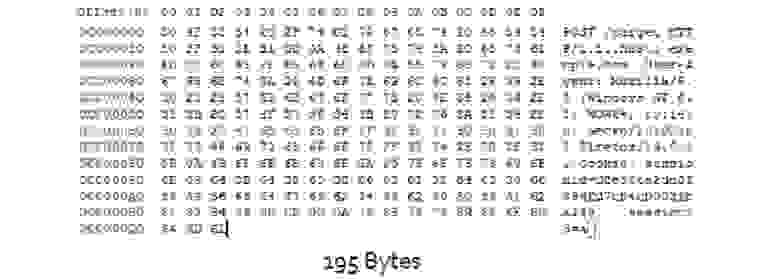

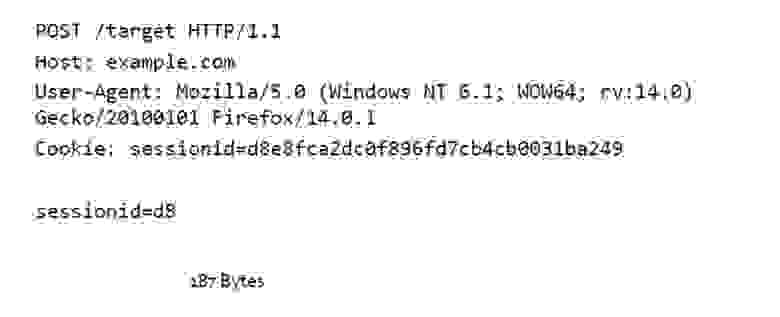

В форме HTTP это выглядит так:

Даже если данные защищены соединением SSL/TLS , я все еще могу получить некоторую информацию, если я владею сетью.

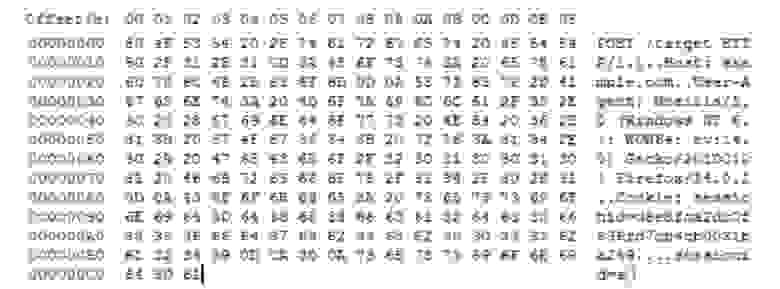

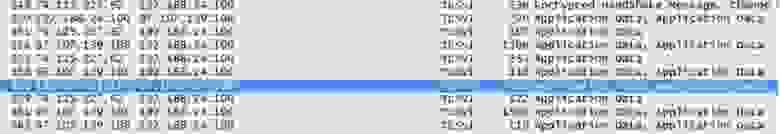

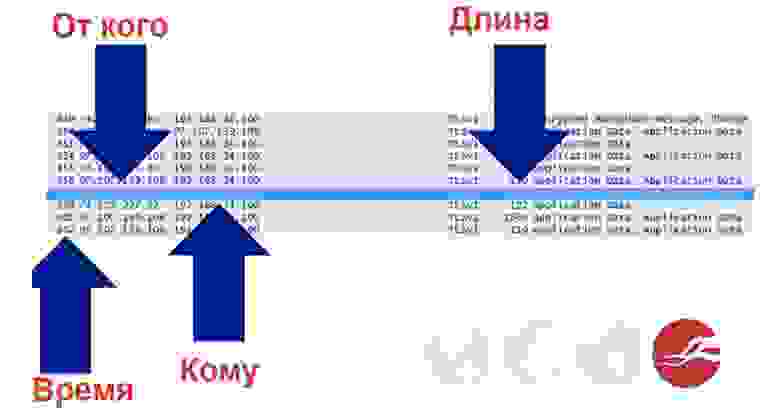

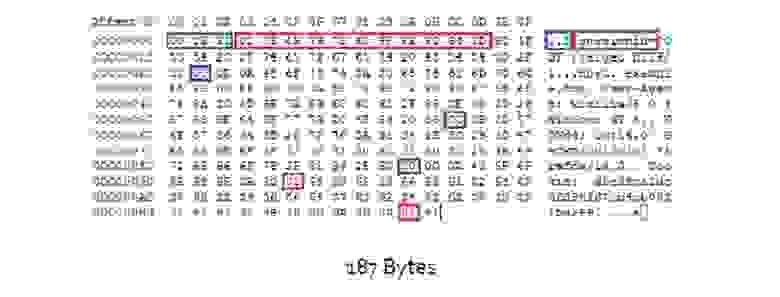

Вот как выглядит информация SSL :

Здесь я вижу следующую информацию: время передачи, от кого отправлено сообщение, то есть IP пользователя, которому отправлено сообщение, то есть IP получателя, и длина сообщения.

Это конструкция криптографического протокола уровня защищенных сокетов.

SSL .

Если у вас есть возможность анализировать трафик, эти данные предоставляют огромную возможность для вредоносной деятельности.

Рассмотрим сообщение, которое отправляет браузер.

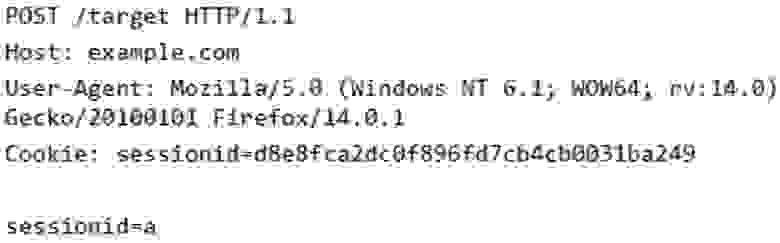

Если браузер разрешает междоменные запросы, то он отправит запрос с файлом cookie, содержащим данные формы, на любой сайт, на который перенаправит злоумышленник, например, сайт example.com. Если злоумышленник перехватит эти файлы cookie, они смогут контролировать следующие параметры:

Чтобы угадать пароль пользователя, я начинаю выбирать параметр для строки имя пользователя = том и пароль и вместо охотник2 я ввожу букву А .

Затем я смотрю на расшифровку HTTP и вижу, что этот параметр составляет 195 байт.

Чтобы облегчить свою работу, хакер использует сжатие ТЛС .

Алгоритм сжатия при повторении части текста сжимает ее, а компрессия создает для этих частей маркеры и размещает их в виде сообщения.

HTTP .

В этом случае идентификатор сессии эквивалентен частям кода, отмеченным соответствующим маркером, а размер сжатого сообщения составляет 187 байт.

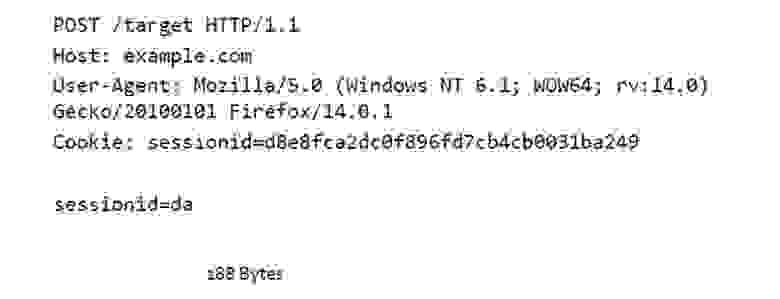

Что произойдет, если я сравняю счет идентификатор сеанса = d ?

Размер сообщения уменьшается, поскольку необходимо сжать больше байтов.

В этом можно убедиться, если сравнить количество аргументов, обведенных красным во 2-й строке сверху.

Это то, что видит злоумышленник.

Он видит, что сообщение сжато, и благодаря этому знает, что угадал первую букву в идентификатор сессии .

Затем он заменяет идентификатор сеанса = да и получает размер сообщения 188 байт.

Таким образом, последовательно подставляя буквы и цифры и анализируя изменения размера сообщения, он угадывает всю идентификатор сессии .

То есть он выбирает не ключ шифрования, а само содержание зашифрованного сообщения.

Чтобы бороться ПРЕСТУПЛЕНИЕ , вам необходимо запретить браузеру выполнять сжатие ТЛС .

Нам также нужно изменить протокол СПДИ поэтому при запросе секретных данных они сжимаются в отдельном контексте.

Рассмотрим случаи нарушения HTTP .

В ответах HTTP , который пользователь получает после обращения к серверу, может содержать секретные данные, например токены CSRF или другую конфиденциальную информацию.

Атаки, похожие на ПРЕСТУПЛЕНИЕ , требуют знания хотя бы одного секретного префикса сеанса и умения ввести свои данные в ответное сообщение.

Вы можете предотвратить атаку, отключив сжатие ответа или заглушив атаку.

ПРЕСТУПЛЕНИЕ , поскольку эта атака использует принцип МиТМ (человек посередине) и может «обрушить» текущие запросы.

Это достаточно «шумная» атака, которую можно обнаружить, поскольку злоумышленник обычно не общается с сервером напрямую, а использует доступ к маршрутизатору, при этом сервер может даже «не знать» об атаке.

Вы также можете защитить себя, помещая различную секретную информацию в различные файлы, например: javascript Однако это сложно реализовать на практике, а также сложно модифицировать существующие приложения для его реализации.

Можно попробовать рандомизировать секретную информацию в запросах, в основном это касается токенов CSRF , однако этот метод приведет к существенному падению производительности.

Зная принципы работы приложений и уязвимости, можно «обрушить» весь Интернет: SSL/TLS , DNS , DNSSEC/DNSEC , IPv6 , это вполне осуществимо.

Теперь я хочу поговорить об очень большом игроке в сфере безопасности – АНБ , Агентство национальной безопасности или АНБ.

Это люди, которые часто создают проблемы безопасности и сами их решают. За некоторые вещи я готов их ненавидеть.

Однако сотрудники АНБ не могут изменить текущую политику.

Они вносят свой вклад в интеллектуальное развитие всего, что связано с безопасностью, и я надеюсь, что они верят, что результат их работы будет использован в добрых целях.

В их работе есть две стороны медали, однако это исключительно мое мнение и оно может не совпадать с мнением моих работодателей.

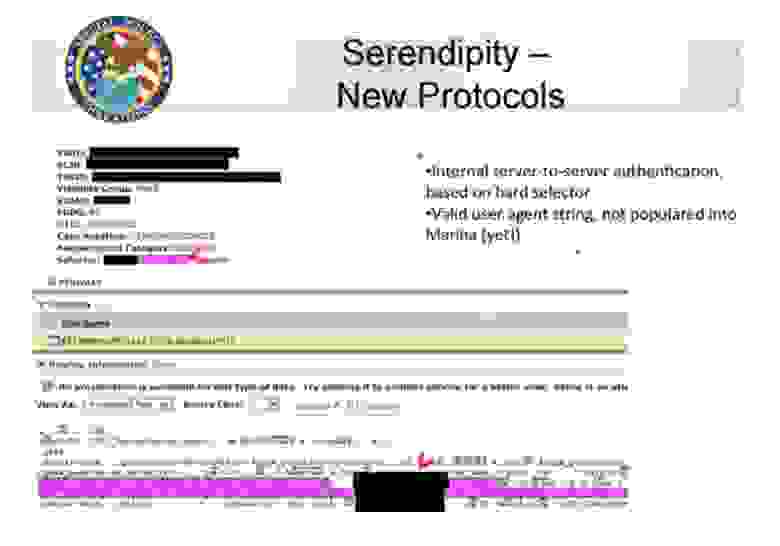

И я думаю, что не все данные исследований, о которых я вам расскажу, официально рассекречены.

Сноуден заявил, что некоторые утверждения могут оказаться правдивыми, а некоторые — ложными.

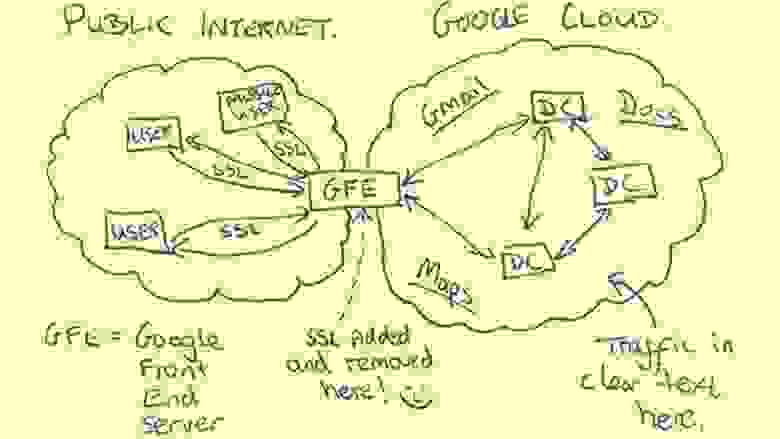

Примером ложного утверждения является утверждение АНБ что «есть прямой доступ к сетям Google », поскольку истинное положение дел с доступом к этим сетям демонстрируется на следующей картинке, которую сделало само АНБ.

В настоящее время Google шифрует весь свой трафик, поскольку боится, что кто-то сможет взломать их сеть.

Кроме того, все новости фильтруются через СМИ, и мы видим лишь выдержки из документов.

Рядом с фразой вы видите смайлик « SSL добавляются и удаляются здесь, на головном сервере Google ", потому что это отсюда АНБ может получить данные.

Google , имеющая центры обработки данных по всему миру, широко использует для своих сетей выделенные оптоволоконные линии.

Благодаря этому трафик передается на высокой скорости и подобраться к нему очень сложно.

Правительство обладает не только большими техническими возможностями, но и рычагами воздействия.

Некоторым компаниям очень трудно сопротивляться принуждению к сотрудничеству с правительством.

Примером противостояния государству является бесплатный сервис электронной почты.

Лавабит , созданный как альтернатива Gmail , поскольку последний нарушил конфиденциальность переписки пользователей по запросу госслужб.

Правительства также могут заставить компании не признавать публично, что они сотрудничают с государственными учреждениями.

Давайте рассмотрим, какими инструментами располагает государство для реализации политики безопасности.

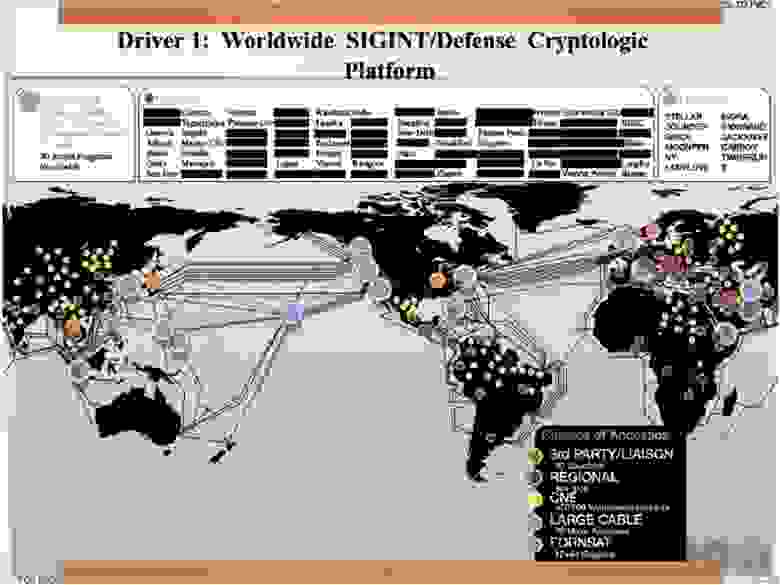

Прежде всего это СИГНАЛ – Всемирная криптографическая платформа безопасности.

В его основе лежат оптоволоконные сети.

На следующем веб-сайте представлена диаграмма из совершенно секретного документа, опубликованного Сноуденом.

Вы видите на нем множество желтых точек с надписью CNE. Сноуден предполагает, что в этих местах находится оборудование для взлома сети.

Их число превышает 50 000 по всему миру.

Сети можно взломать разными способами.

Правительство использует для этого атака на цепочку поставок – кибератаки, нацеленные на наименее защищенные элементы сетей различных организаций.

Чтобы защитить себя от подобных атак, правительство избегает любого рода сотрудничества, предоставляя только прямой доступ к своим сетям, без каких-либо посредников или третьих сторон.

По данным неправительственной организации ЭФФ (Electronic Frontier Foundation) и инициированных им исков, АНБ любит использовать так называемые «оптические переключатели», которые позволяют ему перехватывать телефонные разговоры, в том числе МПЛС и предотвращение утечки целевой информации посредникам.

Этим занимается большинство посредников, передающих информацию между пользователями не только в США, но и по всему миру.

я надеюсь ТЛС может противостоять такому вмешательству.

Правительства могут даже поставить под угрозу внутреннюю сетевую инфраструктуру, используя частные ключи шифрования.

Покемон с конечных серверов.

Это позволяет организовывать атаки типа Сердцекровие и стандартные сетевые атаки.

Правительство часто использует сетевую модель Министерство Обороны , разработанный Министерством обороны США.

Данная система используется в сетях google.com .

Возможно использование криптоатак против ТЛС .

Считается, что компьютерный червь Стакснет , влияя на компьютеры, работающие Окна , был разработан по инициативе правительства США.

Он использует конфликт внутри алгоритма шифрования.

MD5 имеющий действующий сертификат. Этот червь перехватывает данные между контроллерами и логическими станциями и может мешать автоматизированному управлению различными промышленными комплексами.

Это единственный вирус, способный разрушить физическую инфраструктуру сетей.

Есть организация НИСТ , которая разрабатывает стандарты шифрования практически для всего на свете.

Она рекомендует использовать криптостойкий генератор псевдослучайных чисел для создания ключей шифрования.

DUAL_EC_PRNG .

Однако у него все еще есть уязвимость.

Если использовать точки эллиптической кривой, указанные в его стандарте шифрования, то из-за большого количества выходных бит за один раунд генерации можно проникнуть в код генератора и взломать его с помощью грубая сила (полный поиск).

Создатели алгоритма знали об этой уязвимости с самого начала.

Это не означает, что бэкдор изначально был встроен в этот генератор, но это означает, что бэкдор может быть создан там в любое время.

Я отмечаю, что АНБ чаще всего использует атаки, основанные на несоответствиях новейших алгоритмов шифрования.

MD5 .

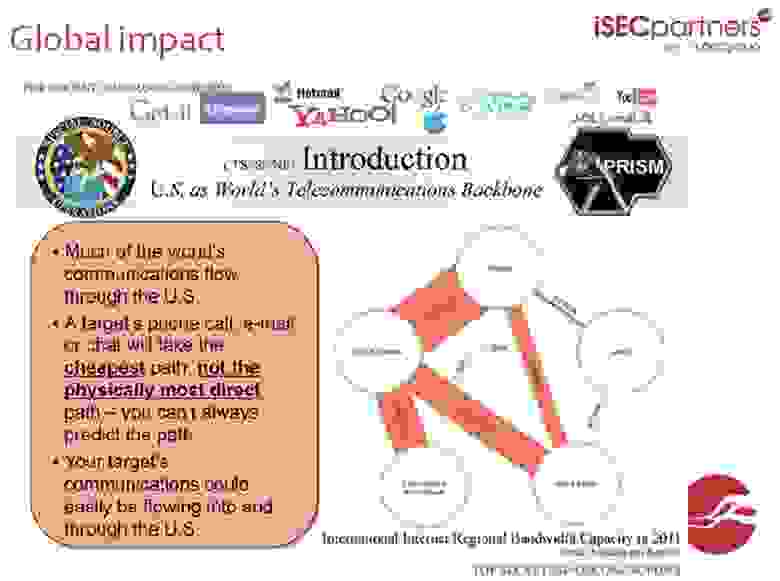

Государство оказывает глобальное влияние на Интернет по всему миру.

Большая часть мировых коммуникаций осуществляется через США.

Телефонные разговоры, электронные письма и чаты осуществляются по самым дешевым путям, не всегда физически прямым, и такой путь всегда можно проследить.

Большая часть мирового интернет-трафика проходит через США.

В любом случае путь, по которому осуществляется общение с конечной целью вашего контакта, легко может быть перенаправлен в США, то есть государство может контролировать любые телекоммуникационные потоки по всему миру.

Позвольте мне привести пример «отдачи» от такой деятельности.

Государство вмешивается не только в общение частных лиц, но и в работу компаний.

В ноябре 2013 года газета Washington Post опубликовала информацию о том, что АНБ перехватывает трафик между дата-центрами.

Google по оптоволоконному кабелю перед его шифрованием между конечными серверами и компьютерами пользователей.

Стали известны дополнительные подробности госпрограммы МЫШЕЧНЫЙ и фрагменты пакетов, украденные из внутренней сети Google .

Сотрудники Google подтвердили факт взлома их сети АНБ, не стесняясь слов - специалист по безопасности Google Брэндон Дауни прямо написал: «К черту этих ребят!», имея в виду невиданную наглость.

АНБ .

Поэтому людям трудно доверять сетевому оборудованию и услугам США, предоставляемым сетевыми провайдерами США.

Приведу слова кардинала Ришелье: «Дайте мне шесть строк, написанных рукой самого честного человека, и я найду в них то, за что его можно будет повесить».

Я не хочу, чтобы вы стали параноиками в том смысле, что не доверяете правительству и видите повсюду тотальный шпионаж и нарушение конфиденциальности информации и неприкосновенности частной жизни.

Но как будущие разработчики программного обеспечения вы должны знать, как может действовать злоумышленник.

Если вы работаете в крупной компании, хакер может использовать правительственные инструменты и методы для проведения атаки.

Значит, нужно делать полезные вещи, как это делает Google , шифруя весь свой внутренний трафик и используя сертификаты тестирования на проникновение.

Я хотел бы познакомить вас еще с несколькими видами вредоносного ПО.

Один из них называется Пламя , или «Пламя».

Можно сказать, что эта шпионская программа — двоюродный брат червя.

Стакснет .

Он может делать сумасшедшие вещи, такие как:

- удалить все GPS теги от ваших фотографий на компьютере;

- украсть список контактов через любой телефон, подключенный к компьютеру или смартфону через Bluetooth;

- делайте снимки экрана вашего устройства, перехватывайте нажатия клавиш и записывайте шпионский звук.

Это продемонстрировали криптографы в 2008 году, когда им удалось создать фейк.

Калифорния -сертификат, претендующий на подлинность сертификата от РапидSSL .

Им удалось обнаружить уязвимость в Инфраструктура открытых ключей Интернета (PKI) , используемый для выдачи цифровых сертификатов для веб-сайтов.

Для создания поддельного сертификата было совершено 4 покупки действительных сертификатов у РапидSSL .

Для обнаружения этой уязвимости потребовалась 3-дневная коллизионная атака, проведенная с использованием 215 станций.

Сони PlayStation 3 .

После всеобщей паники, возникшей в результате публикации этой информации, центры аутентификации СА вообще отказался от использования алгоритма шифрования MD5 .

Я отмечаю, что Майкрософт забыл об одном из своих Терминальный сервер Microsoft который все еще использует сертификаты MD5 .

Злоумышленники постоянно ищут новые способы обнаружения уязвимостей в MD5 , и определенные трудности для них представляет тот факт, что окно перехвата метки времени появляется всего на 1 мс.

Однако создание всего одного произвольного поддельного корневого сертификата Майкрософт позволяет злоумышленнику подписывать что угодно, например обновления Окна .

Таким образом, обратившись к серверу РС обновляя программное обеспечение, вы рискуете подхватить Пламя , поскольку обновление будет иметь юридическую подпись.

Этот случай особенно интересен для меня, поскольку он является примером того, как очень хороший механизм обновления программного обеспечения может быть использован злоумышленником из-за наличия уязвимости безопасности.

Теперь давайте рассмотрим последний вопрос нашей лекции — что мне делать, если мне нравится заниматься компьютерной безопасностью? Во-первых, вам необходимо знать, что означает этика безопасности, и изучить возможные пути карьерного роста.

Исторически в мире постоянно ведется дискуссия на тему «Ответственность или полная открытость»? Эти дебаты переходят в плоскость «Открытость или продажа оружияЭ» Потому что в наше время раскрытие технологий безопасности и всеобщая доступность конфиденциальной информации равносильны свободной торговле мощным оружием.

В обязанности входит поиск уязвимостей в программном обеспечении вендора, их исправление и публикация результатов.

Главное здесь — устранить уязвимость до того, как о ней станет известно широкому кругу людей.

Открытость звучит здорово, но раскрывать уязвимости собственной компании, особенно если она является крупным исследователем безопасности и тратит на это много денег, вряд ли уместно.

Но в наше время компании быстро организуют устранение уязвимостей, поэтому они должны быть честными с пользователями своих продуктов и оперативно раскрывать им полезную информацию об уязвимости и способах решения проблемы безопасности.

Вам следует придерживаться следующих этических принципов и помнить следующее:

- вы можете использовать «черный рынок» уязвимостей и использовать методы взлома только с целью использования полученной информации во благо решения проблем безопасности;

- подумай о сайте Jailbreakme.com , который использует уязвимости iOS для получения root-прав на мобильных устройствах.

Если вы зайдете на этот сайт, ваш телефон может быть взломан сразу же, хакер получит права на удаленное управление вашим устройством и сможет делать с ним все, что захочет, а вы даже не узнаете об этом;

- самый выгодный способ стать хакером — продавать вредоносные эксплойты, но при этом вы выступаете в роли нелегального торговца оружием, поскольку не знаете, кому вы продаете свои эксплойты и для чего они будут использованы;

- будьте очень осторожны в своей деятельности, ведь грань между злонамеренным взломом и благородной защитой безопасности может быть очень тонкой;

- Помните, что существует множество способов честно заработать деньги, поэтому не поддавайтесь искушению использовать полученные знания во вред другим.

Сосредоточьте свою работу на этических принципах, а не наоборот. Напишите программное обеспечение, обеспечивающее необходимую безопасность.

Создайте менеджеры паролей, которые отлично работают. Создавайте решения для шифрования, которые отлично работают. Вы можете заработать много денег, если разработаете решения, которые будут востребованы повсюду.

Напишите еще более безопасное программное обеспечение.

Помните, что вы можете понять все уязвимости, это очень понятная вещь.

Вы должны полностью понимать, как работает система, как работают системные вызовы.

Вы должны знать, что может случиться в случае непредвиденных ситуаций, чего от них ожидать и как они повлияют на работу системы.

Если вы создадите масштабную, обширную картину системы, вы поймете, как все ее компоненты взаимодействуют друг с другом.

Чтобы понять, как можно эксплуатировать уязвимость системы, попробуйте представить себя на месте преступника.

Вы можете сделать карьеру преступника или карьеру ученого, в зависимости от того, чем вы более склонны заниматься.

Вы можете стать независимым исследователем безопасности или тестером на проникновение.

Расскажу, чем занимается пентестер в нашей компании iSEC Partners:

- Каждые 2-3 недели он находит около 20-30 новых компаний и тестирует на них широкий спектр технологий.

О себе скажу, что за год работы в компании я узнал о безопасности больше, чем за всю учебу в MIT;

- проводит увлекательные исследования, будучи пентестером и исследователем безопасности;

- имеет большое влияние на то, чтобы сделать мир более безопасным;

- тратит большую часть своего времени на размышления и совершенствование, поскольку постоянно тренирует свой мозг для решения самых разных проблем безопасности;

- Посмотрите, что мы делаем на Дне открытых дверей в пятницу!

У нас есть еще пара минут, и я постараюсь ответить на ваши вопросы.

Теги: #информационная безопасность #программирование #ИТ-инфраструктура #Анализ и проектирование системы #1Пароль #обратное проектирование #lastpass #stuxnet #фаззинг #Ошибки системы безопасности #Ошибки системы безопасности #модель угроз #модель угроз #модель безопасности #модель безопасности #Растерянный депутат #Запутавшийся заместитель #Подделка межсайтового запроса #Подделка межсайтового запроса #Cloud To Butt Plus #Cloud To Butt Plus #Mask Me #managenerspassword #SIGINT

-

Azure-Iaas-Сборник № 11 (Сентябрь-Ноябрь)

19 Oct, 24 -

Ваниль 1.1.5

19 Oct, 24 -

Сравнение Размеров Игрового Мира

19 Oct, 24 -

За Прилавком Интернет-Магазина [Часть 1]

19 Oct, 24 -

Datatalks #2: Визуализация Данных

19 Oct, 24