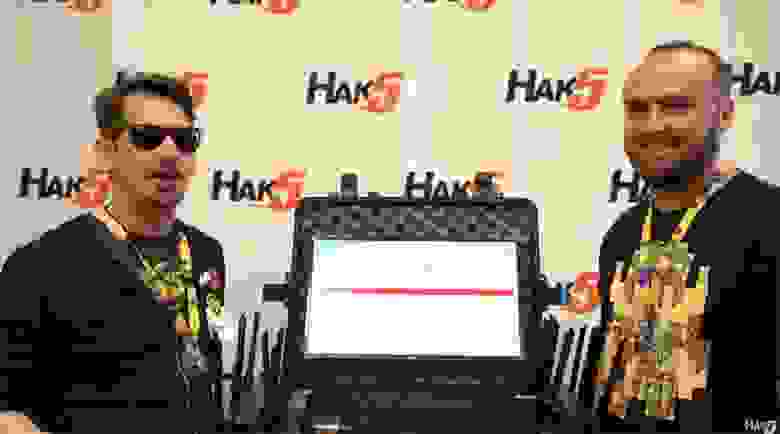

Даррен Китчен: Добрый день, мы находимся в кулуарах конференции DefCon в павильоне хакерской группы Hack 5, и мне бы хотелось представить одного из моих любимых хакеров DarkMatter с его новой разработкой под названием WiFi Kraken.

Когда мы виделись в последний раз, у тебя на спине был огромный рюкзак с «Кактусом» и ананасом наверху, и это были сумасшедшие времена! Примечание переводчика: Майк разместил на своем устройстве Cactus настоящий ананас — отсылка к WiFi Pineapple, хакерскому устройству для перехвата беспроводной связи, см.

фото с конференции BlackHat 2017. Майк Спайсер: Да, совершенно сумасшедшие времена! Итак, этот проект идет под хештегом WiFi Kraken и представляет собой новое поколение технологий в области мониторинга беспроводных сетей.

Создавая WiFi Cactus, я приобрел множество навыков и решил применить полученные знания на практике, используя их для достижения практических целей в новом проекте.

Сегодня я представляю вам Кракена! Даррен Китчен: а что это за Кракен? Зачем это нужно и какова цель данной разработки? Майк Спайсер: Цель состоит в том, чтобы иметь возможность одновременно захватывать все данные, все 50 каналов Wi-Fi в диапазоне 2,4–5 гигагерц.

Даррен Китчен: почему бы вам просто не использовать один радиоканал для перехвата всех данных? Примечание переводчика: Майк Спайсер — создатель WiFi Cactus — устройства для мониторинга 50 каналов беспроводной связи, используемых мобильными устройствами, расположенными в радиусе 100 м.

WiFi Cactus впервые был представлен публике на конференции BlackHat 27 июля 2017 года.

Ссылка на источник: https://blog.adafruit.com/2017/08/02/wificactus-when-you-need-to-know-about-hackers-wearablewednesday/

Майк Спайсер: это довольно проблематично.

Посмотрите на среду, в которой мы сейчас находимся — в этой комнате запросто могут находиться 200-300 человек с кучей устройств, общающихся по разным каналам.

Если я слушаю только один канал, я могу пропустить важную информацию, транслируемую одновременно на другом канале.

Если вы попытаетесь слушать все каналы, вам придется потратить много времени на переключение с одного канала на другой.

Cactus решает эту проблему, позволяя вам слушать все эти каналы одновременно.

Даррен Китчен: С какими проблемами пришлось столкнуться Кракену? Майк Спайсер: Одной из самых больших проблем был 100-мегабитный Ethernet-порт, который я подключил к своему устройству и пропускная способность которого меня не устраивала.

Если у вас есть 2 радиомодуля, обеспечивающих скорость 300 мегабит с конечными радиомодулями 802.11, передача слишком большого количества данных серьезно ограничит пропускную способность.

Поэтому мне захотелось расширить канал приема и передачи.

В следующей версии Cactus я сделал переход со 100-мегабитного свитча на гигабитный, что увеличило пропускную способность в 10 раз.

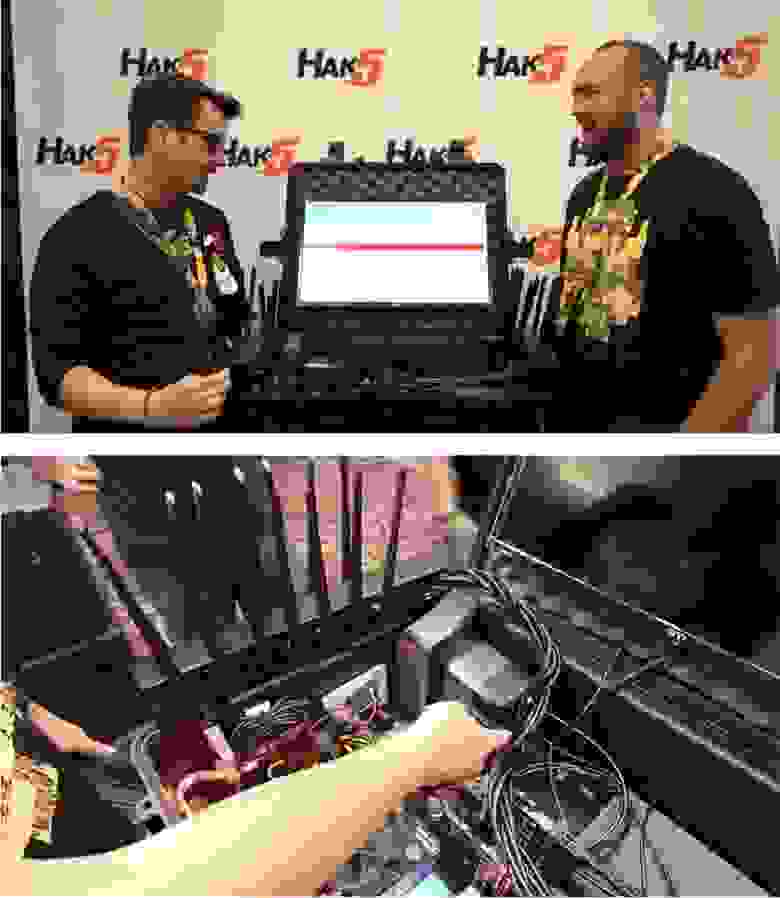

В Kraken я применил совершенно новый подход — подключаюсь напрямую к шине PCI Express. Даррен Китчен: насчет PCIE - я вижу здесь целую кучу радиомодулей, из которых торчат эти алюминиевые уголки антенны.

Майк Спайсер: да, это интересное инженерное решение, основанное на деталях, купленных на Amazon, мне пришлось повозиться с прокладкой кабелей и покраской антенн в черный цвет.

В основе лежат беспроводные процессорные адаптеры для Android-устройств MediaTek MT 6752, а самое интересное — использование драйвера ядра Linux. Это означает, что я могу отслеживать каналы, вводить данные и делать все те крутые вещи, которые мы, хакеры, любим делать с беспроводными картами.

Даррен Китчен: да, я вижу здесь 11 карт для беспроводных сетей B, G, A, C.

Майк Спайсер: в диапазоне 2,4-5 ГГц, 20 и 40. Даррен Китчен: минус «двадцать» и плюс «сорок».

Таким образом, можно использовать разные диапазоны связи и их комбинации.

Об этом мы уже говорили, когда обсуждали использование одного радиосканера, переключающегося на разные радиоканалы.

Вы слушаете 1 канал и пропускаете все, что происходит одновременно на 6 канале, слушаете 2 канал и пропускаете все остальное и так далее.

Скажите, сколько комбинаций частот, каналов, диапазонов может одновременно обрабатывать ваш аппарат? Майк Спайсер: По последним расчетам количество одновременно отслеживаемых каналов составляет 84. Возможно, кто-то сможет контролировать больше каналов, но использованные мною комбинации дают это число.

Однако данный проект позволяет прослушать только 14 из них, почти столько же, сколько позволяет Cactus, но чуть меньше.

Я надеюсь, что смогу применить некоторые решения Cactus к Kraken, чтобы сделать его более эффективным.

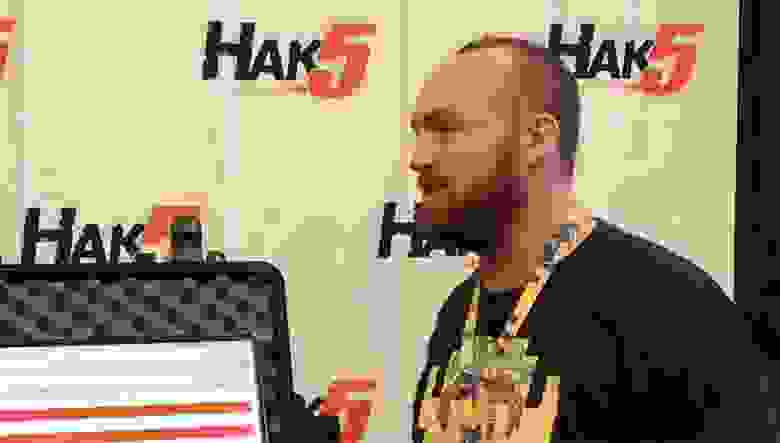

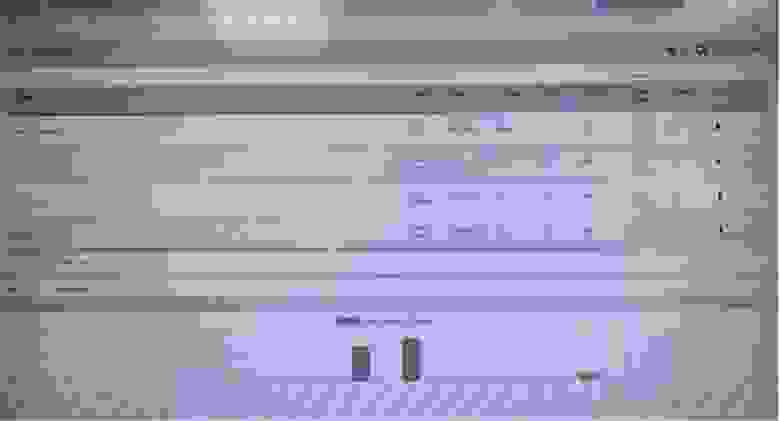

Даррен Китчен: скажи мне, что ты используешь для захвата? Майк Спайсер: Я использую программное обеспечение Kismet — это сетевой детектор, анализатор пакетов и система обнаружения вторжений для беспроводных локальных сетей 802.11. Это потрясающее программное обеспечение «все в одном», которое позволяет мне выполнять практически все проекты для DefCon, оно очень стабильное и имеет веб-интерфейс пользователя.

Он может сканировать беспроводные сети, сообщать о том, что там происходит, например, теперь вы видите на экране монитора красную линию, означающую, что пользовательские устройства в данный момент выполняют рукопожатие.

Это программное обеспечение обрабатывает данные радиосвязи в режиме реального времени.

Одна из проблем, которую мне удалось решить с помощью этого ПО на этом устройстве, — это визуализация данных в реальном времени, то есть я вижу на мониторе то, что происходит с беспроводной сетью прямо сейчас.

Даррен Китчен: и для этого вам не нужно носить рюкзак Cactus. Итак, что именно находится в черном ящике Кракена? Майк Спайсер: По сути, это набор беспроводных карт USB3.0, поскольку я подключаюсь напрямую к шине PCIE. Даррен Китчен: то есть вы используете настоящий компьютер с материнской платой ATX. Это очень похоже на использованную много лет назад альфа-версию устройства, состоящую из 6 карт с USB2.0, в которой использовалась материнская плата ATX с 14 портами USB и требовалось добавить USB-адаптер для работы с картами PCIE. При этом возникли проблемы с пропускной способностью.

Что установлено в этом устройстве? Я вижу Интел.

Майк Спайсер: да, там процессор Intel i5 четвертого поколения, ничего дорогого, я взял то, что было.

У меня с собой запасная материнская плата, поэтому, если что-то сломается, я могу просто заменить ее, поэтому я готов устранить любые проблемы, которые могут возникнуть.

Для Кракена я использовал самую дешевую начинку из готовых деталей.

Это не кузов Pelican, я использовал то, что я называю Условием 1, этот кузов очень прочный и на 150 долларов дешевле, чем Pelican. Вся установка обошлась мне менее чем в 700 долларов.

Даррен Китчен: и за 700 баксов вы сделали отличный сниффер беспроводных сетей, который умеет гораздо больше, чем одно радио.

Как вы подошли к решению проблемы с пропускной способностью, отказавшись от использования Pineapple? Майк Спайсер: теперь у нас есть два USB3.0 и я скажу кое-что о материнской плате.

Если вы посмотрите сюда, то увидите, что здесь есть один корневой USB-концентратор, оснащенный шиной, поэтому все проходит через один 5-гигабитный USB-порт. Это очень удобно, поскольку это похоже на подключение 250 устройств к одной шине, но с точки зрения пропускной способности это не очень хорошо.

Поэтому я нашел эти 7-портовые PCIE USB-карты с пропускной способностью по 5 гигабит каждая и объединил их в один общий канал с высокой пропускной способностью — около 10 гигабит в секунду по шине PCIE.

Следующее узкое место — SSD, используемый через SATA 6 ГБ, поэтому в среднем я получил 500 мегабайт в секунду, или 4 гигабита.

Даррен Китчен: а еще вы говорили о том, как назвать свое выступление.

Майк Спайсер: Я назвал это «Я знаю, что вы делали прошлым летом — 3 года мониторинга беспроводной сети DefCon».

Даррен Китчен: а какой трафик, какие данные вы мониторили на трёх последних конференциях DefCon? Майк Спайсер: Самое интересное, что я обнаружил, — это утечка API. Всего таких случаев было 2, одна утечка произошла от норвежской компании met.no, разработчика приложения для прогноза погоды WeatherAPI, и касалась времени восхода и захода солнца.

Это приложение отправило HTTP-запрос, где основными параметрами утечки были широта и долгота, поэтому оно совершенно безвредно.

Даррен Китчен: то есть любой, у кого есть MAC-адрес уникального телефона, может перехватить этот запрос.

Майк Спайсер: да, и введите свои данные, чтобы изменить время восхода солнца.

Даррен Китчен: ой! Майк Спайсер: совершенно верно, упс.

Я нашел еще одно похожее приложение Weather.com, которое делает то же самое, это виджет ZTE для рабочего стола, и когда я его обнаружил, они просто взорвали мой мозг.

Даррен Китчен: ну да, у них четкий подход - зачем заморачиваться с HTTP-доступностью, это просто данные о погоде, никакой приватной информации.

Майк Спайсер: да, но дело в том, что большинство этих приложений при установке просят вас разрешить доступ к информации о вашем местоположении, а вы предоставляете им эту возможность, будучи уверенными, что ваши личные данные будут в безопасности.

На самом деле утечка информации через HTTP может полностью подорвать ваше доверие к таким API.

Даррен Китчен: вы бы видели здесь целую кучу уникальных устройств! Майк Спайсер: да, в беспроводной сети много-много устройств! Во время предыдущего DefCon Kismet сломал сервер, потому что он обрабатывал данные с сумасшедшего количества устройств одновременно в сети Wi-Fi. Количество зарегистрированных в сети устройств достигло 40 тысяч! Я никогда не удосужился подсчитать общее количество уникальных устройств, которые я взял, потому что это все равно, что смотреть в бесконечную кроличью нору.

Даррен Китчен: Ну да, вы ведь на DefCon! Здесь запущены MDK3, MDK4, выскакивает куча MAC-адресов и т.д. Майк Спайсер: да, когда люди начинают одновременно использовать свои микроконтроллеры ESP32, начинается настоящий ад. Даррен Китчен: есть ли информация о Kraken на GitHub или в вашем блоге? Майк Спайсер: да, я выложил код, потому что когда я делал некоторый анализ полученных данных, Wireshark с ним не справился, потому что когда у вас есть файл размером 2,3,5 Гб и вы хотите посмотреть HTTP-запрос, вы придется ждать 30 минут. Я одинокий парень, который просто занимается анализом трафика, и у меня нет команды, которая бы сделала это за меня, поэтому мне приходится выполнять свою работу максимально эффективно.

Я рассмотрел несколько инструментов и поговорил с коммерческими разработчиками, но их продукты не отвечали моим потребностям.

Правда, было одно исключение — программа Network miner, разработанная группой NETRESEC. Три года назад разработчик предоставил мне бесплатную копию этого кода, я отправил ему свои комментарии, они обновили программное обеспечение и теперь программа работает отлично, гарантируя, что обрабатываются не все сетевые пакеты, а только те, которые передаются по беспроводной сети.

Он автоматически разбивает трафик на части и показывает DNS, HTTP, файлы любого типа, которые можно собрать заново.

Это инструмент компьютерной криминалистики, который может глубоко копаться в приложениях.

Эта программа отлично работает с большими файлами, но я по-прежнему запускал в ней только пользовательские наборы запросов, а также мне нужно было узнать все коды SSID, используемые в беспроводной сети DefCon. Поэтому я написал свой собственный инструмент под названием Pcapinator, который я представлю во время своего выступления в пятницу.

Я также разместил его на своей странице github.com/mspicer, чтобы вы могли проверить, работает ли он.

Даррен Китчен: Совместное обсуждение и тестирование наших продуктов — это прекрасное дело, одно из ключевых свойств нашего сообщества.

Майк Спайсер: да, мне нравится, когда люди говорят мне: «Что ты думаешь о том или иномЭ» а я говорю: «Нет, ребята, я ни о чем таком не думал, это чертовски хорошая идея!» То же, что и с Кракеном — моя идея была просто воткнуть сюда все эти антенны, включить систему и поставить ее куда-нибудь в угол на 6 часов, пока не сядет батарея, и ловить весь локальный Wi-Fi. трафик.

Даррен Китчен: что ж, я очень рад встретиться с вами, и вы, ребята, приходите в Hack 5, чтобы увидеть, что Майк сделал для всех нас!

Немного рекламы :)

Спасибо, что остаетесь с нами.Вам нравятся наши статьи? Хотите увидеть больше интересных материалов? Поддержите нас, разместив заказ или порекомендовав друзьям, облачный VPS для разработчиков от $4,99 , уникальный аналог серверов начального уровня, который мы придумали для вас: Вся правда о VPS (KVM) E5-2697 v3 (6 Cores) 10GB DDR4 480GB SSD 1Gbps от 19$ или как правильно раздать сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40 ГБ DDR4).

Dell R730xd в 2 раза дешевле в дата-центре Equinix Tier IV в Амстердаме? Только здесь 2 x Intel TetraDeca-Core Xeon, 2 x E5-2697v3, 2,6 ГГц, 14C, 64 ГБ DDR4, 4 твердотельных накопителя по 960 ГБ, 1 Гбит/с, 100 ТВ от 199 долларов США в Нидерландах! Dell R420 — 2x E5-2430, 2,2 ГГц, 6C, 128 ГБ DDR3, 2 твердотельных накопителя по 960 ГБ, 1 Гбит/с, 100 ТБ — от 99 долларов США! Прочтите об этом Как построить корпоративную инфраструктуру класса, используя серверы Dell R730xd E5-2650 v4 стоимостью 9000 евро за копейки? Теги: #информационная безопасность #Сделай сам или Сделай сам #ИТ-инфраструктура #Конференции #безопасность #перехват Wi-Fi

-

Закономерности В Распределении Простых Чисел

19 Oct, 24 -

Баг На Хабре Или Полезный Функционал

19 Oct, 24 -

Еще Один Последовательный Протокол Для Людей

19 Oct, 24 -

Зачем Нам Нужны Платформы Бизнес-Аналитики?

19 Oct, 24 -

Я Поставил Php На Iphone

19 Oct, 24 -

Как Облегчить Жизнь Ios-Разработчикам

19 Oct, 24