Привет! Ниже будет ликбез по одной конкретной линейке оборудования, позволяющий понять, что это такое, зачем оно нужно (и нужно ли) и какие задачи решаются (общая защита ИКТ-инфраструктуры, реализация блокировок, соответствие Федеральному закону о персональных данных).

Итак, сегодня компоненты безопасности обычно выглядят как настоящий «зоопарк»:

Это потоковые антивирус, фаервол, антиспам и антидос, а также системы обнаружения вторжений и т. д., расположенные на входе в ваш дата-центр.

Fortinet (как и ряд других производителей) объединяет эти устройства в одно железо, плюс принципиально пересматривает концепцию защиты.

Они уже 7 лет лидируют в Gartner в сегменте UTM (FW + IPS + VPN + Контроль приложений + Веб-фильтрация + Антиспам + Антивирус и другие функции).

Их идея в том, что периметр не находится на границе с общедоступным Интернетом.

Если раньше на выходе устанавливалось защитное оборудование, то эти ребята считают, что нужно ставить устройства поближе к локальной сети — для работы с WLAN и в дата-центре непосредственно между машинами.

Естественно, для этого нужны совсем другие потоковые мощности, но, с другой стороны, это также дает пару огромных преимуществ.

Проблемы, которые необходимо решить

Решения Fortinet — это комплексный пакет защиты сетевой инфраструктуры, встроенный в одно аппаратное обеспечение.Вот области применения: — Общая защита сети, внутреннего сегмента и клиентов оператора от угроз сетевого, контентного и прикладного уровня.

— Фильтрация интернет-запросов, в том числе для соблюдения федеральных законов и постановлений правительства о блокировке.

— Избавление от «зоопарка» подсистем.

— Защита ПД (ФЗ-152) в соответствии со стандартами РФ.

— Интеграция системы обнаружения и предотвращения целевых атак.

— Защита систем управления технологическими процессами.

Архитектурные возможности

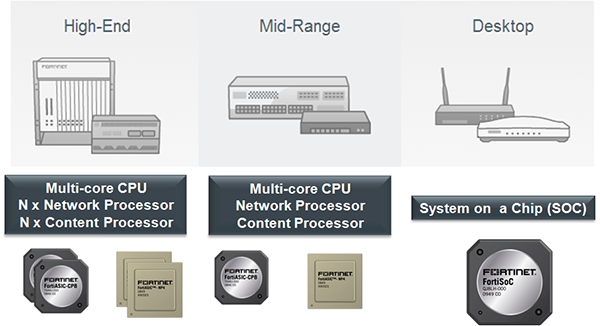

«Ядром» решения является аппаратно-программный комплекс со множеством сетевых портов.Он имеет три типа процессоров: процессоры обработки трафика (сетевые процессоры), процессоры управления и контента.

Управляющие процессоры распределяют задачи между сетевыми и контентными процессорами, балансируют и в целом выполняют системные задачи.

У крупного оборудования несколько процессоров, поэтому задачи распараллеливаются достаточно плавно.

На уровне сетевых процессоров сессия также каждый раз распределяется между сетевыми сопроцессорами.

Все «хитрости», такие как фильтрация электронной почты, песочница и прочее, лежат на контент-обработчиках.

Если использовать железо как обычный NGFW, то оно близко к заявленным синтетическим результатам.

Если начать нагружать его правилами (особенно сложными, вроде «запретить сотрудникам разглашать конфиденциальную информацию на форуме»), то контент-процессоры предсказуемо будут потреблять электроэнергию.

Подход к безопасности системный: все сетевые события собираются, коррелируются и рассматриваются как цепочка взаимодействий.

Например, одна из самых интересных практических задач — запрет торрентов в банках — делается на базе решений Fortinet очень быстро и очень забавно.

История такая: был у нас один банк, в котором хитрые пользователи скачивали торренты.

Сначала они использовали стандартную механику прокси, но возникло несколько проблем.

Начиная от необходимости парсить SSL (что не очень реально) и заканчивая тем, что очень хитрый TCP over DNS не использовался ни одним прокси.

И время от времени в банк приходили письма от американских правообладателей (мол, что вы, гады, делаете, это был наш фильм).

Через год там установили UTM и в качестве теста настроили NGFW на блокировку торрент-сессий.

FortiGate может блокировать клиентский трафик P2P, устанавливая взаимосвязь между поведением пользователя и последующими характеристиками P2P. Здесь здесь Там, например, есть о том, как решить этот вопрос для компании раз и навсегда.

Кстати, разрабатывается еще один традиционный способ обхода прокси и классических решений контроля пользователей — Translate.Google, лучший анонимайзер.

Глубокая интеграция в дата-центр

Итак, чтобы обработать весь поток внутри дата-центра, первое, что требуется — это оборудование с гораздо более высокой производительностью, чем обычное, «стоящее на выходе».Заявленные синтетические характеристики их железа просто огромны.

Естественно, здесь есть нюанс конкретно по синтетике (будет ниже), и не один.

В целом в инфраструктуре используется распределенный подход к безопасности.

На каждом узле (точнее, конечной машине) устанавливается клиент. Клиенты обрабатывают данные и передают события на главный сервер с помощью UTM, который обрабатывает трафик.

Подозрительные объекты с клиентских машин автоматически попадают в песочницу, сами клиенты интегрируются с тем же антиспамом (сами переходят по ссылкам, жертвуют вложения в антивирус и песочницу и так далее) - в общем, делают все, что должны делать Идеально.

Виды защиты, далее речь пойдет в основном о левом варианте архитектуры

Пока главное, что Фортинет быстро перемалывает хорошие стримы.

Например, UDP вполне нормально «шлифовается» на скоростях 52 Гбит/с в среднем диапазоне, тогда как ближайшие аналоги — те же коробки примерно по тем же ценам, только работающие на скорости 2 Гбит/с.

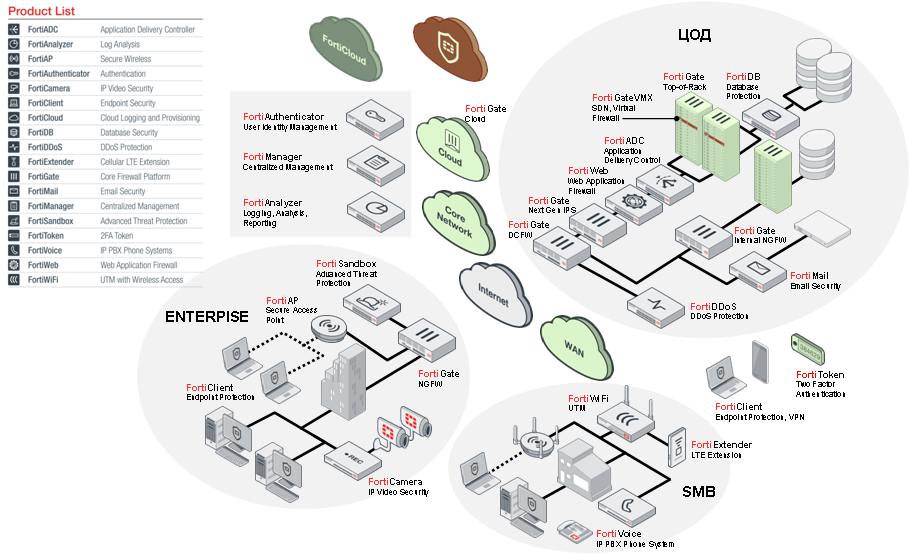

Вторая особенность – у этого производителя есть все для защиты.

То есть закрывают все сразу, если вам это нужно.

Вот их полный набор решений:

Все, что у вас есть: антивирус, VPN, решение для защиты баз данных, собственные точки доступа, маршрутизаторы, коммутаторы.

У них даже есть свои телефонные шлюзы.

Из последних очень удачным оказалось то, что они могут подключать к своему железу собственные внешние удлинители 3G/LTE. Собственно, один межсетевой экран Fortigate может быть контроллером точки доступа, и у него уже есть модуль внешней антенны, который определяется как обычный интерфейс.

Раньше в банках при падении основного канала резерв в удаленных регионах часто был "свистком" одного из операторов - с соответствующими танцами с бубном по интеграции в безопасность, или конкретно проседающим уровнем защиты во время канала.

изменить (например, без фильтрации ввода).

Но здесь все в одной коробке, и о совместимости можно не беспокоиться.

Это тоже плюс, потому что, например, в небольших филиалах сейчас все взято от Huawei (там, где раньше была Cisco), и не все работает именно так, как надо (разница в реализациях дает о себе знать).

Кому надо

В первую очередь линейку Fortinet просматривают либо компании, которые регулярно подвергаются атакам, либо различные операторы трафика, например, решения из этой группы развертывают операторы Amazon и LTE для очистки трафика.

В целом «зоопарк» реализаций такой:

Плюс еще 50 операторов связи от Verizon и T-Mobile до China Telecom и Vodafone.

Несмотря на этих «монстров», более трети продаж Fortinet в 2015 году приходилось на оборудование для малого и среднего бизнеса и бюджетное оборудование.

Это также интересно для малого и среднего бизнеса в связи с тем, что куча разного оборудования, такого как роутеры, NGFW, WLC и т. д., теперь может находиться на одном железе.

Это имеет смысл, например, для тех, кто открывает новые филиалы.

Вот их аналоги по версии Gartner:

Основное отличие от аналогов заключается в том, что Fortinet в целом обеспечивает высокий рыночный стандарт защиты каналов; он лицензируется только для устройства и позволяет распределять мощность по вашему желанию.

При подключении новых функций у всех этих решений наблюдается падение производительности; при использовании дополнительных функций поведение Fortinet более предсказуемо за счет оптимизации нагрузки аппаратными сопроцессорами.

Каковы преимущества?

Fortinet предлагает решения, которые являются достаточно экономичными по сравнению с аналогичным оборудованием других производителей.Для крупного бизнеса основной «точкой» сравнения является цена за единицу трафика, для малого и среднего — функциональность.

Другие производители часто предлагают тот же набор функций, требующий очень дорогого оборудования.

Подводные скалы

Прежде чем всё станет слишком радостно, расскажу, что нужно заранее знать об особенностях этой архитектуры и конкретных решениях:- Лицензирование по железу, то есть покупаешь мощности (процессоры) и делаешь что хочешь.

Естественно, есть желание нагрузить сервер безопасности кучей функций — и он в момент внедрения всё перетрёт. По мере роста трафика и требований производительность будет падать, и некоторые функции придется отключать.

Поэтому очень важно протестировать устройство на реальных задачах и подвести итоги с пониманием роста вашего трафика, роста их сигнатурной базы и так далее.

Типичная известная мне история: сначала админы включают все сразу (как в том анекдоте про финскую бензопилу), потом ждут, пока железо все съест. И они грузят больше.

Когда пила говорит «хррр», некоторые функции отключаются.

Вот как они живут.

- Масштабирование — за счет покупки дополнительного оборудования (новых моделей) или построения кластера из старых.

Сразу посчитайте эти варианты на три года вперед, чтобы цены не стали сюрпризом.

Старую железку никак нельзя модернизировать, ее только продают, выбрасывают или помещают в кластер.

- Имеется действующий сертификат ФСТЭК, а также решение о сертификации новой линейки устройств.

Здесь для тех, кто работает с ПД, вторая засада — обновление сигнатурной базы.

Сильная сторона решения – в постоянном получении данных, поэтому «запечатать и оставить» не получится, это подходит не для всех банков.

- Полные аппаратные обходы выполнены как отдельное решение.

Правда, у других вендоров их обычно нет вообще.

- Есть парсинг SSL по схеме MitM с импортом «родных» сертификатов (с возможностью подписи трафика) или размещением на устройстве самоподписанных.

После расшифровки все проверяется так же, как обычно.

SSL-стрип нагружает процессоры, поэтому, несмотря на то, что никаких дополнительных устройств не нужно, этот отдельный процесс в FortiOS будет потреблять довольно много ресурсов.

Однако вы можете выполнить SSL-Offload на внешний дешифратор, если не хотите использовать сам брандмауэр для этих задач.

- Естественно, нельзя забывать, что обычный режим предполагает отправку подозрительного трафика в свои центры анализа, но ни Веднор, ни интегратор не имеют права включать эту опцию без прямого согласования с вами, если вы не хотите делиться своим SSL-контентом.

Краткое содержание

Это высококачественное оборудование, которое окупается за счет более низкой стоимости владения в крупных инфраструктурах.Имеет предсказуемую производительность (по сравнению с конкурентами), имеет широкую поддержку виртуальных инфраструктур (ESXi, Xen, KVM, Hyper-V, а также облачных Azure и AWS), большое количество поддерживаемых гипервизоров и кучу разных типов.

защиты.

Однако хотелось бы отметить: при определении бюджета или настройке правил обязательные тесты перед внедрением.

30 марта мы проведем вебинар на тему информационной безопасности на базе решений Fortinet. Какая разница - соединять .

Ссылки

- Вы можете попробовать их железо в виде виртуальных машин (образ предоставляют через 1-2 дня после подачи заявки) - [email protected], документация - docs.fortinet.com. Мы, как их официальный партнер, можем помочь с пилотным внедрением реального оборудования.

- Базовое описание архитектуры решения

- Презентация о компании и его стратегии; презентация решений ; производительность на вебинаре UCSB о решениях Fortinet; речь об операторах связи ; все аспекты замены Microsoft TMG .

- Хвастовство: сертификация против целевых атак - Сертификация ATP от NSS Labs (лучшая оценка – Рекомендуется) И ИКСА ; NSS Labs рекомендует статус от NGFW ; Вирусный бюллетень оценил антиспам как один из лучших ; Рейтинг Вирусного бюллетеня потоковый антивирус как один из лучших ; IPS имеет высший рейтинг из лаборатории НСС.

- Реализации , База знаний MSSP (огромное количество материалов по открытию бизнеса для операторов связи), Решение для фильтрации URL-адресов по спискам Роскомнадзора.

И еще пара примеров: Здесь И Здесь .

- Матрица продуктов ( PDF )

- С вопросами пишите мне на почту [email protected] (в частности, по опыту могу помочь с калибровкой или прогнозом производительности на 3 года, но вопросы присылайте конкретные, точные).

- Да, и еще раз напомню, вебинар 30 марта.

-

Советы По Иллюстрациям В Веб-Дизайне

19 Oct, 24 -

Советы Для Windows Система Не Выключается

19 Oct, 24 -

Feedore — Умный Агрегатор Новостей

19 Oct, 24 -

Сидкемп Восточная Европа

19 Oct, 24 -

Вы Зарегистрированы На Госуслугах?

19 Oct, 24 -

Что Это Вам Напоминает?

19 Oct, 24