Киберпреступная группировка Carberp была одной из первых группировок, которые массово использовали семейство вредоносных программ, направленных на компрометацию систем дистанционного банковского обслуживания и проведение мошеннических транзакций против крупнейших банков России.

Многие члены основной группы Carberp уже арестованы , но это семейство вредоносных программ все еще активно и продолжает развиваться.

Наш коллега Александр Матросов провели анализ последней модификации банковского трояна Carberp, которую мы хотели бы представить ниже.

На снимке экрана показана статистика ESET Virus Radar, показывающая регионы, наиболее пострадавшие от заражения Carberp за последний месяц.

Видно, что регионом, наиболее пострадавшим от Carberp, по-прежнему остается Россия .

Если мы посмотрим историю обнаружений этого вредоносного кода, то увидим, что группа Carberp была наиболее активна весной и летом 2012 года.

.

После массовых арестов летом 2012 года ботнет все еще работал, хотя количество обнаружений начало снижаться.

Группа Carberp по-прежнему занимает первое место среди аналогичных группировок, занимающихся банковским мошенничеством в России и Украине.

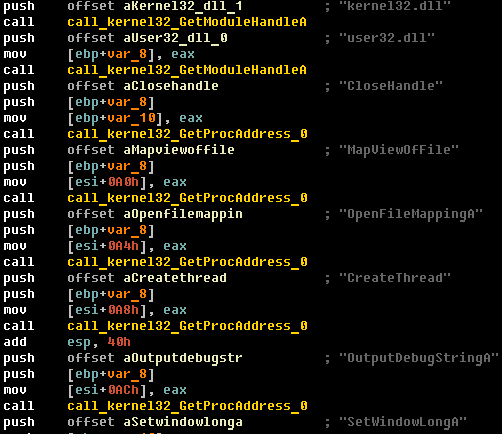

Далее мы рассмотрим последнюю, обновленную версию кода бота, а также дополнительные плагины, которые он использует. Метод внедрения вредоносного кода Анализируя один из последних дропперов Carberp, мы обнаружили специальную технику внедрения вредоносного кода в доверенные процессы, основанную на Мощность погрузчика .

В начале своего выполнения дроппер пытается открыть один из общедоступных (разделяемых) разделов и добавить в конец одного из разделов шеллкод, список которых представлен ниже:

Затем дроппер использует методы, аналогичные тем, которые использует Gapz, за исключением незначительных изменений в коде.

На заключительном этапе вредоносный код внедряется в доверенный процесс explorer.exe с целью обхода антивирусного ПО и выполнения своих дальнейших действий как доверенного процесса.

Эта методика не нова и использует метод инъекции Shell_TrayWnd, который уже был описан на некоторых подпольных российских форумах несколько лет назад. Оперативная модификация банковского ПО, написанного на Java

Мы уже описывали способ модификации Java-кода для банковских клиентов в другом семействе троянских программ — Win32/Spy.Ranbyus .

Ranbyus модифицирует JVM (виртуальную машину Java) во время ее выполнения, чтобы контролировать выполнение кода банковского программного обеспечения.

Carberp модифицирует банковское программное обеспечение, написанное на Java, используя библиотеку Javassist с открытым исходным кодом.

Эта библиотека позволяет вам управлять байт-кодом Java на лету (во время выполнения).

Вредоносная программа Carberp использует модификацию этого байт-кода в одной из самых популярных систем онлайн-банкинга.

iBank 2 от БИФИТ .

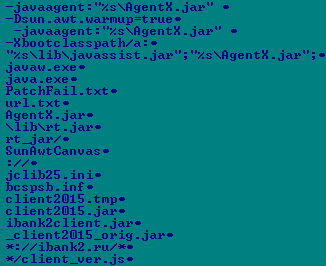

При анализе последнего образца Carberp в клиентском ПО системы онлайн-банкинга iBank2 были обнаружены следующие строки с интересной ссылкой на исправление кода Java.

После использования клиента iBank2 на зараженном компьютере вредоносный код загружает дополнительный модуль AgentX.jar (определяется ESET как Java/Spy.Banker.AB ).

Когда этот модуль успешно загружен, Carberp пытается загрузить библиотеку Javassist. Java/Spy.Banker — это специальный компонент Carberp, предназначенный для оперативного изменения платежных документов.

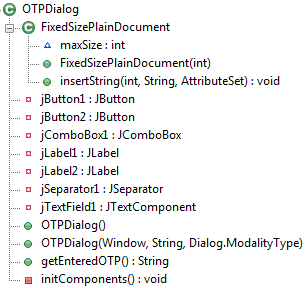

Декомпилированный класс Java, используемый для изменения кода клиента iBank2, выглядит следующим образом:

После внесения изменений в iBank2 злоумышленники могут контролировать все платежи, совершаемые с помощью этого банковского ПО.

Система iBank2 от БИФИТ не проверяет целостность своего кода и после его модификации продолжает работать как ни в чем не бывало, то есть может осуществлять денежные операции.

Но в данном случае денежные транзакции проходят через киберпреступную группировку Carberp. Модуль Java/Spy.Banker имеет функционал обхода системы двухфакторной аутентификации с использованием одноразовых паролей.

Декомпилированный Java-класс для обхода этой проверки представлен ниже.

Декомпилированный код подтверждения платежа в этом случае выглядит так:

Модуль AgentX не является обычным вредоносным компонентом, поскольку он не модифицирует саму систему Java, а использует легитимную библиотеку для модификации кода.

Распознать вредоносную активность в AgenX.jar без ручного анализа этого модуля довольно сложно.

На момент написания этого анализа модуль AgentX.jar имел очень низкий уровень обнаружения.

Использование легального программного обеспечения в качестве компонентов вредоносного кода Описанный нами вредоносный код, использующий легитимные библиотеки для выполнения своих функций, не единственный.

На прошлой неделе появилась информация о целенаправленной атаке, поразившей некоторые европейские страны.

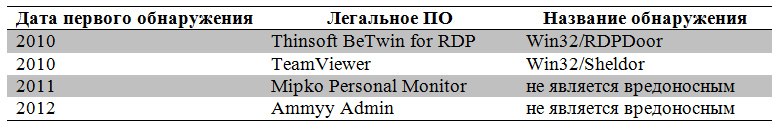

Атака была осуществлена с использованием специального вредоносного инструментария TeamSpy. TeamSpy использовал модифицированные компоненты известного программного обеспечения TeamViewer. ESET обнаружила этот бэкдор, использующий модули TeamViewer, с 2010 года ( Шелдор в шоке ).

Вредоносный код Win32/Шелдор использовался киберпреступной группой Carberp для ручного перевода денег с зараженных систем, начиная с 2010 года.

Группа Carberp также использует другое легальное программное обеспечение для удаленного доступа к зараженным компьютерам; В таблице ниже мы показываем типы такого программного обеспечения, используемые группой Carberp.

Использование легитимных программных средств киберпреступными группировками — один из способов получить удаленный доступ к зараженным системам.

Это значительно затрудняет обнаружение вредоносной активности.

Семейства вредоносного кода, такие как Win32/Шелдор И Win32/RDP-дверь внести некоторые изменения в исходные компоненты.

При этом такое ПО, как Mipko и Ammyy, используется без изменений.

В некоторых случаях антивирусу было бы нецелесообразно определять законное программное обеспечение как вредоносное.

Заключение В этом посте мы суммировали последние изменения, которые зафиксированы в деятельности киберпреступной группировки Carberp. Наиболее интересные изменения касаются компонента Java/Spy.Banker (AgentX.jar) и самого популярного в России и Украине банковского ПО, которое подвергается атакам посредством модификации Java-кода.

Еще одно интересное наблюдение — все более широкое использование легального программного обеспечения в качестве компонентов вредоносного кода для получения удаленного доступа.

В этом случае представляется довольно сложным иметь механизм обнаружения такого ПО, который бы приводил к отсутствию ложных срабатываний, особенно если злоумышленники модифицируют это ПО каждые несколько месяцев.

Теги: #Carberp #информационная безопасность

-

Эволюция Изображения Google

19 Oct, 24 -

Очередь Запроса Скрипта В Журнале Mta Perl

19 Oct, 24