В рамках своей работы мне часто приходится проводить инструментальные проверки безопасности различных предприятий.

Процедура составления итогового отчета содержит одну неприятную особенность, от которой я давно хотел избавиться.

Помимо наиболее опасных уязвимостей системы, клиенту всегда должны быть показаны ссылки на общедоступные эксплойты для этих ошибок.

И эти ссылки приходилось искать вручную.

В большинстве случаев заказчик принимает какие-либо серьезные меры защиты только в том случае, если знает о хакерских инструментах, автоматизирующих атаки через обнаруженные у него уязвимости.

Обнаруженные дыры сами по себе не страшны, но подобные программы очень даже страшны: благодаря им на черные шляпы может натянуть целая армия школьников, кулхацкеров, недовольных бывших сотрудников и диверсантов из конкурирующих организаций.

Создатель Grsecurity Брэд Спенглер заявил, что только публичные эксплойты меняют общественное понимание уровня существующей безопасности, и мой опыт полностью подтверждает эту мысль.

В какой-то момент я понял, что поиск ссылок на эксплоиты хоть и важная работа, но настолько рутинная и механическая, что не автоматизировать ее просто стыдно.

Сначала был написан простой консольный скрипт, который постепенно обзавелся графическим интерфейсом и научился понимать различные форматы отчетов систем обнаружения уязвимостей.

Все доработки и доработки PT Exploit Explorer в дальнейшем проводились исходя из пожеланий пользователей, и этот процесс продолжается по сей день.

Судя по отзывам первых пользователей, к преимуществам утилиты можно отнести достаточно быстрый и безошибочный поиск эксплойтов из списка из нескольких тысяч уязвимостей; Это экономит много времени специалисту по безопасности.

Основной причиной, по которой утилита востребована не только в наших или других компаниях по информационной безопасности, но и во множестве других организаций, является возможность использовать полученный отчет для расстановки приоритетов при определении приоритетности устранения уязвимостей - и в качестве аргумента.

в спорах с ИТ-специалистами.

Процитирую один из отзывов: «Ява-скрипт ptee.jar, который ищет готовые эксплойты, на самом деле классная штука! Прошу выразить особую благодарность разработчику.

Отчет, отправленный в ИТ-отдел, был как кипяток на голову».

Как это работает

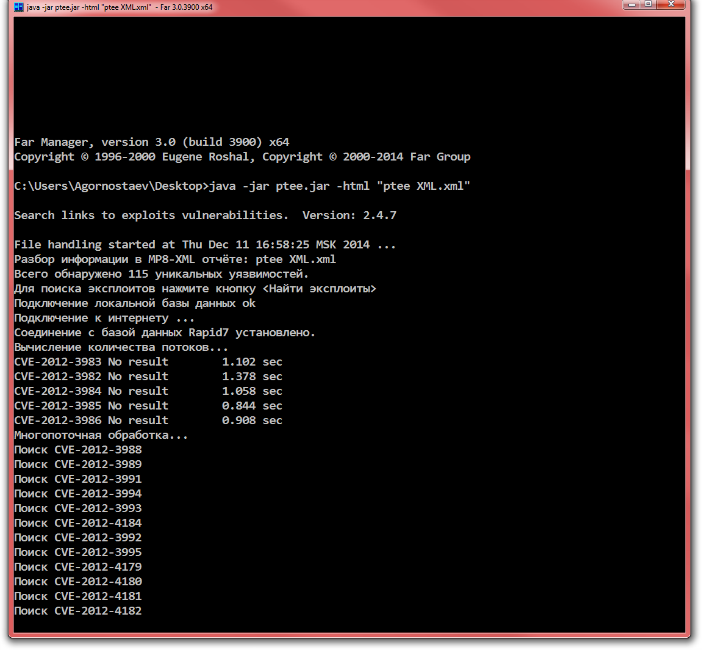

Программа позволяет искать ссылки на эксплойты в общедоступных базах данных, включая Rapid7 и Exploit-db. Утилита полностью совместима с нашим корпоративным ПО (сканером уязвимостей XSpider и системой мониторинга безопасности и соответствия MaxPatrol), а также с отчетами других систем обнаружения уязвимостей в любых несжатых форматах.Программу можно использовать как в консольном режиме, так и в интерактивном (запускать без параметров).

Это было сделано для того, чтобы его можно было интегрировать в различные проекты в качестве внешнего модуля.

Например, так: java -jar ptee.jar -html «отчет об уязвимости.

xml»:

Итоговый отчет будет представлен в файле report.html:

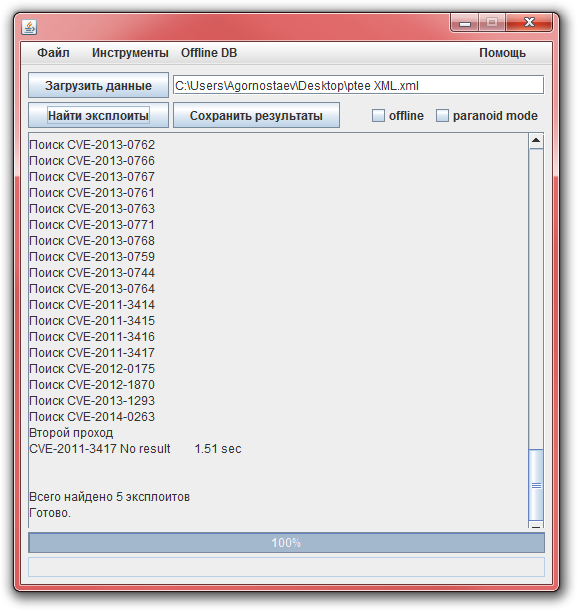

Для поиска эксплойтов необходимо скачать файл отчета, содержащий списки уязвимостей в формате CVE-XXXX-XXXXXX, и нажать кнопку «Найти эксплойты».

Вы также можете создать файл отчета самостоятельно — утилита умеет обрабатывать текстовые файлы с произвольным списком уязвимостей из базы данных CVE.

В процессе поиска на экране будет отображаться служебная информация.

Количество найденных на экране эксплойтов означает, что вы можете сохранить результаты поиска, нажав на соответствующую кнопку.

Формирование отчетов об уязвимостях, соответствующих эксплойтах и ранжирующая интерпретация результатов осуществляется в форматах HTML, CSV и текстовых файлов.

Давайте рассмотрим еще две настройки.

Если включена опция автономного режима, утилита использует данные предыдущих поисков, ранее кэшированные в файле offline.db. Если активировать параноидальный режим, время ожидания отчета значительно увеличится, но эффективность поиска будет выше.

«Параноидальный режим» позволяет определить наличие эксплойтов для данной уязвимости в закрытых или платных базах данных (через www.securityfocus.com ).

Скрипт-киды не смогут использовать такое программное обеспечение, но специалист по безопасности будет знать, что методы эксплуатации ошибки уже существуют, и вскоре скрипт может появиться в открытом доступе.

Вот как выглядит окончательный отчет:

В качестве эпилога напомню итоги исследовать Positive Technologies, по данным которого в 2013 году 86% корпоративных систем крупных компаний были подвержены уязвимостям, позволяющим полностью контролировать критически важные ресурсы.

Это не сайты-открытки, а платежные системы, электронная почта, хранилища личных данных и документов, ERP-системы, автоматизированные системы управления процессами.

А для проведения атаки в 82% случаев хакеру достаточно было иметь лишь среднюю или низкую квалификацию.

Публичный эксплойт значительно снижает даже этот низкий порог входа и серьёзно увеличивает вероятность инцидента.

В некоторых случаях процесс установки обновлений связан с различными сложностями, поэтому лучше время от времени мониторить основные «фабрики» по производству хакерских программ и сравнивать результаты со своими уязвимостями.

Вы можете скачать PT Exploit Explorer по адресу: www.ptsecurity.ru/lab/freeware .

Автор: Андрей Горностаев, старший специалист отдела проектных решений Positive Technologies. Теги: #PT Exploit Explorer #поиск эксплойтов #эксплойты #уязвимости #информационная безопасность #информационная безопасность #разработка сайтов

-

Как Управлять Размером Pst Outlook 2003?

19 Oct, 24 -

Альтернатива Опере

19 Oct, 24 -

Тотальное Протезирование На Имплантах

19 Oct, 24 -

Что Такое Пространство-Время На Самом Деле?

19 Oct, 24