Среди широкого круга людей, далеких от современных технологий, общепринято считать, что специалисты в области ИТ и, тем более, специалисты по информационной безопасности — это люди-параноики, которые под воздействием профессиональных деформаций перестраховываются и защищают себя десятками различных средств защиты.

средства защиты, часто перекрывающие друг друга для большей надежности.

Увы, реальность немного другая и сегодня мне бы хотелось показать то, что обычно скрыто от более широкого взгляда.

Мы поговорим о результатах мониторинга интернет-активности посетителей различных крупных международных и национальных мероприятий, посвященных современным информационным технологиям и информационной безопасности.

Cisco часто выступает технологическим партнером на конференциях и выставках, таких как RSA в Сан-Франциско, BlackHat в Сингапуре, Mobile World Congress в Барселоне, а также является организатором собственного мероприятия под названием Cisco Live или Cisco Connect в разных странах.

И везде мы используем свои технологии мониторинга, которыми мне хотелось бы поделиться.

Начну с российской конференции Cisco Connect, которая проходит раз в год в Москве и на которой Cisco представляет свои новые продукты, рассказывая об опыте их использования для решения различных бизнес- и ИТ-задач.

В данной конференции принимают участие более 2 тысяч человек, которые в основном относятся к категории инженеров и ведущих специалистов, отвечающих за эксплуатацию своих инфраструктур, насчитывающих от нескольких сотен до десятков и сотен тысяч узлов.

Эти специалисты приезжают на конференцию Cisco Connect и наряду с получением новых знаний продолжают поддерживать связь со своим руководством или подчиненными, отвечая на рабочую почту или посещая различные интернет-ресурсы в поисках ответов на возникающие вопросы.

Другими словами, посетители Cisco Connect активно используют мобильные устройства (планшеты, смартфоны и ноутбуки) и доступ в Интернет, предоставляемые Cisco. В прошлый раз, весной, мы решили интегрировать нашу беспроводную инфраструктуру доступа в Интернет с системой мониторинга DNS — Cisco Umbrella. Мы не оценивали, сколько участников Cisco Connect пользовались предоставленным беспроводным доступом в Интернет, а сколько — доступом 3G/4G, предоставленным их мобильным оператором.

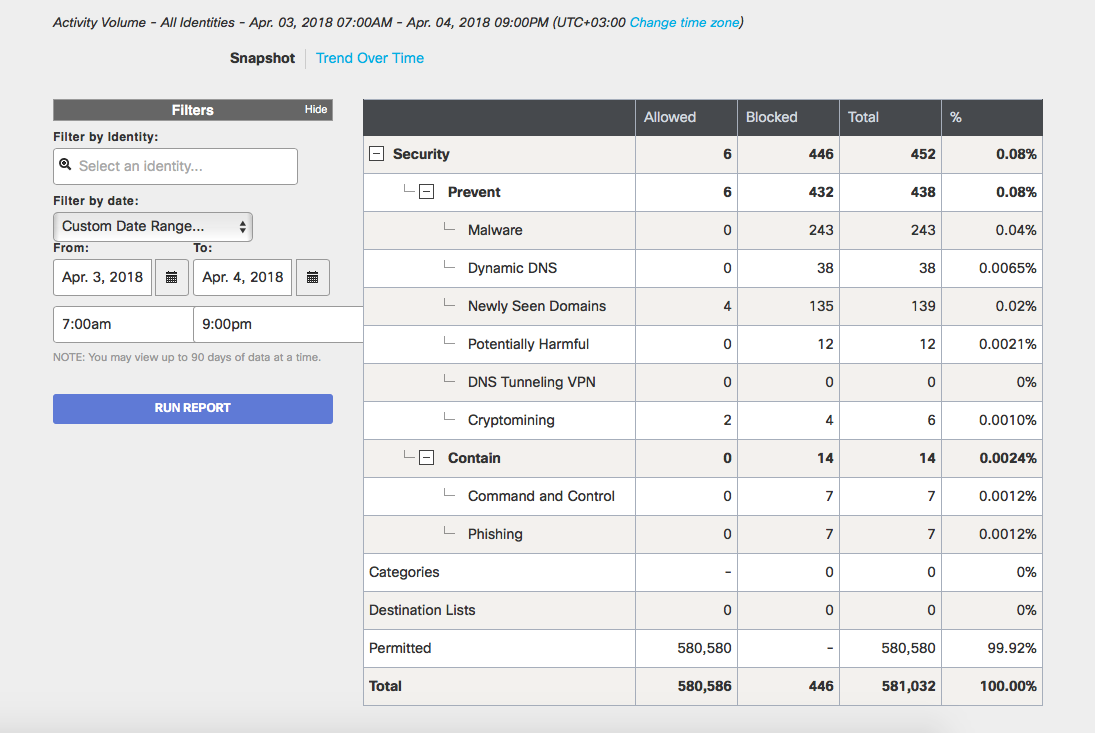

Но за два дня конференции, с 7 утра 3 апреля до 21 часа 4 апреля, через сервис Cisco Umbrella прошло около 600 тысяч DNS-запросов.

Это не так уж и много в масштабах всего сервиса, обрабатывающего около 120–150 миллиардов запросов в день.

0,08% из этого количества запросов носили явно вредоносный характер и были заблокированы.

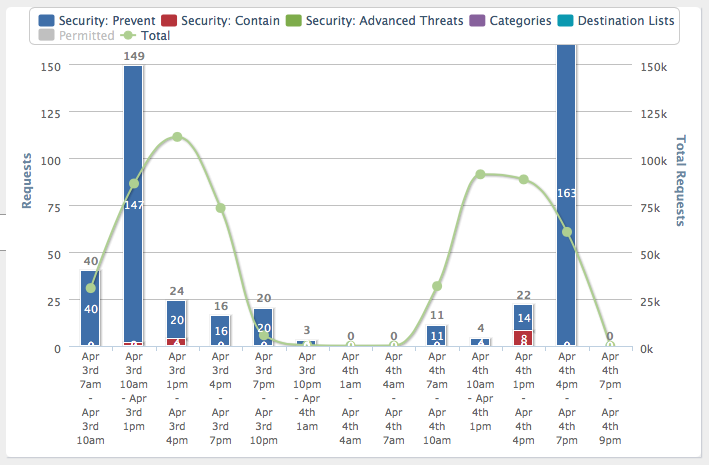

Интересно, что если в первый день около половины всех вредоносных запросов было зафиксировано нами в первой половине дня (с 10 до 13 часов), когда были пленарные доклады, то во второй день активация всех плохие дела начались после 16.00, когда конференция подходила к концу и участники готовились к культурной программе - небольшой фуршет и участие в концерте.

Низкая активность в остальное время свидетельствует о том, что участники Cisco Connect активно слушали презентации специалистов Cisco и ее партнеров и не отвлекались на серфинг в Интернете или работу на мобильных устройствах.

По статистике, большинство заблокированных попыток доступа произошло из-за вредоносного кода.

Сам сервис Cisco Umbrella не может определить, заражен посещаемый ресурс или нет. Образцы вредоносных программ, связанных с доменом, указывают лишь на то, что они каким-то образом взаимодействуют с заблокированным доменом или IP-адресом.

Например, из-за распространения вредоносного кода с этого домена.

Либо из-за того, что вредоносный код обращался к этому домену в качестве kill switch (так действовал тот же WannaCry).

Или из-за использования домена в качестве сервера управления и контроля.

В любом случае это повод для дальнейшего расследования.

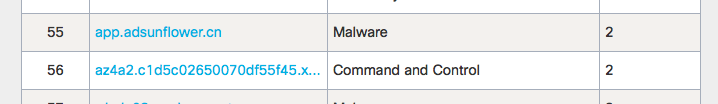

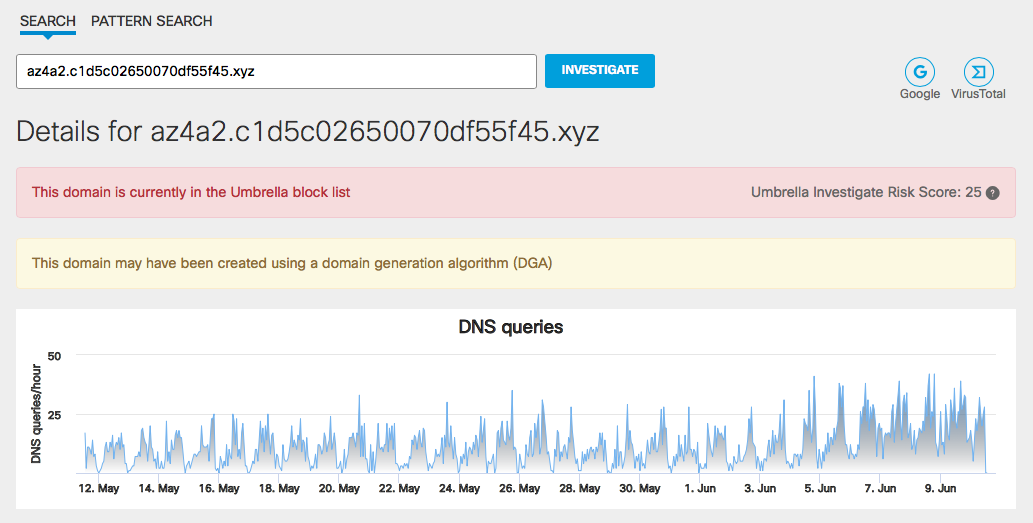

Что касается командных серверов, то такие попытки у нас тоже зафиксированы.

Обращаю ваше внимание на то, что злоумышленники довольно активно эксплуатируют эту тему.

связанный использование доменов-клонов или доменов, имена которых похожи на настоящие.

Это произошло во время Cisco Connect, когда мы зафиксировали попытки доступа к домену onedrive[.

]su.

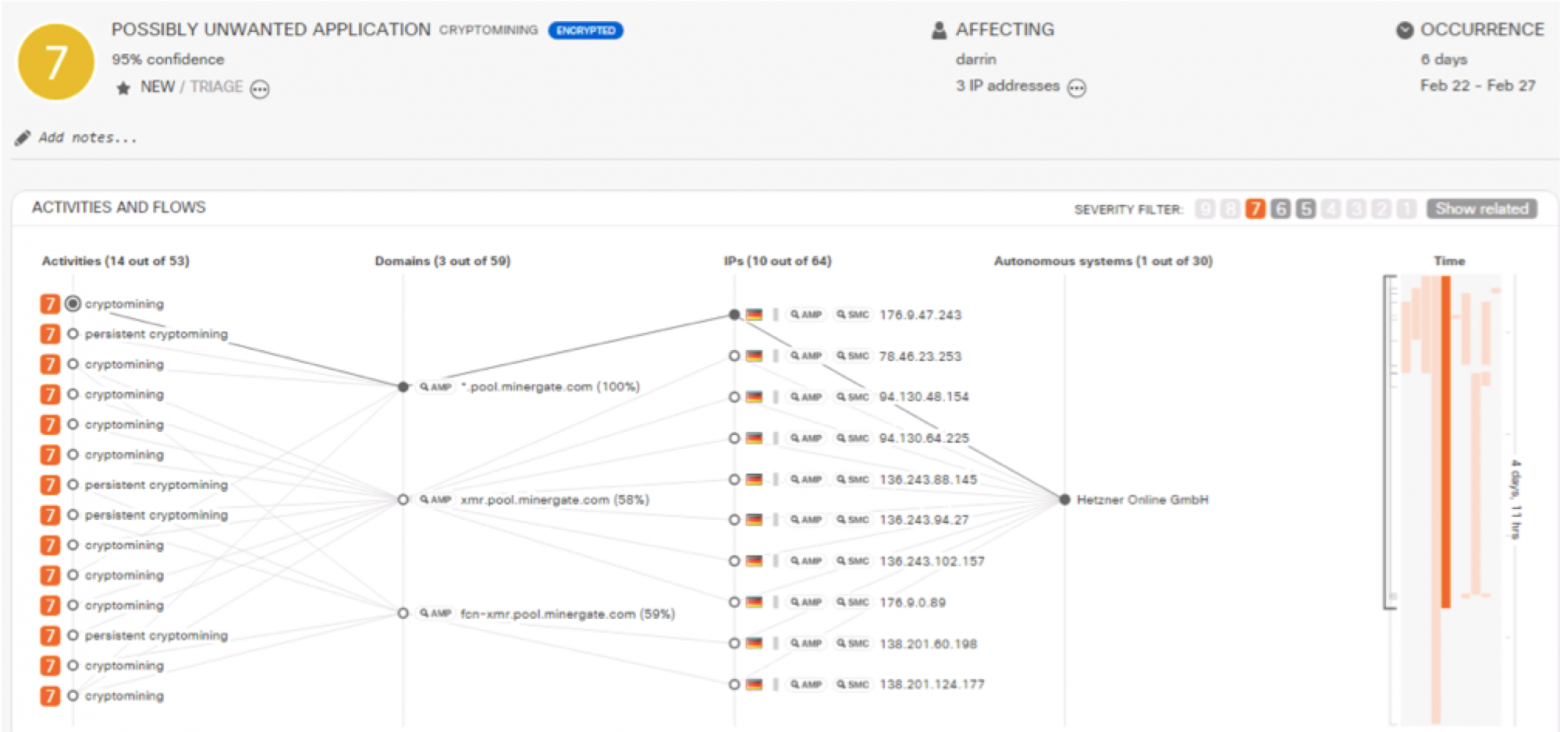

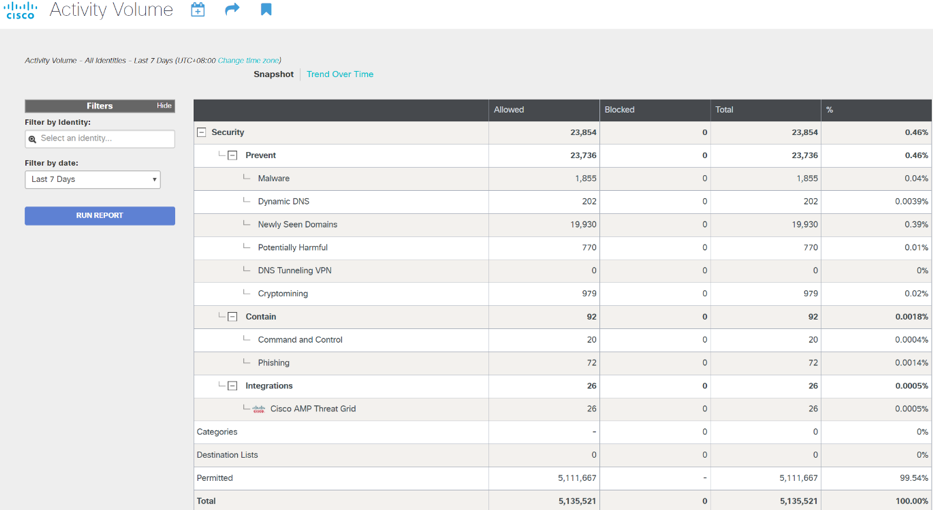

Наконец, несколько попыток были связаны с деятельностью криптомайнеров.

Это еще одна пограничная зона, которая требует дополнительного расследования, так как заранее невозможно сказать, законен ли майнинг в данном случае (вдруг кто-то решил подзаработать) или же компьютер пользователя используется тайно и в других целях.

я уже написал о различных способах обнаружения майнинга с помощью решений Cisco — с тех пор мы только усилили свои возможности в этой области.

Можно отметить, что по сравнению с другими мероприятиями в области ИТ и ИБ, Cisco Connect не так уж и масштабен (хотя в России он один из крупнейших).

Но даже среди более чем 2000 посетителей зафиксировано почти 250 попыток взаимодействия с доменами, связанными с вредоносным кодом, что довольно много для аудитории, которая должна прекрасно понимать опасность этой угрозы и уметь с ней бороться.

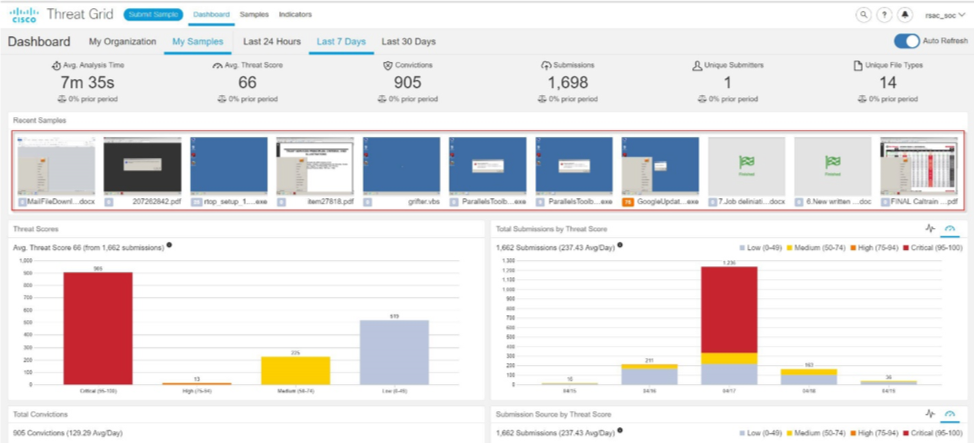

Давайте посмотрим, что нам удалось обнаружить в ходе мониторинга Wi-Fi-среды на крупнейшей в мире выставке кибербезопасности RSAC, которая прошла в апреле этого года в Сан-Франциско.

Его посетили 42 тысячи человек.

Cisco совместно с RSA обеспечила работу RSA SOC (в пятый раз), задачей которой было предотвращение атак на беспроводную инфраструктуру Moscone Center (место проведения выставки и конференции).

Cisco предоставила следующие решения — песочницу Cisco Threat Grid, систему мониторинга DNS — Cisco Umbrella, а также решения Threat Intelligence — Cisco Visibility и Talos Intelligence.

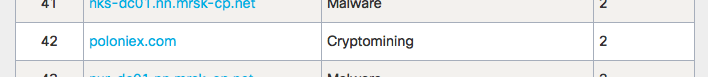

Интересно, что на гораздо более крупном мероприятии, чем Cisco Connect, количество вредоносных доменов было сопоставимым — 207. А вот доменов для криптомайнинга, используемых в рамках RSAC с помощью Cisco Umbrella, мы зафиксировали на порядок больше — 155. Наиболее активными оказались следующие:

- аутентичныймайн[.

]com

- коулей[.

]com

- майнергейт[.

]com

- www[.

]cryptokitties[.

]co

- api.bitfinex[.

]com

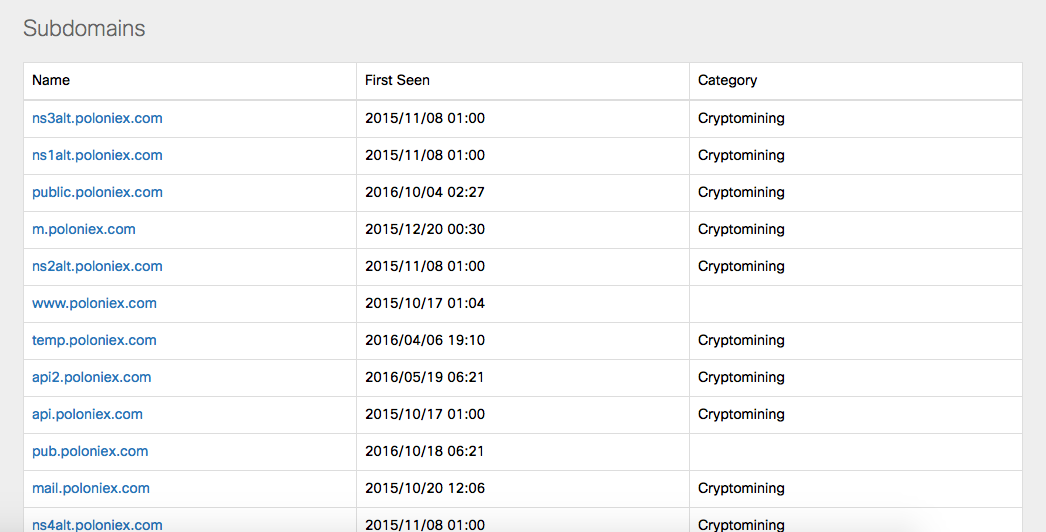

- poloniex[.

]com (это также было записано на Cisco Connect)

- www[.

]coinbase[.

]com

- api.coinone.co[.

]кр

- бинанс[.

]com

- гемий[.

]пл

Казалось, что участники ЮАР чувствовали себя на конференции как дома и не слишком беспокоились о своей безопасности.

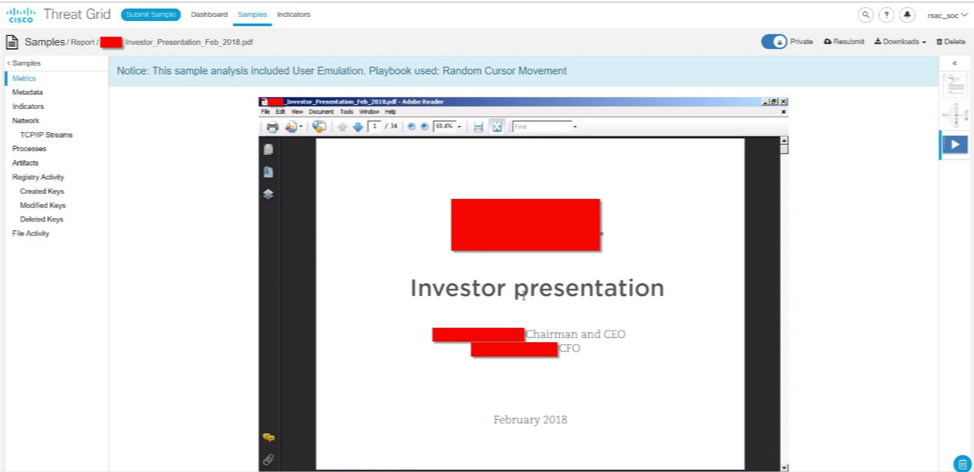

Но вся эта информация могла быть использована для организации фишинга — большой объем ценной информации был открыт для перехвата.

Презентация для брифинга для инвесторов оказалась интересной ситуацией.

В нем содержалась весьма ценная информация от одного из спонсоров ОГА — нам пришлось срочно искать их на выставке, совершать экскурсию по СОЦ, чтобы они на месте убедились в опасности своих действий и выяснили, соответствует ли информация циркулирующая в незащищенном виде, уже была доступна СМИ и аналитикам.

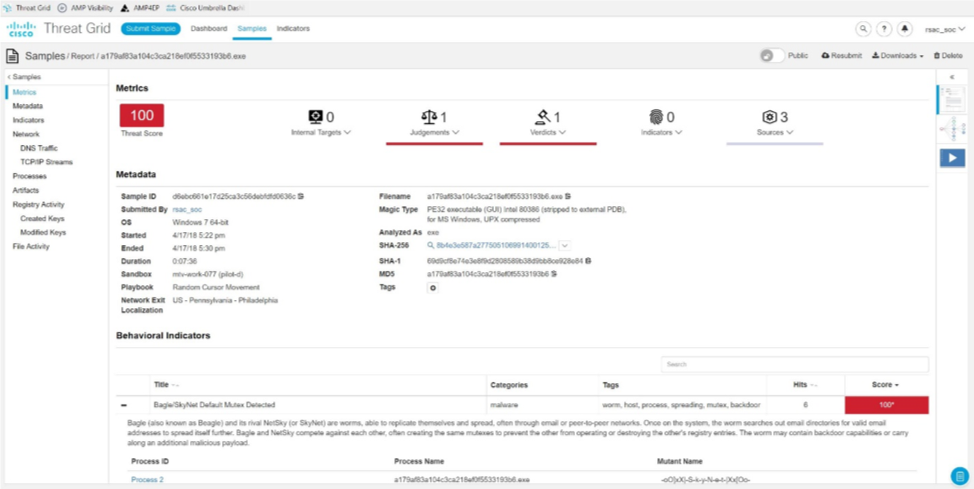

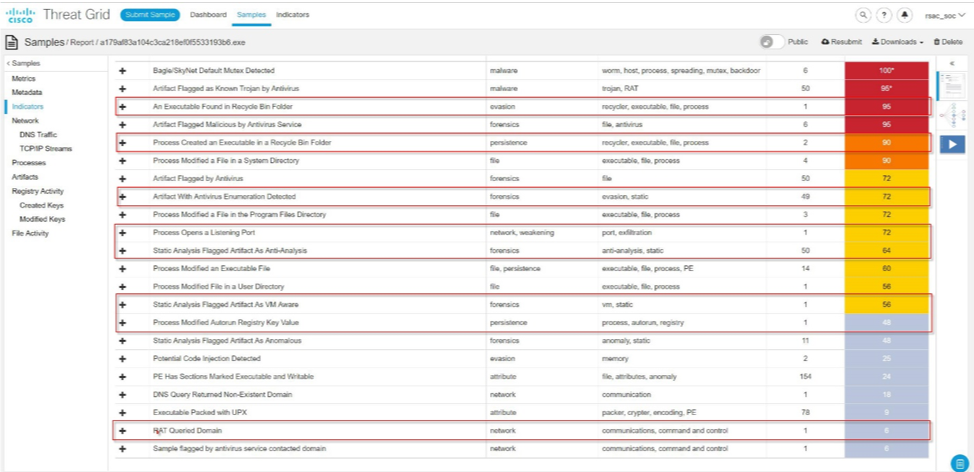

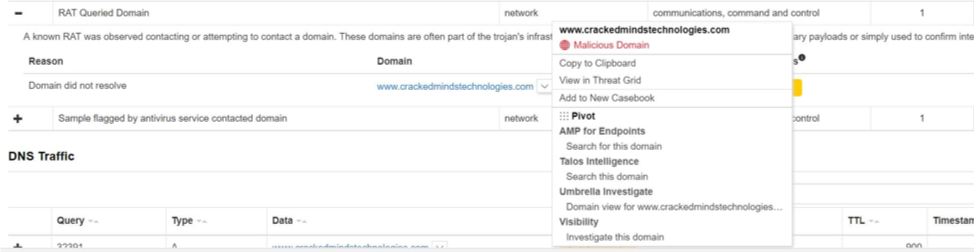

Всего за 5 дней конференции RSA SOC зафиксировала около 1000 вредоносных файлов, включая вариант червя SkyNet.

Также были зафиксированы взаимодействия с командными серверами (таких попыток было 24),

а также фишинговые сайты-клоны.

Например, Cragslist[.

]org, который имитирует знаменитый сайт онлайн-объявлений Graiglist, запущенный в Сан-Франциско в 90-х годах и очень популярный среди американцев.

Фейковый сайт их привлек, хотя сам был зарегистрирован в Чехии.

Что изменилось в RSAC за последний год? Активность криптомайнеров возросла (особенно Monero), появились мобильные вредоносные программы.

Но невнимательность пользователей осталась на прежнем уровне — 30-35% электронной почты передавалось в незашифрованном виде по устаревшим протоколам POP и IMAPv2. И хотя другие приложения в основном использовали шифрование, оно было слабым и построено на уязвимых криптографических протоколах, таких как TLS 1.0. Кроме того, многие приложения, например, домашнее видеонаблюдение, сайты знакомств (полно охранников бизнеса :-), умные дома, хоть и использовали аутентификацию, но данные аутентификации передавались открытым текстом! Парадоксальное явление.

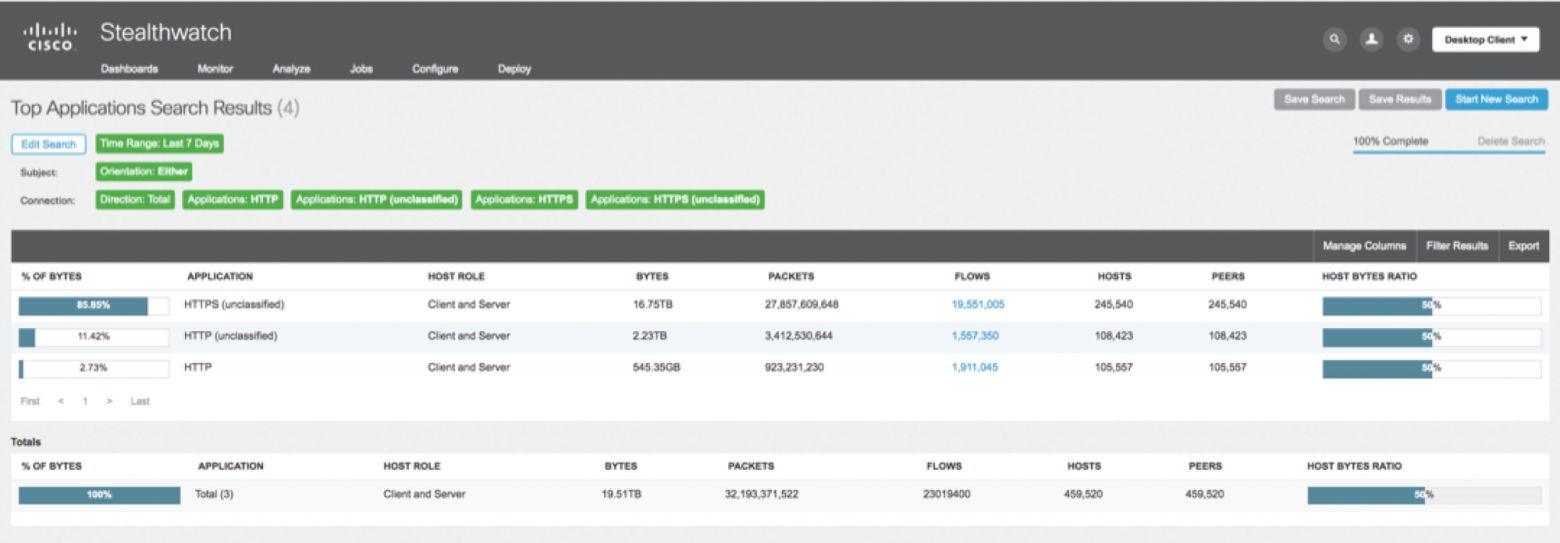

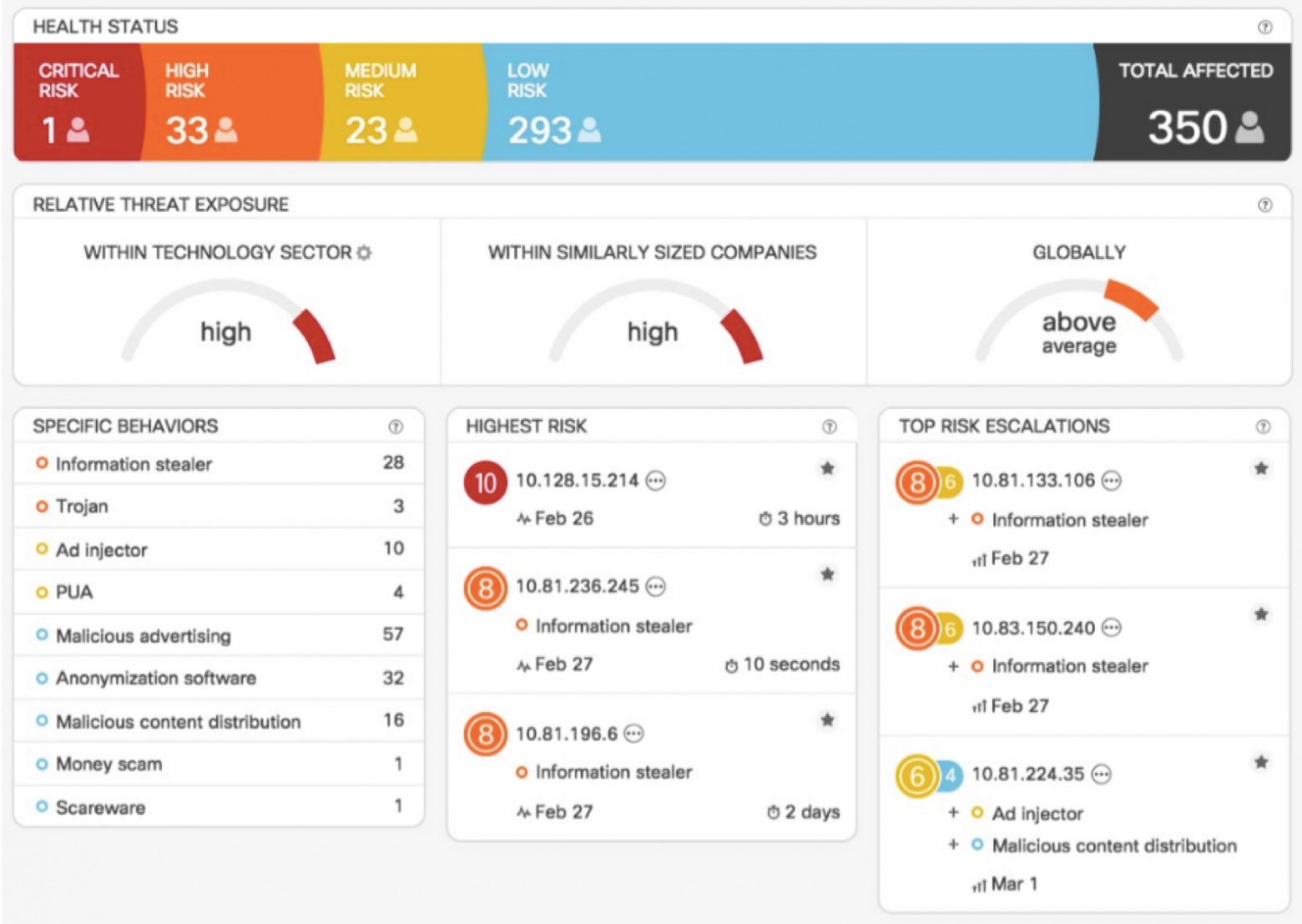

Несколько иная картина была на Mobile World Congress в Барселоне в первом квартале этого года, который посетили 107 тысяч человек.

Для мониторинга беспроводной сети мы использовали нашу систему анализа Cisco Stealthwatch. Шифрование веб-трафика использовалось в 85% случаев (у сингапурского BlackHat это значение достигало 96%).

Анализируя Netflow, мы зафиксировали 32 000 событий безопасности за два дня (26 и 27 февраля), из которых 350 можно было определить как серьезные инциденты:

- деятельность криптомайнера

- Трояны для Android (Android.spy, Boqx, зараженные прошивки)

- вредоносный код SALITY

- вредоносное ПО активно сканирует службы SMB

- Вредоносное ПО для OSX Genieo

- Конфикер-черви

- РевМоб

- АдИнжекторы

- несколько мобильных устройств Android были заражены

- неавторизованные протоколы, такие как Tor и BitTorrent.

Некоторые вредоносные программы использовали PowerShell для связи с командными серверами через HTTPS. В целом вредоносное ПО все чаще использует зашифрованные соединения (рост на 268% за последние шесть месяцев).

Мы проанализировали их с помощью технологии Encrypted Traffic Analytics, встроенной в Cisco Stealthwatch, которая позволяет обнаруживать вредоносную активность в зашифрованном трафике без его расшифровки или расшифровки.

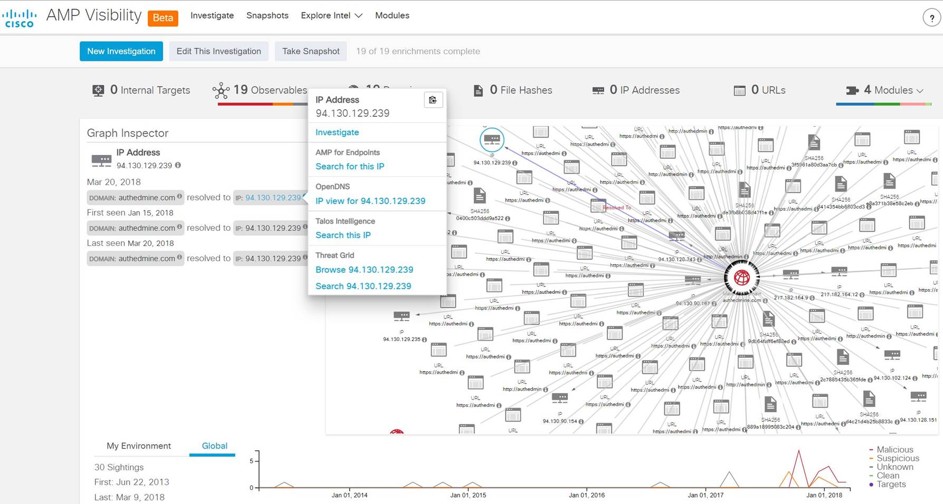

Заметку о том, что происходит за кулисами мероприятий по информационной безопасности и IT, где специалисты, как и обычные пользователи, также подвергаются нападениям злоумышленников и киберпреступников, я завершу рассказом о том, как мы следили за безопасностью на сингапурском мероприятии Black Hat, проходившем в Март 2018. На этот раз мы были частью НОК, ответственного за безопасность азиатского мероприятия по информационной безопасности.

Но, как и в случае с RSAC, мы использовали тот же набор решений — Cisco ThreatGrid для анализа файлов, Cisco Umbrella для анализа DNS и Cisco Visibility для анализа угроз.

Поскольку для многих отчетов, лабораторий, демонстраций и тренингов требовался доступ к вредоносным сайтам и файлам, мы не блокировали их, а лишь отслеживали.

В целом картина была похожа на описанную выше, но хотелось бы рассказать об одном интересном случае.

В первый день конференции мы зафиксировали необычную активность — более 1000 DNS-запросов к домену.

]com через 1 час.

Дополнительное расследование показало, что вся активность велась с одного компьютера и только во время конференции.

Перейдя от консоли Cisco Umbrella к инструменту расследования Cisco Umbrella Investigate, мы начали изучать, что это за домен.

IP-адрес, на котором находился домен, был занесен в черный список Umbrella. Доступ к таким сайтам был разрешен участникам конференции Black Hat Asia. Однако мы заблокировали к нему доступ из ресурсов конференции.

Расследование ThreatGrid показало, что домен рекламировал решения по подмене контроля доступа.

Затем информация была передана организаторам, которые сами провели соответствующее расследование законности этой деятельности или нет.

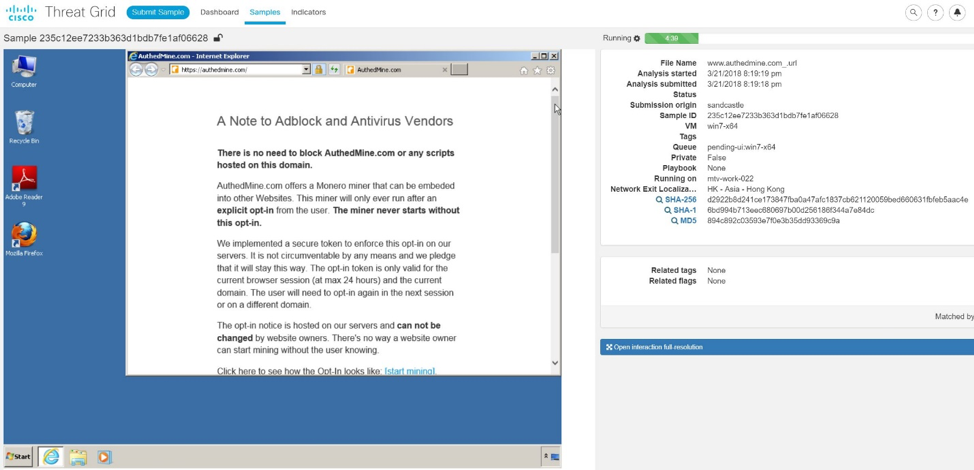

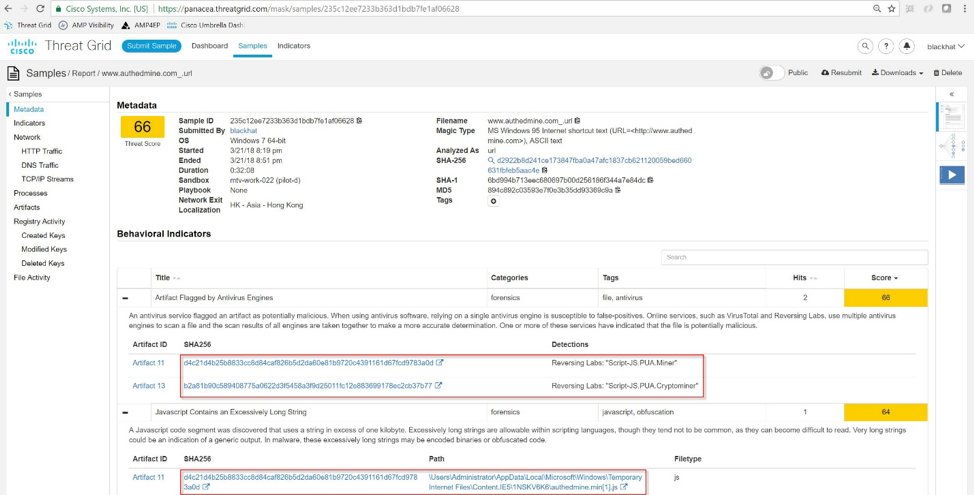

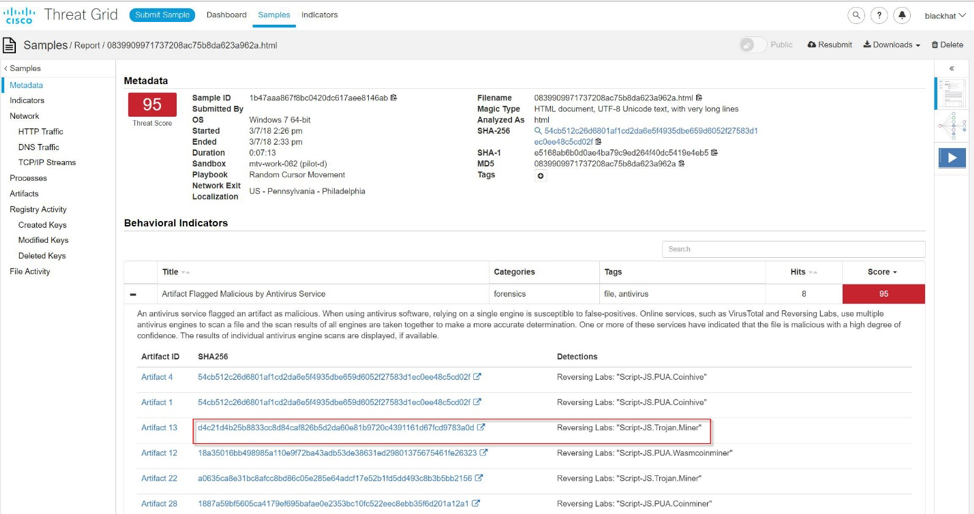

Но самым распространенным событием безопасности в Black Hat Asia были криптомайнеры.

Впервые такую активность мы зафиксировали на European Black Hat 2017. В Сингапуре это просто стало своего рода бичом.

Большая часть трафика конференции была направлена на домен authedmine[.

]com, который связан с coinhive[.

]com.

Анализ этого домена в Cisco Umbrella Investigate показал, что с ним связано множество вредоносных образцов, которые мы проанализировали в Cisco ThreatGrid.

Благодаря недавно выпущенному новому решению Cisco Visibility мы смогли лучше понять архитектуру злоумышленника и взаимосвязь между IP-адресами, артефактами, URL-адресами и вредоносными образцами.

Криптомайнинг обычно реализуется двумя способами:

- явный — пользователь явно соглашается участвовать в майнинге и прилагает усилия к тому, чтобы его антивирус и другое защитное программное обеспечение не блокировали криптомайнер.

- неявный – пользователь не знает, что браузер, который он открывает, добывает криптовалюту, используя ресурсы компьютера.

]com утверждают (как показывает анализ ThreatGrid), что используют первый вариант.

Однако сам сайт использует для майнинга .

js-скрипт (метод, обычно используемый во втором варианте), который загружается во временные файлы Интернета без согласия пользователя.

Используя интегрированные и глобальные данные анализа угроз, мы видим, что этот сценарий используется в качестве артефакта в других образцах, которые мы анализировали с помощью Cisco ThreatGrid.

Зарегистрированы и другие домены майнинга:

- www[.

]cryptokitties[.

]co

- bitpay[.

]com

- www[.

]genesis-mining[.

]com

- ws010[.

]coinhive[.

]com

- www[.

]криптомайнинг[.

]ферма

- www[.

]ledgerwallet[.

[com]

- Эфириум[.

]miningpoolhub[.

]com

- майнингпулхаб[.

]com

- push[.

]coinone.co[.

]kr

- ws[.

]coinone.co[.

]kr

- getmonero[.

]org

- виджеты[.

]биткойн[.

]com

- индекс[.

]биткойн[.

]com

- API[.

]nanopool[.

]org

- wss[.

]bithumb[.

]com

- API[.

]bitfinex[.

]com

Какие выводы я хотел бы сделать в конце обзора наших усилий по мониторингу различных мероприятий в области ИТ и информационной безопасности в 2018 году:

- Даже специалисты по информационной безопасности или ИТ, которые по должности должны уметь защитить себя, не всегда делают это правильно.

- На конференциях по информационной безопасности и IT многие специалисты проявляют невнимательность и могут не только подключиться к фейковой точке доступа, но и использовать небезопасные протоколы для аутентификации на различных ресурсах или для работы с электронной почтой, открывая интересные и опасные возможности для злоумышленников.

- Мобильные устройства — интересная цель для злоумышленников.

Ситуация усугубляется тем, что такие устройства обычно плохо защищены и не находятся в тени периметра MS, IDS, DLP, систем контроля доступа и защиты электронной почты.

Заражение таких устройств и привлечение их к работе может привести к куда более тяжелым последствиям, чем майнинг без согласия пользователя.

Теги: #cisco #cisco #stealthwatch #stealthwatch #stealthwatch #Umbrella #opendns #threatgrid #RSA #mwc #blackhat #мониторинг сети #soc #информационная безопасность #конференции

-

Новые Границы Москвы

19 Oct, 24 -

О Качестве Услуг В Хостинг-Центре Рбк

19 Oct, 24 -

Золотое Правило Продуктивности

19 Oct, 24 -

Бизнес-Модель Metro Жива!

19 Oct, 24 -

Гипервзгляд На Riw 2009

19 Oct, 24