Что бы вы сделали, если бы у вас была машина времени? Мы не будем отвечать за всех, но можем предположить, что команды нападающих, защитников и SOC, а также других участников Противостояние 2021 Мы были бы не прочь перенестись в предстоящую битву и посмотреть, как будут разворачиваться события на крупнейшем в мире открытом киберполигоне, когда и где произойдет самое интересное и кто победит в битве.

До The Standoff (и международного форума по кибербезопасности) Позитивный хак, дни 10: Начало ") осталось совсем немного - новые киберучения начнутся 18 мая и закончатся 21 мая.

Все билеты уже проданы, НО не расстраивайтесь .

С самого утра следите за кибербитвой в прямом эфире на сайте.

Противостояние Это сможет сделать каждый (добавьте в закладки, чтобы не забыть).

Там вы сможете прослушать все репортажи с PHDays — полная программа форума Здесь .

Мы не сможем так быстро построить машину времени, как не сможем заранее узнать, что хакеры смогут взломать и как защитники будут отражать атаки, но предлагаем вспомнить, как это произошло в последняя кибербитва.

Это отличный способ освежить впечатления и прокачать навыки перед предстоящим противостоянием.

Все самое важное из шестидневного киберучения The Standoff 2020 — ниже.

Коротко о The Standoff и его результатах

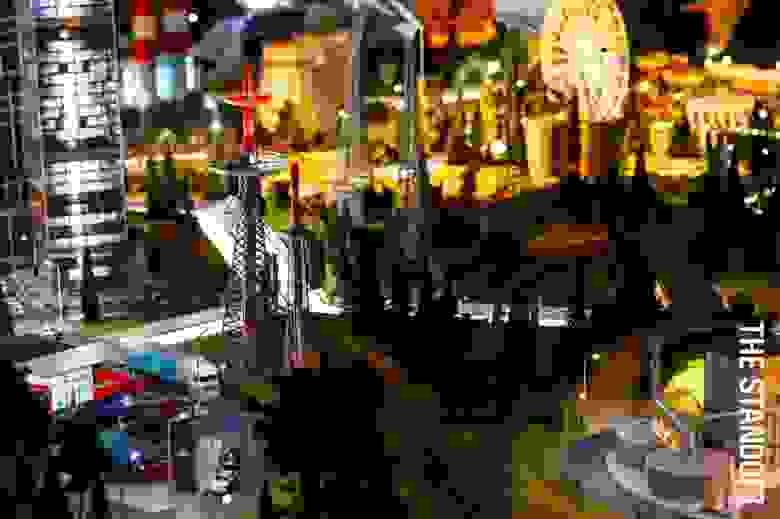

С 12 по 17 ноября прошли масштабные киберучения на Тренировочный полигон Противостояния .

В рамках соревнований соревновались 29 атакующих команд и 6 оборонительных команд. Для этой масштабной кибербитвы был создан цифровой двойник всего города.

Этот мегаполис представил образы транспортной, промышленной, энергетической инфраструктуры, бизнес-центра и даже банка.

Для удобства вся городская инфраструктура была разделена на шесть сегментных компаний:

- Логистика тяжелых судов – железная дорога, аэропорт, морской порт;

- 25 Часов – деловой центр города, светофорная сеть, парк развлечений;

- Трубка – газораспределительная станция, система телерадиовещания, электрическая подстанция, уличное освещение;

- Big Bro Group - энергогенерирующие структуры (ТЭЦ, ВЭС);

- «Нуфт» — предприятие по добыче и транспортировке нефти, нефтехимический завод;

- Банк ФФ - банк.

От групп защиты требовалось оперативно выявлять инциденты и обеспечивать доступность услуг информационной инфраструктуры.

Для обеих сторон эта кибербитва стала источником бесценного опыта.

| Защита | Атака |

| Мы увидели новые траектории атак и ход мыслей злоумышленников, не нанося ущерба бизнесу и «боевой» инфраструктуре.

| Мы ознакомились с реальным оборудованием и программами, используемыми на практике.

|

| Мы попрактиковались в быстром обнаружении и расследовании инцидентов.

| Мы попрактиковались в поиске уязвимостей.

|

| Приобрёл опыт общения на языке бизнеса путём сдачи отчётов.

|

Однако в ходе соревнований атакующие команды обнаружили и реализовали дополнительные, новые риски, что, конечно же, добавило работы ребятам из оборонительных команд. Это может случиться в повседневной жизни; например, при оценке рисков для проектов эксперт может не предвидеть какой-то вариант развития событий, но очевидно, что злоумышленники не сделают на это скидку и не откажутся от выгоды.

Риск-ориентированный подход, используемый на киберполигоне, максимально приближен к реальному.

Корректный рассказ о возможных векторах атак в терминологии рисков и последствиях, которые могут быть вызваны их реализацией – залог стабильной поддержки направления информационной безопасности в компании.

Исходя из этой идеи, в этом году мы ввели обязательную отчетность для обеих сторон.

В мире этического взлома отчетность играет важную роль, потому что как еще можно сообщить бизнесу о результатах своей работы? В ходе соревнований все команды находились в равных условиях в течение ограниченного времени.

Для достижения своих целей защитники в основном использовали следующие инструменты безопасности: межсетевые экраны нового поколения, межсетевые экраны приложений, системы управления информацией и событиями безопасности, системы анализа сетевого трафика и системы управления уязвимостями.

Банк, учитывая отраслевую специфику и необходимость проверки присущих рисков, также использовал антифрод-решение компании RBK.money. Специалисты Центра безопасности PT Expert следили за ходом игры используя МаксПатрол SIEM , Обнаружение сетевых атак PT , Брандмауэр приложений PT , ПТ Песочница И ПТ ИСИМ .

Победитель противостояния среди нападающих Команда Codeby победила с 27 123 очками.

Второе место досталось back2oaz, заработав 24 463 очка.

Бронза досталась команде DeteAct (18 508 очков).

Команды защитников оценивались по различным параметрам; команда IZ:SOC стала лучшей по времени ответа и полноте предоставленных отчетов, а команда m6q9 отличилась самым высоким показателем доступности инфраструктуры.

Наибольшее количество отчетов о расследованиях было получено от команды защиты CT&MM. Теперь давайте посмотрим, как это произошло более подробно.

День 1. Первые риски и уязвимости

Как только The Standoff открылся, нападавшие бросились в бой.За 9 часов группы защиты выявили 19 инцидентов.

Каждый пятый инцидент был связан с угадыванием учетных данных.

Кроме того, в отчетах правозащитники сообщают о многочисленных сканированиях периметра сети компании и попытках проникновения во внутренние подсети.

Учитывая такое давление, первые результаты не заставили себя долго ждать.

Менее чем через 20 минут после начала игры команда n0x представила первый правильный отчет об уязвимости удаленного выполнения кода в сегменте Nuft. Войдя в сайт учебного центра под учетной записью студента и зайдя в настройки профиля команда смогла загрузить вместо фотографии специально подготовленный файл с PHP-кодом.

Чтобы начать выполнение этой веб-оболочки, вам нужно было всего лишь указать путь к ней.

Наличие такой уязвимости было бы очень дорого для реальной компании, так как с ее помощью можно выполнять команды на сервере, что автоматически открывает возможности для загрузки другого вредоносного кода, для порчи, а также, если сервер расположен на локальном компьютере.

сети, затем для разработки атаки на другие элементы инфраструктуры.

Всего в тот день жюри приняло 88 отчетов об уязвимостях.

Наиболее часто сообщалось об уязвимостях, связанных с удаленным выполнением кода (40%) и SQL-инъекцией (27%).

Злоумышленники не забыли о главной цели игры, и всего через 2 часа 50 минут после начала боя команда back2oaz получила доступ к конфиденциальной информации и ценным документам нефтехимического завода «Нуфт».

Эта атака проводилась в четыре этапа.

На первом этапе, воспользовавшись открытым доступом к сетевому порту 445, злоумышленники угадали пароль администратора локального узла с помощью Metasploit Framework.

Рисунок 1. Выбор пароля локального администратора Затем с помощью утилиты Incognito из того же фреймворка им удалось получить токен администратора домена, то есть получить его привилегии в системе.

С помощью утилиты Incognito вы можете назначать токены и совершать действия в системе от имени конкретного пользователя, а также добавлять пользователей в группы.После получения прав администратора домена злоумышленники подключились к компьютеру главы нефтяного ведомства и похитили файл с информацией о тендере.

Реализация такого риска влечет за собой репутационный ущерб, поскольку злоумышленники могут передать полученные данные конкурентам или сделать их общедоступными, также возможны штрафы за нарушение российского или международного законодательства и судебные иски.

Дни 2 и 3. Атаки набирают обороты

Рано утром 13 ноября команды n0x и SPbCTF почти одновременно осознали бизнес-риск удаления информации о штрафах и долгах граждан виртуального города F из базы данных городского портала.

Команда защиты провела расследование данного инцидента в течение четырех часов, но из-за того, что нападения произошли примерно в одно и то же время и действия нападавших перекликались, понять, что нападения было два, удалось не сразу.Интереснее будет рассмотреть этот инцидент с позиции защиты CT&MM. В качестве метода проникновения в сеть компании была выбрана эксплуатация уязвимости PHP 7, связанной с возможностью удаленного выполнения произвольного кода — CVE-2019-11043 .Разделить события помогло то, что одна из команд дважды эксплуатировала одну и ту же уязвимость, позволив удаленное выполнение кода: можно предположить, что с помощью первой веб-шеллы злоумышленники не смогли получить доступ к базе данных и внести в нее изменения.

Злоумышленники зарегистрировались на городском портале и вместо фотографии пользователя загрузили веб-шелл, с помощью которого получили доступ к серверу.

Затем n0x собрал информацию о структуре веб-приложения, найдя и просматривая его исходные файлы.

Этот шаг позволил им получить информацию о пользователе и правильно запросить базу данных.

На последнем этапе злоумышленники обновили информацию, содержащуюся в столбце цен.

В результате для части граждан была удалена информация о штрафах.

Поздно вечером на «Нуфте» реализовался еще один риск.

Команда back2oaz начала деструктивные действия в первый же день, но завершить начатое и сорвать производственный процесс на нефтехимическом комбинате смогли лишь на следующий день.

В результате аварии произошла утечка токсичных веществ, частицы которых были замечены в воздухе, а на территории завода возник пожар.

Страшно представить, к каким последствиям может привести такая атака, но можно с уверенностью сказать, что она отразится как на окружающей среде, так и на здоровье жителей города.

Атака развивалась по тому же сценарию, что и в первый день.

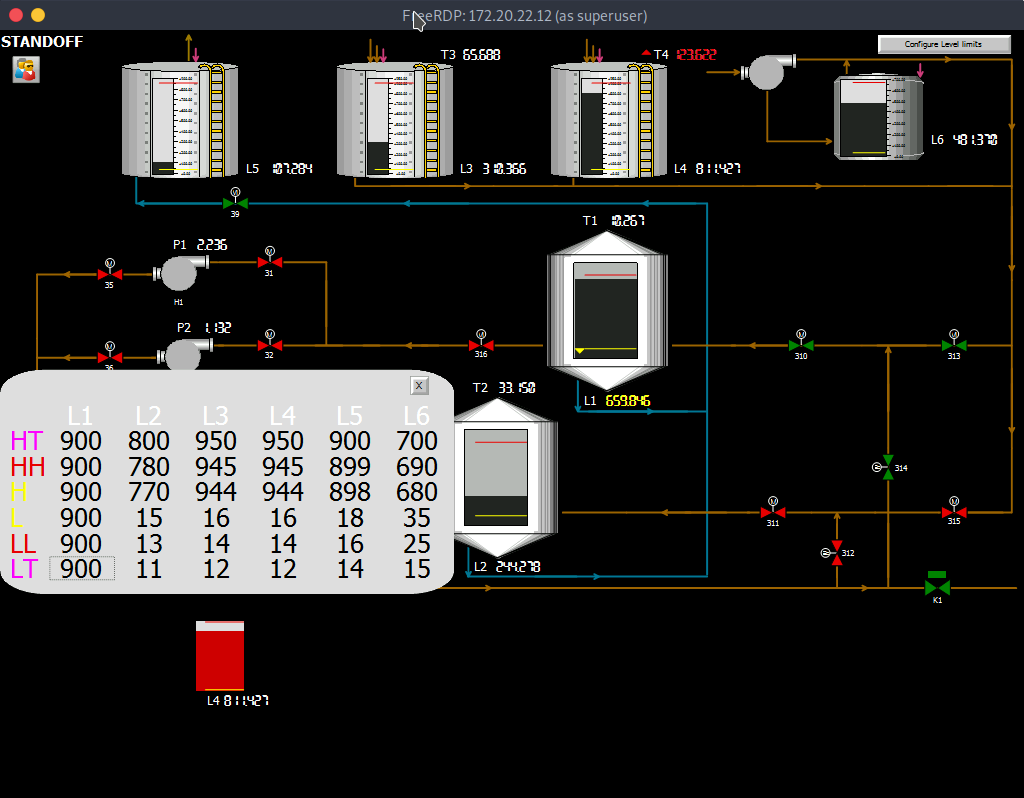

Получив права администратора домена, злоумышленники обнаружили компьютер оператора АСУ и файловое хранилище ScadaShare. С помощью утилиты bmc-tools, парсящей кэш RDP-соединений, они получили скриншот рабочего стола в момент авторизации и узнали учетные данные оператора.

Дальше оставалось лишь подключиться по этим данным к удаленному рабочему столу, найти программу для диспетчеров SCADA-системы — Rapid SCADA — и закрыть в ней вентиль охлаждения.

Позже back2oaz, разрабатывая вектор атаки на нефтехимический завод, остановил работу контроллера, отвечающего за производственный процесс.

В связи с этим хотелось бы подчеркнуть, что иногда одна уязвимость в вашей системе может привести к реализации сразу множества рисков.

В атаках на Nuft такой уязвимостью был открытый сетевой порт 445/TCP в сочетании со слабым паролем локального администратора узла.

Аналогичный вектор атаки был использован для остановки процесса добычи нефти.

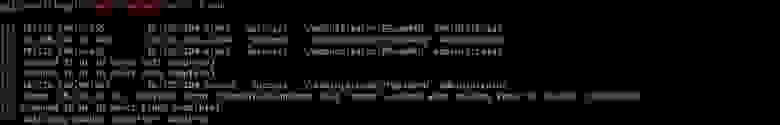

Разница заключалась в том, что на финальных этапах злоумышленники получили учетные данные, используемые для подключения к системе управления FactoryTalk View, из памяти ОС.

Рисунок 2. Вызов lsass.exe для получения учетных данных Чтобы не создавать впечатления, что в этом сегменте действовала только команда back2oaz, стоит сказать, что команды n0x, Codeby и Antichat также похитили конфиденциальную информацию и ценные документы Nuft. Antichat и n0x обнаружили файл конфигурации, который содержал учетные данные пользователя домена seafile в виде открытого текста.

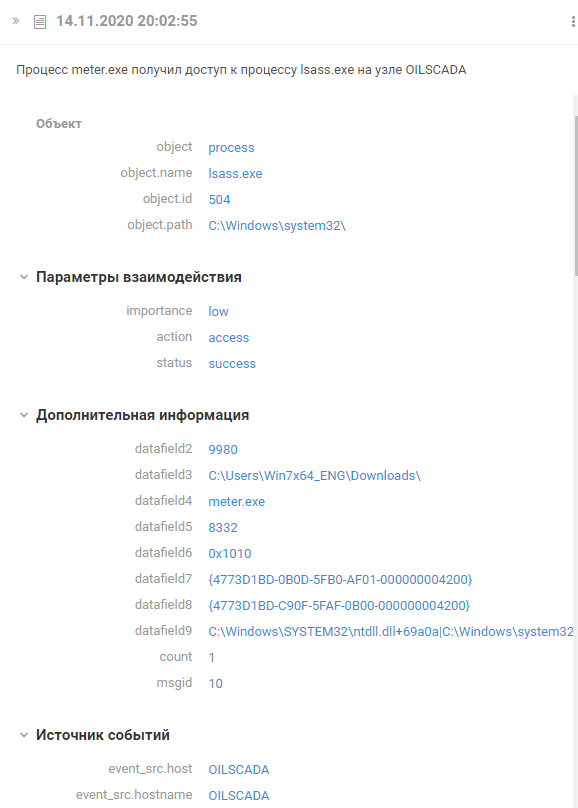

Оказавшись внутри локальной сети, команды n0x и Antichat запустили утилиту SharpHound, которая собирала всю информацию о домене, пользователях, их привилегиях, группах и активных сессиях.

Рисунок 3. Момент запуска утилиты SharpHound, обнаруженный MaxPatrol SIEM После анализа полученных данных выяснилось, что все пользователи домена, включая seafile, имеют права администратора резервного сервера, поэтому злоумышленники смогли подключиться к этому серверу.

На нем они обнаружили действующую сессию пользователя nuft\atpservice, имевшего права доступа к контроллеру домена.

Используя эту учетную запись и утилиту PsExec, они подключились к контроллеру домена и получили токен администратора домена.

Затем они осуществили атаку DCSync, которая предполагает репликацию учетных данных с контроллера домена.

Рисунок 4. Атака DCSync, обнаруженная PT NAD Поздно вечером команда Hack.ERS осознала бизнес-риск, связанный с утечкой персональных данных пассажиров в аэропорту виртуального города F. Если бы подобный инцидент произошел в реальной жизни, компании грозили бы штрафы за нарушение международных (GDPR) и российского законодательства в области защиты персональных данных, а пострадавшим субъектам персональных данных придется опасаться возможных мошеннических атак.

В тот же день из-за действий команды DeteAct в аэропорту вышла из строя система продажи билетов и система регистрации пассажиров.

Граждане не могли приобрести билеты через сайт аэропорта, а те, кто приобрел билеты заранее, не смогли пройти процедуру регистрации на рейс.

На третий день атакующая сторона обнаружила два новых бизнес-риска, связанных с получением билетов на самолет и в парки аттракционов без оплаты.

Разберем эту атаку на примере покупки авиабилетов.

На первом этапе атакующая команда зарегистрировалась на сайте аэропорта.

Затем, проанализировав POST-запросы и ответы сервера, злоумышленники поняли, на какой URL отправить запрос и какие параметры передать, чтобы успешно приобрести билеты.

Некоторые команды, например SCS, пошли по более простому пути, изменив значение параметра Price в запросе на ноль.

Тем временем команда DeteAct реализовала первый бизнес-риск в Bank of FF — мошенничество с банковскими картами.

Для участников задача была сформулирована следующим образом: получить доступ к реквизитам банковских карт клиентов банка и перевести средства с этих карт на их счет. Номер карты был сгенерирован с помощью Алгоритм Луны .

Злоумышленники предполагали, что срок действия всех банковских карт будет примерно одинаковым, поскольку они выпущены в одно и то же время.

Методом перебора они сгенерировали несколько десятков значений PAN. Использование интерфейса перевода средств на карту2счёт, где случайно Возможность подбора CVV-кода не была отключена; команда сопоставила трехзначные коды с ранее выбранными картами PAN.

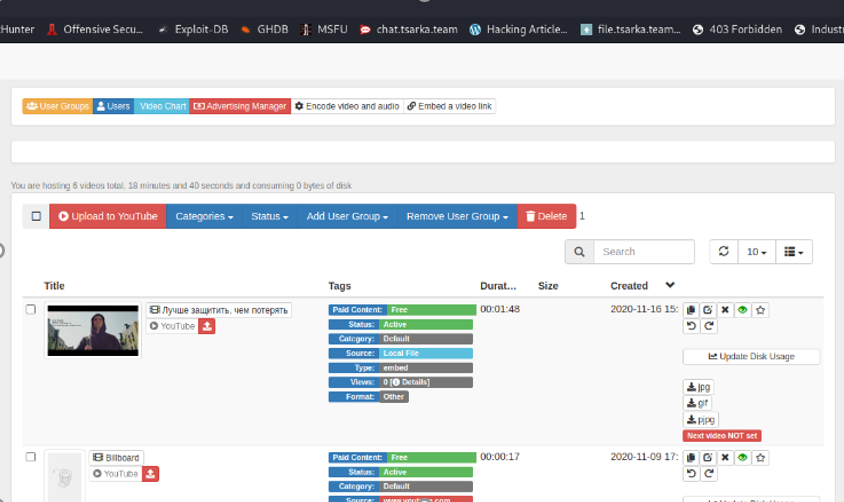

Рисунок 5. Успешная передача (интерфейс PT NAD) В конце третьего дня команда SPbCTF нарушила привычный распорядок дня в Tube, организовав трансляцию несанкционированного контента на рекламные видеоэкраны в виртуальном городе.

Рисунок 6. Видеоэкраны города F За эти два дня защита получила 56 отчетов об инцидентах и пять отчетов о расследованиях.

В среднем на расследование одного нападения защитникам требовалось около 9 часов.

По сравнению с первым днем, во второй и третий дни боя в тактике атак стали доминировать TA0002 Execution и TA0003 Persistence: злоумышленники развивали существующие векторы атак внутри сетей компании.

Всего 13 и 14 ноября атакующие группы реализовали 18 бизнес-рисков, из которых 12 были уникальными.

Пострадали практически все сегменты, за исключением Big Bro Group (спойлер: в последний день злоумышленники вспомнили об этом упущении и реализовали один риск в этом сегменте).

Дни 4 и 5. Разгар боя: первые горняки, рекорды по количеству атак

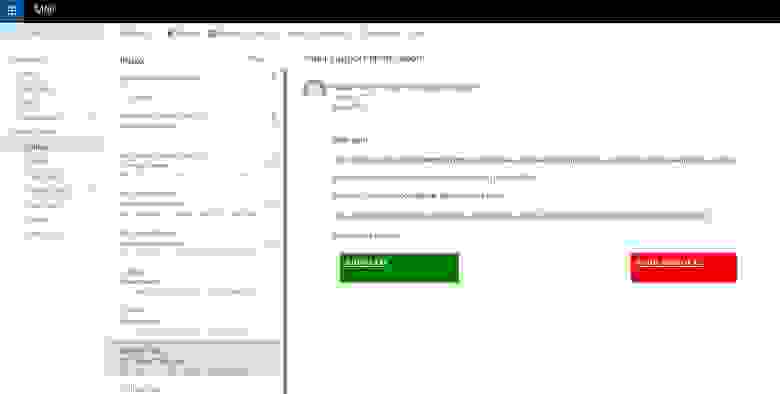

За эти два дня злоумышленники 27 раз реализовали бизнес-риски, обнаружили 146 уязвимостей, а группы защиты представили 115 отчетов об инцидентах и шесть отчетов о расследованиях.В ночь с четвертого на пятый день пострадал Банк ФФ: команда SPbCTF осознала риск раскрытия персональных данных сотрудников.

Для проникновения в локальную сеть злоумышленники отправили сотруднику банка письмо со ссылкой, которая вела на поддельную страницу аутентификации OWA и получила его учетные данные.

Платформа Standoff предоставляет возможность проведения фишинговых атак: сотрудники виртуальных компаний получают электронную переписку и могут переходить по вредоносным ссылкам.

Рисунок 7. Фишинговое письмо, адресованное сотруднику банка На этом инциденты с персональными данными не закончились; В течение дня команда Evilbunnywrite получила доступ к конфиденциальной информации об обслуживаемых пассажирах в аэропорту виртуального города Ф.

Вечером 15 ноября для злоумышленников открылась еще одна интересная возможность получения дополнительных очков — раздача майнеров криптовалюты.

В ночь с 15 на 16 ноября защитники Tube и Big Bro Group сообщили о первых инцидентах с ними.

Один из самых серьезных рисков, помимо несчастных случаев на производстве, произошел в парке развлечений.

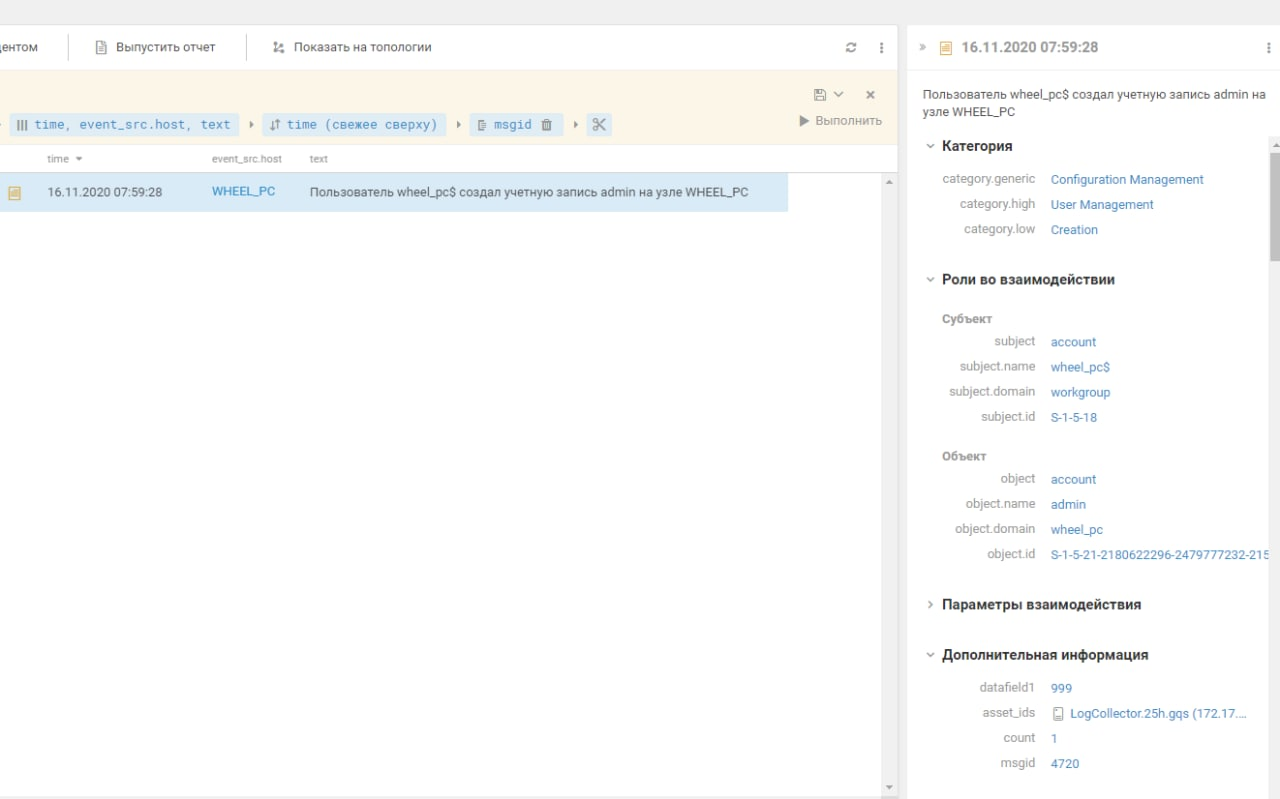

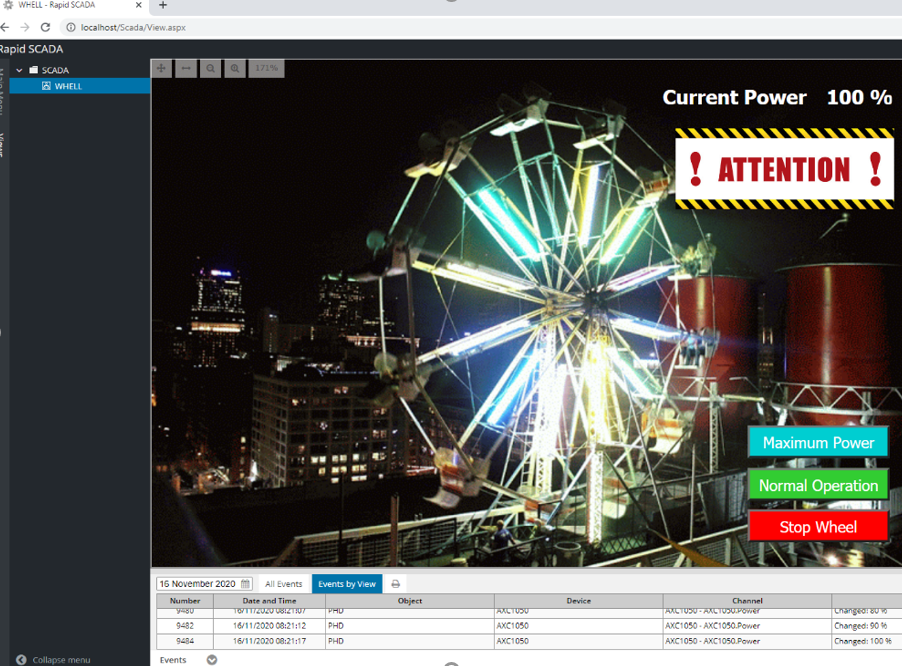

16 ноября команда back2oaz вмешалась в систему управления аттракционом «Колесо обозрения».

Злоумышленникам удалось увеличить скорость вращения колеса так, что оно соскользнуло с опор и рухнуло на соседние аттракционы.

Трудно даже представить, сколько жертв это может принести на самом деле! Давайте рассмотрим эту атаку немного подробнее.

Сначала злоумышленники просканировали сеть «25 часов» с помощью программы nmap и выявили открытые сетевые порты.

В веб-приложениях по периметру сети были обнаружены уязвимости, в том числе возможность внедрения шаблонов в приложение для снятия показаний счетчиков и возможность десериализации в приложении для голосования.

Команда back2oaz воспользовалась этими недостатками и загрузила реверс-шелл на одну из нод. В результате злоумышленники смогли выполнять команды на хосте и обнаружили сетевой доступ к базе данных Microsoft SQL. Пароль пользователя MS SQL Server получен методом перебора.

Взяв под свой контроль учетную запись, back2oaz смог выполнять команды на MS SQL Server через хранимую процедуру xp_cmdshell. Закрепившись на хосте, злоумышленники смогли извлечь хэш пароля администратора контроллера домена.

Для получения доступа злоумышленники использовали обратную оболочку kek.exe.

Рисунок 8. Загрузка вредоносного файла kek.exe Далее back2oaz приступил к сканированию локальной сети и обнаружил узел, на котором была развернута система SCADA, управляющая колесом обозрения.

Также они нашли общий каталог с архивом, содержащим оболочку standoff_shell_x64. Данная оболочка была запущена на узле с системой SCADA.

Рисунок 9. Уведомление от PT NAD о загрузке оболочки standoff_shell_x64 Back2oaz разобрался, как работает оболочка, и получил возможность выполнять команды на узле с системой SCADA. Они создали учетную запись администратора, которая была немедленно добавлена в группу локальных администраторов сайта.

Эта же оболочка помогла настроить параметры брандмауэра Windows для обеспечения доступа к системе по RDP.

Рисунок 10. Идентификация созданной учетной записи (интерфейс MaxPatrol SIEM) Зайдя на ноду по RDP с правами локального администратора, back2oaz запустил программу управления контроллером и отправил ей команду на изменение скорости вращения колеса.

В результате колесо сошло с опор и рухнуло.

Чуть позже, после того как аттракцион был восстановлен, злоумышленники тут же реализовали на этом объекте вторую угрозу, остановив всю систему управления аттракционом.

Рисунок 11. Предупреждение в системе SCADA о максимальной скорости вращения После этого атаки на компанию «25 часов» не прекратились: атакующие группы смогли получить доступ к зашифрованному хранилищу директора и похитить важные документы, содержащие бухгалтерскую отчетность и персональные данные сотрудников, а также препятствовать работе онлайн-хранилища парка развлечений.

билетная касса.

К концу пятого дня все бизнес-риски в парке развлечений были реализованы (и не раз): аттракцион был поврежден, онлайн-касса взломана, ценные документы украдены.

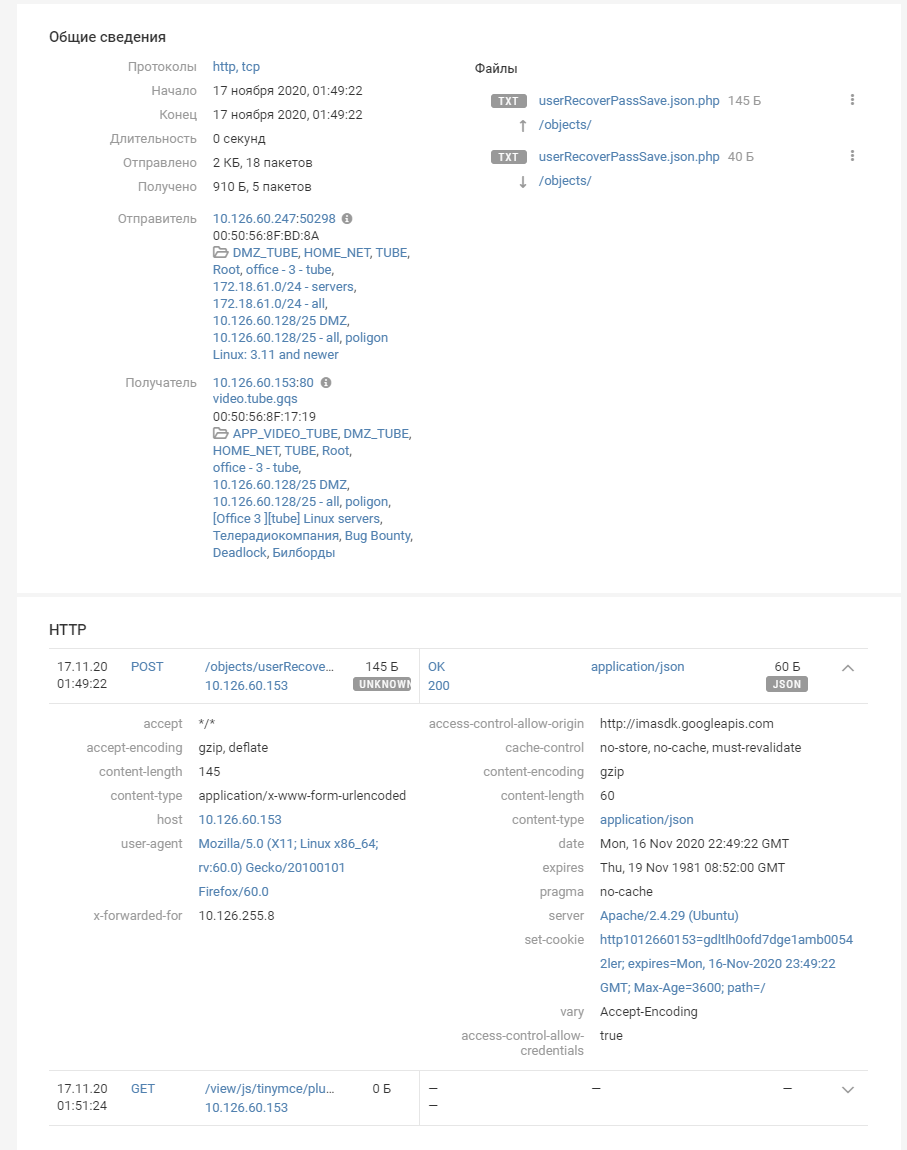

Команде «ЦАРКА» удалось осознать бизнес-риск трансляции несанкционированного контента на рекламные видеоэкраны Tube. Реализация проходила в два этапа.

На первом этапе злоумышленники сбросили пароль администратора веб-приложения.

В потоковой платформе была уязвимость, из-за которой неаутентифицированный пользователь мог получить конфиденциальную информацию: в ответе сервера обнаруживалось значение параметра RecoveryPass, с помощью которого можно было изменить пароль любого пользователя.

Путем поиска по параметру id в запросе злоумышленники нашли пользователя с правами администратора и узнали значение RecoveryPass. Стоит отметить, что RecoveryPass менялся каждые 1-2 секунды, поэтому процесс его получения необходимо было автоматизировать.

После смены пароля злоумышленникам оставалось лишь пройти процедуру аутентификации с новым паролем и изменить видео трансляции в параметрах платформы.

Рисунок 12. Факт установки нового пароля Реализация такого риска приводит к колоссальным последствиям: от репутационного ущерба и упущенной выгоды из-за отказа рекламодателей от сотрудничества до отзыва лицензий на вещание и коллективных исков со стороны общественных организаций и рекламодателей.

Рисунок 13. Видео, загруженное командой ЦАРКА Видимо выступая под девизом «Ни дня без атак на Нуфта», одна за другой атакующие команды осознавали риски.

Команда Hack.ERS похитила персональные данные сотрудников.

Тогда сразу две команды, back2oaz и Codeby, практически одновременно смогли получить доступ к системе управления хранением нефтепродуктов и нарушили нормальный процесс заполнения нефтехранилища, переполнив его.

Рис.

14. За несколько секунд до аварии (злоумышленники изменили параметры объема бака L1) Защитники компании Heavy Ship Logistics, отвечавшей за аэропорт виртуального города, также не смогли расслабиться вечером, поскольку за два часа три команды осознали еще две опасности.

DeteAct и Codeby похитили персональные данные пассажиров, а действия команды «ЦАРКА» привели к очередному сбою системы продажи билетов и регистрации пассажиров.

День 6. Последние бои

Последний день битвы начался с новости о долгожданном событии: реализован первый риск в сегменте Big Bro Group. В одной из задач злоумышленникам нужно было получить доступ к ERP-системе или узлу с базой данных и скачать информацию о сотрудниках компании.С этой задачей справилась только команда Hack.ERS. Давайте посмотрим, как они это сделали.

Атака началась со сканирования подсети, в ходе которого был обнаружен узел, подверженный обходу аутентификации.

Воспользовавшись этой уязвимостью, атакующая команда, минуя этап аутентификации, получила доступ к узлу и запустила с него новое сканирование — только на этот раз во внутренней подсети.

В этой подсети также находился узел, содержащий CVE-2017-3167, и Hack.ERS загрузил на него утилиту проксирования трафика.

После этого они методом перебора подобрали пароль к Cisco ASA и, используя полученные данные, смогли загрузить список пользователей домена.

Затем мы попытались угадать пароли с помощью распыления паролей и нашли один узел, который ранее не отвечал на пинг-запросы.

Это оказалась именно та ERP-система, которую мы искали.

Далее Hack.ERS смог подключиться к СУБД PostgreSQL и сделать дамп базы данных.

В оставшееся время злоумышленники транслировали несанкционированный контент на рекламные видеоэкраны в городе F (n0x, DeteAct и Codeby), получили бесплатные авиабилеты (back2oaz), остановили процесс транспортировки нефтепродуктов на нефтебазы Нуфта.

(Codeby и back2oaz), похищали персональные данные сотрудников компании Tube (Hack.ERS), нарушали работу системы кондиционирования в офисах, принадлежащих компании 25 Часов (back2oaz), собирали данные платежных карт клиентов банков.

(ЦАРКА).

Рисунок 15. Система SCADA, управляющая кондиционированием офиса

Тактика и приемы нападающих с точки зрения защитников

В ходе боев защитники столкнулись на практике со многими приемами из матрицы.Чаще всего защитники выявляли выполнение команд на узлах инфраструктуры, факты получения первичного доступа к ресурсам компании и действия, направленные на сбор информации о системах.

Теги: #противостояние #киберполигон #киберучения #стандофф #Стандофф #моделирование угроз #информационная безопасность #информационная безопасность #спортивное программирование #ИТ-инфраструктура #Конференции

-

Бизтро, Подрядные Услуги

19 Oct, 24