Несмотря на скептические прогнозы сообщества Metasploit о перспективах массовой эксплуатации уязвимости CVE-2015-0235 , появились первые жертвы.

Исследователи Positive Technologies сообщают о наличии действующего эксплойта для этой уязвимости на популярном форуме phpBB. Wordpress и ряд других популярных приложений также уязвимы.

Эксплуатация уязвимости в функции gethostbyname позволяет злоумышленнику получить полный контроль над операционной системой уязвимого сервера.

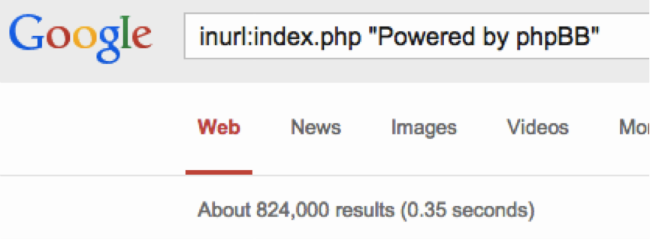

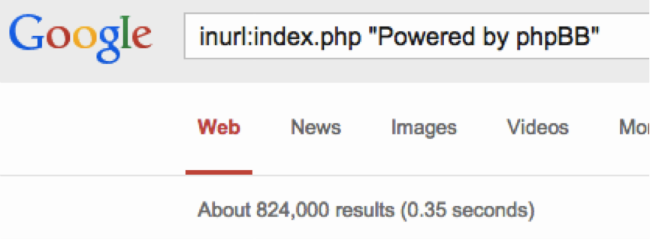

Система phpBB — один из популярных способов добавления функциональности форума на веб-сайты.

Быстрый поиск в Google показывает, что эта система установлена более чем на 800 000 сайтах.

Естественно, не все из них уязвимы к атаке, связанной с уязвимостью GHOST, поскольку для этого необходимо сочетание нескольких факторов.

Однако богатые механизмы идентификации хоста позволяют создать специализированный эксплойт через http и добиться почти 100% успеха атаки.

Немного рекламы

Пользователи Брандмауэр приложений Positive Technologies , как и в случае с ШеллШок или WordPress , могут не торопиться обновлять приложения своей ОС, а делать это по плану.Механизмы самообучения PT AF надежно идентифицируют и блокируют атаку.

Конечно, если блокировка включена.

Вы не пройдете ПРИЗРАКА! Я PT AF. Вернитесь к TCP RST. ТЫ НЕ ДОЛЖЕН ПРОЙТИ!

Естественно, эта информация была передана разработчикам phpBB и ряда других популярных приложений.

Но проблема не в phpBB. Необходимо срочно обновить свой системы .

Теги: #призрак #уязвимость #информационная безопасность

-

Project Tofino — Новый Браузер От Mozilla

19 Oct, 24 -

Шутки На Сайтах От Дизайнеров

19 Oct, 24 -

Неограниченное Облачное Хранилище

19 Oct, 24 -

Peep.us - Ссылки На Закрытые Страницы

19 Oct, 24