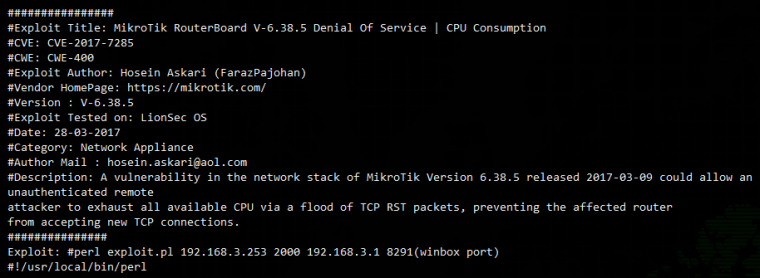

MikroTik не успел исправить уязвимость, анонсированную в статья из хакерских инструментов ЦРУ была обнаружена возможность выполнения Denial Of Service на удаленном оборудовании, работающем под управлением RouterOS (ранее атаке были подвержены все версии ОС).

Уязвимость позволяет загрузить процессор RouterOS на 100%, отправив связку TCP RST-пакетов на порт 8291, который используется Winbox по умолчанию.

По умолчанию доступ к этому порту блокируется фаерволом, но если вы открыли его для управления своими тиками через Интернет, вам следует как минимум как можно скорее сменить порт по умолчанию, а в лучшем случае прописать разрешение на доступ к этому порту.

порт winbox только для определенных ips (хотя не факт, что это спасет):

Судя по обсуждению выключенный.ip firewall filter add chain=input action=accept protocol=tcp src-address=ADMIN_IP dst-port=8291 comment=Allow_Winbox

Веб-сайт

Как аппаратные устройства (проверено на: RB751, hEX lite, RB951, RB2011, CCR1036 и даже RB3011), так и виртуальные CHR (проверено на 8x Xeon) уязвимы.Пример работающего эксплойта находится в открытый доступ .

Официальный представитель МикроТик.

советует отключите все службы в меню службы IP (будьте внимательны), измените стандартные порты, используйте роутер, ограничьте доступ к этим службам только из внутренней сети через VPN на стороннем устройстве или купите роутер помощнее.

И вообще, по его словам, это «нормальная ситуация», когда производительности процессора не хватает для обработки такого количества пакетов.

Теги: #mikrotik #отказ в обслуживании #эксплойты #эксплоиты #информационная безопасность

-

Военно-Морская Обсерватория Сша

19 Oct, 24 -

Служба Такси Gett Заработала В Краснодаре

19 Oct, 24 -

Краткость В Описании

19 Oct, 24 -

Просто О Микросервисах

19 Oct, 24 -

Проблемы Современного Ит-Образования.

19 Oct, 24 -

Встреча Mskdotnet 19/11

19 Oct, 24