Я работаю в крупном интеграторе, и пришло время разобраться, что такое CMS (Cisco Meeting Server) и как его интегрировать с CUCM (Cisco Unified Communications Manager).

В этом посте предполагается, что CMS и CUCM уже развернуты на виртуальных машинах.

Прежде чем приступить к настройке, рекомендуется выполнить следующие действия: В DNS необходимо создать запись для IP-адреса сервера CMS с использованием псевдонима, который мы хотим, чтобы конечные пользователи использовали, например:

Доменное имя XMPP. Это доменное имя, которое пользователь будет использовать для входа в приложение Cisco Meeting. В нашем случае после импорта из Active Directory будет имя_самаккаунта пользователь.meetingserver.example.com

Для поддержки пользователей приложения Cisco Meeting, запись DNS SRV для имени домена XMPP должна быть добавлена на DNS-сервер.

SRV-записи для _xmpp-client._tcp. TCP требует порт 5222. Примечание.

Вам не нужно этого делать, если вы используете только настольное приложение.

SIP-домен для сервера собраний.

Предлагается использовать поддомен, например, meet.example.com.

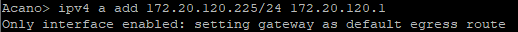

IP-адрес, маска, шлюз, DNS, NTP, новый пользователь

Первое, что мы делаем, это устанавливаем нужный нам IP-адрес нашего сервиса.

(у CMS-сервера несколько интерфейсов, выберите самый первый — «а»)

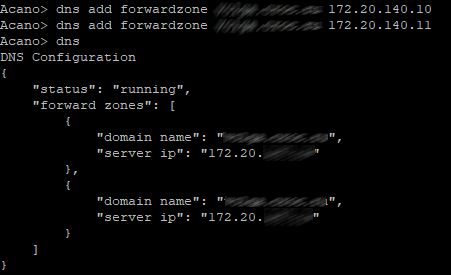

Устанавливаем DNS-сервер(ы) зоны нашего домена (при необходимости), проверяем командой «dns»

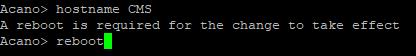

имя хоста нашей CMS и перезагрузитесь.

В целях безопасности рекомендуется создать собственные учетные записи администратора в качестве имени пользователя.

«admin» не очень безопасен.

Также рекомендуется использовать две учетные записи администратора на случай, если вы потеряете пароль для одной учетной записи.

Если вы это сделаете, то вы все равно сможете войти под другой учетной записью.

и сбросьте утерянный пароль.

Здесь «root» — имя пользователя, «admin» — роль.

Забегая немного вперед, создадим еще одного пользователя с ролью " администратор приложения «, он нам понадобится для того, чтобы CUCM мог настроить CMS на уровне приложения через интерфейс веб-администратора.

Другими словами, чтобы можно было зарегистрировать Conference Bridge.

Далее мы устанавливаем наш NTP-сервер и часовой пояс, в нашем случае Европа/Москва, и перезагружаемся.

Сертификаты и лицензия на CMS

Теперь нам нужно сгенерировать запрос на выдачу сертификата для нашего CMS-сервера.Cisco Meeting Server использует сертификаты x.509 для настройки безопасных (TLS) соединений для своих служб и для некоторых задач аутентификации.

В нашем случае сертификат необходим для служб Call Bridge, XMPP, Web Bridge и Web Admin. Сертификаты могут быть самоподписанными или подписаны внутренними или внешними центрами сертификации.

Использование самозаверяющего сертификата возможно, но не рекомендуется, так как это приведет к ошибкам на веб-страницах и предотвратит регистрацию так называемого конференц-моста нашего CMS-сервера в CUCM (Cisco Unified Communications Manager).

Итак, создадим запрос: pki csr Cert CN:example.com subjectAltName:callbridge.example.com,xmpp.example.com,webbridge.example.com

Потому что в нашем случае мы используем один и тот же сертификат для всех услуг в Альтернативное имя пишем «названия» этих сервисов.

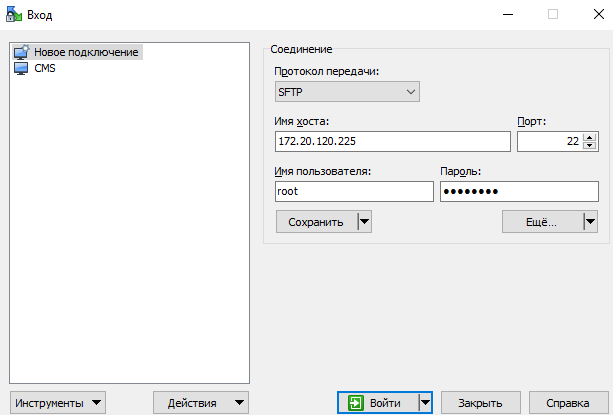

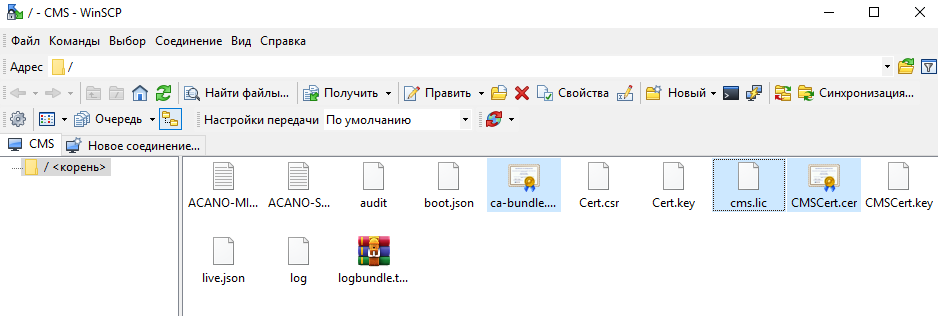

Скачиваем, устанавливаем и запускаем WinSCP, чтобы получить наш файл запроса, и заодно загружаем файл лицензии на наш CMS-сервер, без которого у нас ничего не будет работать.

Чтобы получить эту лицензию (и демо-лицензию, например, на 90 дней), нужно обратиться к какому-нибудь партнеру Cisco (например, к интегратору, где я работаю) и слезно попросить демо-лицензию в целях обучения или демонстрации ее кому-нибудь.

чтобы потом продать, Ну или купить полную лицензию и прикрепить к письму МАС адрес интерфейса.

Для просмотра MAC-адреса введите команду « если лицо а "

Итак, представим, что нам повезло и нам прислали файл с этой самой лицензией с расширением .

lic. Переименуйте этот файл как « cms.lic "

Итак, мы запустили WinSCP. Создаем подключение к CMS.

Пойдем:

и копируем файл Cert.csr себе, а файл cms.lic и сертификат, который мы получили, копируем на CMS.

Потому что в моем случае для создания файла цепочки сертификатов, который примет наш CMS-сервер (он не примет файл с расширением p7b), мы делаем следующее:

Используя командную строку:

а.

В операционной системе UNIX: cat «сертификат менеджера 1» «сертификат менеджера 2» «сертификат менеджера 3» «корневой сертификат» > ca-bundle б.

В Windows/DOS: скопируйте ca-пакет «сертификат менеджера 1» + «сертификат менеджера 2» + «сертификат менеджера 3» + «корневой сертификат».

И заливаем его и полученный сертификат для CMS-сервера от удостоверяющего центра также через WinSCP на CMS-сервер

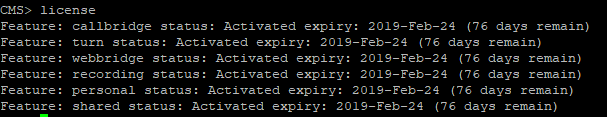

Перезагрузитесь, проверьте лицензии

Мост вызовов, веб-администратор, XMPP, веб-мост

Вызов моста

Настраиваем Call Bridge на интерфейсе командой callbridge listen aМы настраиваем Call Bridge на использование сертификата, ключа и цепочки сертификатов с помощью такой команды:

callbridge certs <keyfile> <certificatefile> <ca bundle>Перезапустите мост вызовов:

callbridge restart

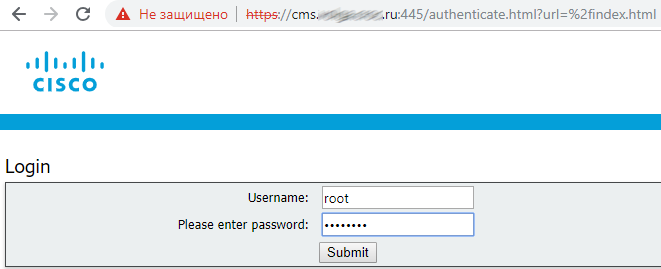

Веб-администратор

Включите службу веб-администратора: webadmin listen a 445Порт 445 был выбран, поскольку порт 443 используется для доступа пользователей к веб-клиенту.

Мы настраиваем службу веб-администрирования с помощью файлов сертификатов с помощью такой команды: webadmin certs <keyfile> <certificatefile> <ca bundle>

И включите веб-администратор с помощью команды: webadmin enable

Если все в порядке, мы получим строки УСПЕХ, указывающие, что веб-администратор правильно настроен для сети и сертификата.

Проверяем работоспособность сервиса с помощью веб-браузера и вводим адрес веб-администратора, например: cms.example.com :445

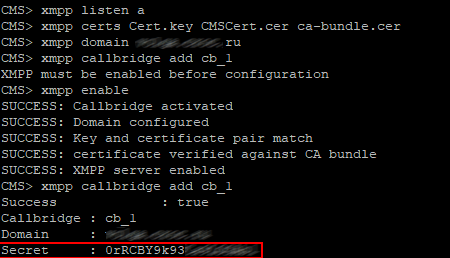

XMPP

Включите службу XMPP xmpp listen aНастраиваем службу XMPP с файлами сертификатов с помощью команды типа:

xmpp certs <keyfile> <certificatefile> <ca bundle>Мы определяем домен XMPP для развертывания с помощью такой команды:

xmpp domain <domain name>Включить услугу

xmpp enableПроверка CMS и CUCM

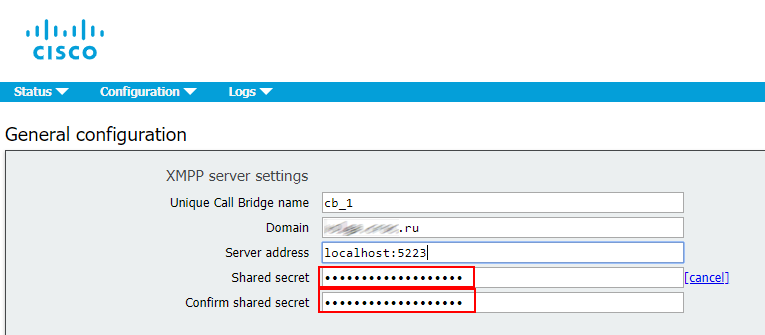

Добавьте Call Bridge на сервер XMPP с помощью такой команды:

xmpp callbridge add

Скопируйте Secret и вставьте сюда, также заполните остальное (см.

Веб-мост

Включите службу веб-моста webbridge listen a:443Мы настраиваем службу Web Bridge с файлами сертификатов с помощью такой команды:

webbridge certs <keyfile> <certificatefile> <ca bundle>Веб-мост поддерживает HTTPS. Он будет перенаправлять HTTP на HTTPS, если настроено использование «httpredirect».

Чтобы включить перенаправление HTTP, используйте следующую команду: webbridge http-redirect enable

Чтобы сообщить Call Bridge, что Web Bridge может доверять соединениям Call Bridge, используйте команду webbridge trust <certfile>

используя сертификат, ранее выданный нам удостоверяющим центром

Настройка основных параметров вызова

Перейдите в «Конфигурация» > «Настройки вызовов» и установите значения, как указано ниже.Настройка правил входящих звонков

Перейдите в «Конфигурация» > «Входящие вызовы» и установите значения, указанные ниже.

Это определяет, как CMS обрабатывает входящие вызовы SIP. Любой вызов, отправленный на сервер CMS, будет иметь проверенный псевдоним.

Правила в таблице соответствия вызовов определяют, где CMS должна искать потенциальные совпадения.

Каждое правило можно настроить для любого сочетания пользователей, IVR или MicrosoftSkype/Lync. Cisco Meeting Server сопоставляет входящие вызовы, сверяя значение после символа «@» со значениями в столбце домена.

Настройка правил исходящих звонков

Перейдите в Конфигурация > Исходящие вызовы.Доменное имя : Оставить пустым.

Обратите внимание, что это позволяет нам сопоставить все домены.

SIP-прокси для использования : введите полное доменное имя нашего CUCM (вы можете использовать IP-адрес, но рекомендуется использовать полное доменное имя) Локальный контактный домен : оставьте пустым, настройка здесь требуется только при настройке SIP-магистрали для Skype для бизнеса.

Локальный из домена : введите SIP-домен Cisco Meeting Server (например: cms.example.com).

Тип багажника : Стандартный SIP Поведение : Продолжать Приоритет : 1 Шифрование : автоматический или незашифрованный Нажмите «Добавить новый», чтобы сохранить изменения.

Создать пространство

Пространство — это пространство, где будут храниться пользователи Перейдите в Конфигурация > Пространства.

В качестве вторичного URI используйте значение E.164, совместимое с вашей абонентской группой, которое будет перенаправляться на сервер CMS. Для CallID значением может быть любое число, которое еще не используется.

В этом примере для простоты ему присвоено то же значение, что и вторичному URI.

Настройка веб-моста для моста вызовов

Чтобы разрешить гостевой доступ к веб-мосту, необходимо настроить мост вызовов для определения адреса веб-моста.Перейдите в Конфигурация > Общие.

Мы устанавливаем URL-адрес сервера HTTPS CMS для гостевой учетной записи.

Например: Meetingserver.example.com

Поле Внешний доступ используется, если вы решите добавить веб-прокси Cisco Expressway. Это адрес, который используется в приглашениях внешним пользователям.

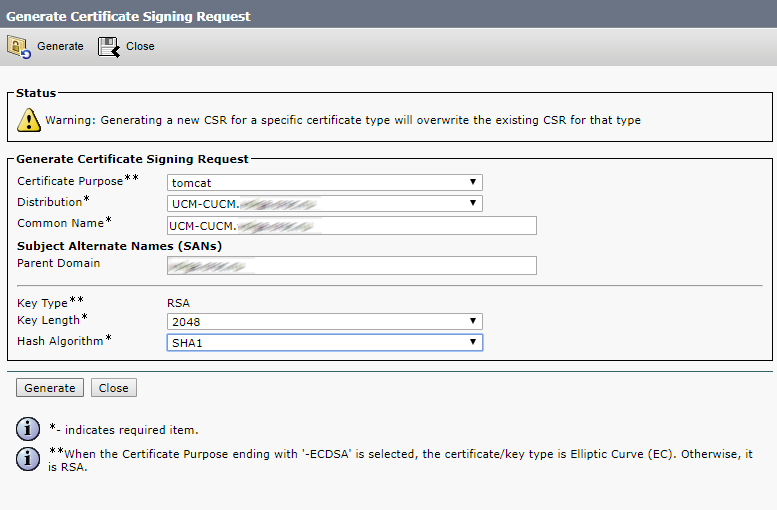

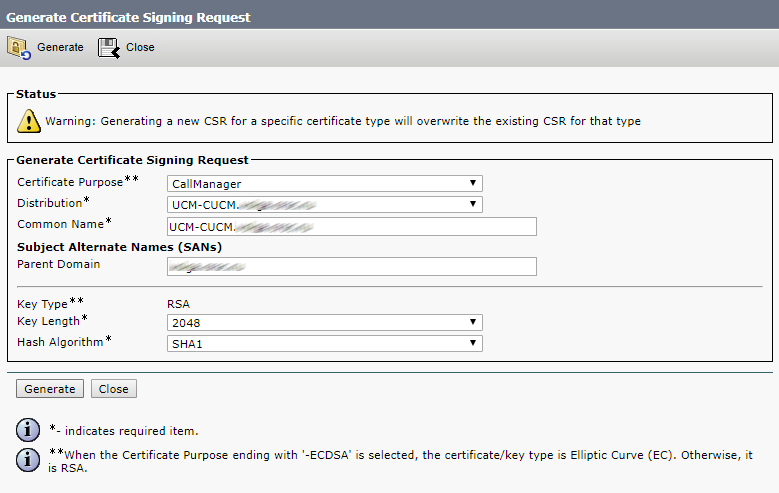

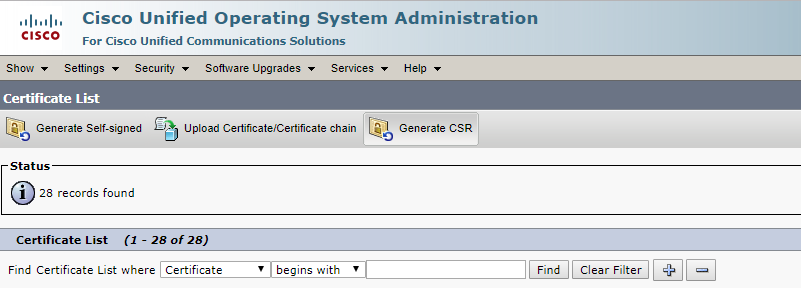

Сертификаты для CUCM

Также выполняем запрос от CUCM к сервисам Tomcat (это веб-сервер CUCM) и CallManager Перейдите в раздел «Администрирование унифицированной ОС Cisco — Управление сертификатами безопасности» и нажмите «Создать CSR».

Сначала выберите Tomcat в качестве веб-сервера.

Это для того, чтобы ошибка не возникала в браузере.

Затем CallManager, это для того, чтобы CMS и CUCM проверяли сертификаты друг друга для регистрации моста конференц-связи.

Далее скачиваем файлы запросов для центра сертификации.

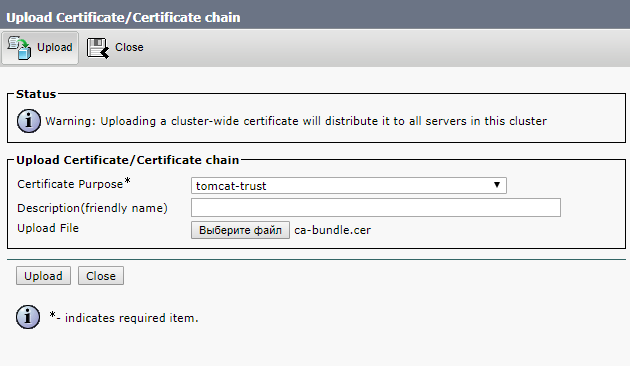

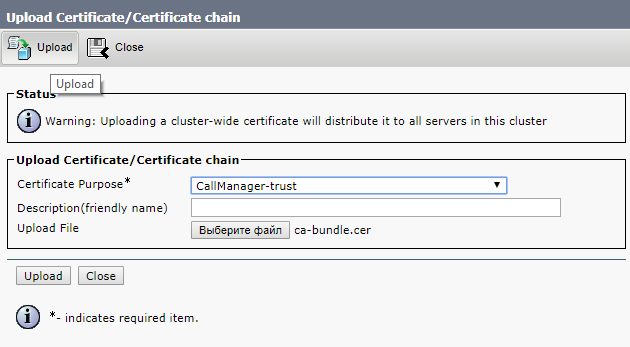

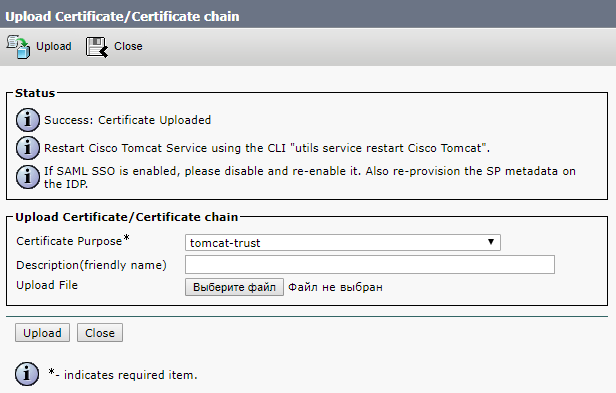

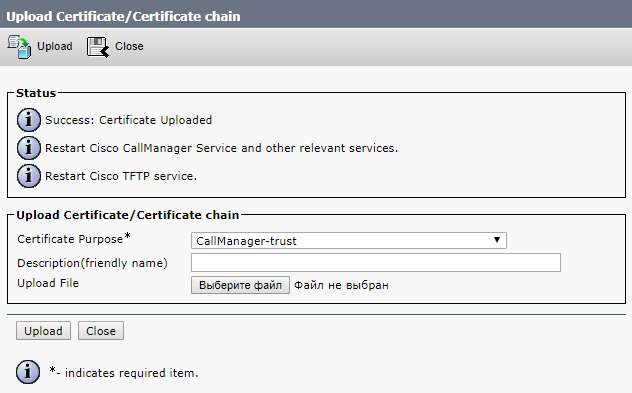

Далее загружаем корневой и промежуточный сертификаты в траст Tomcat и CallManager, либо одним файлом, как я писал выше, либо по очереди сначала корневой, потом промежуточный.

И нажмите Загрузить

Также скачиваем полученные сертификаты из удостоверяющего центра, которые он сгенерировал по нашему запросу.

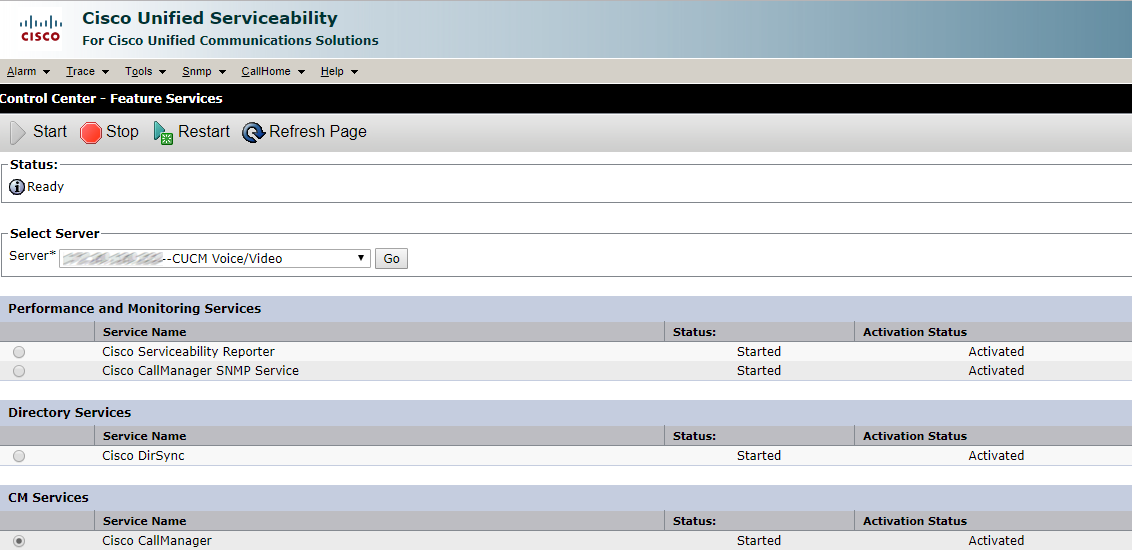

Далее перезапускаем службы Cisco Tomcat, Cisco CallManager и Cisco TFTP.

Служба Cisco Tomcat перезапускается с консоли.

Остальное можно сделать через веб-интерфейс.

Нажмите «Перезагрузить» и подождите.

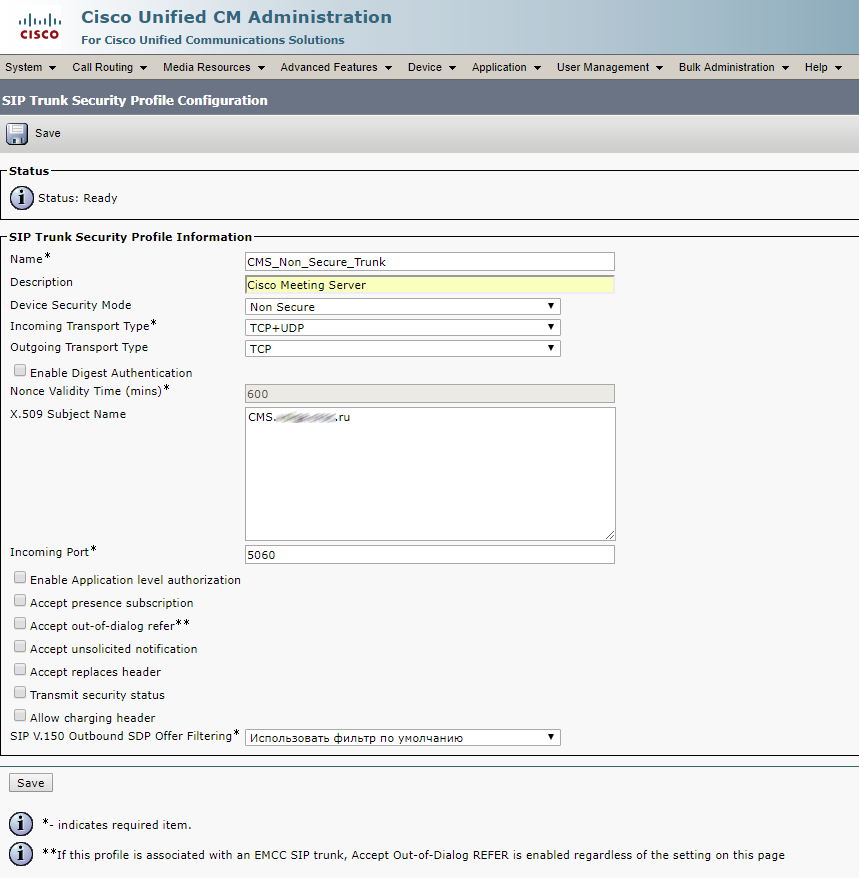

Профиль безопасности SIP-транка

Теперь создаем профиль безопасности SIP-транка.В нашем случае звонки не будут шифроваться, поэтому выбираем значения, указанные ниже, и вводим CN сертификата Call Bridge. Это должно быть полное доменное имя нашего сервера CMS. Против Принять Заменить заголовок Установите флажок, если вы собираетесь использовать мосты групповых вызовов.

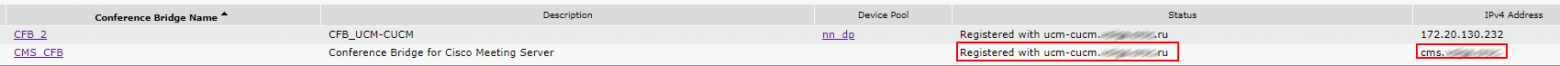

Конференц-мост

Создаем Конференц-мост как указано ниже, вводим логин и пароль пользователя с ролью appadmin, которого мы создали в самом начале.

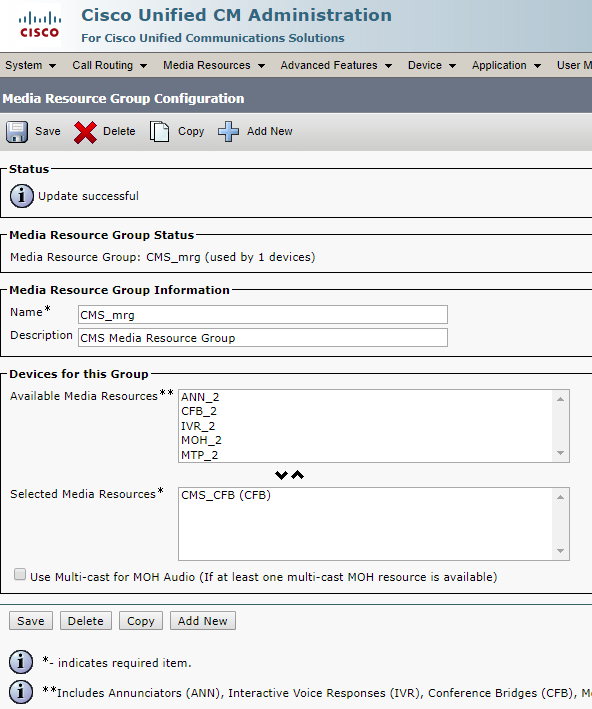

Создайте группу медиа-ресурсов и добавьте в нее наш конференц-мост.

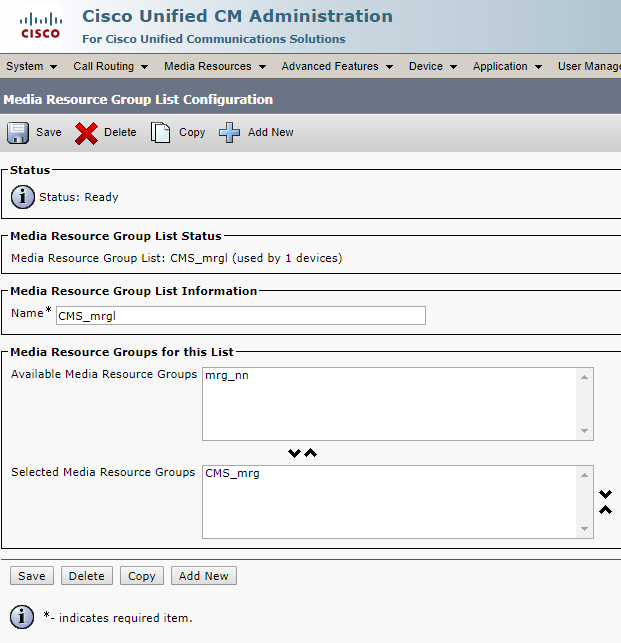

Создайте список групп медиа-ресурсов и добавьте в него нашу группу медиа-ресурсов.

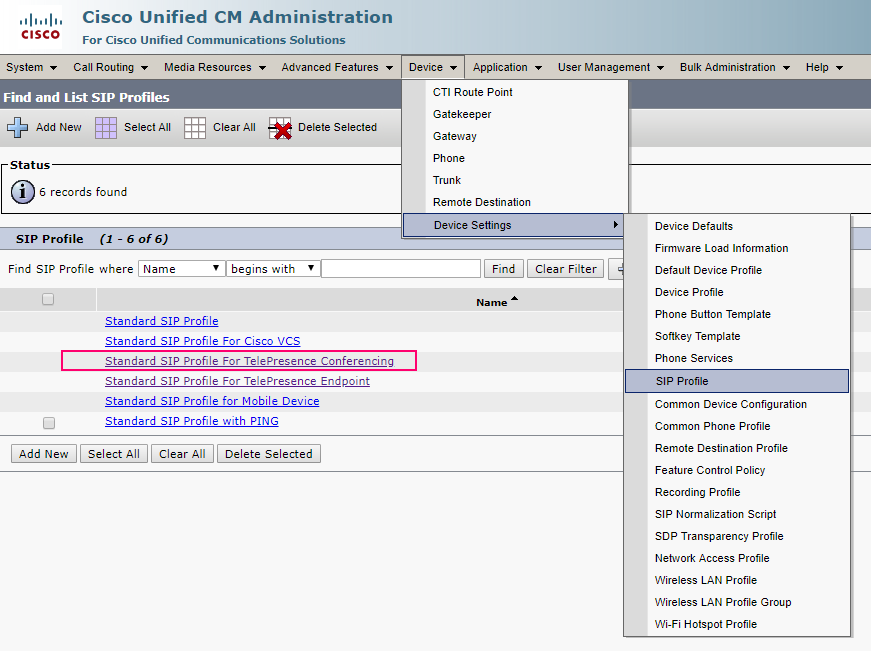

Пойдем Стандартный профиль SIP для конференц-связи TelePresence и проверьте, установлены ли галочки напротив: Разрешить носитель приложения iX , Используйте полное доменное имя в SIP-запросах , И Разрешить общий доступ к презентациям с использованием BFCP .

SIP-транк

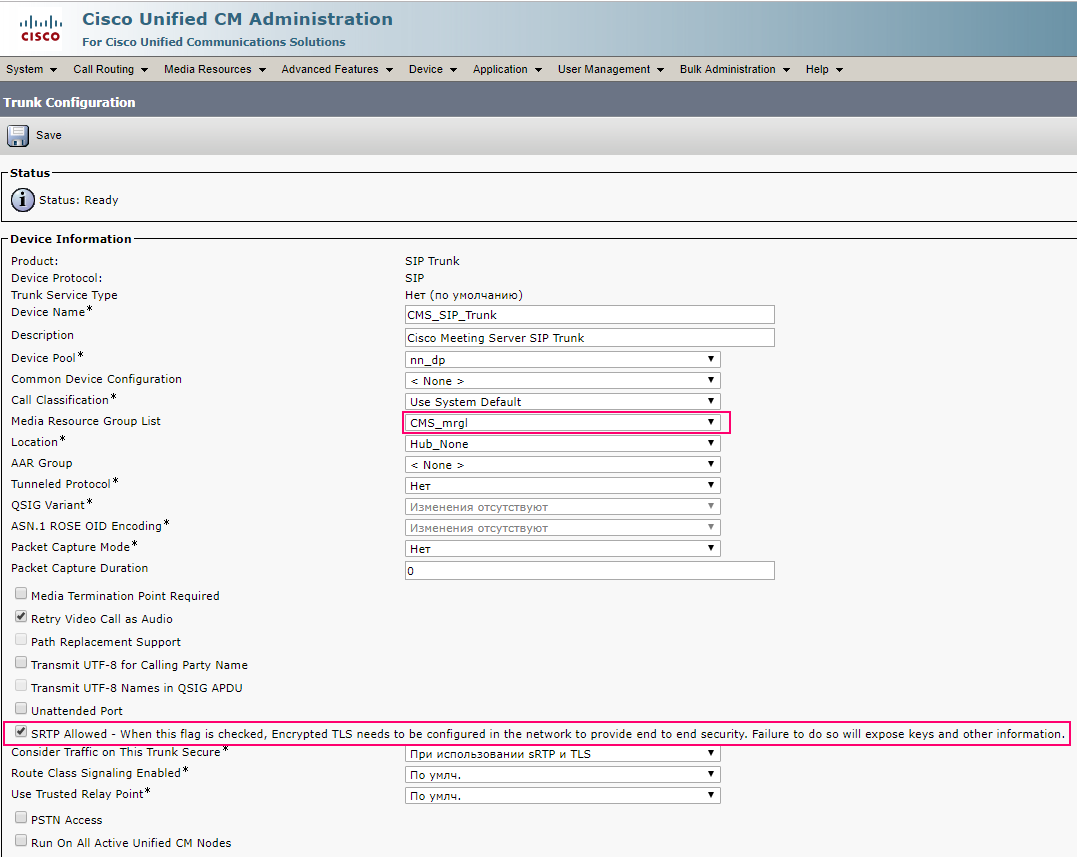

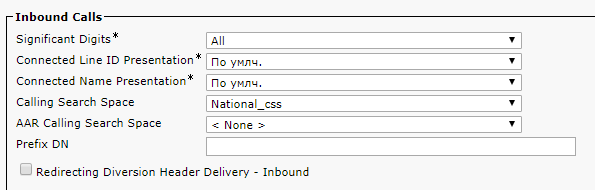

Затем создайте SIP-транк на сервере CMS.

Чтобы звонок из приложения или веб-интерфейса CMS-сервера прошел, нужно установить необходимое Пространство поиска вызовов, иначе CMS скажет в логах, что не нашла такого номера.

Номер телефона и сам телефон должны находиться в этих пространствах поиска вызовов.

Список групп медиа-ресурсов — выберите тот, который мы создали ранее.

Галочка SRTP разрешен позволяет проходить зашифрованные звонки; в принципе, можно и не ставить.

Информация SIP > Адрес назначения — Указываем FQDN или IP-адрес нашего CMS-сервера.

Информация SIP > Порт назначения - стандартный SIP-порт 5060, 5061 - для зашифрованных звонков Профиль безопасности SIP-транка — Выберите профиль, который мы создали ранее.

SIP-профиль - Мы выбираем Стандартный профиль SIP для конференц-связи TelePresence Скрипт нормализации — Мы ничего не выбираем.

Скрипт не нужен для незашифрованных звонков.

Выбирать Cisco-телеприсутствие-проводник-взаимодействие только в случае шифрования.

Настройки, выделенные зеленым, тоже надо выбирать с умом/Для полного понимания разберитесь, что это такое Вызов пространства поиска .

Все остальное оставляем по умолчанию.

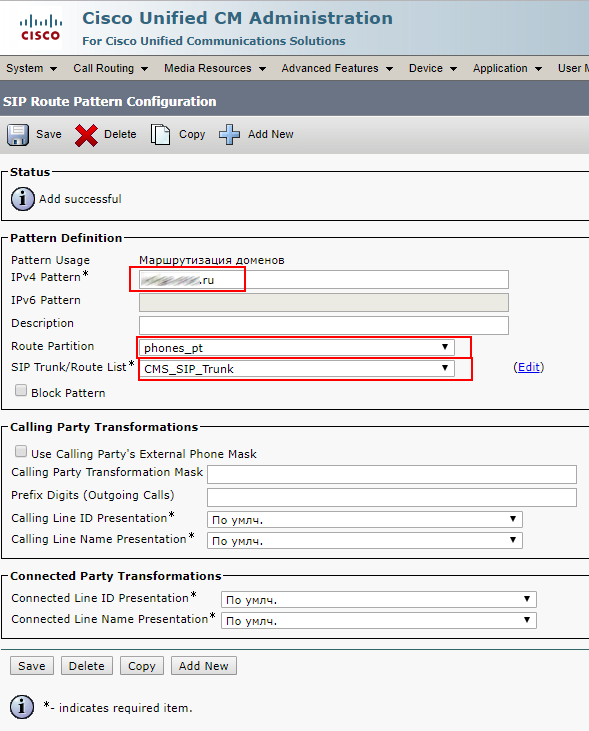

Шаблон маршрута SIP

Мы создаем шаблон маршрута SIP для звонков на SIP-адреса, такие как [email protected].

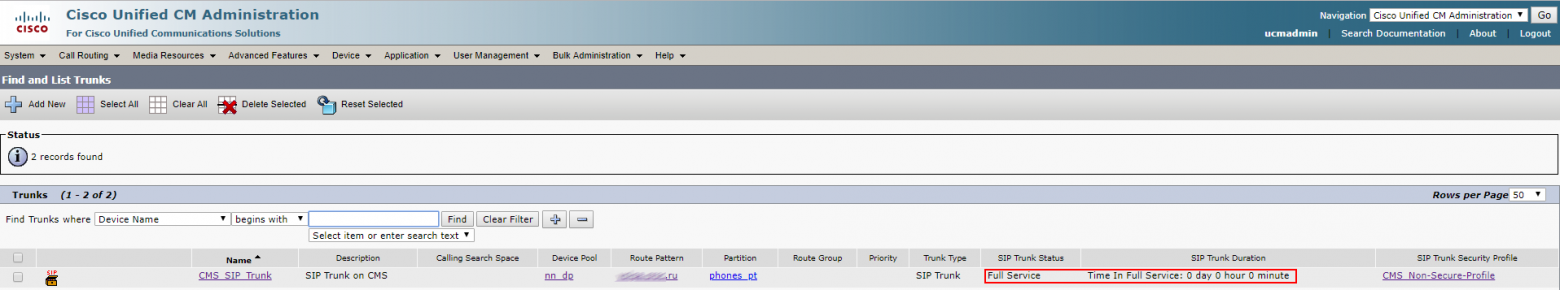

Проверка CMS и CUCM

Стволовая роза

Но Конференц-мост не поднялся.

Это связано с тем, что версии TLS на CUCM и CMS не совпадают. Эта проблема решается установкой минимальной версии TLS 1.0 на CMS-сервер командами: tls webadmin min-tls-version 1.0

webadmin restart

Проверка конференц-моста

Наша настройка была выполнена на транках без точки подключения среды (MTP).

Отключите MTP, если это не оказывает негативного влияния на работу сервисов.

Отключение MTP может иметь негативные последствия, если вы используете телефоны, использующие протокол SCCP, и вам необходимо отправлять DTMF на сервер CMS. Если вышеизложенное относится к вашим услугам, вам может потребоваться увеличить пропускную способность MTP в Cisco Unified Communications Manager в зависимости от количества одновременных вызовов.

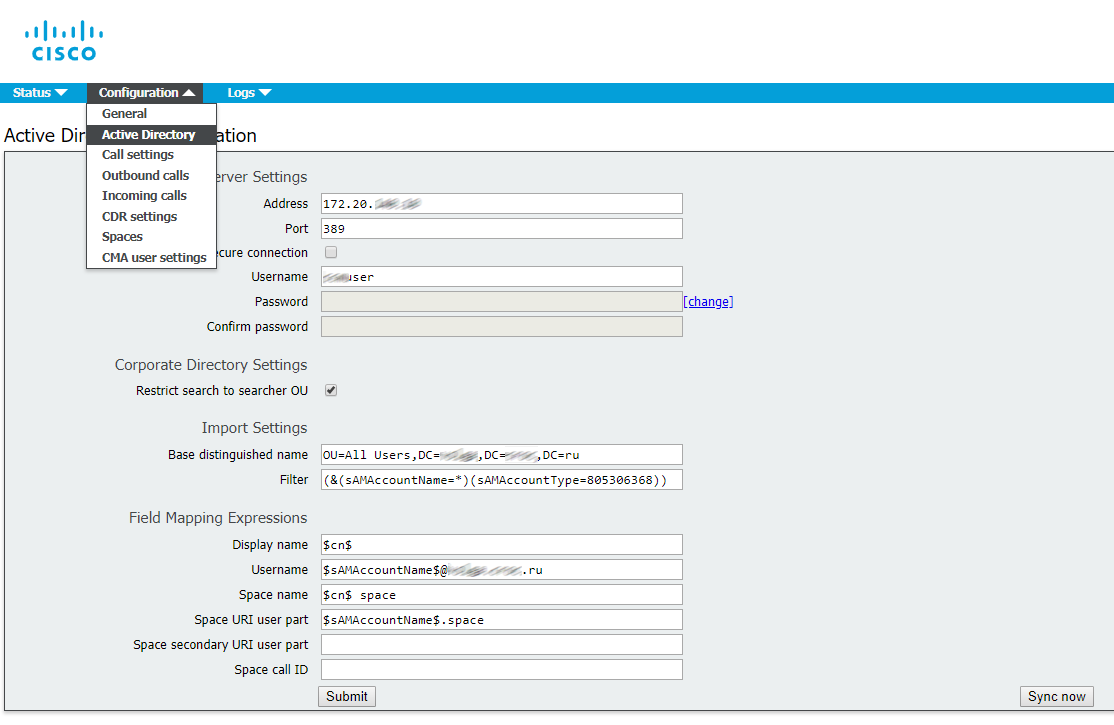

Импорт пользователей из Active Directory

Теперь давайте импортируем пользователей из Active Directory. Идем как на рисунке ниже, вводим значения.Фильтр очень важен, ставьте такой же, как у меня, или те, которые душе угодно.

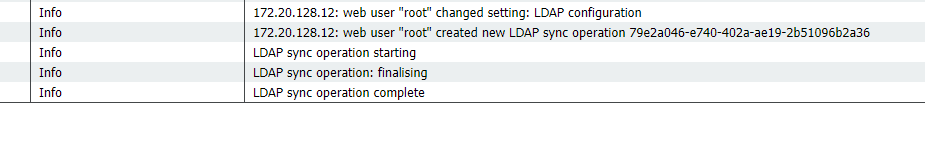

Проверка журналов

Все

Теги: #cisco #cisco #Cisco Meeting Server #cucm

-

Виртуальный Магазин В Корейском Метро

19 Oct, 24 -

Программы Против Продуктов

19 Oct, 24 -

Firefox Делает Первые Шаги На Пути К Android

19 Oct, 24 -

На Своем Рабочем Месте Вы:

19 Oct, 24 -

Firewire S3200: 3,2 Гбит/С

19 Oct, 24 -

Интернет-Издания Смутились Этой Новостью

19 Oct, 24