Около полугода назад в публикации на Geektimes «Дешевые авиабилеты… Или сеть мошеннических сайтов, ворующих деньги с карт. Мое расследование» Я описывал случай, когда у моего знакомого, помимо денег за «поддельные авиабилеты», с его карты дополнительно украли 35 200 рублей, которые были использованы для пополнения счета мошенников в рекламной сети Яндекс.

Директ. Украденная сумма ограничивалась лишь остатком на карте.

Если бы на карте еще остались деньги, их бы украли еще больше.

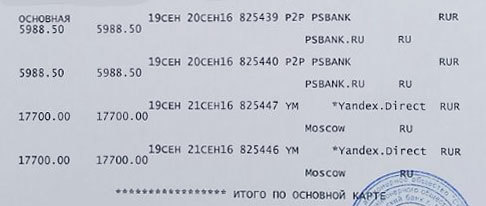

В дебетовом комментарии было указано «YM*Яндекс.

Директ».

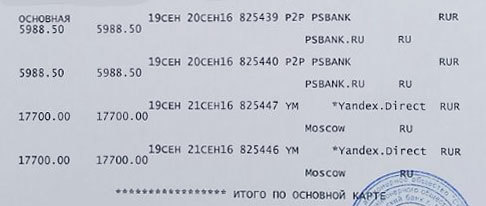

Ниже приведен фрагмент выписки из банка, взятый из упомянутого издания:

В описываемом случае номер банковской карты «потерпевшего» был украден, а точнее получен обманным путем на мошенническом сайте.

Потерпевший подтвердил перевод средств за поддельные авиабилеты с помощью кодов 3D Secure, которые были отправлены по SMS от банка.

Однако средства для платежей Яндекс.

Директ переводились в разное время без каких-либо дополнительных запросов к владельцу карты, без проверок 3D Secure и т.п.

Хотя на теневых форумах мошенники писали, что Яндекс действительно не использует 3D Secure при оплате Яндекс.

Директа, подтвердить это не удалось.

Когда мы тестировали собственное пополнение баланса Яндекс.

Директ через сайт, всегда проводилась дополнительная проверка с помощью СМС-кодов от банка.

Я даже подумал, что Яндекс быстро подкорректировал свои сервисы по результатам первой публикации.

Для меня и, думаю, для многих долгое время оставалось непонятным, как мошенники обходили эту проверку.

И вот я случайно нашел этот простой метод, который лежал на поверхности и который работает до сих пор.

Всем, кто в комментариях к первой статье хвастался «супербезопасностью» своих карт и хвалил свои банки, предлагаю проверить их на прочность при оплате Яндексом.

Прямой.

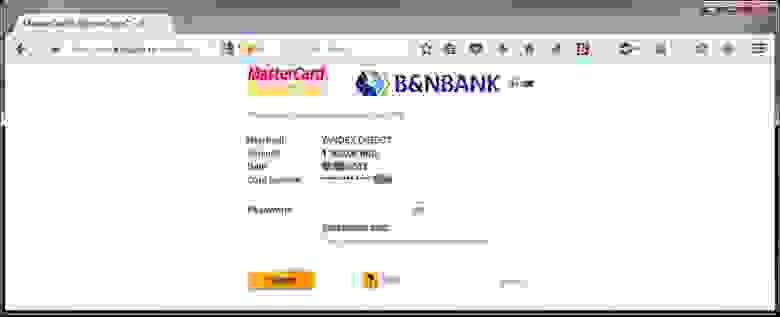

Прежде чем мы продолжим, под спойлером вы можете увидеть, как выглядит форма оплаты, если пополнить баланс через личный кабинет Яндекс.

Директ, с помощью браузера и полной версии сайта.

К полной версии сайта вопросов нет. Пополните баланс Яндекс.

Директ через сайт

Я даже не могу сказать, что я что-то открыл.

Способ предельно прост и для его использования достаточно установить приложение Яндекс.

Директ для мобильных телефонов и осуществлять оплату банковскими картами через это приложение.

Вполне вероятно, что большое количество добропорядочных пользователей Директа воспользовались этим способом пополнения своего баланса, но не обратили внимания на отсутствие чеков, либо оставили этот вопрос на совести разработчиков.

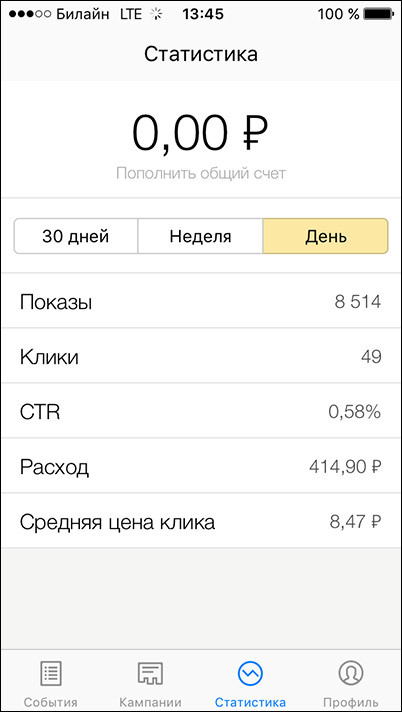

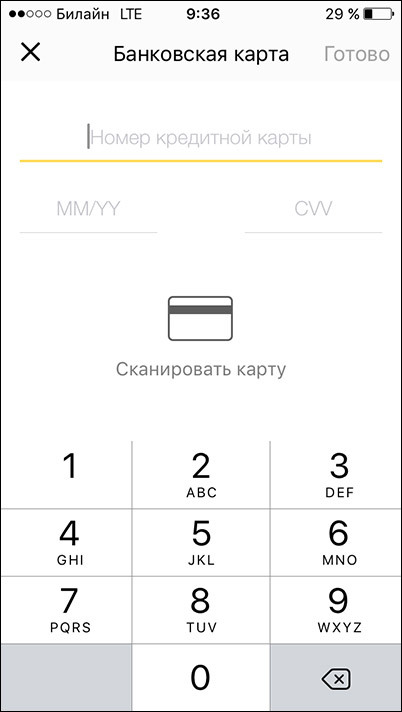

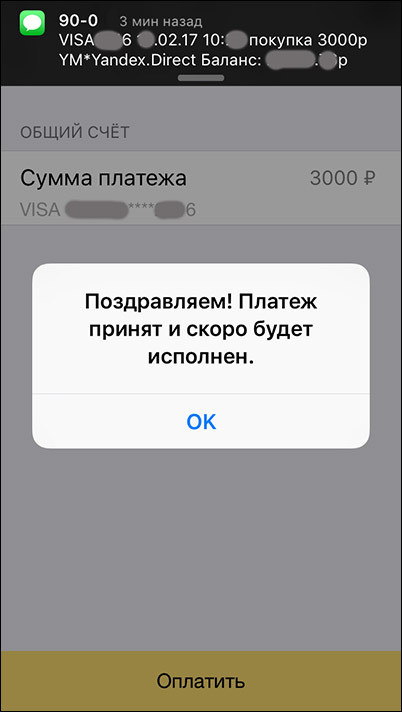

Ниже описана простая процедура оплаты на примере мобильного приложения для IOS.

Нажмите на надпись «пополнить общий счет».

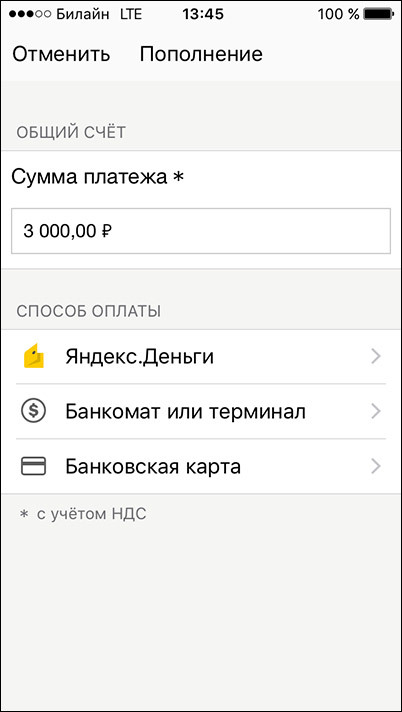

Введите сумму и выберите оплату картой.

Введите данные своей карты.

Данные карты сохранены.

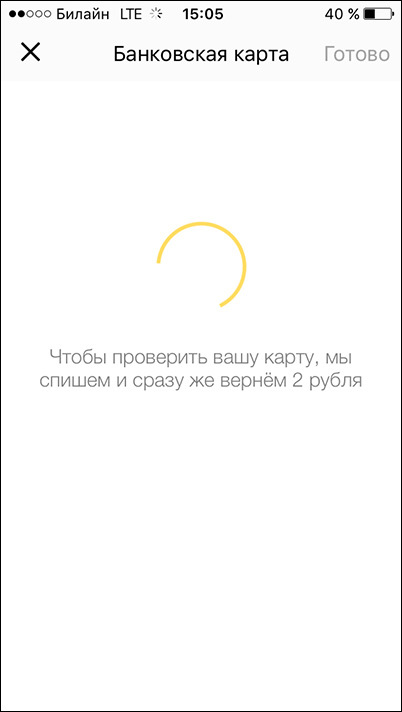

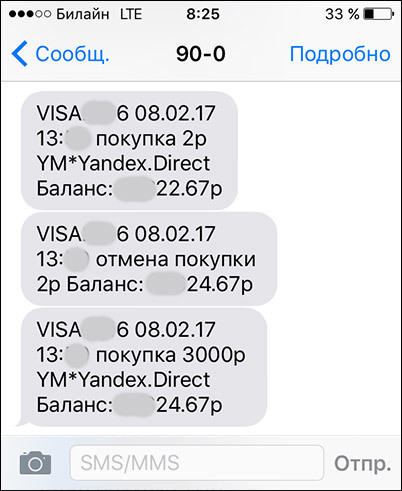

При первом сохранении для проверки с карты автоматически списывается 2 рубля, а затем такая же сумма возвращается обратно.

Все это происходит без использования 3D Secure! Никакие СМС и т.п.

не приходят. Для оплаты вам достаточно знать номер карты, срок ее действия и CVV. При тестировании мы использовали карту Сбербанка, на которую всегда приходит СМС с кодами подтверждения для любых других онлайн-покупок.

Скриншот проверки карты по СМС и первого платежа.

Данные карты по умолчанию сохраняются на телефоне.

При этом мобильное приложение даже не спрашивает пользователя, действительно ли он хочет хранить данные карты на телефоне.

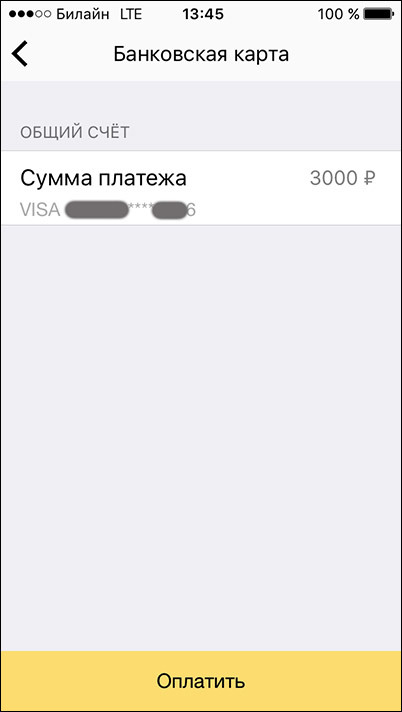

При последующих платежах с использованием ранее верифицированной карты процесс пополнения баланса в Яндекс.

Директе происходит еще быстрее.

Просто выберите ранее сохраненную карту и нажмите кнопку «Оплатить» внизу экрана.

Сумма по умолчанию уже введена и такая же, как и для предыдущего платежа.

Деньги улетают моментально.

Пользователя даже не спрашивают, действительно ли он хочет перевести сумму.

В личном кабинете Яндекс.

Директа в журнале платежей платежи по карте с использованием 3D Secure и платежи без полной верификации подписываются по-разному.

Платежи через форму в личном кабинете в полной версии сайта имеют подпись «Банковская карта», платежи через мобильное приложение – «Доверие, банковская карта».

«Траст» здесь не имеет ничего общего с названием банка.

Для того чтобы любой мошеннический сайт существовал, он должен любым способом заманивать на себя посетителей, некоторые из которых могут стать жертвами обмана.

Мошеннические сайты долго не живут, поскольку со временем их выявляют и закрывают. Новым мошенническим сайтам практически невозможно получить больше трафика из поисковых систем без честной рекламы.

Даже если такие сайты продвигаются целый год, они обычно не появляются на первых страницах результатов поиска.

Единственный способ привлечь посетителей – разместить платную рекламу.

Реклама по полярным запросам (например, «дешевые авиабилеты в Анапу») стоит дорого и мошенники не потратят свои деньги.

Для этого у них есть данные украденных карт, с которых они легко могут перевести десятки и сотни тысяч рублей в рекламную сеть Яндекса.

Им не жалко чужих денег, и чтобы выйти на первое место в результатах поиска, мошенники могут платить Яндексу любую стоимость за клик: 100 рублей, 200 рублей и т. д. Думаю, ни одна рекламная сеть не будет возражать против этого.

кто-то хочет поделиться с ним деньгами.

Яндекс создал программу, которая идеально подходит для включения в арсенал мошенников.

Достаточно купить старый б/у смартфон и «левую» симку.

Приложение установлено на смартфон.

В него вводится номер украденной карты.

И из любого уголка земного шара, где есть мобильная сеть или Wi-Fi, вы можете украсть деньги одним кликом.

Для особо мнительных смартфон и сим-карту можно поменять через неделю-месяц.

Отследить таких мошенников практически невозможно.

Все довольны, кроме держателей карт, у которых воруют деньги.

Исходя из реального случая, описанного в первой статье, даже если вы обратитесь в Яндекс по горячим следам менее чем через 12 часов после перевода средств в Директ, Яндекс оперативно отвечает: «По вашему запросу мы провели расследование и приняли все необходимые меры.

К сожалению, деньги уже потрачены, и мы не смогли их вернуть.

» Если быстро обратиться в свой банк, то можно попытаться вернуть средства, особенно с учетом того, что они были списаны без проверки 3D Secure. Как показала первая статья, в одном конкретном случае деньги даже были возвращены в банк отправителя после подачи заявления.

Но прежде чем деньги будут возвращены, жертвы мошенников вынуждены писать в Яндекс, свой банк, полицию и т. д. и месяц ждать возврата денег, надеясь на чудо.

Тем временем мошенники в пару кликов вводят в приложение украденные данные очередной карты и запускают новую серию бесконечного сериала.

А может все-таки добавить проверку 3D Secure при пополнении баланса в Яндекс.

Директе? Теги: #управление электронной коммерцией #ИТ-финансы #yandex #yandex.деньги #банковские карты #Яндекс.

Директ #Яндекс.

директ #3dsecure

-

Какой Должен Быть Хостинг?

19 Oct, 24 -

Бесплатные Программы: Опасности И Радости

19 Oct, 24 -

Если Хочешь Что-То Улучшить, Начни С Себя

19 Oct, 24 -

Каково На Самом Деле Работать В Коворкинге

19 Oct, 24 -

Кейс-Стади: Как Обмануть Кризис?

19 Oct, 24 -

Ocr От Google

19 Oct, 24