В ходе тестирования на проникновение, аудита безопасности и других работ, выполненных специалистами Positive Technologies в 2010 и 2011 годах, была собрана статистика по безопасности более сотни корпоративных веб-приложений.

Именно приложения, а не сайты-визитки.

Сайты электронного правительства, системы онлайн-банкинга, порталы самообслуживания мобильных операторов – это далеко не полный перечень объектов исследования.

Анализ результатов работы помог нам найти ответы на вечные вопросы информационной безопасности:

- Сколько сайтов заражено вредоносным ПО?

- Какая CMS безопаснее — коммерческая, OpenSource или проще разработать самому?

- Что безопаснее — Java, PHP или ASP.NET?

- Соответствие требованиям PCI DSS – миф или реальность?

Подробности под катом.

Потенциально опасен?

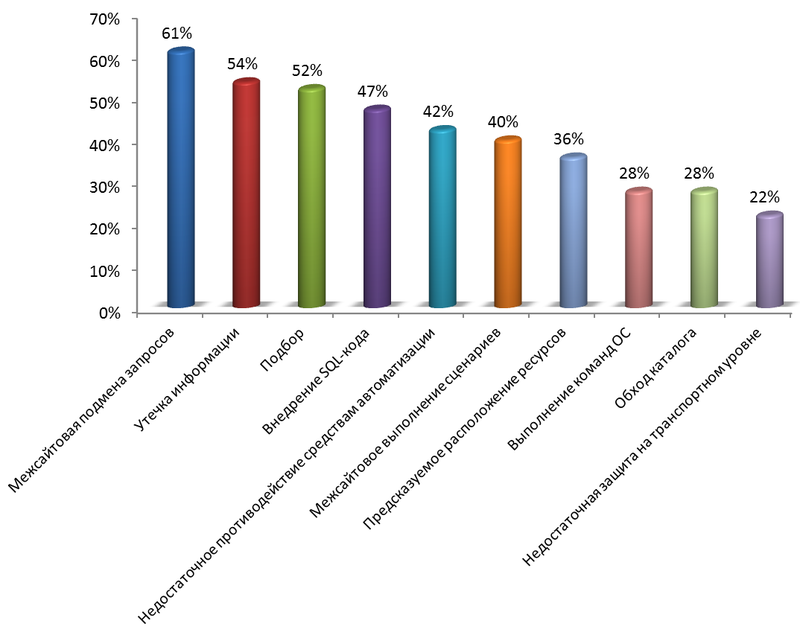

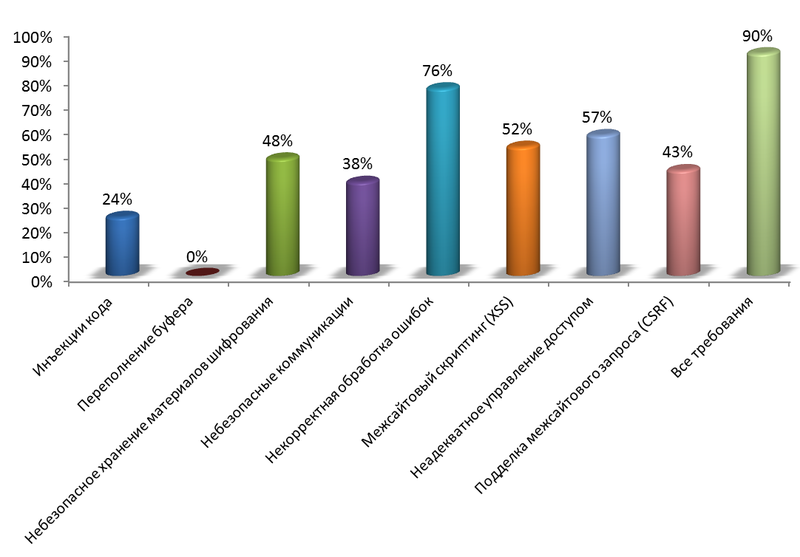

Да! Мы обнаружили уязвимости во всех протестированных нами веб-приложениях, причем две трети ресурсов содержат критические уязвимости.На графике показаны топ-10 уязвимостей с указанием долей уязвимых сайтов.

Кого съели вредители?

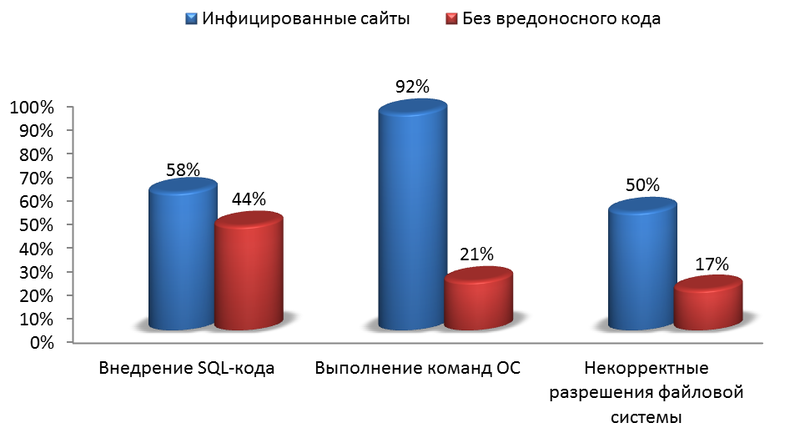

10% сайтов были заражены вредоносным ПО.Какие уязвимости способствовали этому? Подозрение падает в первую очередь на выполнение команд ОС, а также SQL-инъекцию и неправильные разрешения файловой системы.

Зараженные сайты с гораздо большей вероятностью содержат эти уязвимости.

Для уязвимости «Выполнение команд ОС» разница весьма заметна: почти все зараженные сайты (92%) оказались уязвимы, в отличие от сайтов без вредоносного кода (21%).

В результате каждый третий сайт с этой уязвимостью был заражен вредоносным кодом.

CMS: стоит ли платить за безопасность?

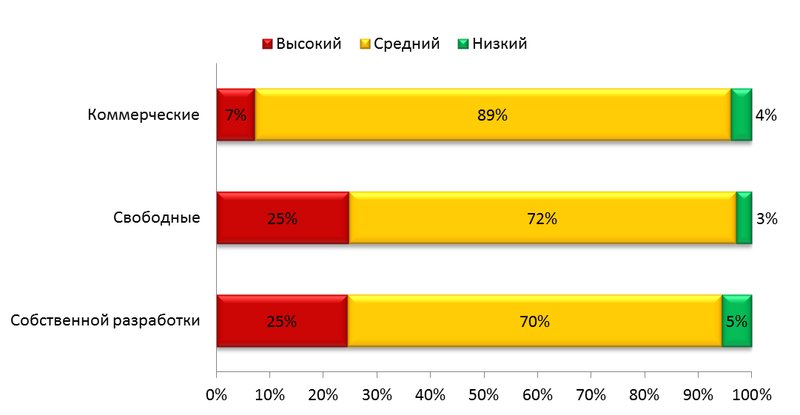

Все давно хотели узнать, можно ли использовать CMS с открытым исходным кодом и стоит ли раскошелиться на коммерческую? или даже разработать его самостоятельно? Наше исследование показало, что сайты, созданные на проприетарных системах, содержат большее количество критических и других распространенных уязвимостей, чем сайты на коммерческих и бесплатных системах.Их преимуществом, как ни странно, стала защита от вредоносного ПО: несмотря на множество уязвимостей, они менее подвержены «случайному» взлому в рамках массовой атаки с использованием автоматизированных средств, поскольку никто не будет писать эксплойт в надежде «наткнуться на» ваша CMS. Это стало большой проблемой для открытых систем: почти четверть были заражены.

Итак, CMS нашей собственной разработки напоминают старое решето и отстают. А как насчет коммерческих и открытых исходных кодов? Рассматривая наиболее распространенные и наиболее опасные уязвимости, приходим к выводу, что различия не так уж и велики.

Каждая группа лидирует по своему набору уязвимостей.

Например, коммерческие CMS чаще уязвимы для SQL-инъекций.

Но если вы уверены, что вас не боятся попытки внедрения SQL-кода, выбирайте коммерческие CMS (у них первое место по общей безопасности).

Выполнение команд ОС, межсайтовый скриптинг (XSS) и внедрение нулевых байтов — это область применения свободных систем.

А с точки зрения устойчивости к обходу каталогов и подделке межсайтовых запросов (CSRF) это ничья.

Критическая уязвимость «Удаленное включение файлов» была выявлена исключительно на ресурсах с фирменной CMS. Ниже приведен график распределения уязвимостей по уровню риска на сайтах с разными типами CMS.

Глядя в корень

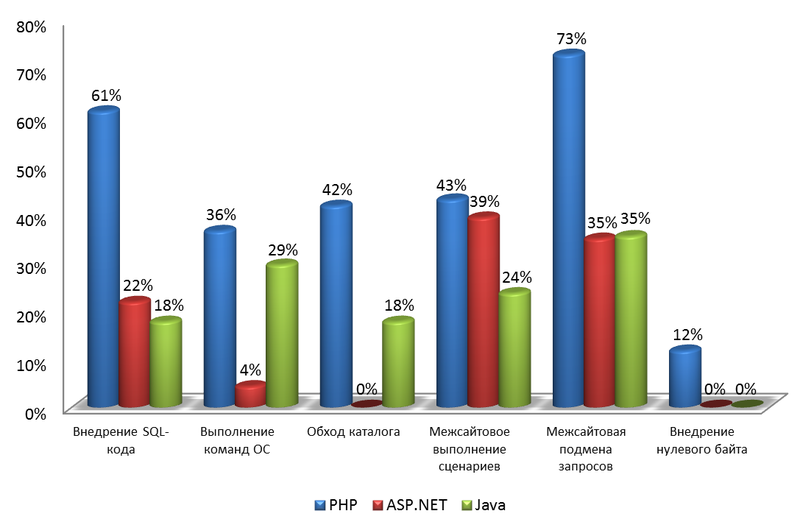

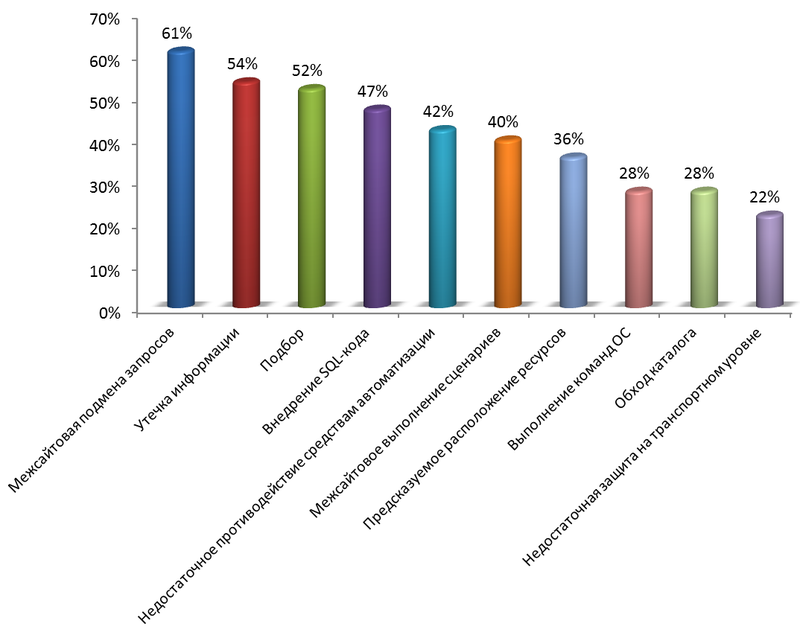

Известно, что «дырявость» сайта определяется еще в момент выбора языка.Различия в этом смысле разительны: системы PHP содержат критические уязвимости в 81% случаев, системы Java — в 59% случаев, а системы ASP.NET — только в 26%.

Кто чего боится? Не было вообще никаких ресурсов ASP.NET, уязвимых для обхода каталогов! Лишь 4% были уязвимы для выполнения команд ОС.

Но сайты Java почти в два раза чаще подвержены межсайтовому скриптингу.

С небольшим отрывом Java побеждает ASP.NET в первенстве по защите от SQL-инъекций, а PHP уныло машет на них рукой (61% уязвимых сайтов — доля почти в три раза выше, чем у конкурентов).

Та же история и с CSRF: PHP-сайты в два раза уязвимее.

Ну, только PHP-сайты были подвержены внедрению нулевых байтов.

Куда текут деньги по проводам?

Изучив интернет-ресурсы финансового сектора, мы пришли к выводу, что ситуация очень удручающая.Лишь в 10% случаев владельцам удалось соблюсти требования PCI DSS по защите веб-приложений.

Хорошо, что никто не допустил переполнение буфера.

Однако некорректная обработка ошибок характерна для 76% (!) приложений.

При этом анализ систем ДБО показал, что практически все критические уязвимости устранены.

Лишь 1% уязвимостей RBS связаны с высоким уровнем риска.

P.S. Данные были собраны в ходе работ по анализу безопасности веб-приложений, проведенных Positive Technologies в 2010–2011 годах.

Оценка защищенности проводилась вручную методами «черного и белого ящика» с использованием вспомогательных автоматизированных средств.

Для классификации уязвимостей использовалась система классификации угроз Web Application Security Consortium (WASC TC v. 2) — за исключением ошибок при обработке входных и возвращаемых данных и отказа в обслуживании.

Серьезность уязвимости оценивалась по Общей системе оценки уязвимостей (CVSS v. 2), затем выделялись высокий, средний и низкий уровни риска.

П.

П.

С.

Самые любознательные читатели имеют возможность ознакомиться с полная версия отчета .

Теги: #уязвимости в сети #статистика #позитивные исследования #информационная безопасность

-

Каковы Особенности Планшетного Пк

19 Oct, 24 -

Куницын, Александр Петрович

19 Oct, 24 -

Команда Двфу 2010Г.

19 Oct, 24 -

К Вопросу Борьбы С Мошенничеством

19 Oct, 24 -

Преобразование Windows Xp

19 Oct, 24 -

Шестая Киевская Хабрамиттинг

19 Oct, 24