Многие компании используют дополнительные атрибуты Active Directory, которые копируются вместе с дублированием учетной записи пользователя.

Но есть много примеров, когда это неудобно.

Поэтому в этой статье я расскажу вам, как избежать такого поведения или изменить его под свои нужды.

Об авторе оригинального текста: Тим Бантрок - Администратор Active Directory в крупной компании, специализирующейся на колл-центрах.Администраторам иногда нравится копировать учетные записи пользователей из соображений удобства: дополнительные атрибуты, которые в противном случае пришлось бы настраивать вручную, будут перенесены автоматически.Сертифицированный специалист MCTS, MCITP, MCSA и MCPS.

Но в некоторых случаях такой подход чреват проблемами.

Например, вы используете атрибут Атрибут расширения1 как уникальный Идентификатор ящика чтобы переместить этот почтовый ящик из одной системы Microsoft Exchange в другую, расположенную в отдельном лесу AD. Если какой-либо пользователь имеет такой же идентификатор, синхронизация не состоится.

Или Exchange синхронизирует письма с чужим ящиком.

Но вы можете предотвратить копирование определенного атрибута, если отключите эту опцию.

Атрибут копируется при дублировании пользователя в Active Directory. Для этого у вас должны быть права администратора схемы (не забудьте удалить свою учетную запись из этой группы, когда закончите с настройками).

Отключить опцию копирования атрибутов Атрибут расширения1 можно сделать следующим образом:

- Запустите консоль PowerShell от имени администратора.

- По умолчанию оснастка схемы Active Directory не зарегистрирована в MMC. Сделаем это с помощью команды:

regsvr32 schmmgmt.dll

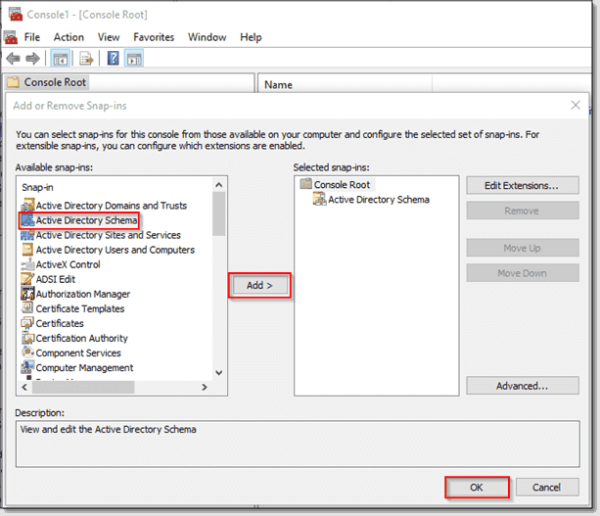

- Теперь добавим оснастку Active Directory Schema в MMC.

Добавление оснастки AD Schema. - В консоли выбираем папку Атрибуты , затем щелкните правой кнопкой мыши Атрибут расширения1 и выберите Характеристики .

Снимите флажок Атрибут копируется при дублировании пользователя и нажмите ОК.

Снимите флажок Атрибут копируется при дублировании пользователя.

Поэтому для автоматизации процесса мы используем PowerShell:

- нужна команда Get-ADObject , с помощью которого можно получить объект пользователя;

- все еще нужна команда Get-ADRootDSE , возвращая корневой объект каталога — возьмем из него СхемаНамингКонтекст .

Значение СхемаНамингКонтекст определяет область поиска ( База поиска ) и выглядит примерно так CN=схема,CN=конфигурация,DC=домен,DC=com .

-SearchBase $((Get-ADRootDSE).schemaNamingContext)

- и последний недостающий компонент ЛДАПфильтр .

Для начала давайте отфильтруем по объектный класс — атрибутСхема.

Фильтр будет возвращать только атрибуты схемы.

OID — это числовая последовательность, формат которой определен стандартом RFC1778. Этот формат является стандартным для внутреннего представления большинства LDAP-совместимых каталогов.

Используйте следующий синтаксис: :< OID> := .

- является поискФлаги ;

- должно быть равно 1.2.840.113556.1.4.803 .

Идентификатор уникален в Active Directory и будет совпадать только в том случае, если атрибут имеет побитовое совпадение с указанным значением ( LDAP_MATCHING_RULE_BIT_AND ).

- Последняя часть -- - должно быть равно 16, чтобы найти свойства, копируемые вместе с учетной записью пользователя.

Get-ADObject -SearchBase $((Get-ADRootDSE).

schemaNamingContext) -LDAPFilter "(&(objectClass=attributeSchema)(searchFlags:1.2.840.113556.1.4.803:=16))"

В результате мы получим Выдающееся имя , Имя ОбъектногоКласса И ObjectGUID атрибуты, которые копируются вместе с объектом пользователя.

Поскольку этим атрибутам нужны только имена ( Имя ), добавьте в команду | %{$_.Имя}.

Get-ADObject -SearchBase $((Get-ADRootDSE).

schemaNamingContext) -LDAPFilter "(&(objectClass=attributeSchema)(searchFlags:1.2.840.113556.1.4.803:=16))" | %{$_.Name}

PowerShell теперь возвращает только имена.

Если вы хотите получить атрибуты, которые Нет будет скопировано при дублировании объекта, замените (searchFlags:1.2.840.113556.1.4.803:=16) на ( ! (searchFlags:1.2.840.113556.1.4.803:=16)) : Get-ADObject -SearchBase $((Get-ADRootDSE).

schemaNamingContext) -LDAPFilter "(&((objectClass=attributeSchema)(!(searchFlags:1.2.840.113556.1.4.803:=16))))" | %{$_.Name}

Что еще можно прочитать на волне вдохновения PowerShell:

- Excel вместо PowerShell: запросы к AD и системные отчеты «на коленке» .

- Ротируем логи так, как хотим — анализ логов в системах Windows .

- Перекрестное опыление: управление Linux из Windows и наоборот .

-

Ноутбуки Становятся Зелеными

19 Oct, 24 -

Subaru И Arduino: Протокол Ssm1. Рукопожатие

19 Oct, 24 -

Icfpc 2016 Скоро Состоится

19 Oct, 24 -

Скрытие От Ddos За Провайдером Nat

19 Oct, 24