В соответствии с требованиями ФСБ России использование схемы подписи ГОСТ Р 34.10-2001 для формирования электронной подписи после 31 декабря 2018 года не допускается.

Однако соответствующий патч для Check Point с криптографией КриптоПро, поддерживающий новые алгоритмы, в 2018 году не был выпущен.

Чтобы соответствовать требованиям регулятора и не остаться в одночасье без защищенных каналов связи, многие компании используют оборудование Check Point с поддержкой для шифрования ГОСТ, не дожидаясь нового патча, выдал сертификаты на шлюзы по алгоритмам ГОСТ Р 34.10/11-2001. В данной публикации рассмотрена ситуация, когда межсетевые экраны Check Point (M?) уже обновлены до версии R77.30, и на них установлен дистрибутив КриптоПро CSP 3.9 для Check Point SPLAT/GAiA. В этом случае можно сохранить сертификат узла, выданный по алгоритмам ГОСТ Р 34.10/11-2012, а как насчет кластерного выполнения установки М? Check Point (распределенные/автономные развертывания с полной высокой доступностью) позволяет обновлять криптографию на оборудовании без перебоев в обмене данными.

На практике довольно часто возникает ситуация, когда многие географически удаленные площадки строят VPN-туннели с центральным кластером.

Соответственно, чтобы не обновлять большое количество сайтов одновременно, новый патч позволяет использовать на оборудовании как алгоритмы ГОСТ Р 34.10/11-2001, так и новые алгоритмы ГОСТ Р 34.10/11-2012. Рекомендуемый поставщик Способ перехода на новую криптографию следующий:

Миграция (экспорт) базы данных SMS-сервера; Свежая установка SMS-сервера; Установка КриптоПро CSP 4.0; Миграция (импорт) базы данных на обновляемый SMS-сервер.Fresh Install GW, которые управляются по SMS; Установка КриптоПро CSP 4.0 на все шлюзы.

Этот метод не позволяет сохранить сертификат шлюза, выданный по ГОСТ Р 34.10/11-2001; более того, это требует гораздо больше времени.

Мы рассмотрим альтернативная схема обновления , который мы протестировали на большом количестве оборудования.

Для его реализации был собран небольшой стенд:

SMS — Сервер управления шлюзом Check Point (основной сервер управления)

Управляемые шлюзы: FW1-Node-1, FW1-Node-2. GW1-2 — Шлюзы Check Point (Шлюз безопасности), члены кластера GW-Cluster, режим работы кластера: ClusterXL High Availability СМС-ГВ — Сервер управления шлюзом Check Point (основной сервер управления), шлюз Check Point (шлюз безопасности), автономное развертывание ХОСТ1-2 — Машина, используемая для проверки прохождения трафика между шлюзами.

Ввиду ограниченности ресурсов домашней станции на данном стенде не показан вариант обновления Standalone Full HA развертывания, однако он идентичен обновлению Standalone Deployment с той лишь разницей, что рассмотренную последовательность действий необходимо будет повторить для Вторичный автономный шлюз.

Схема обновления состоит из 2 шагов: обновление криптографии на автономном шлюзе; Обновление кластера SMS и GW. Давайте подробнее рассмотрим эти шаги.

1. Обновление криптографии на автономном шлюзе (SMS+GW):

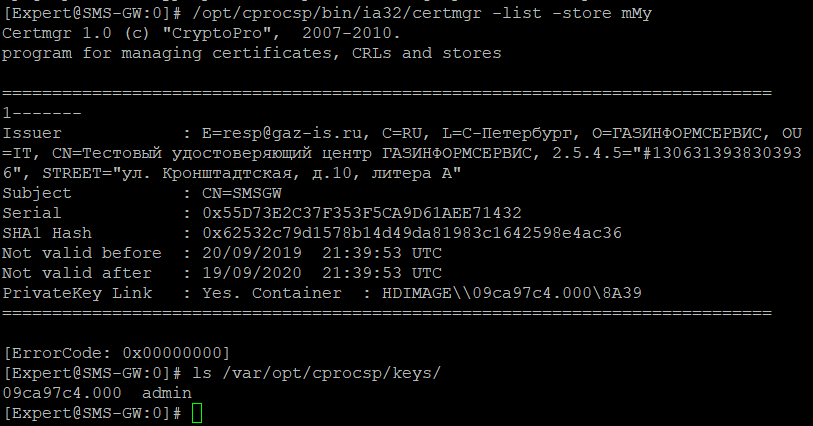

Проверим, какой сертификат сейчас установлен (чтобы убедиться, что после обновления криптографии сертификат останется прежним):

1. Первое, что вам нужно сделать, это удалить КриптоПро 3.9. Команда для удаления (выполняется в оболочке /bin/bash (expert):

Затем мы получаем следующее предупреждение:/opt/CPUninstall/R77.30_GOST/UnixUninstallScript

После завершения работы скрипта необходимо перезагрузить шлюз.

После перезагрузки вам необходимо выполнить следующую команду, чтобы удалить все библиотеки, которые могут остаться: /opt/CPUninstall/GOST/gost_cpro_uninstall.sh

Далее, если на шлюзе остались установочные файлы КриптоПро 3.9, необходимо переименовать каталог /var/gost_install в /var/gost_install_39 или удалить его содержимое.

2. Далее необходимо скопировать файлы, необходимые для установки нового патча ГОСТ, в каталог /var/gost_install. Архив с криптобиблиотеками (содержащими каталоги rpm и kis) рекомендуется скопировать по пути /var/gost_install и распаковать, а патч скопировать по пути /var/gost_install/hf и также распаковать.

3. Запускаем установку КриптоПРО 4.0: /var/gost_install/hf/UnixInstallScript

По окончании выполнения скрипта вы должны получить следующее сообщение, после чего вам потребуется перезагрузить шлюз:

4. Далее вам необходимо установить лицензию КриптоПро: /opt/cprocsp/sbin/ia32/cpconfig -license –set <license_key>

Также необходимо подключиться с помощью консоли, которая входит в комплект поставки КриптоПро, и установить политику.

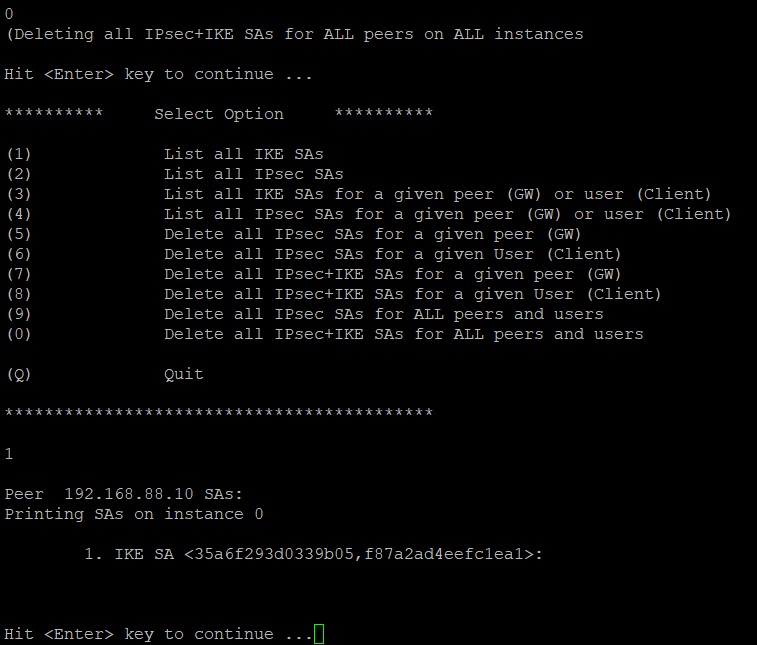

Сразу после перезагрузки туннель строится по сертификату, выданному по ГОСТ Р 34.10/11-2001. Для этого проверим, какой сертификат установлен, сбросим IKE SA и IPsec SA (с помощью утилиты TunnelUtil, которая вызывается командой vpn tu) и проверим, что туннель перестраивается:

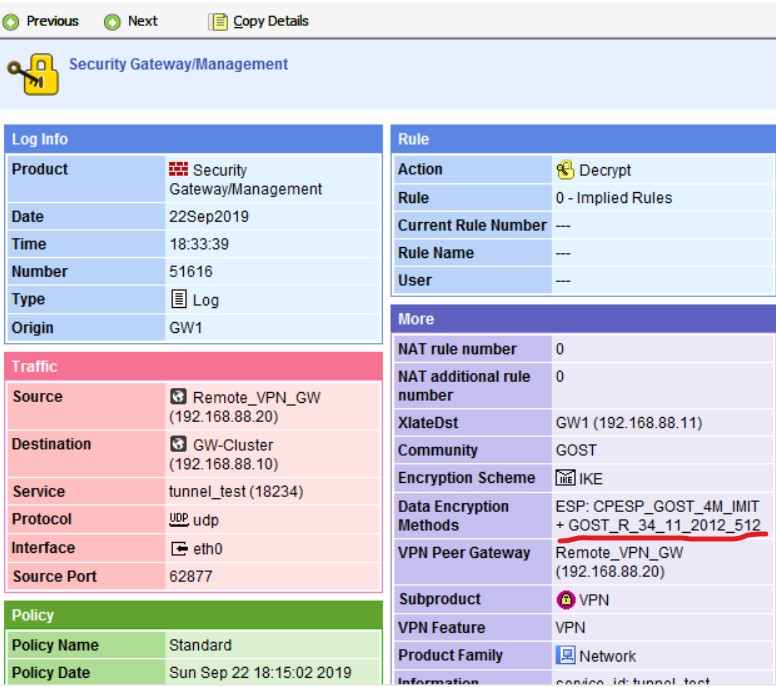

Как видите туннель перестраивается, проверим какой тип записи можно увидеть в SmartView Tracker:

Как видите, Методы шифрования данных такие же, как и до обновления КриптоПро на шлюзе.

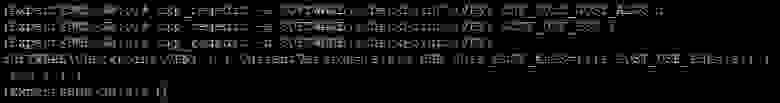

5. Далее для использования алгоритмов ГОСТ 2012 на обновляемом узле необходимо выполнить команды, содержащиеся в README_GOST_2012_SIG_USAGE.txt в дистрибутиве для установки КриптоПро 4.0: ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 USE_2012_GOST_ALGS 1

ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 GOST_USE_PSK 1

6. В том же ReadMe можно найти следующее: Though site key was needed only for clusters in previous GOST versions now you should also use site key for non-clustered GWs

То есть в новой версии патча установка SiteKey (и их обновление в дальнейшем) необходима и для автономных шлюзов.

Чтобы сгенерировать ключ сайта, вам необходимо выполнить следующую команду:

/opt/cprocsp/bin/ia32/cp-genpsk.sh Сеть 6:

SiteKey представляет собой объединение Части 0 и Части 1:

HM25MEKFK9HTLPU0V0THZPPEXBXZ

После установки в SmartView Tracker появится следующая запись:

7. После этого останется только выдать сертификат ГОСТ 2012 (предварительно установив корневой сертификат УЦ по новому ГОСТу), процедура ничем не отличается от того, как выдается сертификат по прежнему ГОСТу, поэтому здесь не рассматривается.

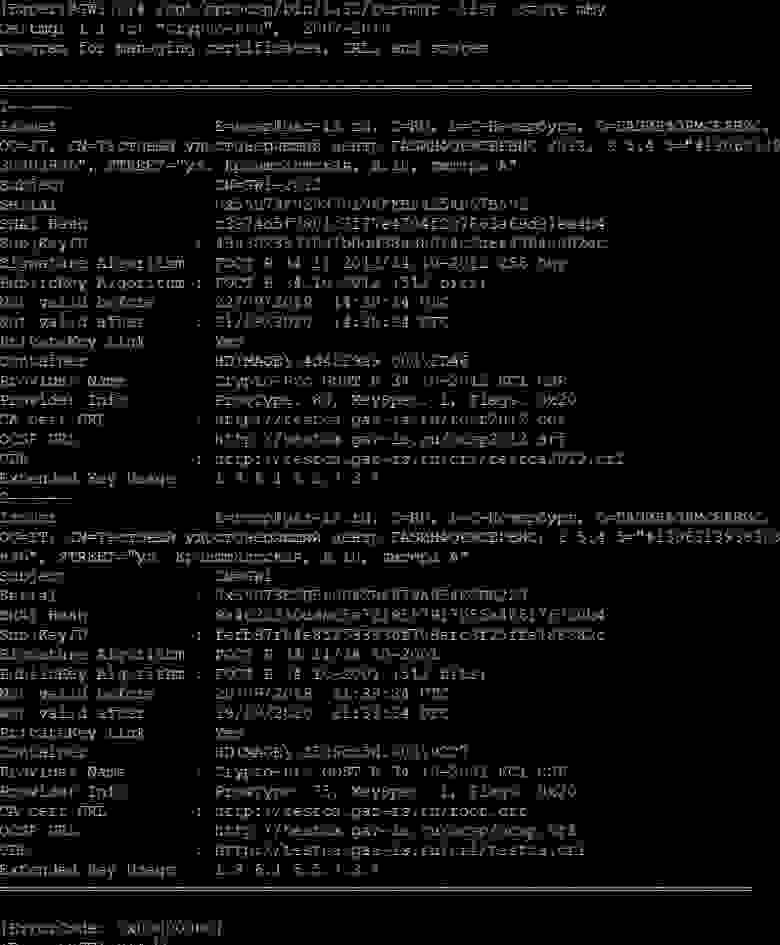

Проверим, что на узле установлены оба сертификата:

На этом этапе обновление автономного шлюза завершено.

2. Обновление кластера SMS и GW

Процедура обновления криптографии на СМС и узлах кластера ничем не отличается от показанной в пункте первый, поэтому здесь будут представлены только результаты обновления.Последовательность действий: Удаление КриптоПро 3.9; Удаление старых установочных файлов, копирование установочных файлов КриптоПро 4.0 на шлюзы GW1-2 и SMS; Установка КриптоПро 4.0; Установка лицензий КриптоПро; Включение алгоритмов ГОСТ 2012 года; Генерация и установка SiteKey; Выпуск и установка сертификатов, выданных по новым алгоритмам.

На скриншоте видно, что на одном из шлюзов кластера установлены 2 сертификата:

После обновления, поскольку на шлюзах установлены сертификаты, выданные по ГОСТ Р 34.10/11-2001 и ГОСТ Р 34.10/11-2012, до установки критериев соответствия удаленному шлюзу или сертификата, выданного по ГОСТ Р 34.10 удален /11-2001 – туннель будет построен на старых сертификатах.

Поэтому, чтобы не удалять старые сертификаты, которые еще действительны, мы установим критерии соответствия:

После этого в SmartView Tracker мы видим, что туннель строится с использованием новых сертификатов:

На этом обновление криптографии можно считать завершенным.

Предложенный нами метод позволяет оптимизировать процесс обновления криптографии на межсетевых экранах, осуществляя его без перебоев в связи.

Артем Чернышев, старший инженер Газинформсервиса Теги: #информационная безопасность #обновление #Криптография #КПП #ГИС #криптопро #газинформсервис #Газинформсервис #газинформсервис #ГОСТ Р 34.10/11-2001

-

Коралловые Рифы

19 Oct, 24 -

Флешмоб В Поддержку «Простопринт»

19 Oct, 24 -

Пойдем Пешком, А Google Нам Поможет

19 Oct, 24