«Физический доступ — это проникновение в здание интересующей вас компании.Теги: #Кевин Митник #социальная инженерия #Neuron hackspace #физический доступ #пентест #информационная безопасностьМне это никогда не нравилось.

Слишком рискованно.

Пишу об этом и уже покрываюсь холодным потом».

Кевин Митник, «Призрак в сети».

Мемуары величайшего хакера"

Еще в студенческие годы, когда проводились олимпиады и конференции по информационной безопасности, меня бесило то, что методы и работы, включающие социальная инженерия (СИ).Как же так! Ведь уже легендарный по тем временам Митник говорит, что 99% взломов происходит с использованием СИ.

Не могу передать, как я обрадовался, когда в сентябре прошлого года узнал, что Митник приезжает в Москву, но еще большую радость мне принесла «история одного моего друга», случайно посетившего закрытую конференцию для бизнеса.

аудитория.

Не знаю, может быть, он это выдумал, но «текст перевода его письма», который он мне прислал из «анонимного почтового ящика», я все же опубликую.

Под катом — отрывок из книги Митника о физическом доступе и рассказ о проникновении на конференцию Митника в Москве в 2013 году.

Отрывок из первой главы книги содержит множество полезных приемов, которые успешно использовал мой друг.

читать Однажды мне представилась возможность испытать на себе, что такое физический доступ.

Это невероятное чувство, когда теплым весенним вечером прячешься на темной парковке компании, оперирующей миллиардами долларов, и выбираешь самый подходящий момент. Неделю назад я посетил это здание средь бела дня.

Он пришел под предлогом, что ему нужно оставить письмо одному сотруднику.

Фактически, войдя в здание, я смог узнать, как выглядит опознавательный бейдж в этой компании.

Так, в левом верхнем углу размещена фотография сотрудника крупным планом.

Непосредственно под ним указываются имя и фамилия, последняя пишется первой большими печатными буквами.

Внизу карточки крупными красными буквами указано название компании.

Я зашел в интернет-клуб и посмотрел сайт компании.

На него можно было скачать и скопировать изображение логотипа компании.

Проведя около 20 минут в Photoshop с логотипом и отсканированной фотографией удостоверения личности, я создал довольно убедительную копию удостоверения личности.

Результат своего творения я аккуратно вставил в копеечный значок.

Я сделал еще один фальшивый пропуск для друга, который согласился помочь, если его помощь понадобится.

Оказалось, что без этой маскировки можно было обойтись.

В 99% случаев на пропуск почти не смотрят. Если основные элементы карты расположены правильно и выглядят примерно так, как должны выглядеть, то вы легко попадете внутрь.

Однако какой-нибудь излишне ретивый охранник или сотрудник, решивший поиграть в «Цербер», может попросить вас поднести карту поближе.

И если ты будешь жить, как я, то такую опасность никогда нельзя будет списать со счетов.

Меня не видно на парковке.

Я смотрю на огни сигарет той очереди людей, которые выходят на улицу покурить.

Наконец я замечаю группу из пяти или шести человек, возвращающихся в здание.

Задняя дверь — одна из тех дверей, которая открывается только тогда, когда сотрудник подносит карту к считывающему устройству.

Я пользуюсь моментом и присоединяюсь к такой группе последним.

Парень передо мной переступает порог, замечает, что за ним кто-то идет, мельком бросает на меня взгляд, видит, что у меня есть бейдж, как и у всех сотрудников, и придерживает дверь, чтобы я могла войти.

Я благодарно киваю.

Эта техника называется «локомотив».

Внутри я сразу замечаю постер, который расположен так, чтобы его обязательно увидел каждый посетитель.

Этот плакат, размещенный в целях дополнительной безопасности, предостерегает от того, чтобы держать дверь открытой для тех, кто идет позади вас; каждый должен входить в здание по одному, поднося удостоверение личности к считывающему устройству.

Однако обычная вежливость, та самая минимальная вежливость, которую вы проявляете к коллеге каждый день, заставляет сотрудников с завидным постоянством игнорировать предупреждающий плакат. Итак, я внутри.

Я иду вперед по длинным коридорам широким шагом человека, который бежит решить важную задачу.

На самом деле это исследовательская поездка, и я ищу офис в области информационных технологий (ИТ).

Я нахожу его примерно через десять минут в другой части здания.

Я хорошо подготовился к визиту и знаю имя одного системного администратора этой компании.

Я считаю, что у него самые широкие права доступа к корпоративной сети.

Блин! Когда я нахожу его рабочее место, то оказывается, что это не обычная отгороженная кабинка типа «заходи кто хочет», а отдельный кабинет, дверь в который заперта.

Однако эта проблема моментально решается.

Подвесной потолок облицован белыми звуконепроницаемыми квадратами.

Над ним часто оставляют технический этаж для труб, электропроводки, вентиляции и т. д. Я звоню другу, говорю, что мне нужна его помощь, и возвращаюсь к задней двери, чтобы впустить сообщника.

Он, худой и высокий, сможет сделать то, что не смог я.

Возвращаемся в отдел информационных технологий, и на стол забирается мой сообщник.

Я хватаю его за ноги и поднимаю достаточно высоко.

Ему удается поднять звукоизоляционную пластину.

Я напрягаюсь, поднимаю его еще выше - он хватает трубу и подтягивается.

Не проходит и минуты, и я слышу, что он уже в офисе.

Дверная ручка поворачивается, и мой друг впускает меня в кабинет. Он весь в пыли, но его улыбка доходит до ушей.

Я захожу и тихо закрываю дверь.

Теперь мы в большей безопасности, и вероятность быть замеченным очень мала.

В офисе темно.

Включать свет опасно, но это не обязательно: мне достаточно монитора, чтобы увидеть все, что мне нужно.

Кроме того, риск гораздо меньше.

Я быстро осматриваю стол, проверяя, что находится в верхнем ящике и под клавиатурой — возможно, администратор оставил шпаргалку, на которой записал пароль к компьютеру.

Не нашел.

Жаль, но это совсем не проблема.

Достаю из сумки загрузочный компакт-диск с операционной системой Linux, в котором также находится хакерский набор инструментов, и вставляю его в привод. Один из инструментов позволяет изменить пароль локального администратора.

Меняю пароль на тот, который знаю, с которым можно войти.

Затем удаляю диск и перезагружаю компьютер.

На этот раз я захожу с правами администратора через локальную учетную запись.

Я работаю максимально быстро.

Я устанавливаю трояна удаленного доступа — специальный вирус, который дает мне полный доступ к системе — и теперь я могу вести учет всех нажатий клавиш, собирать зашифрованные хэши паролей и даже приказать веб-камере сфотографировать человека, работающего в компьютер.

Троянец, который я установил на машину, каждые несколько минут будет подключаться через Интернет к другой системе.

Я полностью контролирую это соединение и теперь могу делать с затронутой системой все, что захочу.

Делаю последнюю операцию: захожу в реестр компьютера и указываю логин ничего не подозревающего инженера как последнего вошедшего в систему пользователя.

Таким образом я стираю все следы того, что я вошел в систему через учетную запись локального администратора.

Утром инженер придет на работу и заметит, что по какой-то причине вышел из системы.

Ничего страшного: как только он снова войдет в нее, все будет выглядеть именно так, как должно.

Пришло время вернуться.

Мой друг уже заменил звукоизоляционную плитку.

Уходя, я запираю дверь.

На следующий день в 08:30 сисадмин включает компьютер и устанавливает соединение с моим ноутбуком.

Поскольку троянец запускается под его учетной записью, у меня есть полные административные права в этом домене.

Всего за несколько секунд я нахожу контроллер домена, содержащий пароли для всех учетных записей сотрудников компании.

Хакерский инструмент fgdump позволяет мне собирать хешированные, то есть зашифрованные, пароли от каждого пользователя в отдельный файл.

За несколько часов я прогнал список хешей через радужные таблицы — огромную базу данных, содержащую заранее вычисленные хэши паролей — и восстановил пароли большинства сотрудников этой компании.

В конце концов я нахожу внутренний сервер, обрабатывающий транзакции пользователей, только для того, чтобы понять, что номера кредитных карт зашифрованы.

Однако это вовсе не проблема.

Оказывается, ключ, используемый для шифрования чисел, скрыт в хранимой процедуре внутри базы данных на компьютере SQL-сервера.

Доступ к этому компьютеру открыт любому администратору базы данных.

Несколько миллионов номеров кредитных карт. Я могу купить все, что захочу, каждый раз использовать новую карту, и самое главное, у меня никогда не кончатся деньги.

Поверьте, я не буду ничего покупать.

Эта реальная история — не просто очередная попытка взлома, которая доставила мне массу неприятностей.

Мне наемный для того, чтобы я совершил это проникновение.

Текст письма

(Письмо было на английском языке, поэтому перевод мой, немного кривовато, картинку я тоже перерисовал).«О приезде Митника я узнал за пару дней до этого.

Поискав информацию в Интернете, я нашел только контакты организаторов.

Я разослал несколько запросов от имени кафедры информационной безопасности одного технического университета.

Жаль, но организаторы на письмо не ответили.

Ну я решил пойти другим путем.

я выяснил Где будет встреча.

Я приехал по указанному адресу с намерением разобраться на месте.

Это был уголок на набережной.

Его легко было узнать по вывескам и баннерам с названием мероприятия.

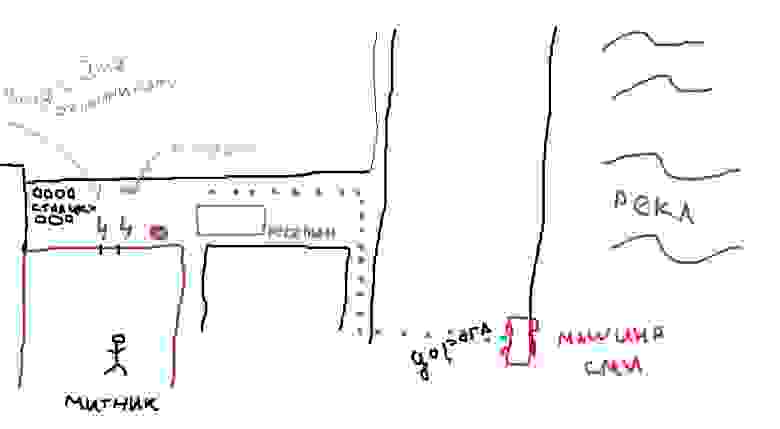

Как это выглядело снаружи:

Это был узкий тупик.На улице перед входом в здание располагалась курительная комната, столики для кофе-брейков и приемная, где выдавались пропуска.

Вход был строго по пропускам, за этим следили 2 охранника, из которых в 90% было двое, иногда один оставлялся, но второй всегда оставался на посту.

Я расположился у фиолетовой точки и сделал вид, что кого-то жду.

Периодически я доставал телефон и говорил в него, что я уже там и сколько вас, идиотов, еще ждут. От входа всегда было полтора-два метра, поэтому я слышал все, что говорили охранники, и они слышали, что я говорил.

Прошел час, и я собрал довольно много информации.

Какого цвета пропуска, как именно проверяются пропуска, проходит ли кто-нибудь без пропуска, как проходят официанты, есть ли служебный вход и т. д. За это время произошла смена караула, что меня порадовало.

За то время, пока я стоял, я заметил, что для СМИ иногда выдают бейджи без ФИО и они отличаются по цвету.

Также было замечено, что несколько медиакоманд уже успели войти и выйти, то есть сделали репортаж и ушли.

Я жду.

Я наблюдаю.

Я вижу, что уходит еще одна медиа-команда с намерением уйти навсегда.

Это были пара женщин-журналисток и пара парней-операторов.

Привлекаю внимание девушек, стою рядом с охранниками, наблюдаю за всеми цепким взглядом спецагента.

Я пытаюсь установить зрительный контакт. Они уходят, я медленно следую за ним.

Вокруг суетится много людей – участники, организаторы, охрана.

Итак, давайте двигаться дальше.

Зеленые точки показывают траекторию следования СМИ.

Не выходя из переулка, я наблюдал, как представители СМИ перешли дорогу и начали ставить камеры в машину.

И тут я ускоряюсь, перехожу дорогу, подбегаю к машине, одна девушка еще не села, делаю слегка встревоженное лицо и говорю: «Извините, я из организаторов, вы меня видели у входа, мы помогаем службе безопасности».

По нашей ошибке мы случайно выпустили вас с бейджами, а это запрещено правилами, иначе кто-то может ими воспользоваться и без разрешения войти в здание.

Пожалуйста, сдайте свои значки».

И они это сделали.

И они попросили прощения.

Бинго! На руках есть значки, но на них указаны женские полные имена.

Хорошо, что значок был пластиковый, а полное имя было напечатано на самоклеящейся ленте и приклеено к значку.

Вытащить их было легко, хотя ручки тряслись.

Поскольку я знал, что некоторые СМИ пропускают просто по бейджу без ФИО, я не стал заморачиваться и не стал искать ближайшую экспресс-типографию, а набрался смелости и перешёл ко второму этапу.

Я вернулся к входу, постоял минут 5, достал телефон, подошел поближе к охранникам, чтобы они могли слышать, и сказал в трубку: «Здравствуйте.

Вы уже приехали? У вас есть с собой пропуска? Я уже в пути, я устала так долго тебя ждать.

Потом я завернул за угол, надел бейдж, на всякий случай повернул его спиной (видел, что даже в таком положении меня пропускали охранники), вернулся к подъезду и, счастливый и уверенный, вошел через дверь под бдительные взгляды стражи.

Первое, что я сделал, это пошел в банкетный зал и съел как можно больше мяса и пирожных.

Чувствовать себя лучше.

И они как раз анонсируют начало выступления Кевина Митника.

Я направляюсь в конференц-зал на втором этаже.

Широкая лестница ведет на второй этаж, я делаю шаг на первую ступеньку и слышу твердый, но очень вежливый Голос: «Молодой человек, могу я увидеть вас на минутку».

Пэм Пэм.

Оборачиваюсь, по бокам лестницы стоят двое охранников в более престижных костюмах, чем те, что на улице.

«Пожалуйста, отдайте свой значок».

Я переворачиваю его.

«Все в порядке, ты можешь пройти» Какие мысли приходили мне в голову, когда я поднимался по лестнице, я оставлю это вашему воображению.

Но в качестве трофея у меня есть книга с автографом Митника, его легендарная визитка и безымянный значок».

Конец истории

Такие истории случаются и мне очень любопытно с такими историями знакомиться (а еще интереснее быть участником).Если кто-то знает интересные примеры социальной инженерии, поделитесь ими в комментариях.

УПД (6 авг.

-

Беспроводные Технологии, День 4 [+Материалы]

19 Oct, 24 -

Пилотный Выпуск Подкаста Content-Review

19 Oct, 24 -

3D-Модель Рибосомы На Атомном Уровне

19 Oct, 24 -

Нейроинтерфейс: Отдельные Мысли

19 Oct, 24