В предыдущей статье «Все по ГОСТу.

Защита информации при использовании технологий виртуализации» Мы упомянули о разработанном проекте ГОСТ «Защита информации при использовании облачных технологий».

Несмотря на то, что он уже несколько лет находится без одобрения, мы можем положиться на него как на источник информации о направлении деятельности регуляторов в сфере облачных технологий.

Проект также ценен систематизированным перечнем терминов, угроз и мер по защите облачных сервисов.

Начнем по порядку, как указано в проекте, ГОСТ устанавливает требования к защите информации, обрабатываемой с помощью облачных технологий.

Поэтому предлагаю перейти к терминам и разобраться, что подразумевается в проекте под облачными технологиями и другими терминами, встречающимися в этом документе.

Стоит заранее отметить, что некоторые стандарты в этом документе весьма противоречивы и порой противоречат сложившейся деловой практике.

Условия

Конечно, в этой статье мы не будем рассматривать весь список терминов и определений; подробно с ними можно ознакомиться в самом проекте; мы выделим основные и наиболее интересные из них.Так, согласно редакции Проекта, которая в свою очередь ссылается на ряд стандартов, а именно ГОСТ Р ИСО/МЭК 27000, ГОСТ Р ИСО/МЭК 27001, ГОСТ Р 50922, ГОСТ Р 53114, следующие определения облачных вычислений.

Облачные вычисления : модель предоставления пользователям по запросу повсеместного и удобного сетевого доступа к пулу компьютерных ресурсов, распределенных между ними (например, процессорное время (вычислительная мощность), место в хранилище данных, пропускная способность компьютерной сети, сетевые сервисы, программы, и т. д.), выделенных и предоставленных с минимальными усилиями по управлению и минимальным взаимодействием с поставщиком услуг.Проект также определяет облачную услугу: услугу, которая заключается в предоставлении облачных ресурсов своим потребителям.

Но здесь более интересны рассматриваемые виды услуг.

Проект выделяет следующие основные виды услуг:

- BPaaS – Бизнес-процесс как услуга – бизнес-процесс как услуга;

- CaaS – Communications as a service – связь как услуга;

- DaaS – Data as a service – хранение данных как услуга;

- HaaS – Аппаратное обеспечение как услуга – Аппаратное обеспечение как услуга;

- IaaS – Информация как услуга – инфраструктура как услуга;

- NaaS – Сеть как услуга – соединение как услуга;

- PaaS – Платформа как услуга – платформа как услуга;

- SaaS – Программное обеспечение как услуга – программное обеспечение как услуга;

- SDPaaS – Платформа доставки услуг как услуга – облачная среда разработки как услуга;

- SecaaS – Безопасность как услуга – безопасность как услуга;

- TraaaS – Прозрачность как услуга – прозрачность как услуга;

- WaaS – Рабочее место как услуга – Рабочая станция как услуга.

Почему они находятся на одном уровне со знакомыми в отрасли и универсальными IaaS, Paas и SaaS? Почему DaaS нет Рабочий стол как услуга , а облачное хранилище? Откуда потребитель узнает, что TraaaS (Прозрачность как услуга) предоставляет возможность восстановить информацию, потерянную при переходе на облачные вычисления? По нашему мнению, такие стандарты далеки от достижения консенсуса в профессиональном сообществе.

Кроме того, рассматриваются различные модели облачного хостинга, хотя их определения также достаточно противоречивы и не совсем соответствуют тем же стандартам, на основе которых был разработан данный Проект. Тем не менее, перечислим рассматриваемые модели:

- частное облако (провайдер и потребитель — одна организация);

- публичное облако (провайдер и потребитель — разные организации);

- публичное облако (потребитель — определенное сообщество разных организаций, имеющих общие цели);

- гибридное облако (объединяются два и более типа облака).

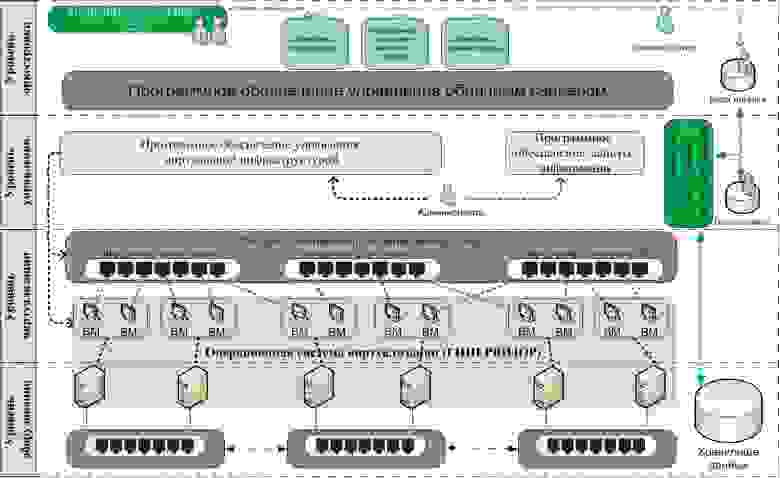

Здесь есть важное для понимания примечание и даже картинка в приложении, которую я приведу ниже.

- Облачная инфраструктура включает в себя как физический, так и абстрактный уровни.

- На физическом уровне (уровень оборудования) находится аппаратное обеспечение периметра облачной инфраструктуры — оборудование, используемое для реализации облачных технологий.

- Абстрактные уровни включают в себя: уровень оркестровки, уровень управления и уровень виртуализации.

На уровне управления имеются средства централизованного распределения облачных ресурсов между потребителями облачных сервисов на основе запросов, поступающих с уровня оркестрации.

На уровне виртуализации существуют гипервизоры и генерируемые ими объекты.

В облачной инфраструктуре не существует уровня виртуализации, если для ее реализации не используются технологии виртуализации.

4. Облачная инфраструктура строится с соблюдением следующей иерархии уровней: — верхний уровень — уровень оркестровки; — ниже уровня оркестрации находится уровень управления; — по уровню управления – уровень виртуализации (в случае использования технологии виртуализации); — нижний — физический уровень (уровень оборудования).

5. Пять присущих облачным вычислениям свойств реализуются с помощью инструментов, расположенных на различных уровнях облачной инфраструктуры: — самообслуживание по запросу потребителей, оперативное реагирование, повсеместный доступ и измеримость реализованы на уровне оркестрации; - объединение ресурсов компьютера в единый пул - на уровне управления.

Инфраструктура типовой информационной системы, построенной с использованием облачных технологий (рис.

связь ).

Угрозы

В проекте ГОСТа все угрозы разделены на два больших раздела:- угрозы потребителям облачных услуг;

- угрозы для поставщиков облачных услуг.

На мой взгляд, некоторые угрозы, хотя и классифицируются как угрозы для поставщиков, также представляют угрозу для потребителей.

Итак, отнесение угроз к той или иной группе весьма условно.

Угрозы для потребителей облачных сервисов определяются следующим образом:

- угроза неопределенности ответственности;

- угроза потери управления;

- угроза потери доверия;

- угроза блокировки с поставщиком облачных услуг;

- угроза незащищенного доступа потребителей облачных услуг;

- угроза отсутствия управления информационными/облачными ресурсами;

- угроза потери и утечки данных.

- угроза неопределенности в распределении ответственности;

- угроза несогласованности политик безопасности;

- угроза непрерывной модернизации;

- угроза приостановки оказания услуг из-за технических сбоев;

- угроза невозможности миграции образов виртуальных машин из-за несовместимости аппаратного и программного обеспечения;

- угроза лицензионной политики;

- угроза конфликта юрисдикций разных стран;

- угроза плохого переноса инфраструктуры в облако;

- угроза незащищенного администрирования облачных сервисов;

- угроза общественной доступности инфраструктуры;

- угроза использования технологий виртуализации;

- угроза нарушения доступности облачных серверов;

- угроза недобросовестного исполнения обязательств поставщиками облачных услуг;

- угроза злоупотреблений со стороны поставщиков облачных услуг;

- угроза злоупотреблений со стороны потребителей облачных услуг.

Обобщенная диаграмма зависимости наличия угроз от предоставляемых облачных сервисов

| Угрозы | Облачный сервис | |||||||||||||||||

| ЧАС а а С | С е с а а С | Б п а а С | Д а а С | я а а С | С Д п а а С | С а а С | п а а С | Н а а С | С а а С | Т р а а а С | Вт а а С | |||||||

| Риски безопасности для потребителей облачных технологий | ||||||||||||||||||

| Угроза неопределенности ответственности | + | + | + | + | + | + | + | + | + | + | + | |||||||

| Угроза потери контроля | + | + | + | + | + | + | + | + | + | |||||||||

| Угроза потери доверия | + | + | + | + | + | + | + | + | + | + | + | |||||||

| Угроза привязки к облачному провайдеру | + | + | + | + | + | + | + | + | + | + | ||||||||

| Угроза незащищенного доступа потребителей облачных услуг | + | + | + | + | + | + | + | + | + | + | ||||||||

| Угроза нехватки информации/управления облаком | + | + | + | + | + | + | + | + | + | + | + | + | ||||||

| Угроза потери и утечки данных | + | + | + | + | + | + | ||||||||||||

| Угрозы безопасности для поставщиков облачных услуг | ||||||||||||||||||

| Угроза неопределенности в распределении ответственности | + | + | + | + | + | + | + | + | + | + | + | + | ||||||

| Угроза непоследовательной политики безопасности | + | + | + | + | + | + | + | + | + | + | + | |||||||

| Угроза постоянной модернизации | + | + | + | + | + | + | + | + | + | + | ||||||||

| Угроза приостановки оказания услуг из-за технических сбоев | + | + | + | + | + | + | + | + | + | + | + | + | ||||||

| Угроза невозможности миграции образов ВМ из-за несовместимости оборудования и ПО | + | + | + | + | + | + | + | |||||||||||

| Угроза политики лицензирования | + | + | + | + | + | + | + | + | + | |||||||||

| Угроза конфликта юрисдикций разных стран | + | + | + | + | + | + | + | + | + | + | + | + | ||||||

| Угроза некачественного переноса инфраструктуры в облако | + | |||||||||||||||||

| Угроза небезопасного администрирования облачных сервисов | + | + | + | + | + | + | + | + | + | + | + | + | ||||||

| Угроза общественной инфраструктуре | + | + | + | + | + | + | + | + | + | |||||||||

| Угроза использования технологий виртуализации | + | + | + | + | + | + | + | |||||||||||

| Угроза нарушения доступности облачных серверов | + | + | + | + | + | |||||||||||||

| Угроза недобросовестной работы со стороны поставщиков облачных услуг | + | + | + | + | + | + | + | + | + | + | ||||||||

| Угроза злоупотреблений со стороны поставщиков облачных услуг | + | + | + | + | + | + | + | + | + | + | + | + | ||||||

| Угроза злоупотреблений со стороны потребителей облачных технологий | + | + | + | + | ||||||||||||||

Требования защиты

Шестой раздел проекта ГОСТа целиком посвящен требованиям к защите информации при предоставлении облачных услуг в зависимости от типа услуги.В качестве примера приведем меры для сервиса (IaaS), поскольку меры в целом идентичны и перечислять их для каждого из сервисов в рамках данной статьи нецелесообразно.

Обеспечение информационной безопасности при предоставлении инфраструктуры как услуги требует уделять особое внимание защите оборудования и виртуальных устройств обработки данных, а также каналов связи.

На это должны быть направлены следующие меры:

- меры по идентификации и аутентификации субъектов доступа и объектов доступа;

- меры по контролю доступа субъектов доступа к объектам доступа;

- меры по ограничению программной среды;

- меры по защите компьютерных носителей информации;

- меры по удалению остаточной информации;

- меры по фиксации событий безопасности;

- меры криптографической защиты хранимой и передаваемой информации;

- меры антивирусной защиты;

- меры по обнаружению (предотвращению) вторжений;

- меры по контролю (анализу) информационной безопасности;

- меры по обеспечению целостности программного обеспечения и информации ИС;

- меры по обеспечению доступности информации;

- меры по защите облачного сервера, его объектов и систем связи и передачи данных;

- меры межсетевого экрана;

- меры по централизованному управлению.

Окончательно

Рецензируем нашу предыдущую статью «Защита информации при использовании технологий виртуализации» Как видите, большинство требований идентичны, поскольку облачная инфраструктура реализована посредством технологии виртуализации.Тем удивительнее тот факт, что если сравните ГОСТ по защите виртуализации и проект ГОСТ по облачной защите, вы увидите разницу в понятийном аппарате и используемых терминах .

Учитывая, что при использовании облачных технологий, вероятно, придется использовать оба документа, это может вызвать некоторую путаницу.

Проект стандарта находится в разработке Вот уже около пяти лет в него вносятся изменения и неясно, когда мы увидим утвержденную редакцию.

Однако его уже можно использовать в качестве источника информации при планировании безопасной облачной инфраструктуры.

Также не стоит забывать о стандартах, которые приведены в проекте ГОСТа и с учетом которых он разрабатывался.

P.S. Вы можете скачать нашу Белая книга Федерального закона № 152 .

Это книга, которая издана с целью устранить путаницу в вопросах обработки персональных данных и наглядно описать процесс приведения персональных данных ИП в соответствие с российским законодательством.

Теги: #информационная безопасность #Виртуализация #ИТ-инфраструктура #Облачные вычисления #ИТ-законодательство #защита информации #ГОСТ #публичное облако #безопасность в облаке

-

Защитите Монитор Вашего Компьютера

19 Oct, 24 -

Педерсен, Чарльз

19 Oct, 24 -

Пицца Ала-Полу-Под Присмотром

19 Oct, 24 -

Будете Ли Вы Устанавливать Windows 7 Rc?

19 Oct, 24