Где заканчивается базовая гигиена информационной безопасности для малого бизнеса и начинается киберзащита для продвинутого бизнеса? Центр Интернет-безопасности (СНГ) обновленные рекомендации по реализации информационной безопасности для компаний различного размера в последнем руководстве CIS Controls 8. Предыдущие рекомендации CIS Controls 7.1 были выпущены в 2019 году.

В версии 7.1 мы сосредоточились на списке практик, которые необходимо внедрить: что именно должен бизнес делать для охраны.

В восьмой версии этот подход был сохранен и учтен угрозы, связанные с «пандемическими» изменениями в ИТ-ландшафте: массовая работа из дома, рост мобильных пользователей, миграция в облако.

Например, появился отдельный раздел — контроль безопасности провайдера услуг (мимо этого пройти не смогли).

Мы изучили рекомендации СНГ для разных бизнесов и выделили наиболее интересные.

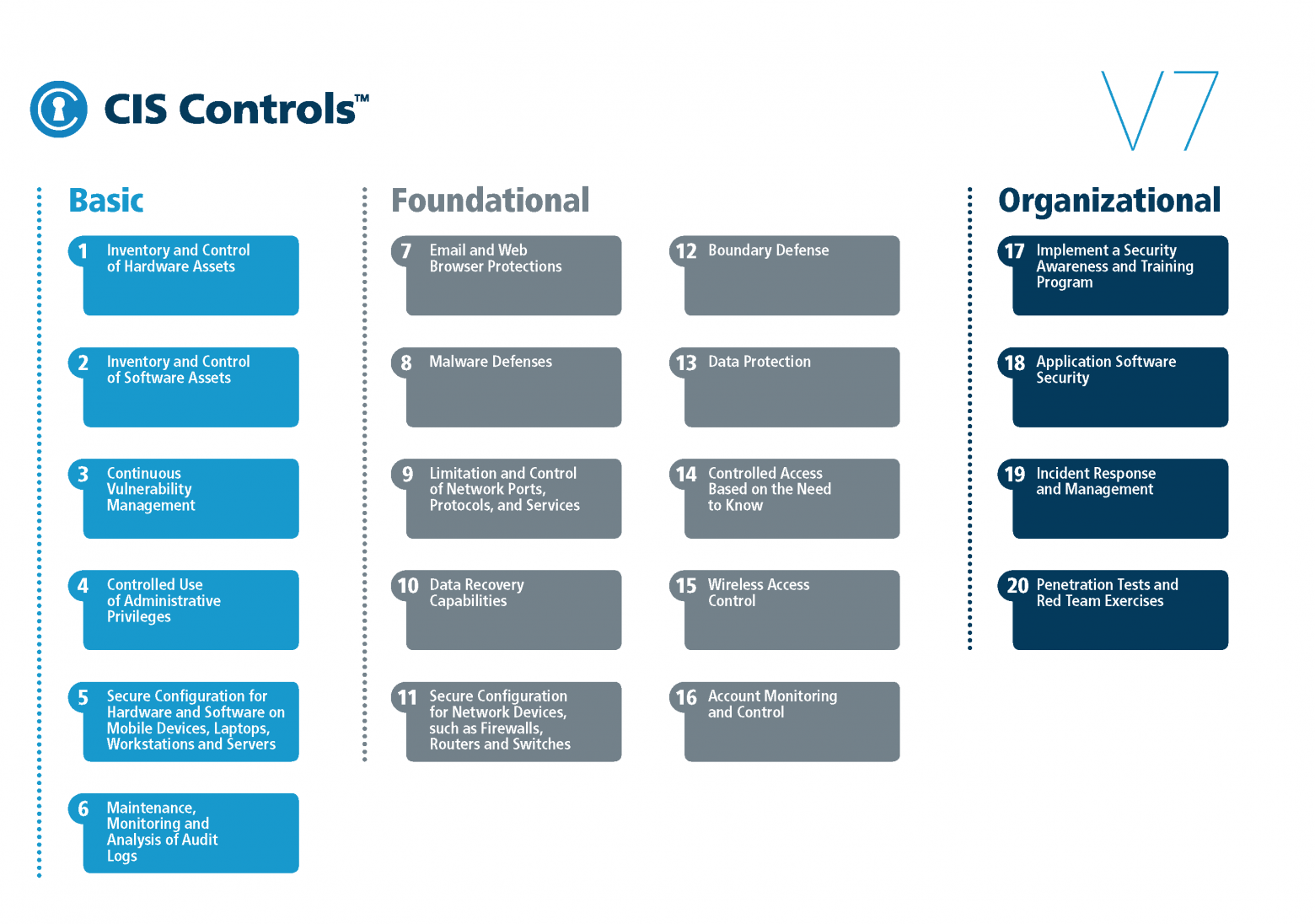

Развитие подхода СНГ к реализации информационной безопасности

В старых версиях CIS Controls специалисты разделяли систему информационной безопасности на разделы по уровням: от базового до организационного.Такой подход оказался не очень удобным: небольшие компании иногда застревали на базовом уровне и не доходили до важных рекомендаций следующего этапа, например, не делали резервные копии на случай атак программ-вымогателей.

Раньше на базовом уровне было всего 6 разделов: инвентаризация устройств и ПО, управление уязвимостями, использование административных привилегий, конфигурации защищенных устройств, мониторинг и анализ журналов аудита.

Этого оказалось недостаточно.

Поэтому авторы обновленных рекомендаций поставили во главу угла не разделы по информационной безопасности для компаний, а перечень конкретных действий по защите информации.

Еще в предыдущей версии CIS Controls 7.1 все меры информационной безопасности были разделены на 3 группы реализации:

- Минимальная реализация (IG 1) .

Это уровень базовой гигиены информационной безопасности для любого бизнеса.

В первоначальный список вошли 43 практики по защите от массовых атак.

Этих мер будет достаточно для небольших компаний с ограниченным опытом в области кибербезопасности.

- Расширенная реализация (IG 2) .

В расширенном списке помимо 43 минимальных оказалось 97 дополнительных практик — для бизнеса с более сложной организационной структурой и несколькими профилями безопасности.

Например, если некоторые отделы работают с конфиденциальными данными клиентов и требуют дополнительной защиты, в том числе от целенаправленных атак.

Как правило, в таких компаниях уже есть выделенные специалисты по информационной безопасности.

- Максимальная реализация (IG 3) .

Здесь к 140 практикам из расширенного списка добавилось еще 31 действие.

Полный список должен защитить от изощренных целевых атак и снизить риск эксплуатации уязвимостей нулевого дня.

Этот вариант для крупных и социально значимых компаний, которым необходимо защитить данные большого количества пользователей и клиентов.

Как правило, в таких компаниях имеется развитая служба информационной безопасности, в которой работают различные специалисты: пентестеры, риск-менеджеры и т. д.

Получилось 18 секций, а внутри 153 практики.

В общем, оказалось, что для минимальной реализации достаточно 56, а для продвинутой — 130.

| СНГ 7.1 | СНГ 8 | |

| ИГ 1 | 43 | 56 |

| ИГ 2 | 43+97 | 56+74 |

| ИГ 3 | 43+97+31 | 56+74+23 |

Отказ от ответственности : Мы перевели основные моменты, чтобы дать общее представление о новинках.Если какие-то моменты не совсем очевидны, лучше обратиться к первоисточнику.

К восьмой версии руководство обзавелось целой экосистемой документов для разных случаев: есть отдельные руководства для пользователей мобильных устройств, облачных решений и IoT-устройств.

1. Инвентаризация и учет всех устройств

Минимум: 1.1. Создайте и поддерживайте подробный реестр всех устройств.

- В список попало все оборудование, способное хранить или обрабатывать корпоративные данные: устройства конечных пользователей, в том числе мобильные и портативные устройства, сетевое оборудование, IoT-устройства и серверы, в том числе облачные.

- В реестр фиксируются все устройства, которые регулярно подключаются к инфраструктуре корпоративной сети физически, удаленно или виртуально, даже если они не контролируются организацией.

- Записи реестра содержат сетевой адрес (если он статический), адрес оборудования, имя компьютера, владельца, отдел и разрешение на подключение к сети.

Для мобильных конечных устройств собирать эту информацию помогают такие инструменты, как MDM.

- Реестр пересматривается и обновляется каждые шесть месяцев или чаще.

- Существует регламентированный порядок обращения с несанкционированными устройствами.

- Процедуру начинают не реже одного раза в неделю.

- Существуют правила обращения с неавторизованными устройствами, например: удаление их из сети, запрет удаленного подключения к сети или помещение устройства на карантин.

- Обнаружение устройств, подключенных к сети, происходит по расписанию не реже одного раза в день.

- Журналы ведутся на всех DHCP-серверах.

Данные в реестре обновляются раз в неделю или чаще.

- Журналы ведутся на всех DHCP-серверах.

Данные в реестре обновляются раз в неделю или чаще.

- Журналы ведутся на всех DHCP-серверах.

Данные в реестре обновляются раз в неделю или чаще.

- Результаты сканирования используются для обновления реестра устройства раз в неделю или чаще.

2. Товарно-материальный и программный учет

Минимум: 2.1. Создайте и ведите реестр используемого программного обеспечения.

- Реестр содержит название программного обеспечения, разработчика, дату установки/начала использования и бизнес-задачу программного обеспечения.

Если применимо, указываются версия, механизм развертывания и дата прекращения использования.

- Для программ с веб- и мобильным доступом указывается их URL и магазин приложений.

- Реестр пересматривается и обновляется каждые шесть месяцев или чаще.

- Реестр авторизованного ПО содержит только программы, поддерживаемые производителем.

- Если программное обеспечение не поддерживается, но все еще используется, для него предусмотрены компенсирующие меры.

- Наличие вендорской поддержки проверяется для всего программного обеспечения раз в месяц или чаще.

- По всем неавторизованным программам своевременно принимается решение: запретить использование или зарегистрировать исключение с анализом возможных рисков.

2.5. Используйте белые списки авторизованного программного обеспечения.

- Пользователи могут запускать только программное обеспечение из списка авторизованных программ.

- Список такого ПО пересматривается раз в полгода или чаще.

- Вы можете запускать процессы только с использованием библиотек из белого списка, указав определенные файлы .

dll, .

ocx, .

so и т. д.

- Неавторизованные библиотеки блокируются.

- Список пересматривается каждые шесть месяцев или чаще.

- Механизмы контроля версий и другие инструменты используются для обеспечения использования только авторизованных сценариев в виде списка конкретных файлов .

ps1, .

py и т. д.

- Несанкционированные скрипты блокируются.

- Список пересматривается каждые шесть месяцев или чаще.

3. Защита данных

Минимум: 3.1. Установить и поддерживать процесс управления данными (новый).

- В описании процесса учитывается конфиденциальность данных, указывается кто несет ответственность, требования к хранению данных в зависимости от типа, а также указываются процедуры уничтожения в зависимости от требований конфиденциальности и хранения.

- Процесс пересматривается раз в год или при возникновении крупных организационных изменений.

- Как минимум создан реестр конфиденциальных документов.

- Реестр пересматривается раз в год или чаще.

- Созданы списки пользователей с уровнями доступа к локальным и удаленным файловым системам, базам данных и прикладному программному обеспечению.

- Минимальная и максимальная скорость потери данных (RPO) определены для различных типов информации.

- Процедура уничтожения данных учитывает уровень конфиденциальности.

- Решения: Windows BitLocker, Apple FileVault, Linux dm-crypt.

- Создана система грифов документов, например: «конфиденциально», «секретно», «разрешено к публикации».

- Процессы обработки документов учитывают классификацию.

- Система классификации пересматривается раз в год или чаще.

- В документации также фиксируется процесс обмена информацией с поставщиками услуг.

- Процесс пересматривается раз в год или чаще.

3.10. Шифруйте передаваемые конфиденциальные данные.

- Варианты решений: Transport Layer Security (TLS), Open Secure Shell (OpenSSH).

- Шифрование используется на серверах, прикладном программном обеспечении и базах данных, содержащих конфиденциальные данные.

- Как минимум используется шифрование на стороне сервера (SSE).

- Кроме того, можно использовать шифрование на стороне клиента.

Максимум: 3.13. Разверните решение DLP. 3.14. Ведите журнал доступа к конфиденциальным данным.

- Сюда входит ведение истории изменений и уничтожение конфиденциальных документов.

4. Защищенные конфигурации устройств и программного обеспечения.

Минимум: 4.1. Установите и поддерживайте процесс настройки безопасности программного обеспечения и устройств.

- Описание процесса пересматривается и обновляется раз в год или чаще.

- Описание процесса пересматривается и обновляется раз в год или чаще.

- Для ОС общего назначения время блокировки не превышает 15 минут.

- Для мобильных устройств время блокировки не превышает 2 минут.

4.5. Установите и настройте брандмауэр на конечных устройствах пользователей.

- По умолчанию брандмауэр блокирует трафик, за исключением явно разрешенных служб и портов.

- Пример практики: для доступа к интерфейсам управления используются безопасные протоколы SSH и HTTPS.

- Настройки всех предварительно настроенных учетных записей, например root, администратора и т. д., были проверены и обновлены.

4.9. Настройте доверенные DNS-серверы на корпоративных устройствах.

(новый) 4.10. Внедрить автоматическую блокировку на портативных устройствах пользователей (новинка).

- Блокировка настраивается в случае нескольких неудачных попыток аутентификации подряд.

- Для ноутбуков настроено не более 20 попыток аутентификации.

- Для планшетов и смартфонов – не более 10.

- Решения: Microsoft InTune Device Lock, профиль конфигурации Apple maxFailedAttempts.

- Удаление корпоративных данных инициируется в случае кражи или потери устройства.

- Варианты решений: Профиль конфигурации Apple, Рабочий профиль Android.

5. Управление аккаунтом

Минимум: 5.1. Создание и ведение реестра учетных записей.

- Реестр включает учетные данные обычных пользователей и администраторов.

- В реестре указаны имя, фамилия, отдел, дата создания/закрытия счета.

- Авторизованные счета проверяются ежеквартально или чаще.

- Для учетных записей с многофакторной аутентификацией требуется пароль длиной не менее 8 символов.

- Учетные записи без многофакторной аутентификации должны иметь пароль длиной не менее 14 символов.

- Счет закрывается, если с момента последней активности прошло 45 дней.

- Стандартные офисные задачи, такие как переписка по электронной почте и поиск в Интернете, решаются с использованием непривилегированных учетных записей.

- В каждой служебной записи указывается отдел владельца, цель учетной записи и дата редактирования.

- Для централизации используется служба каталогов или служба идентификации.

6. Управление контролем доступа

Минимум: 6.1. Установить процессы предоставления доступа (новое).

- Процесс начинается при приеме на работу нового сотрудника, изменении должности или роли (желательно автоматически).

- Блокировка учетной записи используется вместо удаления учетной записи для сохранения журналов аудита.

- Для реализации этого требования можно использовать службу каталогов или технологии единого входа (SSO).

6.5. Требовать многофакторную аутентификацию для административного доступа.

Передовой: 6.6. Создать и вести реестр систем аутентификации и авторизации.

- Реестр учитывает системы на своем сайте и на сторонних сайтах провайдеров.

- Реализация может использовать службу каталогов или технологии единого входа (SSO).

- Для каждой роли определены и указаны необходимые права доступа.

- Документ пересматривается раз в год или чаще.

7. Постоянное управление уязвимостями

Минимум: 7.1. Установите и поддерживайте процесс управления уязвимостями (новый).

- Существует отдельный документ по управлению уязвимостями, который пересматривается ежегодно.

- Документ процесса пересматривается раз в месяц или чаще.

7.4. Примените автоматическое управление исправлениями прикладного программного обеспечения.

Расширенный и максимальный: 7.5. Запустите автоматическое сканирование на уязвимости внутренних устройств и программного обеспечения.

- Используется SCAP-совместимый сканер.

- Сканирование осуществляется один раз в квартал.

- Используется сканирование без аутентификации и с аутентификацией.

- Используется SCAP-совместимый сканер.

- Сканирование осуществляется раз в месяц.

- Решайте обнаруженные проблемы раз в месяц или чаще.

8. Управление журналом аудита

Минимум: 8.1. Создание и поддержание процесса управления журналом аудита (новое).

- Существует отдельный документ по управлению журналом, который пересматривается ежегодно.

- Ведение журнала включено для всех корпоративных устройств и программного обеспечения.

Передовой: 8.4. Стандартизировать синхронизацию времени.

8.5. Соберите подробные журналы аудита.

- Для конфиденциальных данных ведутся подробные журналы.

- Журналы содержат источник события, дату, имя пользователя, метку времени, источник и адрес назначения информации.

8.7. Собирайте журналы URL-запросов.

8.8. Соберите логи командной строки.

- Журналы ведутся для PowerShell, BASH, терминалов доступа и т. д.

(новый) 8.10. Обеспечить хранение журналов аудита.

- Срок хранения не менее 90 дней.

Максимум: 8.12. Сбор журналов поставщиков услуг (новое).

- Журналы могут включать события аутентификации и авторизации, даты создания и удаления объектов, а также события управления пользователями.

9. Защита электронной почты и браузера

Минимум: 9.1. Используйте только новейшие браузеры и почтовые клиенты с полной поддержкой поставщиков.9.2. Используйте службы фильтрации DNS. Расширенный: 9.3. Поддержка фильтрации веб-адресов.

- Варианты реализации: фильтрация по категории, репутации домена или использование черных списков адресов.

9.5. Внедрить DMARC (Аутентификация сообщений, отчетность и соответствие на основе домена).

- Реализованы стандарты Sender Policy Framework (SPF) и DomainKeys Identified Mail (DKIM).

Максимум: 9.7. Внедряйте и поддерживайте защиту почтового сервера от вредоносного ПО.

- Вложения сканируются и используются песочницы.

10. Защита от вредоносного ПО

Минимум: 10.1. Внедряйте и поддерживайте решения по борьбе с вредоносным ПО.(новый) 10.2. Настройте автоматическое обновление сигнатур защиты от вредоносных программ.

10.3. Отключите автозапуск для съемных носителей.

Расширенный и максимальный: 10.4. Настройте автоматическое сканирование на наличие вредоносного ПО на съемных носителях.

10.5. Включите защиту от эксплойтов.

- Варианты решения: Microsoft Data Execution Prevention (DEP), Windows Defender Exploit Guard (WDEG), Apple System Integrity Protection (SIP), Gatekeeper.

10.7. Используйте защиту от вредоносных программ на основе поведения.

(новый)

11. Восстановление данных

Минимум: 11.1 Установить и поддерживать процесс восстановления данных (новое).

- Создан документ, в котором обозначена сфера применения процедур восстановления данных, указаны приоритеты и меры защиты резервных копий.

- Документ пересматривается раз в год или чаще.

- Резервные копии создаются раз в неделю или чаще, в зависимости от важности информации.

- Используется шифрование, а копии распределяются по разным областям хранения.

- Резервные копии хранятся в облаке или на стороннем сайте.

- Тесты проводятся ежеквартально или чаще.

12. Управление сетевой инфраструктурой

Минимум: 12.1. Убедитесь, что сетевая инфраструктура не устарела.

- Последние версии программного обеспечения проверяются раз в месяц или чаще.

- Архитектура сети учитывает сегментацию сети, разграничение привилегий и доступность инфраструктуры.

12.4. Внедрять и поддерживать схемы сетевой архитектуры или аналогичную документацию.

- Документация пересматривается ежегодно или чаще.

(новый) 12.6. Используйте безопасные протоколы для управления сетью и обмена информацией.

- Например: 802.1X, защищенный доступ Wi-Fi 2 (WPA2) Enterprise.

- Пользователи должны сначала подключиться к службам VPN и AAA, чтобы получить доступ к корпоративной инфраструктуре и конечным точкам.

- Ресурсы для работы под учетной записью администратора располагаются в отдельном сегменте сети физически или логически.

13. Мониторинг и защита сети

Передовой: 13.1. Централизованное уведомление о событиях безопасности.

- Лучшие практики включают использование систем и платформ SIEM для анализа журналов безопасности.

(новый) 13.3. Внедрите решение сетевой IDS. 13.4. Фильтрация трафика между сегментами сети.

13.5. Управляйте доступом для удаленных устройств.

- Подключенные устройства проверяются на соответствие политикам безопасности.

- Службы и устройства для удаленного подключения используют последнюю версию программного обеспечения с установленными обновлениями.

Максимум: 13.7. Внедрите IPS (систему предотвращения вторжений) на стороне сервера.

(новый) 13.8. Внедрите сетевое решение IPS. 13.9. Реализуйте контроль доступа на уровне сетевого порта.

- На уровне порта соединение использует 802.1x или проверку сертификата.

13.11. Настройте пороговые значения реакции системы в ответ на события безопасности.

14. Информированность и обучение персонала в области информационной безопасности.

Минимум: 14.1. Разработать и поддерживать программу повышения грамотности в области кибербезопасности.

- Обучение информационной безопасности проводится при приеме на работу и повторяется один раз в год или чаще.

- Учебные материалы пересматриваются один раз в год или чаще.

14.3. Обучите сотрудников передовым методам аутентификации.

- Сотрудники получают знания о многофакторной аутентификации, создании надежных паролей и управлении учетными записями.

- Сотрудники обучены блокировать рабочие станции, стирать флипчарты и доски после встреч и хранить данные в безопасном месте.

- Сотрудники расследуют ситуации ошибочной отправки и публикации конфиденциальных данных, потери рабочих устройств и съемных носителей.

14.7. Обучите сотрудников тому, как проверять наличие важных обновлений безопасности на своих рабочих устройствах.

(новый) 14.8. Просвещайте сотрудников о рисках незащищенных сетевых коммуникаций (новое).

- Для удаленных сотрудников обучение включает в себя обучение настройке безопасности домашней сети.

-

Автоматизация Офисного Освещения

19 Oct, 24 -

Спросите Итана №98: Когда Погаснут Звезды?

19 Oct, 24 -

Журнал Успеха

19 Oct, 24 -

Галерея Кейсов На Выставке Web-Studio 2009

19 Oct, 24 -

Скриншот Mail.mac

19 Oct, 24