Благодаря своему членству в различных отраслевых организациях компания Gemalto активно участвует в разработке новых стандартов мобильной связи пятого поколения (5G), обсуждая эти вопросы с другими членами GSMA и NGMN. По мере приближения коммерческого запуска сетей 5G, который, как ожидается, произойдет в ближайшие несколько лет (к 2020 году в России), мы наблюдаем много интересных дискуссий, становимся свидетелями новых тенденций и новых обстоятельств, которые необходимо учитывать.

Сети пятого поколения будут одновременно похожи и заметно отличаться от любого предыдущего поколения мобильных сетей – и этому есть ряд объяснений, которые становятся понятнее, если задуматься о том, как эти изменения влияют на принципы обеспечения безопасности пользователей и оборудования.

в экосистеме сетей пятого поколения.

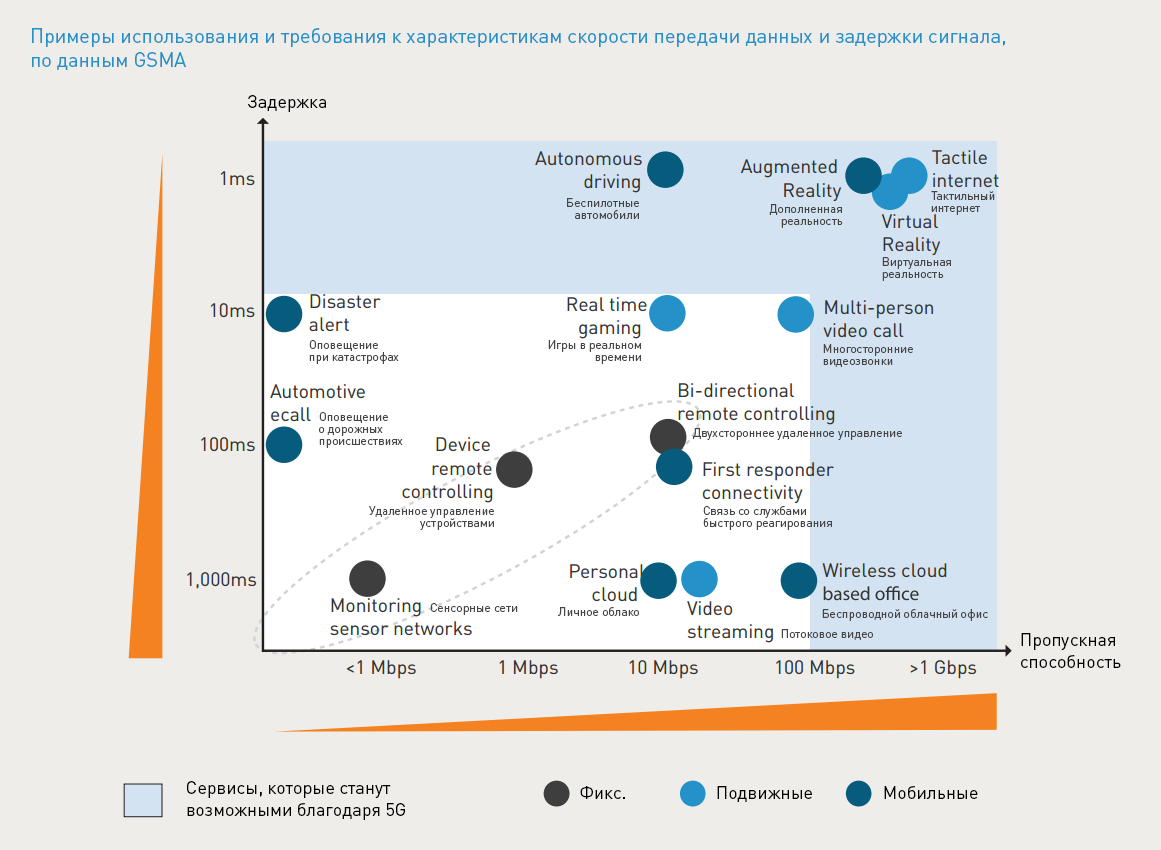

5G построен на основе следующих 8 требований:

- Скорость передачи данных до 10 Гбит/с, что превышает скорость сетей 4G и 4,5G в 10-100 раз.

- Задержки всего 1 миллисекунда

- Производительность в 1000 раз выше на единицу площади

- До 100 раз больше подключенных устройств на единицу площади (по сравнению с 4G LTE)

- Доступность услуги 99,999%

- Покрытие 100%

- Снизьте энергопотребление сетевых устройств на 90 %

- До 10 лет автономной работы для маломощных устройств Интернета вещей

), сети 5G созданы для реального массового внедрения Интернета вещей и других требовательных к скорости сетей и доступность услуг.

Мы решили рассмотреть 5 ключевых проблем безопасности, к которым операторы мобильных сетей должны переосмыслить свой подход в ближайшие месяцы и годы перед коммерческим запуском мобильных сетей 5G.

1. Сети 5G имеют большую поверхность атаки по сравнению с нынешними сотовыми сетями.

Мы постепенно уходим от модели, когда операторы мобильной связи получали сразу комплекс аппаратного и программного обеспечения от проверенных поставщиков, и вступаем в новый мир виртуализированной инфраструктуры, где используется целый «зоопарк» ПО, построенный как на открытых исходных кодов и на основе собственных технологий.

Это означает, что потенциальная «поверхность атаки» в мобильных сетях следующего поколения будет гораздо больше похожа на классическую корпоративную, поскольку стандартные виртуализированные технологии более доступны и лучше известны злоумышленникам, чем проприетарные сетевые технологии, которые характеризуют нынешние сотовые сети.

2. Развитие мобильной периферии приводит к изменению периметра безопасности.

Сети пятого поколения предоставляют гораздо большую степень свободы в использовании «периферийных» ресурсов, что позволяет снять часть нагрузки с «ядра» сети – и это действительно важно, учитывая тот факт, что все больше и больше В сотовых сетях появляется все больше приложений, требующих минимальной задержки в сети, начиная с игр высокой четкости и заканчивая критически важными приложениями, такими как беспилотные автомобили, где на карту поставлены жизни.

Так, сети 5G позволяют кэшировать контент локально — и если вы хотите посмотреть фильм по запросу, приложение может брать поток из локального кэша, а не передавать его через ядро сети напрямую с серверов контент-провайдера… что, в свою очередь, требует изменений в подходах к обеспечению безопасности данных и сотовой связи.

3. Появление новых возможностей по созданию дополнительных уровней безопасности в каналах сотовой связи.

В настоящее время основной задачей обеспечения безопасности в сотовой связи является защита от подслушивания.

Однако в будущем мире смартфонов и Интернета вещей, в средах с большим количеством механизмов, вероятность подслушивания, скорее всего, отойдет на второй план.

Вместо этого нам придется подумать о таких вещах, как атаки с манипулированием данными, которые можно использовать, например, для того, чтобы приказать машинам выполнить определенные действия (например, открыть дверь или взять на себя управление беспилотным автомобилем).

Операторы мобильных сетей, как и производители бытовой электроники, смогут предлагать «безопасность как услугу», позволяя поставщикам приложений применять дополнительные уровни безопасности поверх существующих защищенных каналов сотовой сети для определенных типов данных.

4. Применение различных механизмов безопасности в зависимости от типа данных.

Сегодня ответственность за шифрование и защиту данных лежит на поставщике приложений.

В сетях 5G сетевые операторы также будут играть определенную роль в этом процессе, особенно с появлением устройств IoT, которые не обладают достаточной вычислительной мощностью для достаточного шифрования сообщений.

Поставщики услуг «Безопасность как услуга» могут предлагать три различных варианта безопасности в дополнение к тому, что сеть предоставляет по умолчанию:

- передача трафика без шифрования (для данных, не имеющих большой ценности, которые в случае перехвата будут практически бесполезны для злоумышленников, например, данные пинг-запроса)

- средний уровень защиты (как вариант – для IoT-датчиков, данные с которых могут быть использованы для атак с манипулированием этими данными, например, когда злоумышленник может исказить такие данные, показав уровень воды в пойме ниже реального значения и таким образом отключите защиту)

- высокий уровень безопасности (где требуется более высокая конфиденциальность и защита личной информации, что актуально для данных высокой ценности, например, при передаче данных кредитных карт в торговых операциях).

5. Обеспечение безопасности в условиях роста M2M-коммуникаций

Ожидал рост количества устройств который будет подключен к сети в следующем десятилетии, ошеломляет. В этих условиях обеспечение конфиденциальности и целостности данных, передаваемых между устройствами, имеет большое значение, поскольку такие среды допускают появление новых типов уязвимостей.Недавно мы уже были свидетелями успешных атак с манипуляцией данными, в результате которых исследователям Keen Security Lab удалось перехватить управление беспилотным автомобилем Tesla в лабораторных условиях.

Необходимо подумать о том, как защитить такие данные от подобных атак во всех частях цепочки, как внутри сотовой сети, так и за ее пределами.

Даже при наличии защищенных каналов связи вам может потребоваться обеспечить шифрование данных, передаваемых по общедоступной IP-сети, когда они покидают мобильную сеть и выходят за пределы шлюза оператора.

Прежде чем мы увидим коммерческий запуск первых сетей 5G, еще многое предстоит определить в отношении технологии 5G и провести множество дискуссий по вопросам безопасности.

Отныне вместо масштабных и дорогостоящих обновлений на уровне ядра сети для достижения 6G и более новых технологий мы, скорее всего, будем иметь дело с программно-определяемой средой, в которой применяются совсем другие правила.

Операторам предстоит многое переосмыслить, и мы с нетерпением ждем возможности работать с ними над выявлением и определением этих новых угроз – и новые возможности – что могут нам предложить сети пятого поколения.

Теги: #5G #мобильная связь #мобильный интернет #сотовая связь #iot #Интернет вещей #сетевая безопасность #безопасность #информационная безопасность #Развитие систем связи #Разработка для Интернета вещей

-

Sua1500: Как Установить Аккумулятор

19 Oct, 24 -

Советы По Дизайну Брошюры

19 Oct, 24 -

Уничтожение Вебринга: Год Спустя

19 Oct, 24 -

7 Достойных Курсов Для Изучения Git И Github

19 Oct, 24 -

Обновление Онлайн-Конвертера Fb2→Lrf

19 Oct, 24