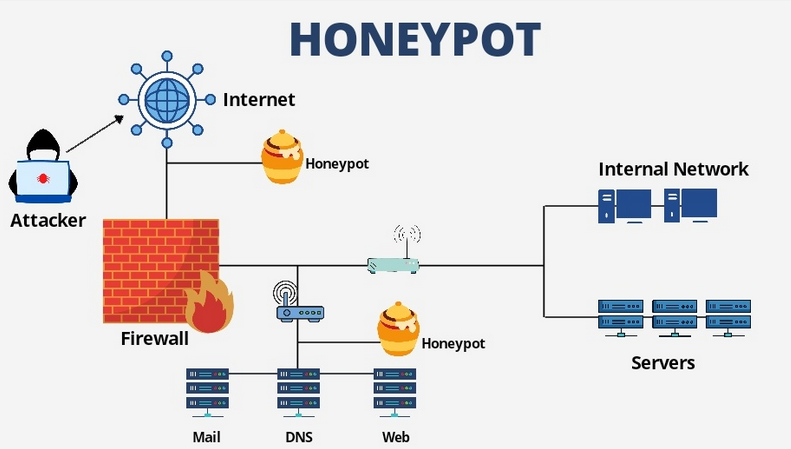

Honeypots — это аппаратное или программное обеспечение, которое специально используется отделами безопасности для изучения угроз.

Honeypot служит приманкой для сбора информации о злоумышленнике и защиты фактической целевой системы.

Этот принцип лег в основу первых технологий Deception. Подробно описаны различия между DDP и Honeypots. Здесь .

Содержание:

- Что такое приманки?

- Классификация приманок

- По уровню взаимодействия:

- Приманки с низким уровнем взаимодействия

- Приманки со средним взаимодействием

- Приманки с высоким уровнем взаимодействия

- Чистые приманки

- По развертыванию:

- Производство приманок

- Исследовательские приманки

- Использование технологии обмана:

- Вредоносные программы-приманки

- Электронная приманка

- Приманки в виде баз данных

- Приманки для «пауков»

- Спам-приманки

- Медовые сети

- По уровню взаимодействия:

- Установка и эксплуатация Honeypots

- Windows: HoneyBOT

- Андроид: ХостаГе

- Linux: Пентбокс

Что такое приманки?

Honeypots — это тип ресурса интернет-безопасности, который используется в качестве приманки для злоумышленников, чтобы побудить их вторгнуться в сеть для любого незаконного использования.Такие приманки обычно настраиваются для изучения онлайн-активности злоумышленника с целью создания более надежной защиты.

Honeypot не несет никаких ценных данных, поскольку это поддельный хост, который помогает регистрировать сетевой трафик.

Типы данных, которые собирают приманки:

- Сочетания клавиш, введенные злоумышленником

- IP-адрес злоумышленника

- Имена пользователей и различные привилегии, используемые злоумышленником.

- Данные, которым злоумышленник:

- получил доступ

- удалено

- измененный

Классификация приманок

По уровню взаимодействия:

Приманки с низким уровнем взаимодействия

Соответствуют очень ограниченному числу сервисов и приложений, как в системе, так и в сети.Этот тип приманки можно использовать для мониторинга портов и сервисов:

- UDP

- TCP

- ICMP

- База данных

- данные

- файлы и т. д.

- Медовая ловушка

- Призрак

- КФсенсор и т. д.

Приманки со средним взаимодействием

Они основаны на моделировании операционных систем реального времени и имеют все свои приложения и сервисы, как и целевая сеть.Обычно собирается больше информации, поскольку их цель — остановить злоумышленника, что дает больше времени для адекватного реагирования на угрозу.

Примеры нескольких инструментов со средним уровнем взаимодействия:

- Каури

- ХаниПи и т. д.

Приманки с высоким уровнем взаимодействия

Это действительно уязвимое программное обеспечение, которое обычно находится в производственной системе и взаимодействует с различными приложениями.Эти приманки сложнее обслуживать, но они предоставляют больше полезной информации.

Пример приманки с высоким уровнем взаимодействия:

- сеть-приманка

Чистые приманки

Обычно они имитируют реальную производственную среду организации, что заставляет злоумышленника поверить в их подлинность и тратить больше времени на их использование.Как только злоумышленник попытается найти уязвимости, организация будет предупреждена, следовательно, любой тип атаки можно предотвратить раньше.

По развертыванию:

Производство приманок

Такие приманки обычно устанавливаются в реальной производственной сети организации.Они также помогают обнаружить любую внутреннюю уязвимость или атаку, если они присутствуют в сети.

Исследовательские приманки

Приманки очень интерактивны, но в отличие от обычных они предназначены для проверки различных правительственных или военных организаций с целью получения дополнительной информации о поведении злоумышленников.

Использование технологии обмана:

Вредоносные программы-приманки

Используется для перехвата вредоносных программ в сети.Цель — привлечь злоумышленника или любое вредоносное ПО.

Электронная приманка

Они представляют собой ложные адреса электронной почты.«Электронные письма, полученные любым злоумышленником, можно отслеживать и проверять.

Может использоваться для предотвращения фишинговых писем.

Приманки в виде баз данных

Это действительно уязвимые базы данных, которые обычно привлекают такие атаки, как SQL-инъекция .Разработаны для того, чтобы заставить злоумышленников думать, что они могут содержать конфиденциальную информацию, например данные банковской карты.

Приманки для «пауков»

Устанавливается для перехвата различных поисковых роботов и "пауки" , которые имеют тенденцию красть важную информацию из веб-приложений.

Спам-приманки

Это поддельные почтовые серверы, которые привлекают спамеров для использования уязвимых элементов электронной почты.

Медовые сети

Не что иное, как сеть приманок, установленных в виртуальной песочнице вместе с различными инструментами для фиксации действий злоумышленников и понимания потенциальных угроз.Давайте рассмотрим установку и работу приманок в ОС:

- Окна

- Андроид

- Линукс

Windows: HoneyBOT

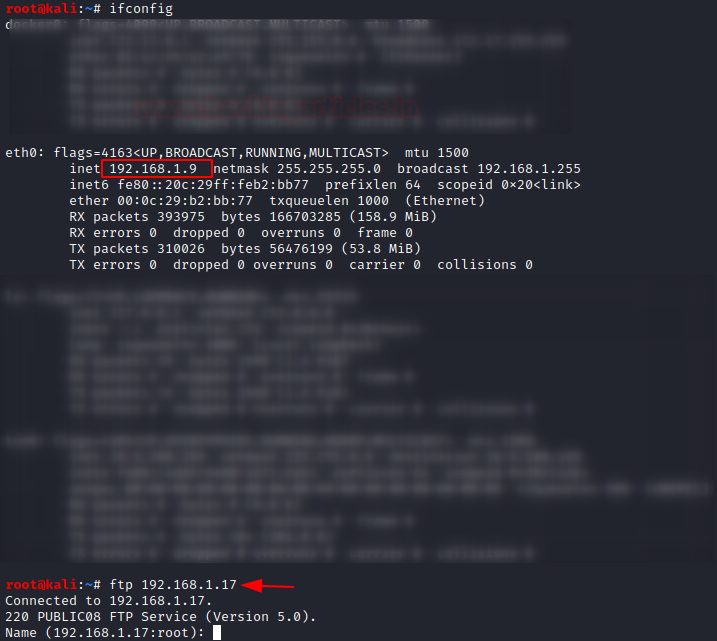

Рассмотрим известную приманку HoneyBOT, которую можно скачать Здесь .Включать Кали Линукс в качестве атакующей машины, а система Windows — в качестве хост-машины.

Давайте сначала просканируем хост-компьютер с помощью nmap, когда приманка не установлена.

nmap -sV 192.168.1.17

Теперь давайте установим HoneyBOT на Windows и настроим его.

Нажмите «да», чтобы продолжить.

Отметьте в приманке все необходимые параметры и нажмите «Применить».

Добавим адрес электронной почты для получения отчетов о работе нашей приманки.

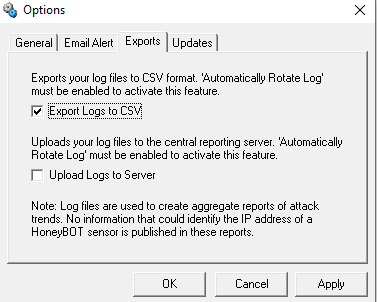

При желании логи можно сохранить в формате CSV.

Атакующая машина выполняет сканирование nmap, которое обнаруживает множество поддельных сервисов.

Все это благодаря наличию в системе приманки.

Попробуем подключиться по FTP.

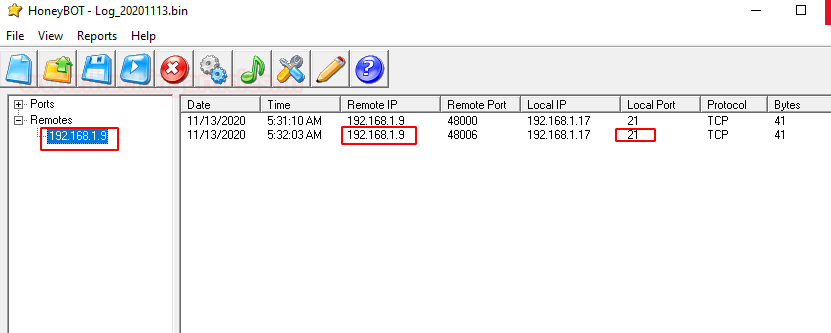

Появится журнал с IP-адресом злоумышленника и портом, к которому он был подключен.

Здесь вы можете увидеть подробный отчет о соединении, созданном злоумышленником.

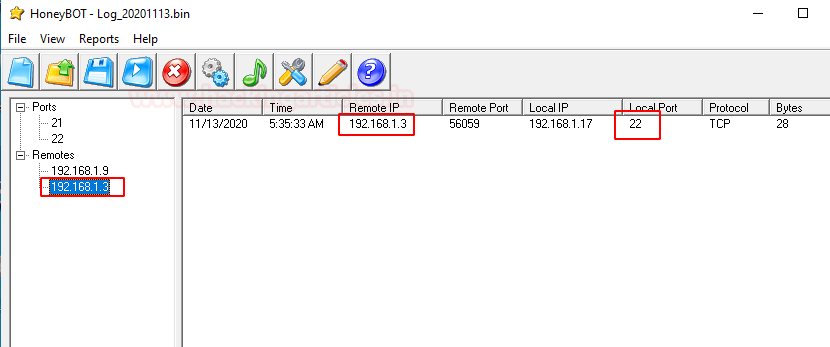

Аналогичным образом было инициировано SSH-соединение через порт 22 из другой ОС.

Теперь вы можете видеть, что с этой же целью был создан журнал о соединении, для которого используется порт 22.

Андроид: ХостаГе

Honeypots также можно установить на смартфоны Android. В данном случае мы будем использовать HosTaGe, который мы скачали из Google Play.

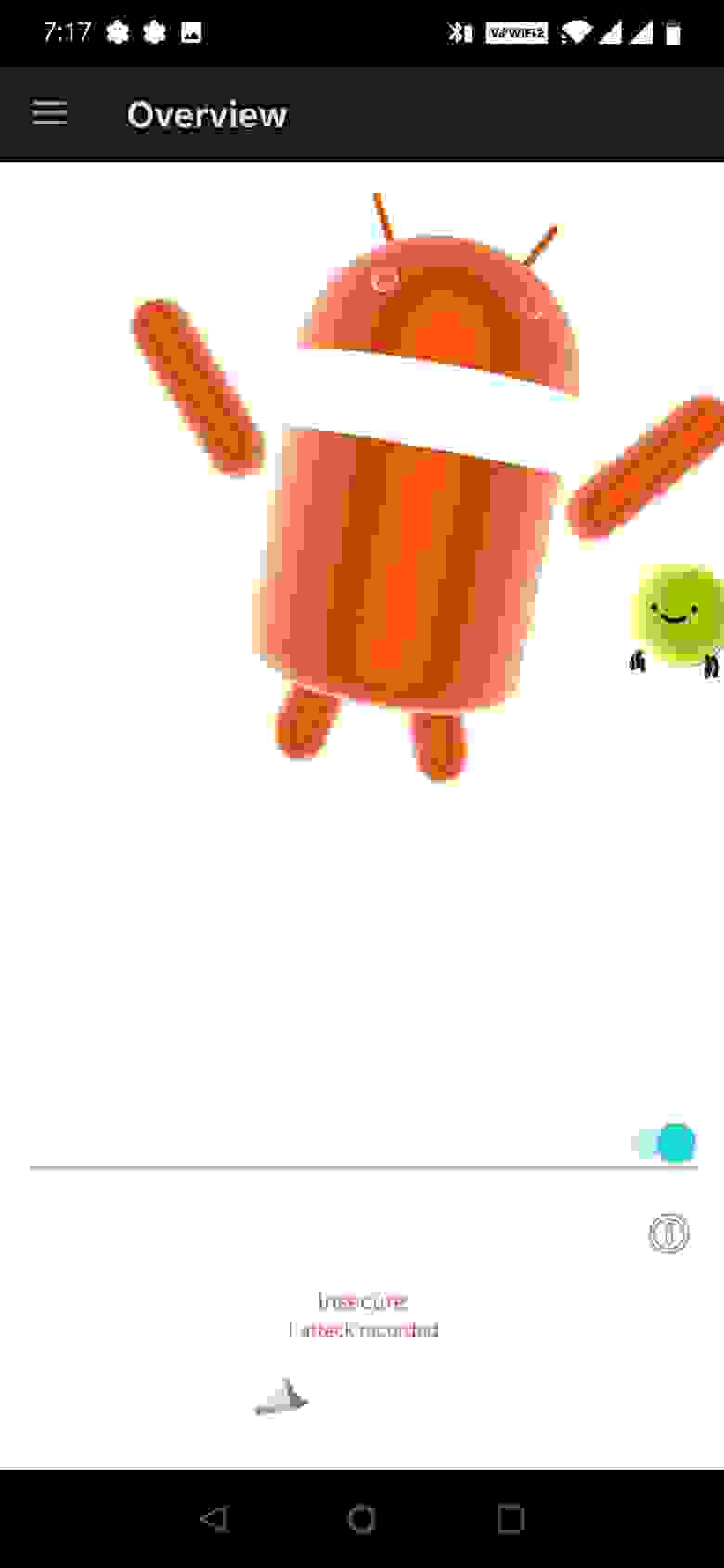

Когда мы включаем приложение, мы видим сообщение о том, что все выглядит безопасно.

Теперь давайте проверим IP-адрес вашего Android-устройства и начнем.

Теперь вернемся к Kali Linux, с помощью которой мы выполним сканирование IP-адреса Android-устройства с помощью nmap.

На вашем устройстве Android появится сообщение об угрозе, когда начнется сканирование nmap.

Будет создан журнал, благодаря которому мы сможем увидеть IP-адрес системы злоумышленника и атакованные порты.

Linux: Пентбокс

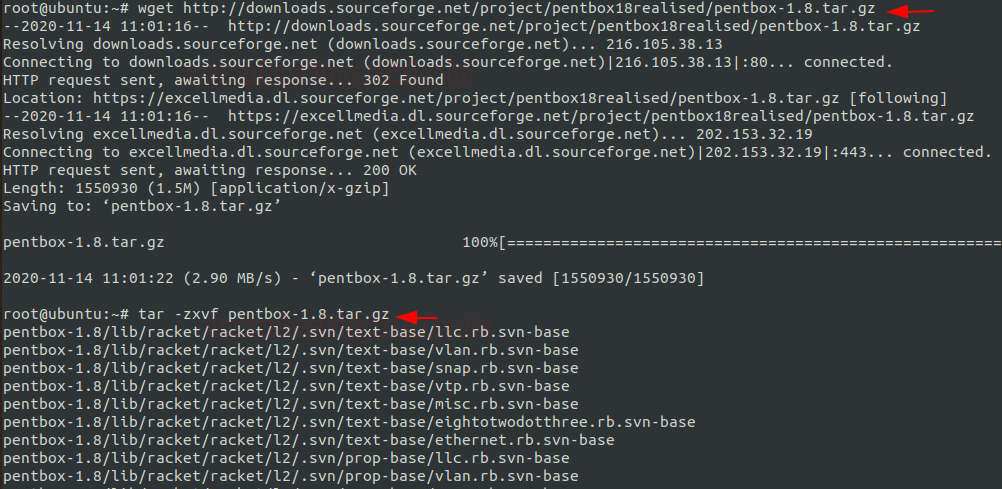

В Linux мы продемонстрируем приманку Pentbox, которую можно легко установить в Ubuntu. wget http://downloads.sourceforge.net/project/pentbox18realised/pentbox-1.8.tar.gz

tar -zxvf pentbox-1.8.tar.gz

После установки сразу попробуем им воспользоваться.

Выберите сетевые инструменты и приманку для установки ловушки, и с помощью ручной настройки вы сможете настроить все по своему вкусу.

.

/pentbox.rb

Теперь вы можете открыть поддельный порт и вставить поддельное сообщение, а также сохранить логи.

Видно, что приманка активировалась на нужном порту.

Аналогичным образом вы можете вручную активировать его для других портов.

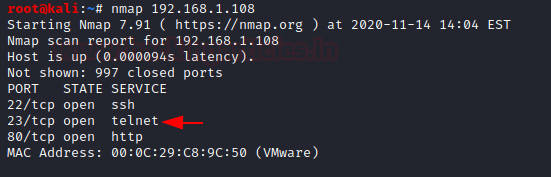

Включите компьютер злоумышленника и просканируйте хост-компьютер с помощью nmap. Результаты открытых портов и сервисов показаны ниже.

Здесь злоумышленник пытается подключиться к хост-машине с помощью telnet.

При каждой попытке вторжения выводится предупреждение и создается журнал, в котором фиксируются IP-адрес и порт злоумышленника.

Теги: #медовый горшок #приманка #онлайн-безопасность #безопасность данных #безопасность данных #защита информации #защита данных #информационная безопасность #Хабр

-

Слухи: Google Купит Nintendo

19 Oct, 24 -

Смотри: Android Против Ios

19 Oct, 24 -

Ютуб Еще Не Аргумент

19 Oct, 24 -

Codebattle: Игра Для Программистов

19 Oct, 24