В предыдущих постах мы говорили о что грозит владельцам подключенных автомобилей и обсудили методы взлома такие транспортные средства.

В этом посте мы обсудим обобщенный метод взлома и модель угроз для интеллектуальных транспортных средств, возникшие в результате работы над третьей частью нашего исследования.

Обеспечение безопасности подключенных автомобилей: модель угроз и рекомендации .

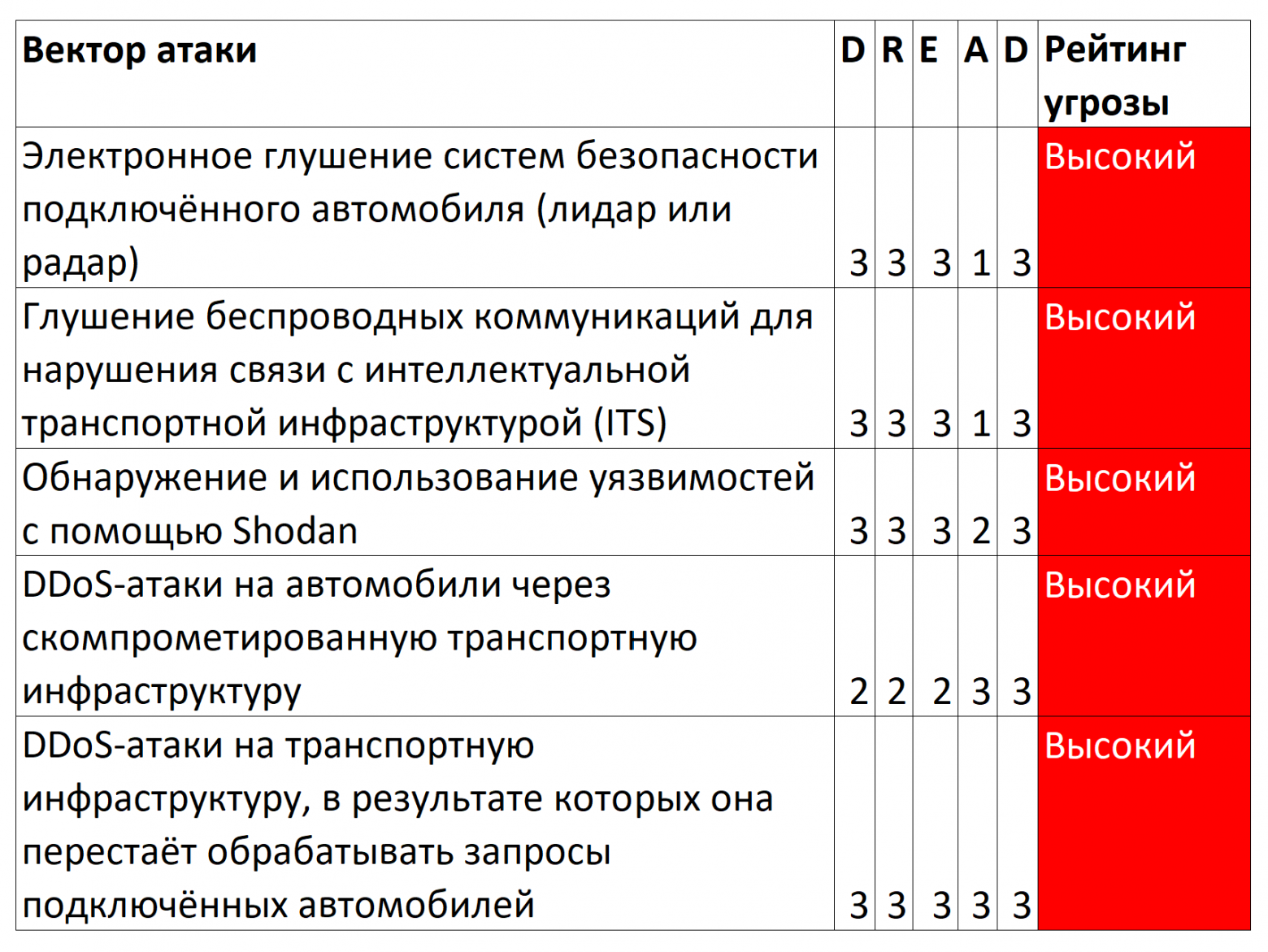

Скриншот интерактивной иллюстрации к исследованию с примерами атак с использованием модели DREAD из исследования Trend Micro по ссылке выше

Обобщенный метод удаленного взлома

В предыдущих постах мы рассказывали о нашумевших случаях взлома Jeep Cherokee, BMW и двух моделей Tesla. Изучив последовательность действий, приведших к успешному взлому, мы выявили универсальную схему атаки, которая использовалась во всех четырех случаях для компрометации смарт-автомобиля и отправки вредоносных CAN-сообщений на блок управления.

Универсальный шаблон для удаленной атаки на подключенный автомобиль.

Источник: Тренд Микро.

Характерные особенности универсальной удаленной атаки:

- Первоначальный вектор атаки во всех случаях — мобильная связь или Wi-Fi-соединение.

Хакеры осуществили атаку «человек посередине» (MitM), используя либо мобильную сеть, либо сеть Wi-Fi.

- Основной целью злоумышленников всегда было головное устройство, информационно-развлекательный блок автомобиля.

Такие устройства имеются во всех современных автомобилях и имеют разный функционал в зависимости от класса автомобиля.

Все современные головные устройства могут взаимодействовать с блоком управления шлюзом, что делает их точкой входа в локальную сеть автомобиля.

- Головные устройства с ЖК-экраном используют веб-браузер, обычно работающий на движке WebKit. Хакеры использовали новые или известные уязвимости браузера, чтобы получить доступ к оболочке Linux с привилегиями браузера.

- Обычно оболочка, запускаемая из браузера, имеет низкие привилегии.

Для получения root-доступа к основной операционной системе головного устройства необходимо повышение привилегий.

Поскольку автопроизводители часто используют достаточно старые версии Linux, требуемая уязвимость обычно имеется.

- Главный блок управления автомобиля взаимодействует с блоком управления шлюзом, который, в свою очередь, взаимодействует с сетью шин.

В некоторых случаях для отправки произвольных CAN-сообщений в локальную сеть автомобиля необходимо перепрошить блок управления шлюзом собственной прошивкой, но нам попадались и блоки управления, позволяющие отправлять произвольные CAN-сообщения без их перепрошивки.

Это значит, что защита от злонамеренных действий в такой системе контроля просто не была предусмотрена.

- Чтобы прошить CU шлюза, необходимо обойти проверку целостности прошивки, а затем корректно выполнить все действия и перезагрузить CU. Любые ошибки на этом этапе могут «закирпичить» шлюз, и для его восстановления потребуется отвезти машину в автосалон на перепрошивку.

- Получив контроль над блоком управления шлюзом, хакеры могут отправлять произвольные сообщения CAN на блоки управления, подключенные к шине.

Помимо прошивки, некоторые блоки управления требовали перепрограммирования и/или разблокировки для отправки вредоносных сообщений CAN. Разблокировка блока управления позволила включить режим диагностики, чтобы вредоносные сообщения CAN не были перезаписаны действительными сообщениями CAN.

- CU шлюза обрабатывает маршрутизацию произвольных сообщений CAN к целевым CU на основе идентификатора целевого кадра сообщения CAN, что значительно упрощает атаку.

Векторы атак для подключенных автомобилей

Косистема, питающая подключенные автомобили, чрезвычайно сложна.Существуют миллионы конечных точек и конечных пользователей.

Его огромный размер и бесчисленные особенности создают гигантскую поверхность атаки с непредсказуемым рельефом.

Хотя подключенные автомобили передают большую часть своего трафика по беспроводной сети, подключенные автомобили в значительной степени полагаются на интеллектуальную транспортную инфраструктуру (ИТС).

При построении нашей модели угроз мы сосредоточились на атаках, которые можно было осуществлять удаленно и/или непосредственно с транспортных средств-жертв.

Нам удалось выявить следующие типы атак на подключенные автомобили:

- подделка сообщений V2X, передаваемых в экосистему;

- пассивное прослушивание сообщений V2X, транслируемых в экосистему;

- отправка неверных или некорректных команд на серверную часть ИТС;

- отправка сообщений MitM и ложных данных на серверную часть ITS;

- прослушивание сетевого трафика между подключенным автомобилем и серверной частью ИТС;

- удаленное скачивание и установка вредоносных прошивок и/или приложений;

- глушение беспроводной передачи данных для нарушения связи с ИТС;

- Атаки MitM с использованием беспроводной передачи данных для перехвата и изменения данных транспортного средства;

- эксплуатация уязвимостей в программном и аппаратном обеспечении, операционных системах и протоколах;

- использование радиомодулей для доступа к головному устройству через сложные цепочки эксплойтов;

- удаленный перехват управления автомобилем через скомпрометированную CAN-шину;

- «слив» прошивки для извлечения учетных данных и настроек;

- установка вредоносных сторонних приложений в информационно-развлекательную систему;

- удаление локальных файлов в скомпрометированной файловой системе подключенного автомобиля;

- установка вредоносного приложения на мобильный телефон, подключенный к автомобилю;

- электронное подавление систем безопасности транспортных средств, таких как радар и лидар;

- атаки на алгоритмы обработки изображений встроенной камеры с использованием специально созданных визуализаций;

- установка вредоносного или шпионского ПО в подключенный автомобиль;

- поиск и злоупотребление неправильной настройкой систем автомобиля;

- обнаружение и использование уязвимых удаленных систем с помощью Shodan;

- проведение атак социальной инженерии, таких как создание поддельных сообщений RDS-TMC, фишинг и отравление карт.

- распределенные атаки типа «отказ в обслуживании» (DDoS) с использованием скомпрометированной инфраструктуры ITS;

- DDoS-атаки на ИТС-инфраструктуру;

- подбор пароля и злоупотребление слабыми методами аутентификации;

- внедрение скриптов через вредоносную рекламу;

- традиционные атаки, такие как SQL-инъекция, межсайтовый скриптинг (XSS), перехват сеанса и подмена DNS;

- использование подключенного автомобиля в качестве доверенной точки входа в сеть V2X;

- взлом цепочки поставок стороннего программного обеспечения для распространения вредоносных обновлений;

- Сканирование сети V2X с подключенного автомобиля для обнаружения топологии и узлов.

Модель угроз

Еще одним результатом изучения различных удаленных атак на подключенные автомобили стало создание модели угроз.С его помощью проектировщики и производители автомобилей смогут лучше оценивать, идентифицировать, классифицировать и количественно оценивать риски, которые каждая угроза добавляет к модели.

Модель поможет им создавать более безопасные подключенные автомобили, начиная с самых ранних этапов жизненного цикла программного обеспечения.

Одним из многих преимуществ моделирования угроз является способность организаций структурированно рассматривать безопасность, анализировать все возможные угрозы и определять их приоритетность с точки зрения снижения рисков.

Мы использовали модель DREAD, которая оценивает риск конкретной угрозы путем ответа на ряд вопросов:

- Потенциальный ущерб: какой ущерб нанесен активам?

- Воспроизводимость: насколько легко воспроизвести атаку?

- Возможность использования: насколько легко начать атаку?

- Затронутые пользователи: Какой процент пользователей затронут?

- Обнаруживаемость: насколько легко найти слабое место, которое можно использовать?

Модель угрозы DREAD. Источник: Тренд Микро.

Рейтинг риска рассчитывается путем сложения значений рейтинга, полученных на основе ответов на вопросы DREAD для данной угрозы.

Общий риск оценивается как:

- высокий, если балл находится между 12 и 15;

- средний – если от 8 до 11;

- низкий – если между 5 и 7.

Измерение риска атак на подключенные автомобили

Для каждой обнаруженной нами атаки на подключенные машины мы присвоили баллы для реалистичных экстремальных сценариев и рассчитали рейтинг риска с использованием модели угроз DREAD, как показано в следующей таблице.Чтобы не загромождать пост, мы приводим только ту часть, которая содержит угрозы наибольшего риска.

Самые опасные угрозы для подключенных автомобилей.

Источник: Тренд Микро.

По результатам моделирования угроз мы сделали следующие наблюдения:

- Из 29 выявленных нападений на подключенных автомобилях около 66% относятся к категории среднего риска, около 17% — к низкому риску и около 17% — к высокому риску.

- Атаки с низким уровнем риска требуют высокого уровня технических навыков и глубоких знаний платформы подключенных автомобилей, поэтому, учитывая их специализированный характер, фактически будет затронут лишь небольшой процент подключенных автомобилей, поскольку такие атаки трудно, хотя и не невозможно, предотвратить.

проводить массово.

- Атаки вредоносного ПО оцениваются как низкая угроза.

Это связано с тем, что злоумышленнику необходимо понять низкоуровневую электрическую/электронную архитектуру целевого автомобиля, прежде чем начать атаку, а перенос программы с одной архитектуры автомобиля на другую является непростой задачей.

- Атаки высокого риска требуют лишь ограниченного понимания внутренней работы подключенного автомобиля и могут быть осуществлены даже злоумышленником с низкой квалификацией.

- К атакам высокого риска также относятся DDoS-атаки и поиск открытых сервисов и серверов с помощью Shodan и других подобных сервисов.

- Wow-атаки, такие как установка вредоносного кода по беспроводной сети, удаленный угон транспортного средства, отправка недействительных или неверных команд на серверную часть ITS и отправка поддельных сообщений V2X, классифицируются как средний и низкий риск.

Эти атаки сложно осуществить, поскольку устройства и системы недоступны для атаки, а для успешного взлома платформ подключенных транспортных средств требуются специальные навыки и знания.

- «Эксплуатация подключенных автомобилей в качестве точки входа во внутреннюю сеть ИТС также попадает в категорию среднего риска.

Такая атака требует от злоумышленников высокой квалификации, которые знают, как скомпрометировать традиционные многоуровневые системы безопасности.

выводы

В целом риск успешных атак на интеллектуальные транспортные средства и ИТ-инфраструктуру, подключенную к V2X, является средним.Это связано с тем, что мы оцениваем эти гипотетические атаки, используя сегодняшнюю тактику и методы, используемые злоумышленниками.

Поскольку промежуточное программное обеспечение, скрывающее внутреннюю архитектуру автомобиля, становится доступным третьим лицам, например, для предоставления услуг SaaS, можно ожидать появления новых тактик, которые будут иметь значительно более высокий уровень риска.

Кроме того, по мере того, как злоумышленники создают жизнеспособные методы монетизации подключенных автомобилей и инфраструктуры ИТС, мы обязательно увидим качественный скачок в развитии хакерской тактики, что приведет к более рискованным атакам.

Теги: #информационная безопасность #кибербезопасность #ИТ-исследования и прогнозы #Автомобильные гаджеты #trend micro #подключенные автомобили #умные автомобили #дистанционные атаки #автомобильные киберугрозы

-

Ит-Трансформация Неизбежна: С Чего Начать

19 Oct, 24 -

Ускорьте Загрузку Gmail

19 Oct, 24 -

Деобфускация Отдельного Вредоносного Кода

19 Oct, 24 -

Зачем Разработчику Нужна Сертификация Agile?

19 Oct, 24 -

Мобильный Телефон В Стиле Стимпанк

19 Oct, 24