В связи со стремительным массовым переходом компаний на удаленную работу количество корпоративных серверов, доступных злоумышленникам из сети Интернет, стремительно растет. Одной из основных причин является использование незащищенного протокола удаленного доступа RDP (Remote Desktop Protocol).

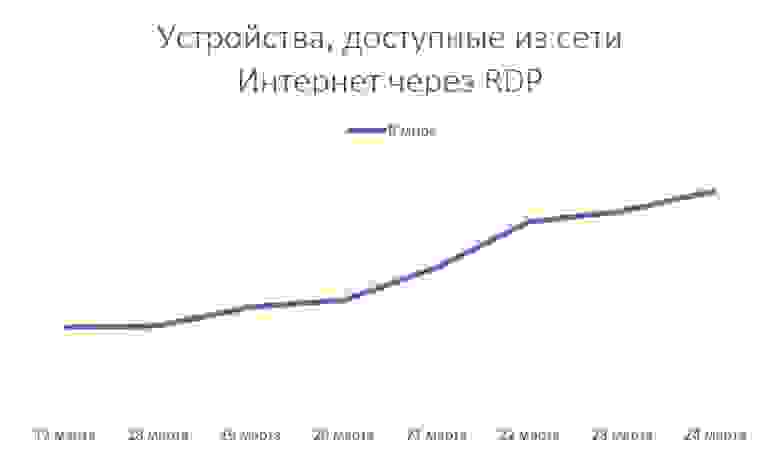

По нашим данным, только за неделю только в России количество устройств, доступных из Интернета по протоколу RDP, увеличилось на 15%.

На сегодняшний день самым популярным способом организации удаленной работы является удаленное подключение к рабочему месту, поскольку программное обеспечение для подключения к удаленному рабочему столу включено в любую современную версию Windows, и процесс такой работы для сотрудника ничем не отличается от обычного доступа.

в систему работы.

Для обеспечения удаленного доступа используется протокол RDP, который по умолчанию использует порт 3389. К сожалению, из-за паники многие компании не уделяют должного внимания защите удаленного доступа к рабочему месту, что несет с собой множество угроз.

Например, часто бывают ситуации, когда удаленный сервер доступен и виден из Интернета — любой желающий может попытаться подключиться к нему.

Несмотря на необходимость идентификации и аутентификации, злоумышленник может подобрать пароль или подменить сертификат безопасности.

Кроме того, известно множество уязвимостей, позволяющих получить доступ к удаленному серверу даже без прохождения процедуры аутентификации.

Насколько актуальны эти угрозы? Чтобы ответить на этот вопрос, мы использовали различные инструменты для анализа и мониторинга количества устройств, доступных из Интернета по протоколу RDP. На основании полученных данных можно сделать вывод, что в связи с массовым переводом сотрудников на удаленную работу количество доступных устройств стремительно растет. Таким образом, всего за неделю количество доступных серверов в мире выросло более чем на 20% и достигло 3 миллионов.

Аналогичная ситуация наблюдается и в России — рост доли доступных серверов почти на 15%, общее количество — более 75 000.

Эта статистика начинает пугать, ведь не так давно заглохло несколько крупных уязвимостей, связанных с RDP. В середине 2019 года была обнаружена критическая уязвимость под номером CVE-2019-0708, получившая название BlueKeep , а через несколько месяцев была также опубликована информация о критических уязвимостях CVE-2019-1181/1182, получивших название ДежаБлю .

И первое, и второе не имеют прямого отношения к протоколу RDP, но относятся к службе удаленных рабочих столов RDS и позволяют, при успешной эксплуатации путем отправки специального запроса через RDP, иметь возможность выполнять произвольный код в уязвимой системе, даже не заходя в него.

через процедуру аутентификации.

Достаточно просто иметь доступ к хосту или серверу с уязвимой системой Windows. Таким образом, любая система, доступная из Интернета, уязвима, если не установлены последние обновления безопасности Windows. Microsoft выпустила своевременные обновления безопасности для устранения угрозы использования BlueKeep и DejaBlue, но это лишь несколько примеров известных угроз, связанных с незащищенным удаленным доступом.

Ежемесячно обновления безопасности Windows исправляют новые обнаруженные уязвимости, связанные с RDP, успешная эксплуатация которых может привести как к краже важной информации, так и к внедрению и быстрому распространению вредоносного ПО по всей инфраструктуре компании.

Во время любого массового мероприятия, особенно такого пугающего, как глобальная пандемия, неизбежно увеличивается количество атак на организации.

Компании стараются как можно быстрее предоставить удаленный доступ всем сотрудникам, но в такой спешке очень легко забыть или пренебречь правилами безопасности.

Именно поэтому крайне нежелательно использовать обычный незащищенный доступ к удаленному рабочему столу.

Рекомендуется использовать VPN с двухфакторной аутентификацией и реализовать удаленный доступ на основе безопасных протоколов.

Теги: #информационная безопасность #уязвимости #удаленный доступ #RDP #удаленный рабочий стол

-

Действия По Устранению Сбоя Компьютера

19 Oct, 24 -

Глосса

19 Oct, 24 -

1-Я Встреча Startuppoint В Нижнем Новгороде

19 Oct, 24 -

Песня Явы

19 Oct, 24