Вирусная лаборатория ESET обнаружила новый Android RAT (инструмент удаленного администрирования), который использует протокол Telegram для управления данными и их кражи.

Изначально мы обратили внимание на рост активности уже известных ИРРАТ И ТелеРАТ , но потом, разобравшись в чем дело, нашли совершенно новую семью.

Новая RAT активна как минимум с августа 2017 года.

В марте 2018 года исходный код вредоносного ПО был распространен через Telegram-каналы хакеров, в результате чего сейчас в дикой природе действуют сотни модификаций.

Одна из версий отличается от других.

Несмотря на доступность исходного кода, он продается под коммерческим названием HeroRat через специальный Telegram-канал.

Авторы предлагают HeroRat для использования по модели Malware-as-a-Service. Вредоносное ПО доступно в трех конфигурациях с разными функциями и каналом видеоподдержки.

Неясно, была ли эта версия написана на основе утекшего кода или, наоборот, является оригиналом, исходный код которого затем появился в сети.

Как это работает

Злоумышленники распространяют RAT через неофициальные магазины приложений Android, социальные сети и мессенджеры.Мы видели, как вредоносное ПО маскируется под приложения, обещающие биткойны в подарок, бесплатный мобильный интернет или накрутку подписчиков в социальных сетях.

Эта вредоносная программа не была найдена в Google Play. Больше всего случаев заражения зарегистрировано в Иране.

Рисунок 1. Несколько приложений, используемых для распространения RAT

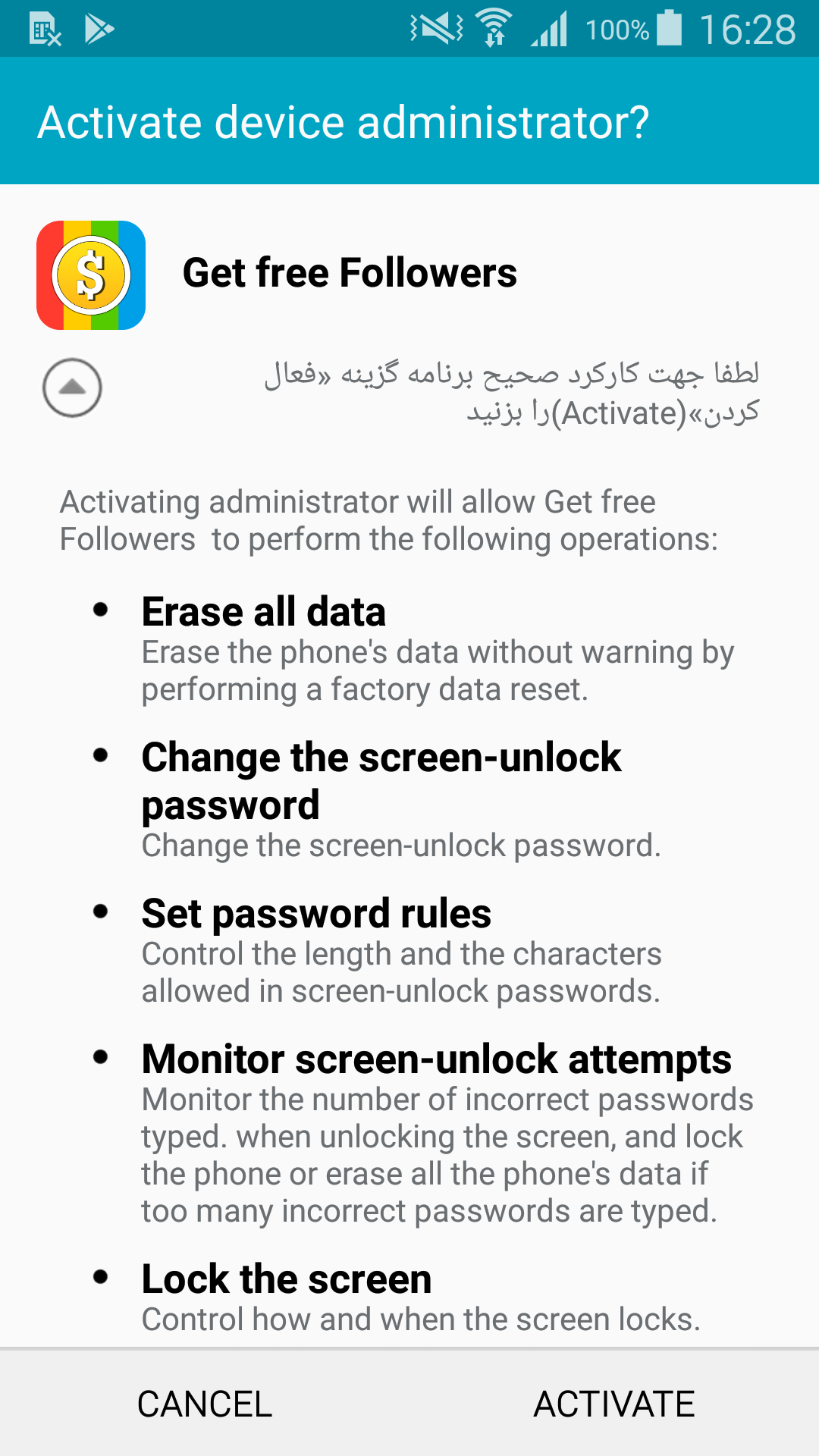

Вредоносная программа совместима со всеми версиями Android. Пользователю необходимо принять запрос на разрешение (иногда включая активацию приложения от имени администратора устройства), в котором используется социальная инженерия.

Рисунок 2. RAT запрашивает права администратора устройства

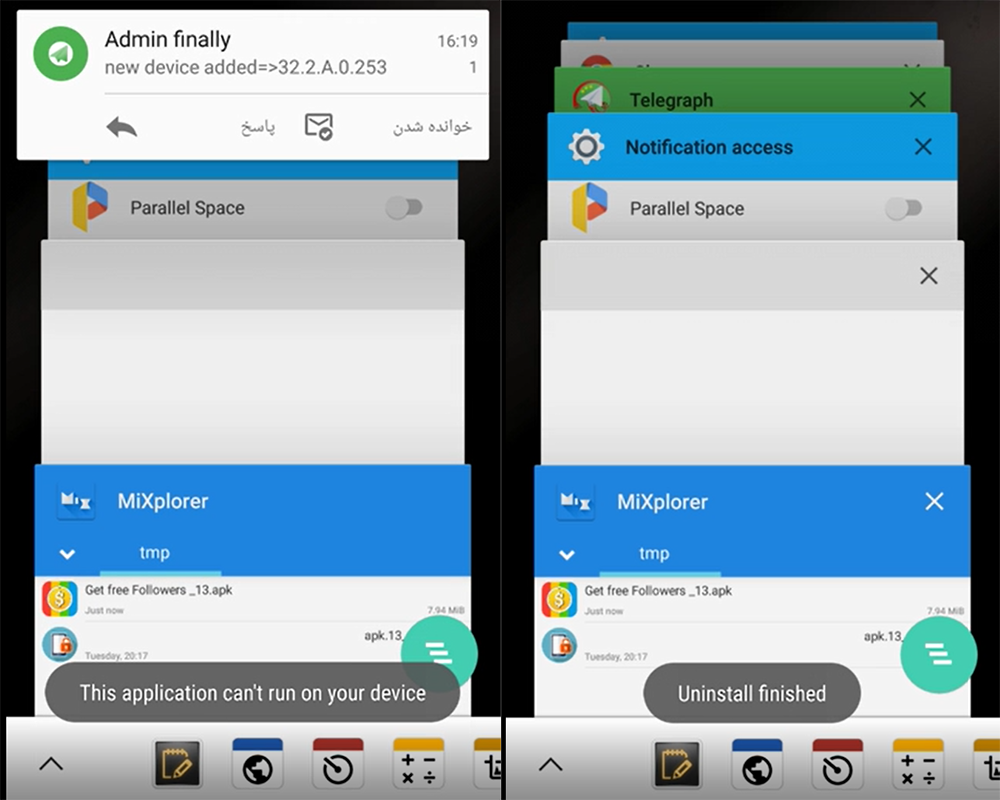

После установки и запуска вредоносного приложения на экране появляется небольшое всплывающее окно.

Оно сообщает вам, что программа не может запуститься на устройстве и будет удалена.

Мы видели примеры сообщений на английском и персидском языках (в зависимости от языковых настроек устройства).

По завершении удаления значок приложения исчезнет. При этом на стороне злоумышленников будет зарегистрировано новое зараженное устройство.

Рисунок 3. Демонстрация установки HeroRat на устройство (скриншоты из обучающего видео от авторов вредоносной программы)

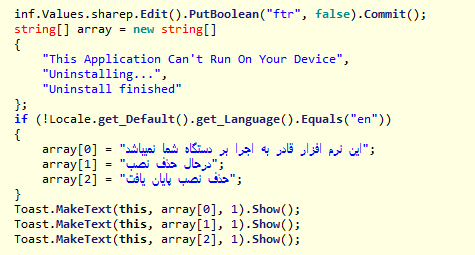

Рисунок 4. Исходный код вредоносного ПО с поддельным сообщением об удалении на английском и персидском языках.

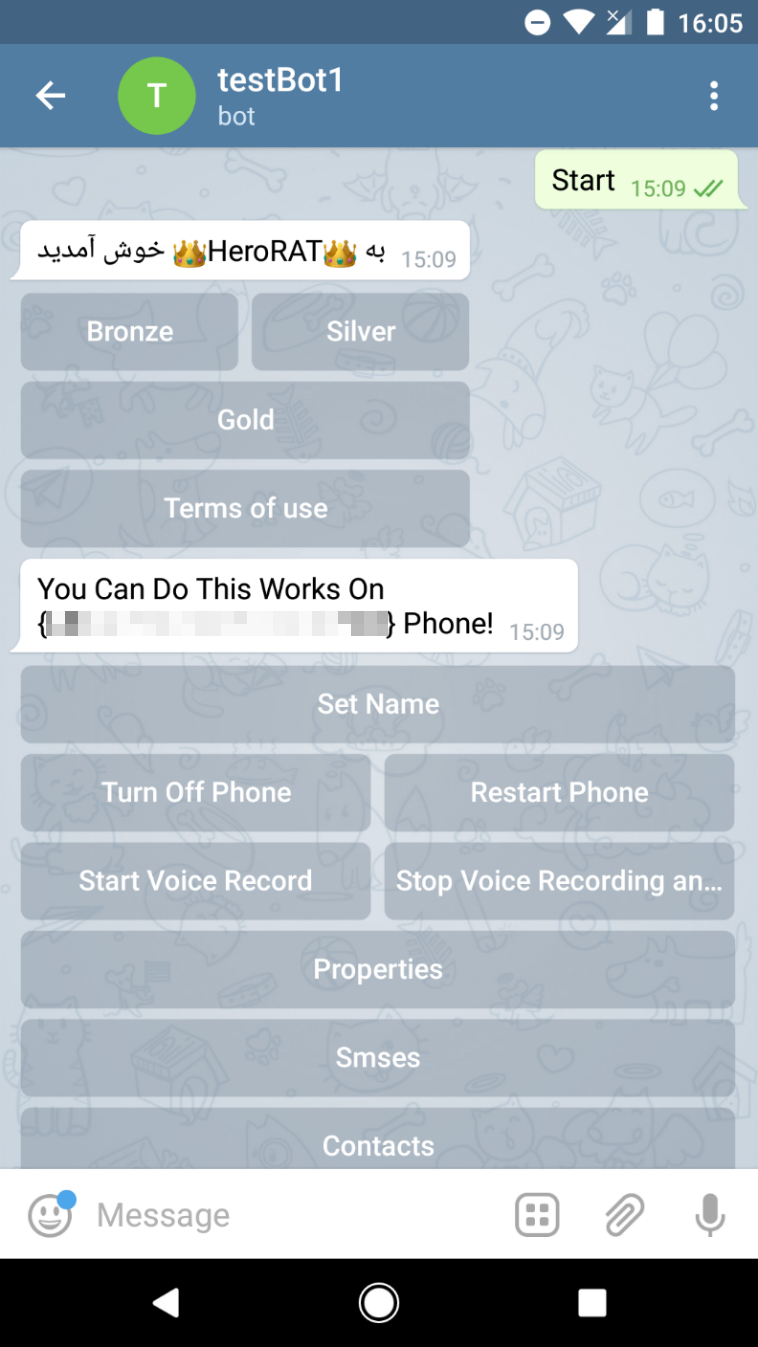

Получив доступ к скомпрометированному устройству, злоумышленник использует Возможности Telegram-бота для управления новым устройством.

Каждое зараженное устройство контролируется ботом, настроенным и управляемым через приложение Telegram. Вредоносное ПО обладает широким спектром инструментов шпионажа и кражи файлов, включая перехват текстовых сообщений и контактов, отправку текстовых сообщений и звонков, запись звука и создание снимков экрана, определение местоположения устройства и управление его настройками.

HeroRat продается в трех упаковках (бронзовый, серебряный и золотой) по цене 25, 50 и 100 долларов соответственно.

Исходный код от автора HeroRat предлагается к покупке за $650.

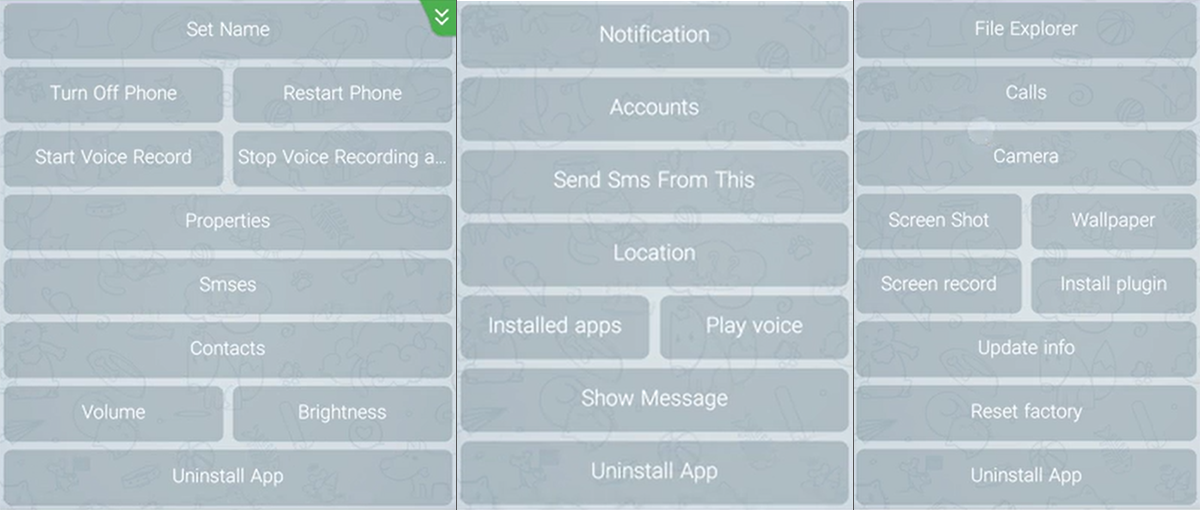

Доступ к функциям HeroRat осуществляется с помощью интерактивных кнопок в интерфейсе бота Telegram. Злоумышленники могут управлять зараженными устройствами, нажимая кнопки, доступные в версии RAT, за которую они заплатили и которую используют.

Рисунок 5. Панель управления HeroRat

Рисунок 6. Функции HeroRat (слева направо): бронзовый, серебряный и золотой пакеты (скриншоты из обучающего видео авторов вредоносной программы)

В отличие от ранее изученных Android RAT с использованием Telegram, которые написаны на стандартной Android Java, новое семейство разрабатывается с нуля на C# с использованием фреймворка Ксамарин – редкое сочетание для вредоносного ПО Android.

Способ связи через протокол Telegram адаптирован к языку программирования — вместо API Telegram-бота , который использовался ранее изученными RAT, новое семейство использует Телешарп — библиотека для создания ботов Telegram на C#.

Передача команд и утечка данных с зараженных устройств полностью покрываются протоколом Telegram — мерой, направленной на противодействие обнаружению на основе трафика на известные серверы загрузки.

Индикаторы заражения

System.OS — 896FFA6CB6D7789662ACEDC3F9C024A0 — Android/Agent.AQO Andro.OS - E16349E8BB8F76DCFF973CB71E9EA59E - Android/Spy.Agent.AMS FreeInterNet.OS - 0E6FDBDF1FB1E758D2352407D4DBF91E - Android/Agent.AQO Теги: #Android #Антивирусная защита #вредоносное ПО #инструмент удаленного администрирования

-

Делаем Календари В Разных Системах Счисления

19 Oct, 24 -

Хакеры Грабят Фишеров

19 Oct, 24