Переход офисных работников на удаленную работу серьезно увеличил нагрузку как на публичные веб-конференции и файлообменники, так и на корпоративную инфраструктуру.

Это две принципиально разные беды.

Глюки Zoom — это проблема одного сервиса на фоне нескольких альтернативных приложений.

Замены собственным услугам компании нет; выход из строя родного почтового или VPN-сервера может иметь серьезные последствия.

Не все готовы к ситуации, когда большинство сотрудников окажется за пределами более или менее устоявшегося корпоративного периметра.

Из-за этого часто страдает безопасность: открывается доступ к серверам, которые раньше были открыты только при работе из офиса, а уровни защиты VPN, почты и файловых хранилищ снимаются.

Киберпреступники не могли не воспользоваться столь сложной ситуацией.

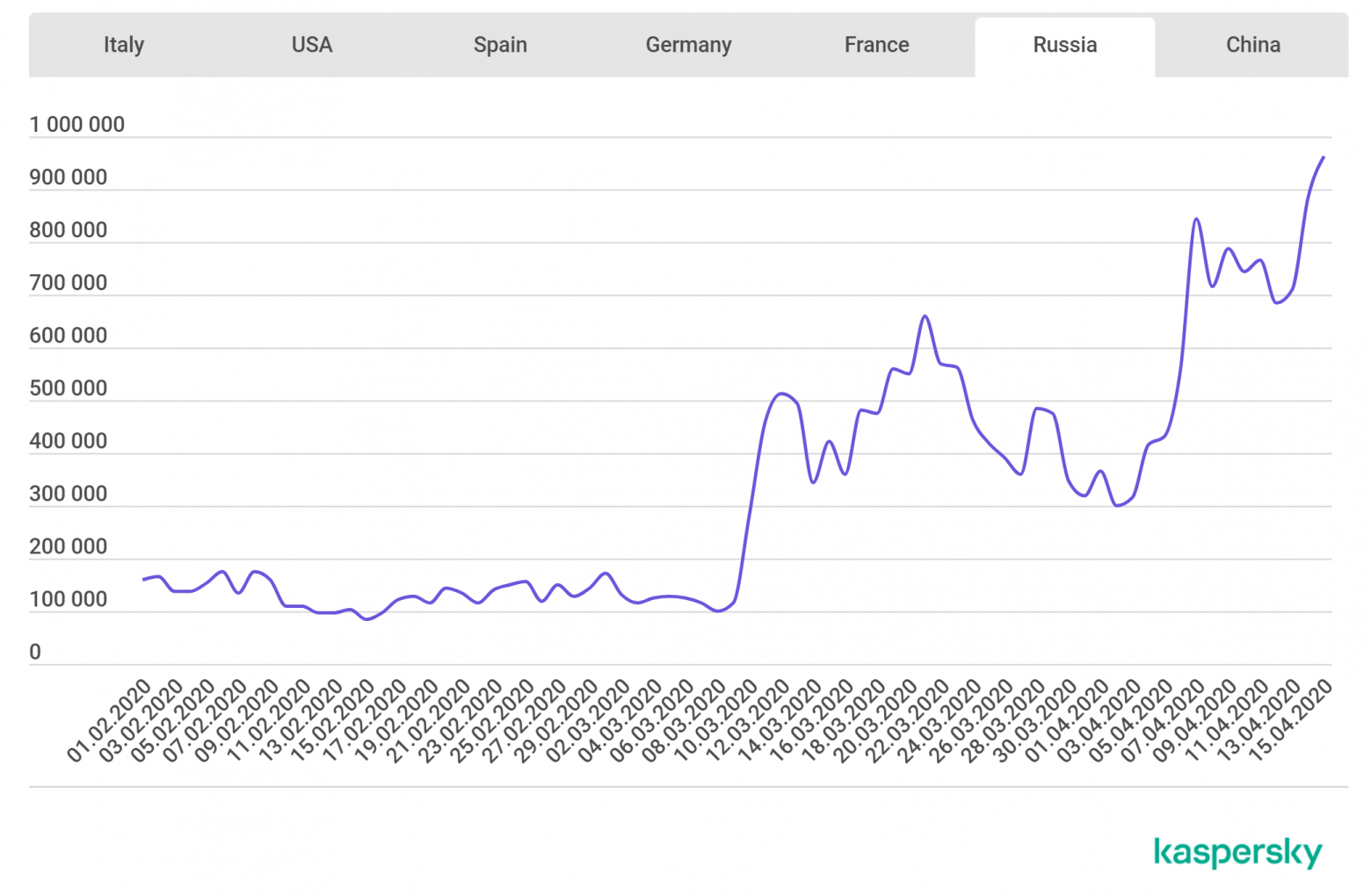

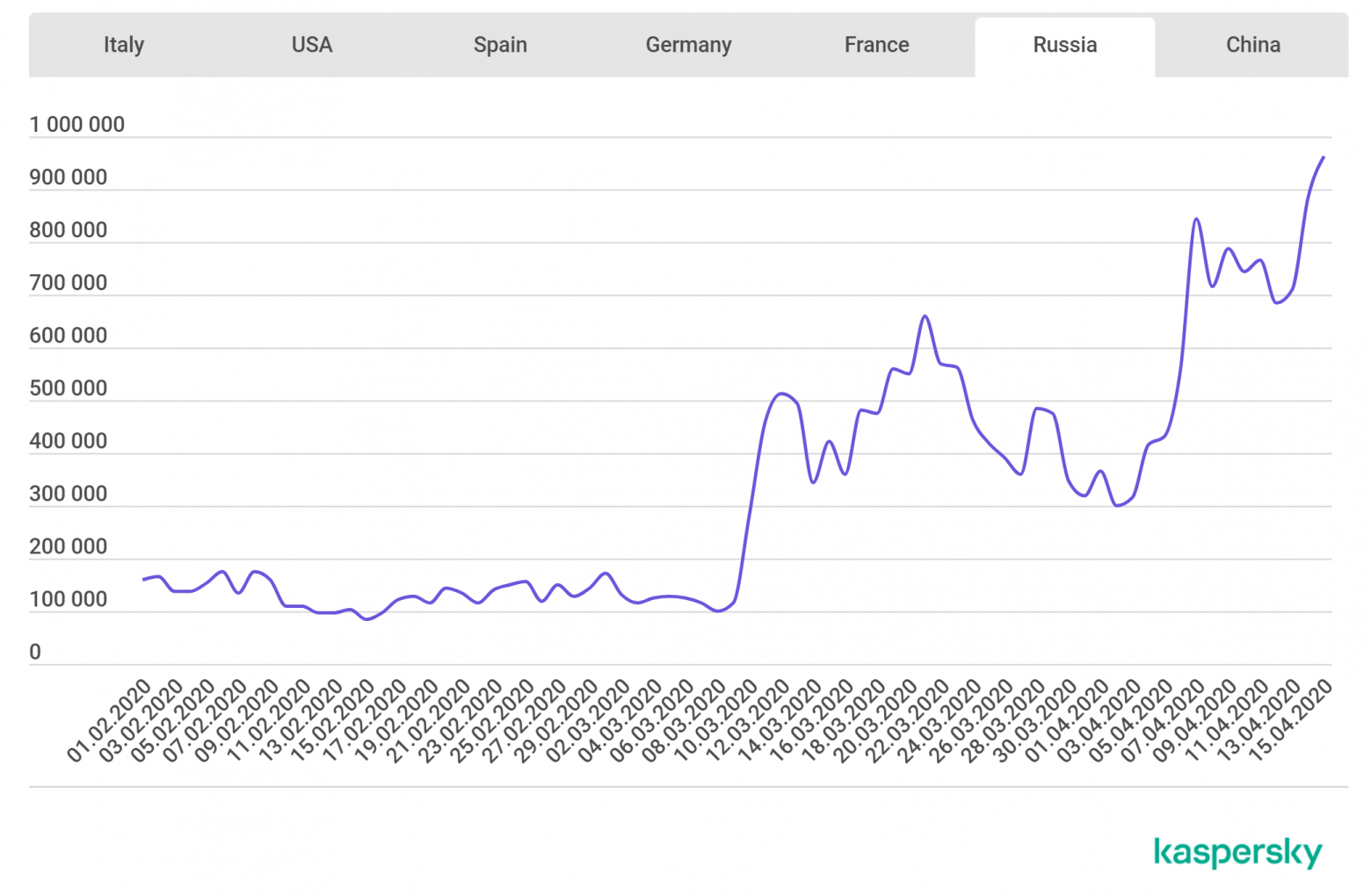

На графике выше ясно показано, как именно это происходит. Это демонстрирует рост количества атак методом подбора паролей на RDP-серверы (по данным данные «Лаборатория Касперского»).

Это Россия, в исследовании также приведены графики по другим странам, но картина та же: количество брутфорс-атак выросло в разы.

Злоумышленники используют как общие пароли по умолчанию, так и базы данных часто используемых кодовых комбинаций.

Для хорошо настроенной корпоративной инфраструктуры это не проблема, но времена сейчас сложные, нагрузка на ИТ-специалистов высокая, возможностей допустить ошибки больше.

Рекомендации стандартные: используйте сложные пароли, в идеале не делайте доступ к RDP-серверу извне, используйте авторизацию на уровне сети.

В прошлом году это было NLA сделал это трудным эксплуатация серьезных уязвимостей в протоколе.

Желательно вообще не включать RDP, когда такой доступ на самом деле не требуется.

Что еще произошло

Последние уязвимости в плагинах WordPress. В расширении «Найти и заменить в реальном времени» обнаруженный CSRF-уязвимость, позволяющая внедрить вредоносный скрипт на веб-сайт. Три плагина, с помощью которых можно создавать образовательные сервисы на базе WordPress (LearnDash, LearnPress, LifterLMS), имеют ряд уязвимостей , что приводит к раскрытию информации, изменению рейтингов пользователей и повышению привилегий вплоть до полного контроля над сайтом.Базы данных взломанных учетных записей пользователей Zoom свободно продаются в киберподполье.

Один из первых случаев появления довольно скромной коллекции логинов и паролей зарегистрированный в начале апреля.

На прошлой неделе он уже был доступен 500 тысяч аккаунтов .

Базы данных продаются либо очень дешево, либо даже распространяются бесплатно.

Ввиду эфемерного характера телеконференций основной угрозой подобных утечек является развитие атаки на другие сетевые сервисы компании.

Но есть и другие варианты: на прошлой неделе Financial Times уволенный репортер, написавший о финансовых проблемах в конкурирующем СМИ.

Он узнал об этих проблемах после того, как подключился к плохо защищенной веб-конференции.

Создатели троянца-вымогателя Shade опубликовано на GitHub есть 750 тысяч ключей для расшифровки данных с подписью: «Приносим извинения всем жертвам трояна».858 #вымогатели только что сбросил все ключи в публичный доступ https://t.co/KhmrMJOieZ инструменты дешифрования будут доступны как можно скорее! — Сергей @k1k_ Голованов (@k1k_) 27 апреля 2020 г.

Эксперт «Лаборатории Касперского» подтвердил (см.

твит выше), что ключи работают. Серьезная уязвимость в программном обеспечении Cisco IOS XE влияет Маршрутизаторы SD-WAN. Массовая фишинговая атака направленный о пользователях службы совместной работы Microsoft Teams. Компания F-Secure подробно описала уязвимость в программном обеспечении Соль — открытый проект по управлению серверной инфраструктурой.

Теги: #информационная безопасность #грубая сила #RDP

-

Амд. История, Мифы И Легенды

19 Oct, 24 -

Опасный Разум, Безопасный Интеллект

19 Oct, 24 -

Билайн Запустил Новую Аферу

19 Oct, 24 -

Kickapps Распространяет «Вирусные» Виджеты

19 Oct, 24 -

Nc220: Одна Голова – Хорошо!

19 Oct, 24